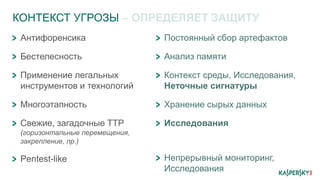

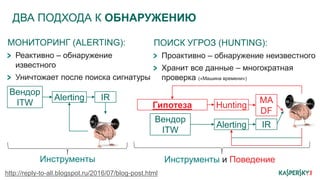

Документ рассматривает трудовые будни охотника на угрозы в контексте современных угроз кибербезопасности, подчеркивая важность проактивного подхода и постоянного мониторинга для выявления и предотвращения атак. Основное внимание уделяется аналитическим инструментам, техникам реагирования и профессионализму атакующих, а также важности сбора и анализа данных для повышения уровня безопасности. Рассматриваются различные контексты угроз и технологии, используемые для их анализа и обнаружения.

![НОВЫЙ GOZI

Смотрели

[нелегальные]

инжекты](https://image.slidesharecdn.com/ciso17-th-170509164139/85/slide-19-320.jpg)