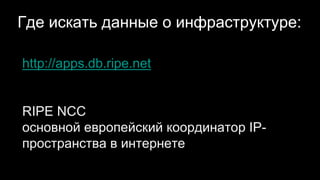

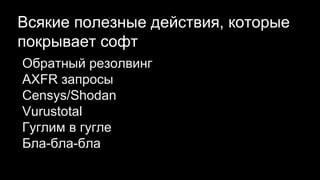

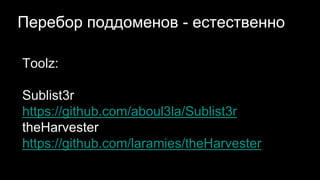

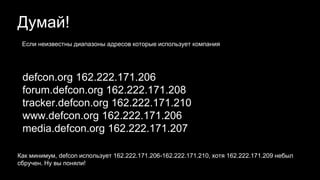

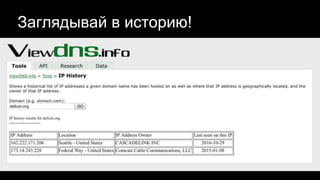

Документ содержит рекомендации по сбору информации о внешнем сетевом периметре через различные инструменты и методы, такие как обратный резолвинг, перебор поддоменов и анализ сертификатов. Включены ссылки на полезные ресурсы и программы для выполнения аудита безопасности. Также подчеркивается важность истории IP-адресов и подходов к обнаружению уязвимостей.

![Нашел файло? Бруть параметры!

https://github.com/beched/libpywebhack

from libpywebhack import WebHack

a = WebHack(host="ahack.ru", ssl=0)

a.argsfind(o.path, modes=['post'])

a.argsfind(o.path, modes=['cookie'])

a.argsfind(o.path, modes=['get'])](https://image.slidesharecdn.com/bo0omdefconkz-161031095239/85/slide-25-320.jpg)