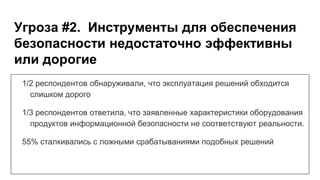

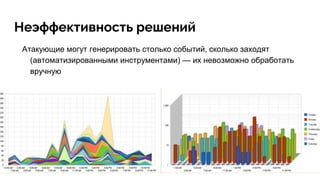

Документ анализирует сетевые угрозы в области безопасности платежных систем в 2016 году, выделяя ключевые проблемы, такие как незнание сетевого периметра и неэффективность средств безопасности. Несмотря на высокий уровень осведомленности о необходимости контроля сетевого периметра, большинство компаний сталкиваются с трудностями в его реализации. Обсуждаются также риски утечек персональных данных и повышенное внимание к аудиту информационной безопасности.