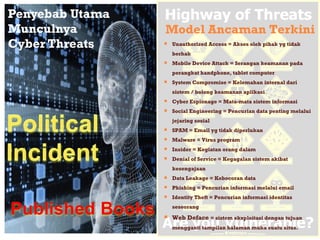

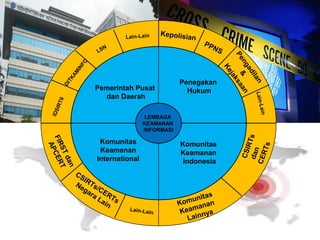

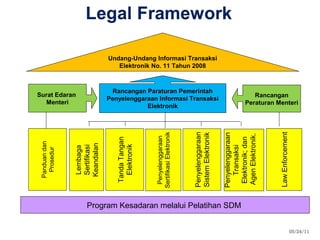

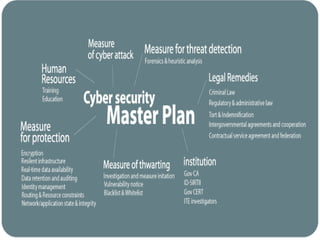

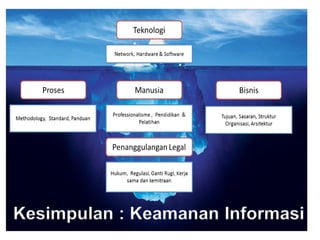

Dokumen ini membahas kebijakan dan regulasi terkait pengamanan dunia maya di Indonesia, termasuk statistik pengguna internet dan media sosial. Terdapat juga penjelasan tentang berbagai ancaman siber dan model ancaman terkini yang dihadapi oleh lembaga keamanan informasi. Selain itu, dokumen ini mencakup rancangan peraturan terkait penyelenggaraan informasi transaksi elektronik dan perlindungan data.