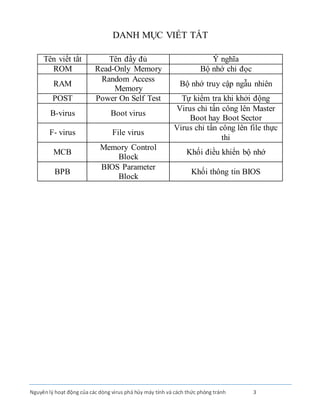

Tài liệu phân tích về virus máy tính, bao gồm khái niệm mã độc hại, cấu trúc và cơ chế hoạt động của virus, cùng với phương pháp phòng tránh hiệu quả. Nó nhấn mạnh sự nguy hiểm của virus và cần thiết phải nâng cao hiểu biết để bảo vệ hệ thống máy tính. Cuối cùng, tài liệu cung cấp một cái nhìn tổng quan về các loại virus như b-virus và f-virus.