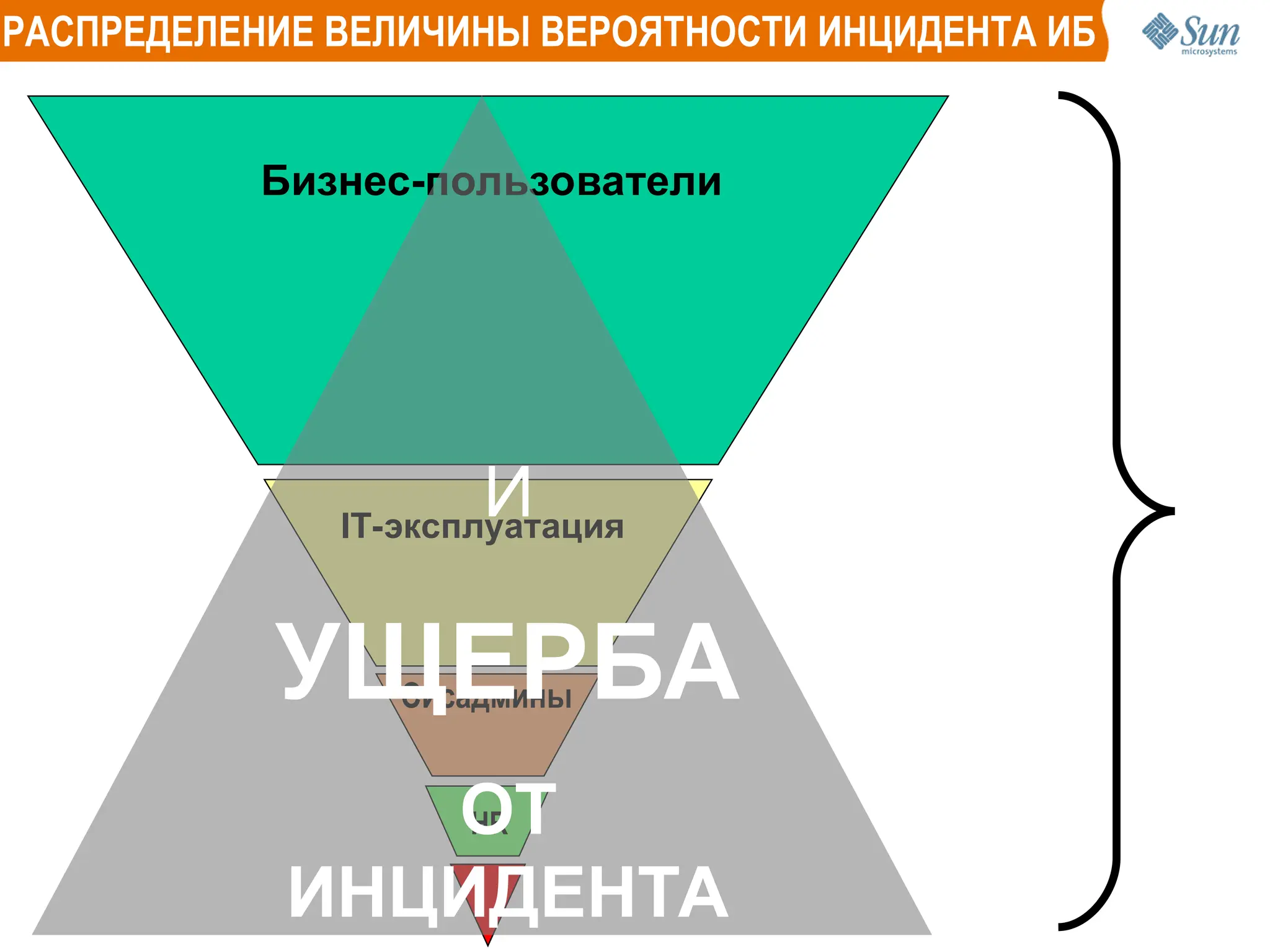

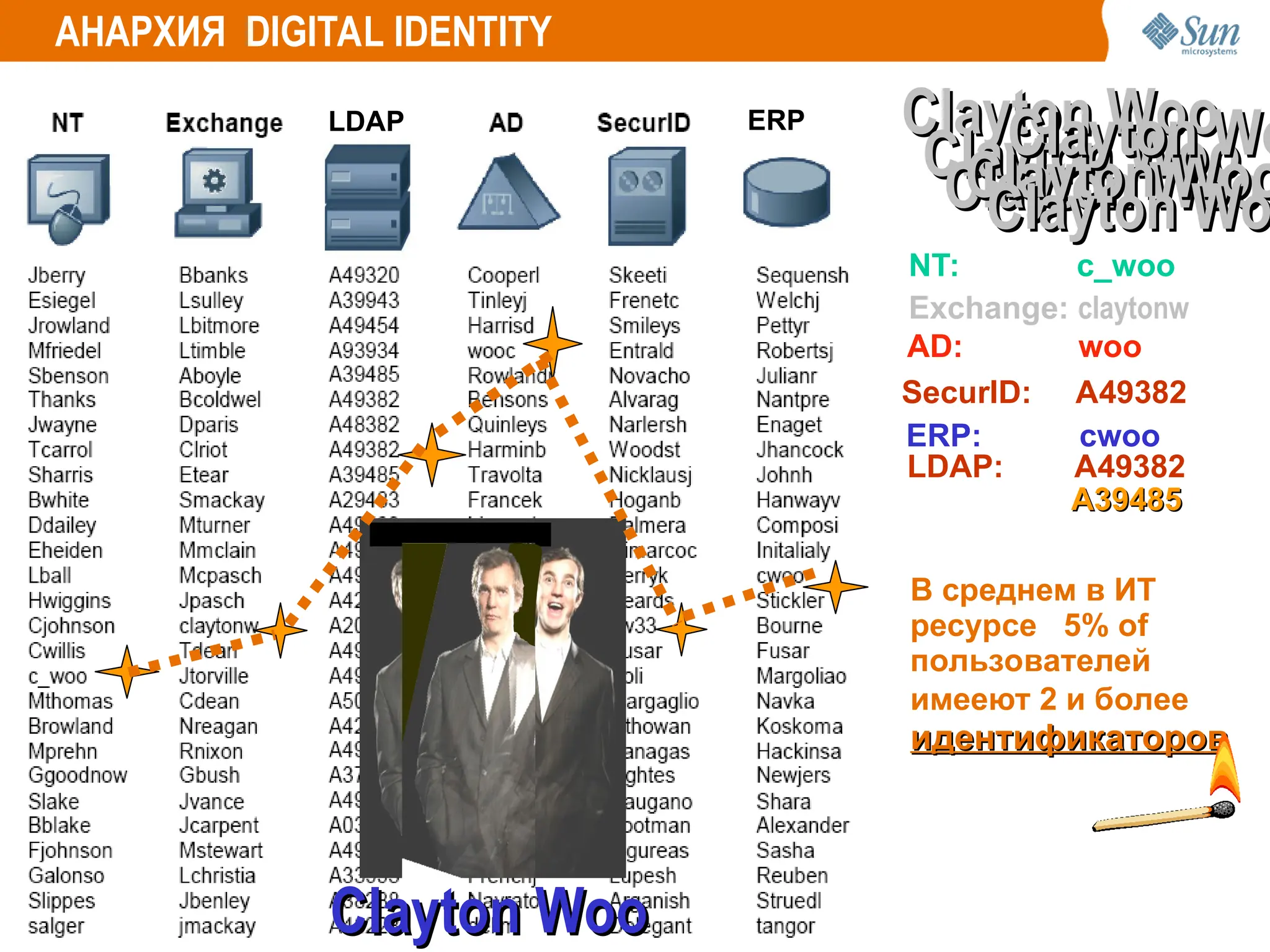

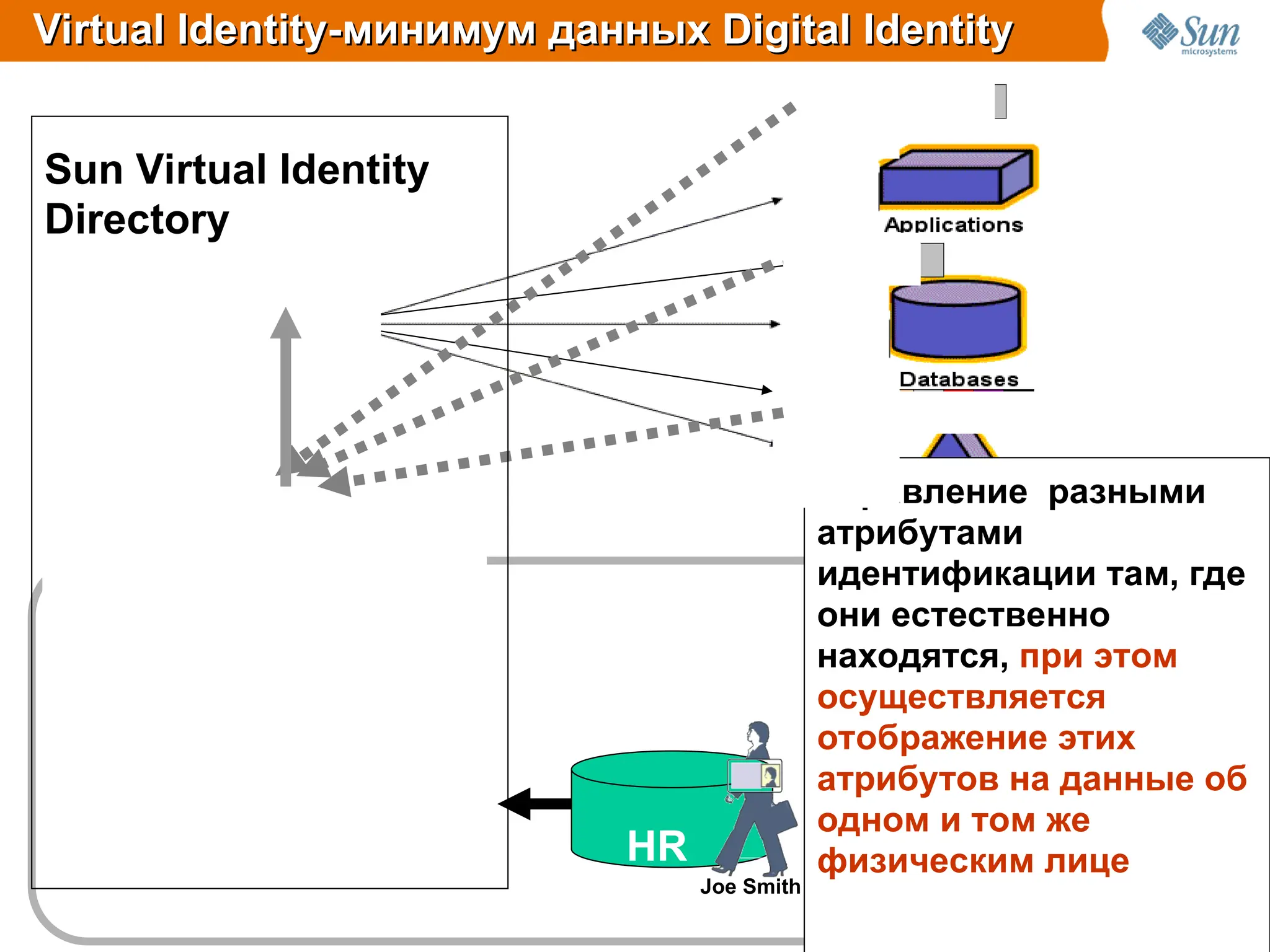

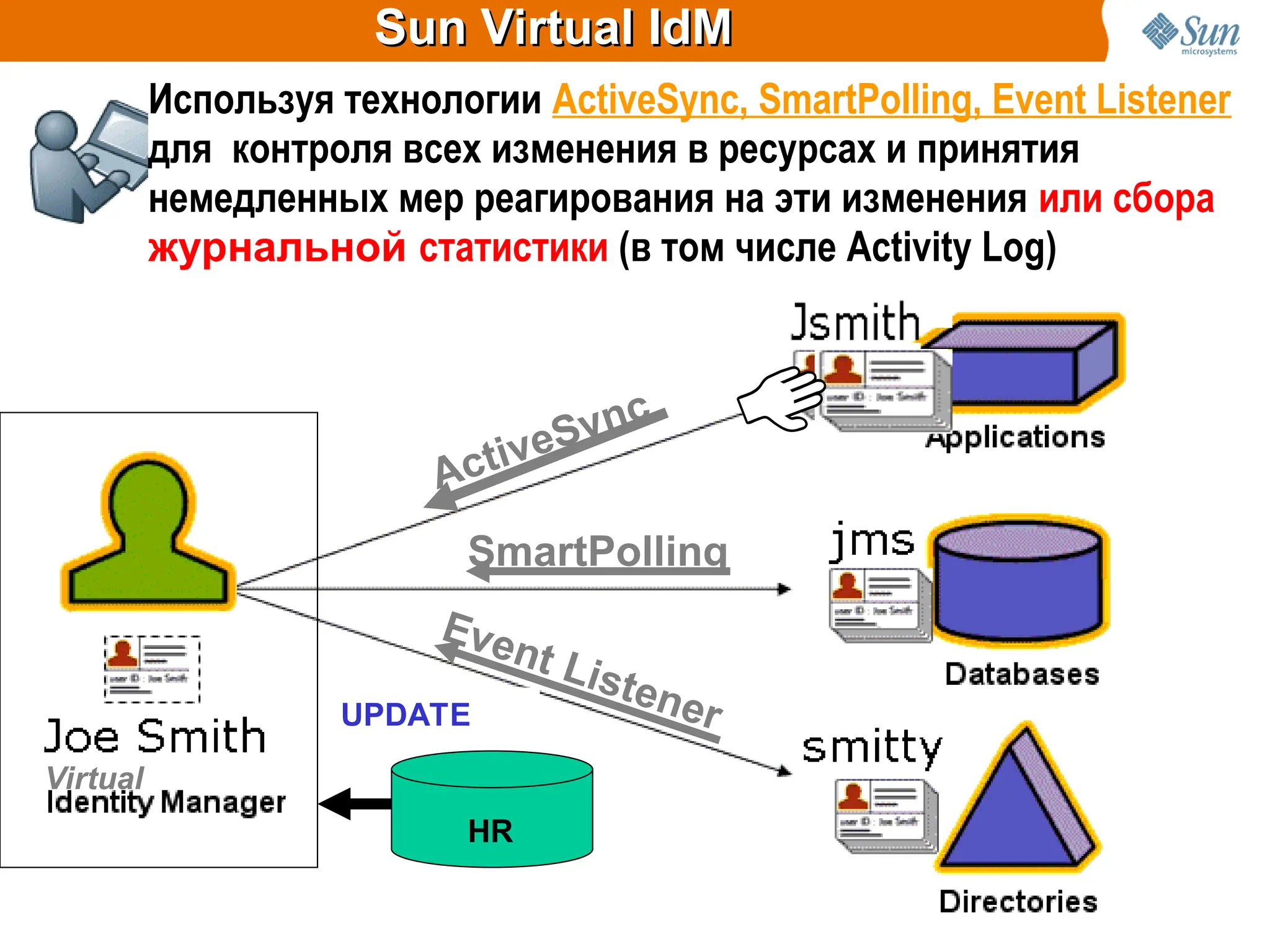

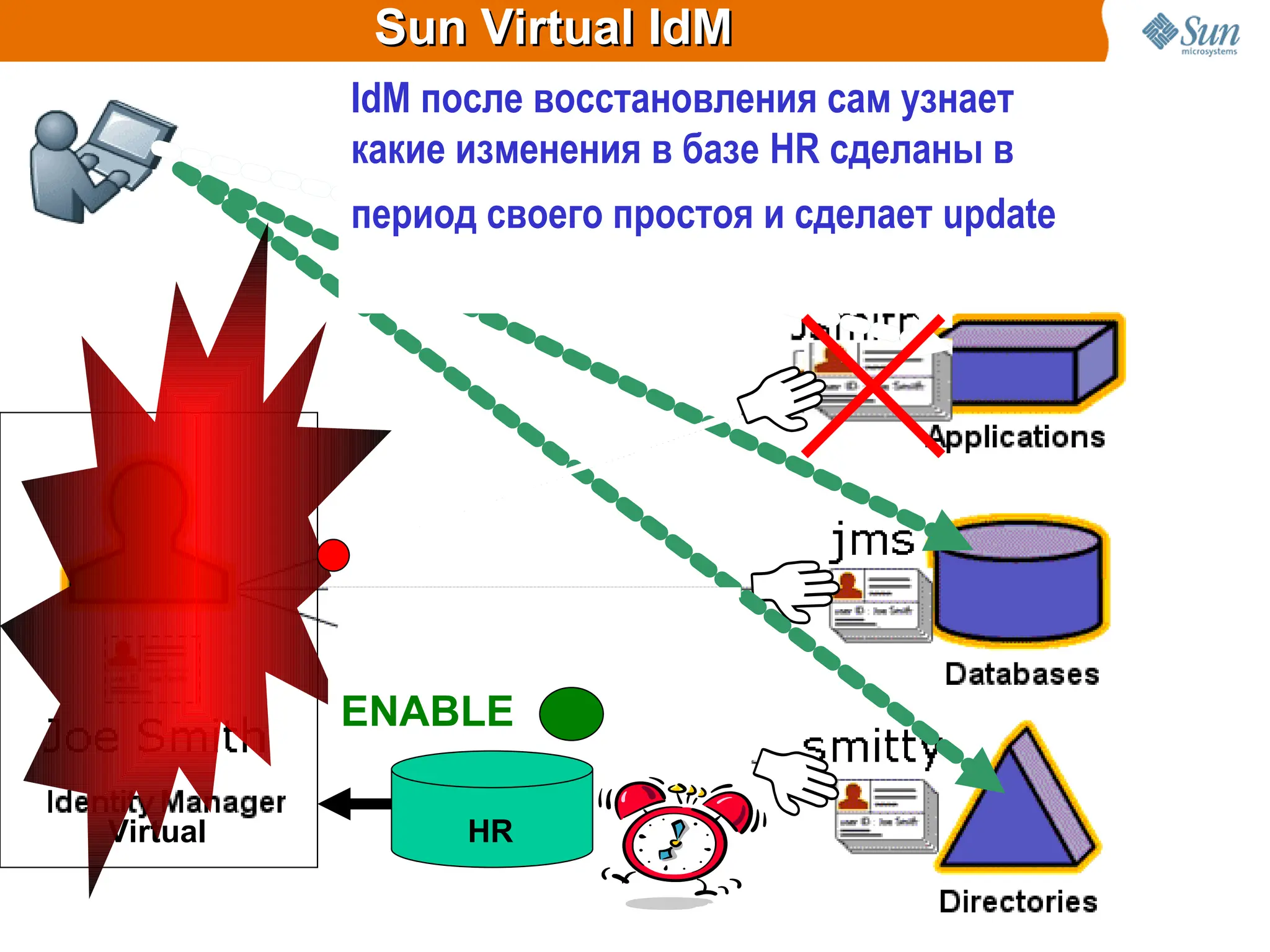

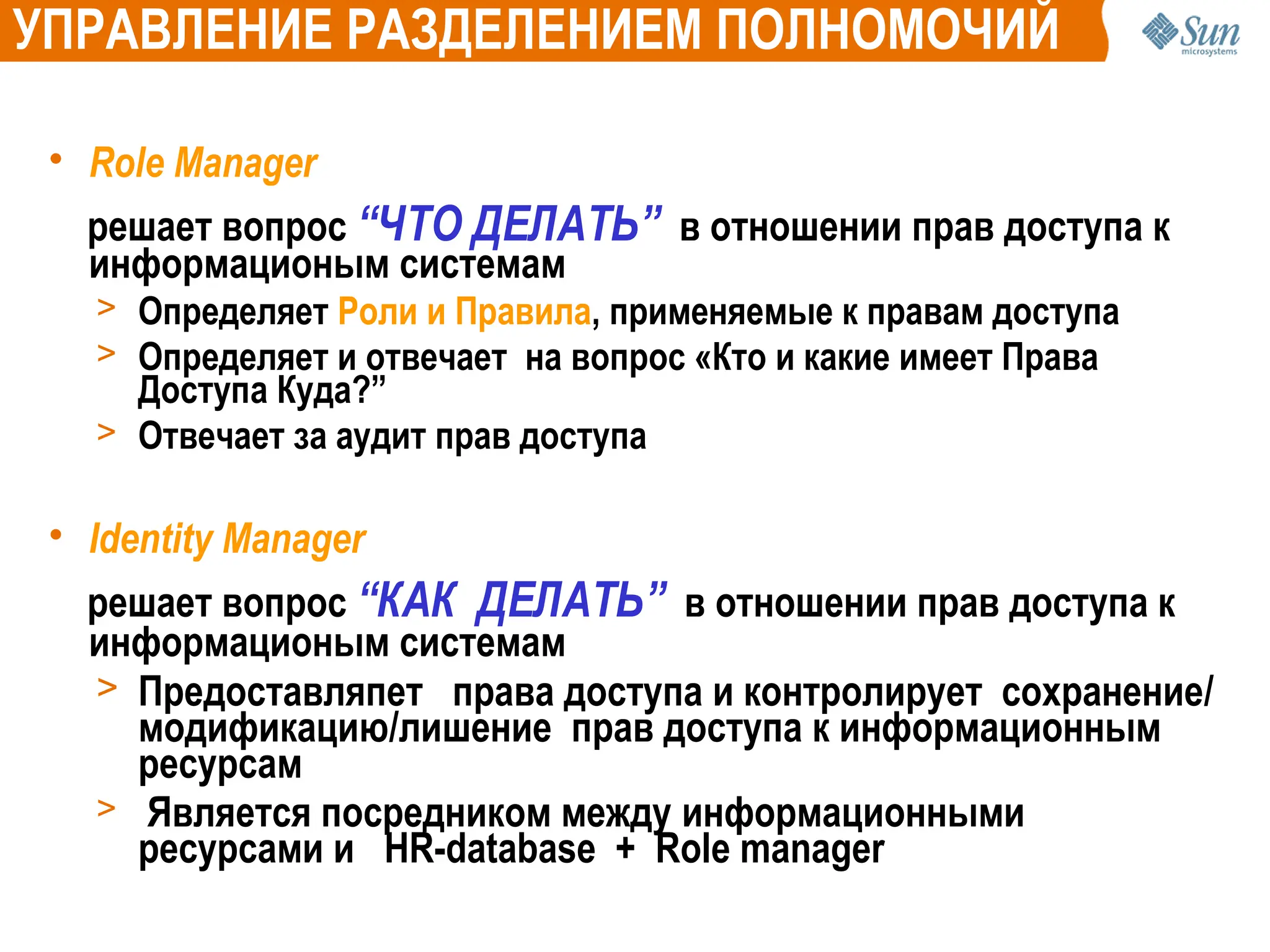

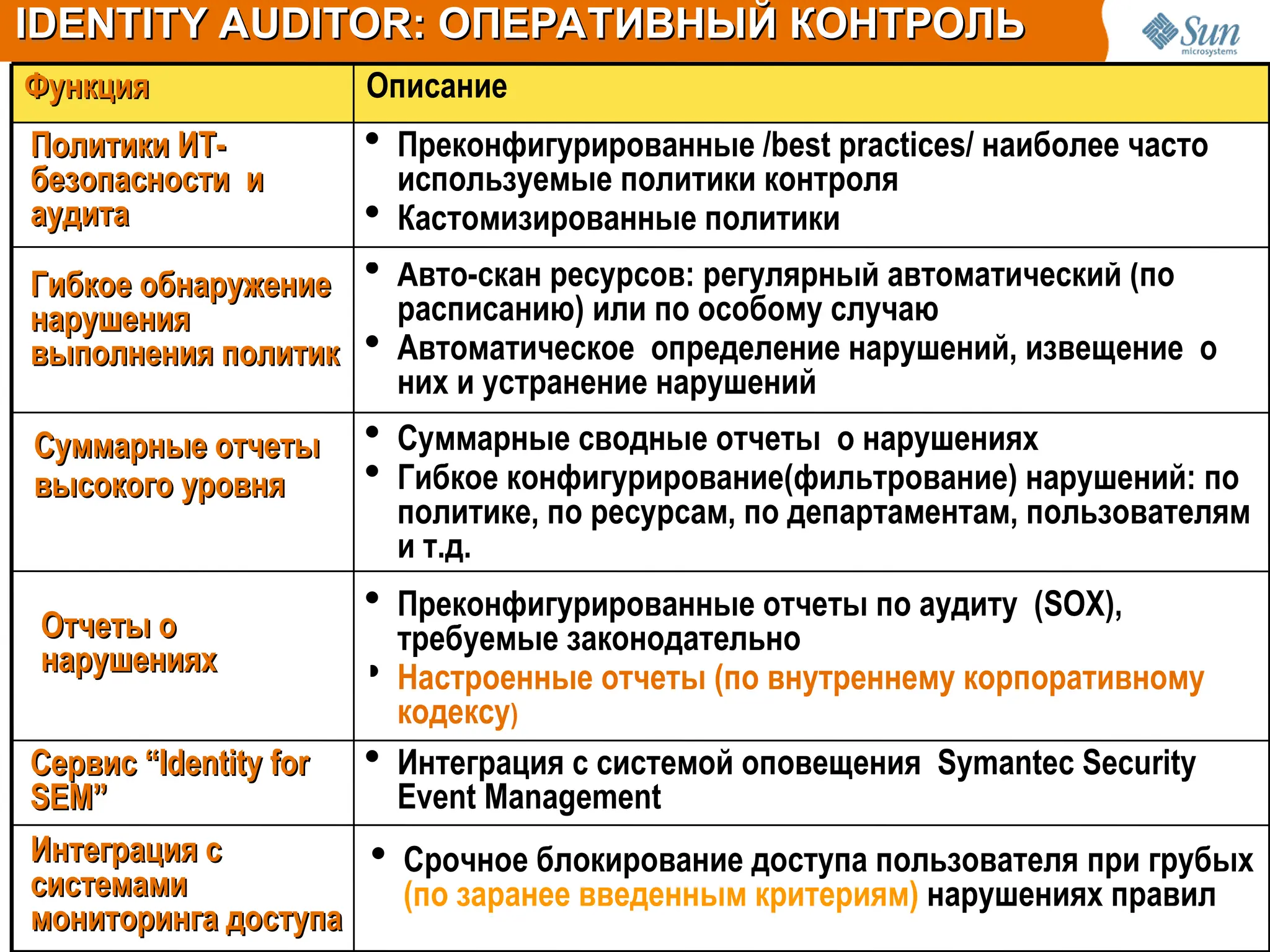

Документ описывает стратегические инициативы и технологии Sun Microsystems, связанных с управлением идентификацией и безопасностью персональных данных. Он также обсуждает влияние закона Сарбейнса-Оксли на корпоративную ответственность и управление доступом, включая важность разделения полномочий и контроля за доступом к ресурсам. В завершение упоминается использование систем для обеспечения безопасности и управления идентичностью пользователей в различных контекстах.