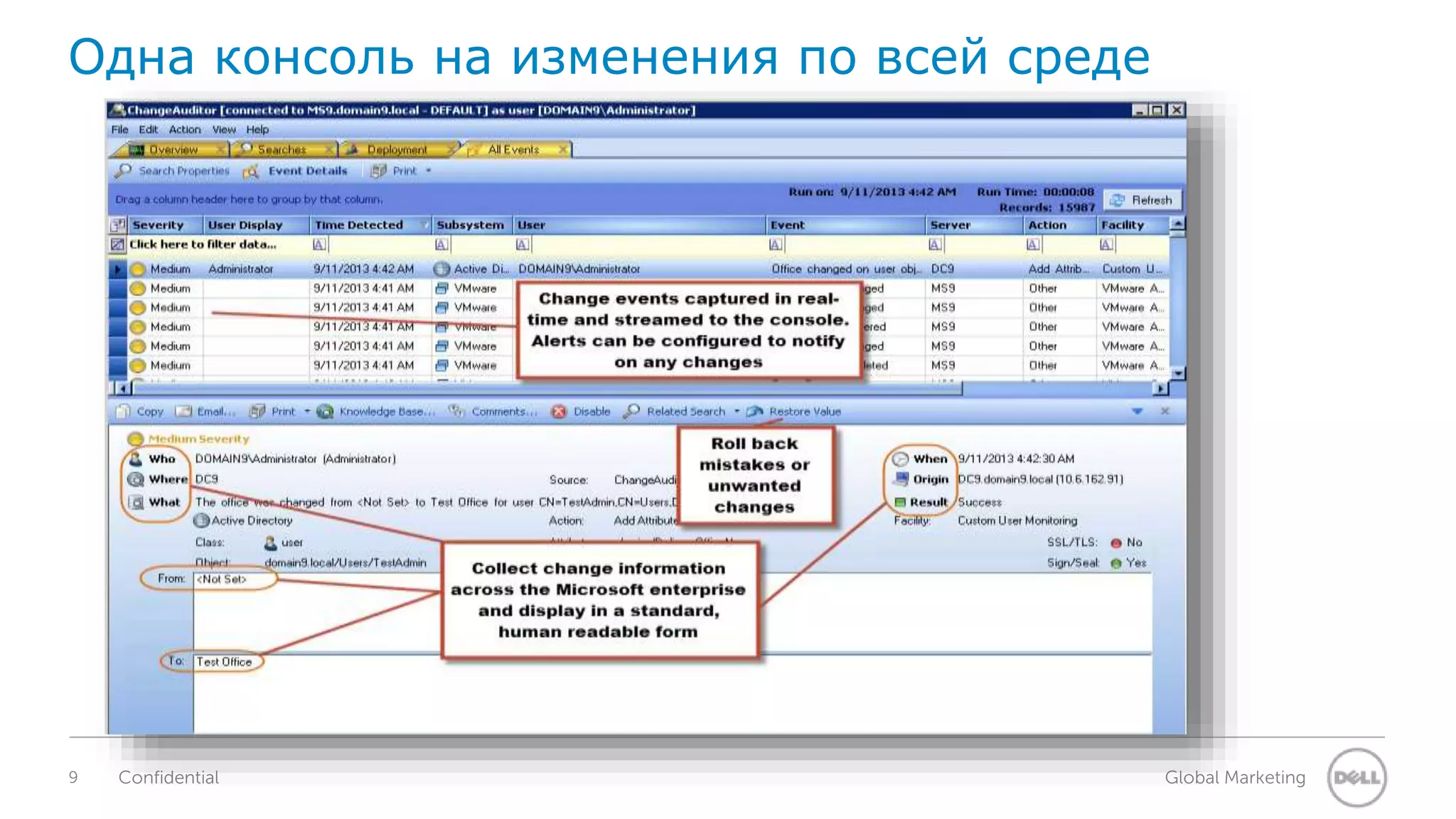

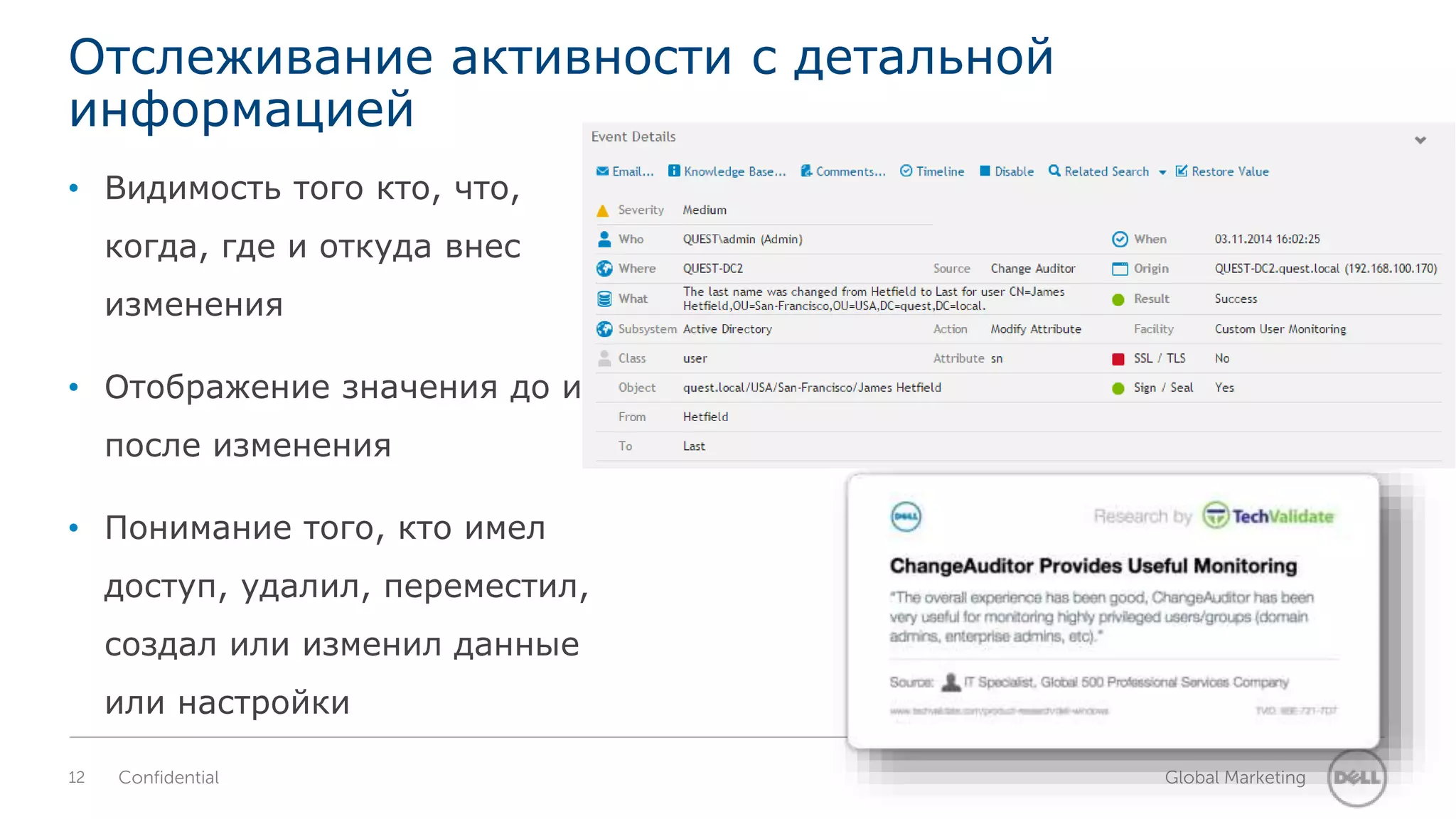

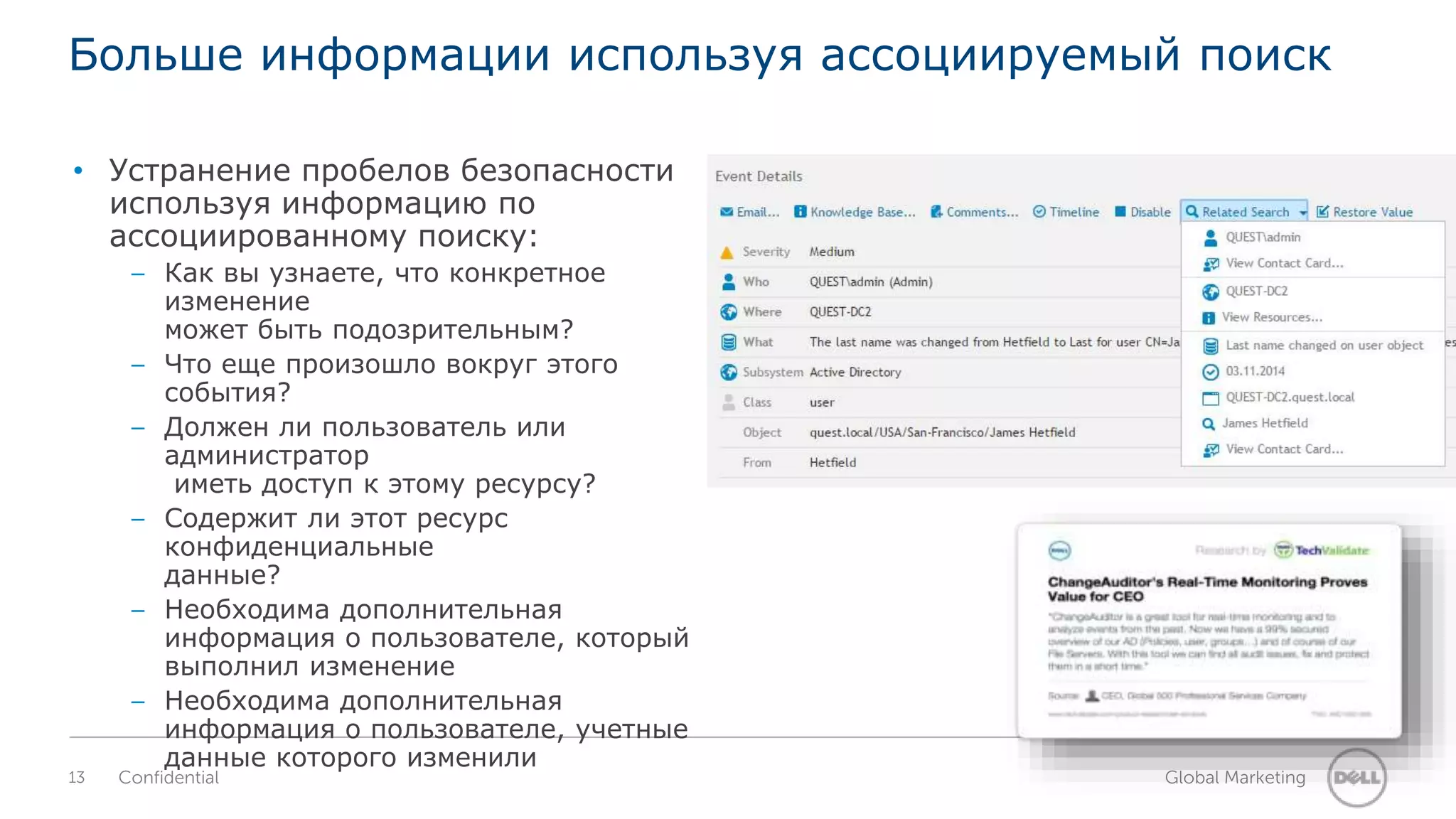

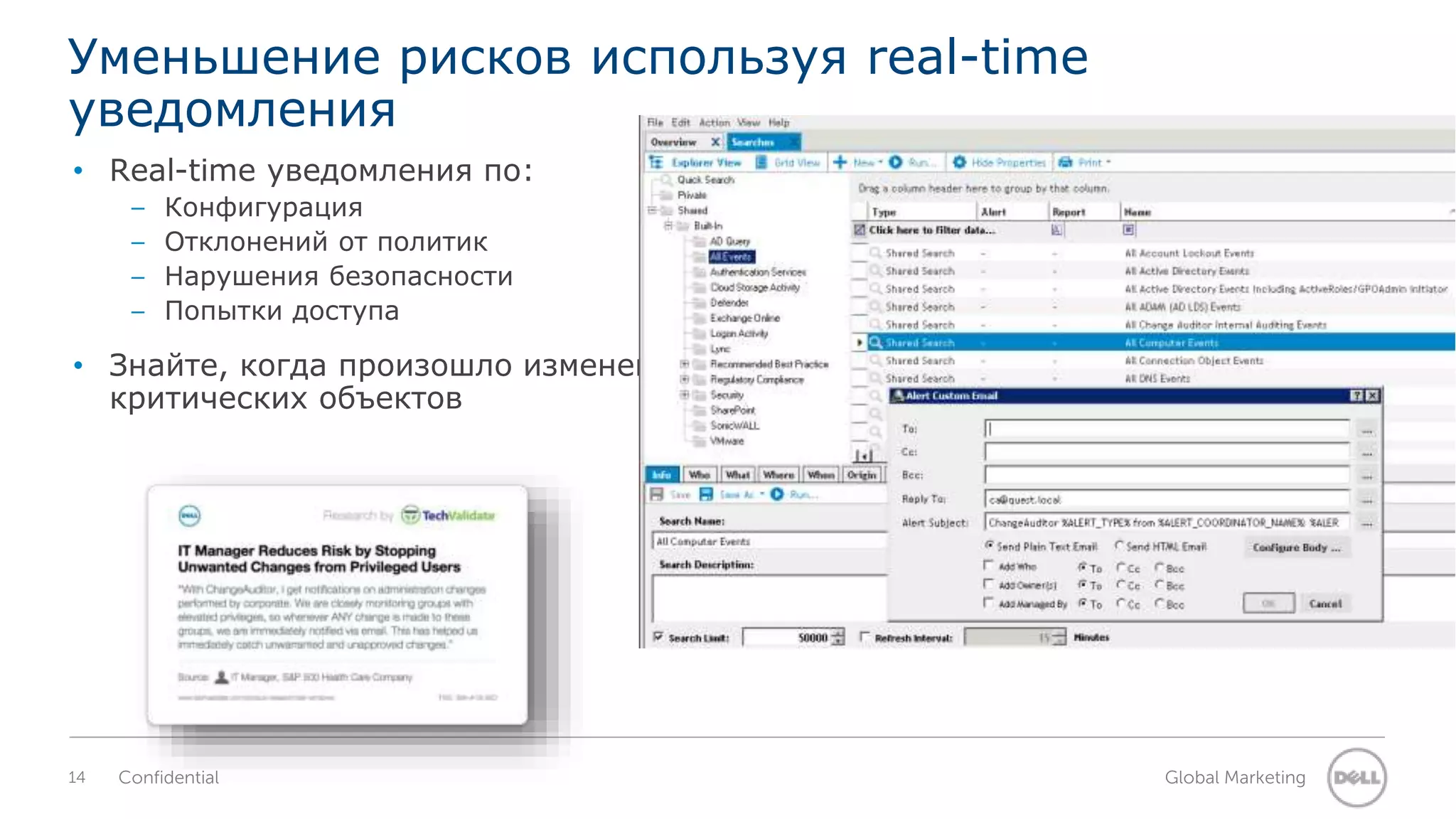

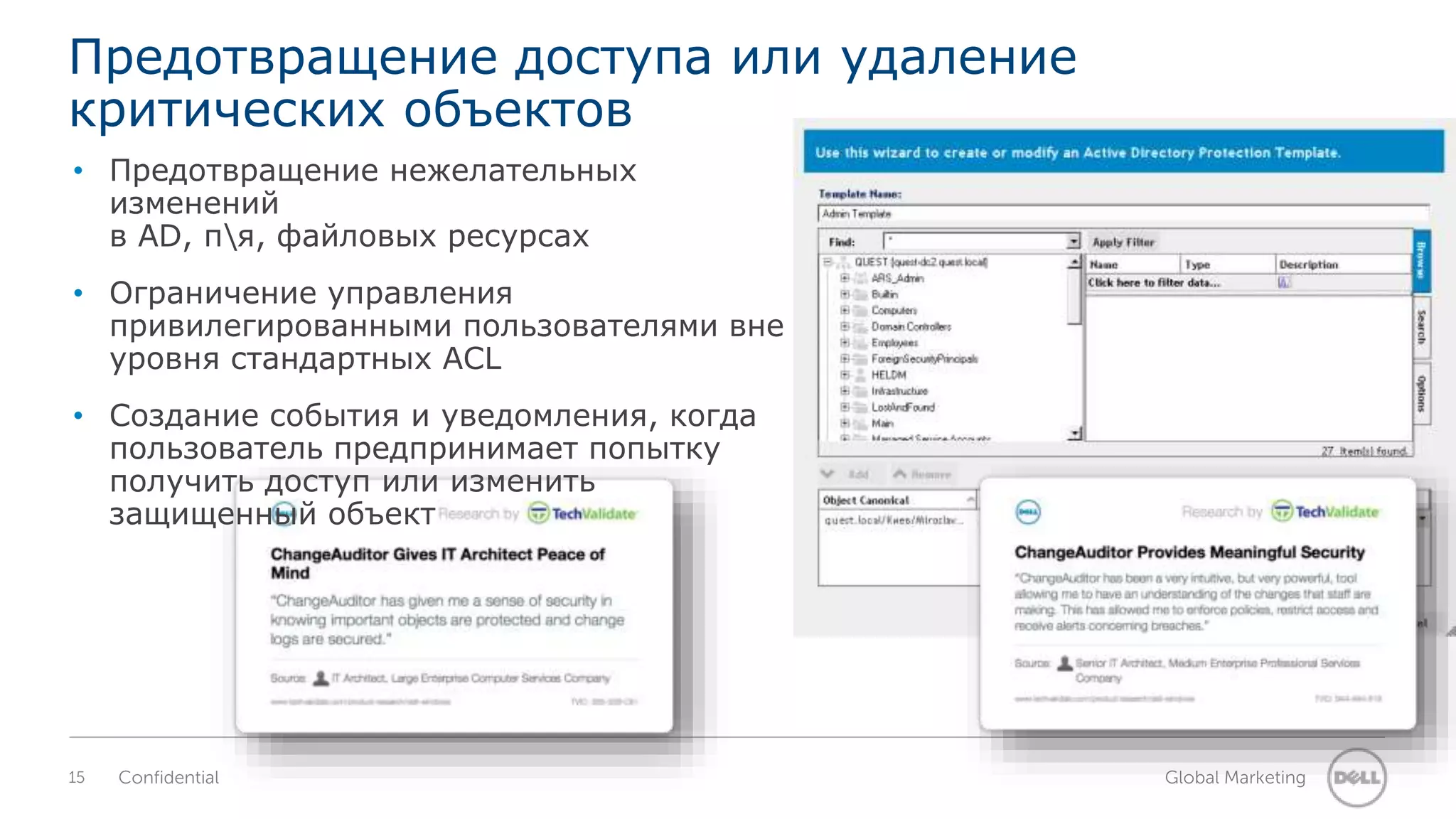

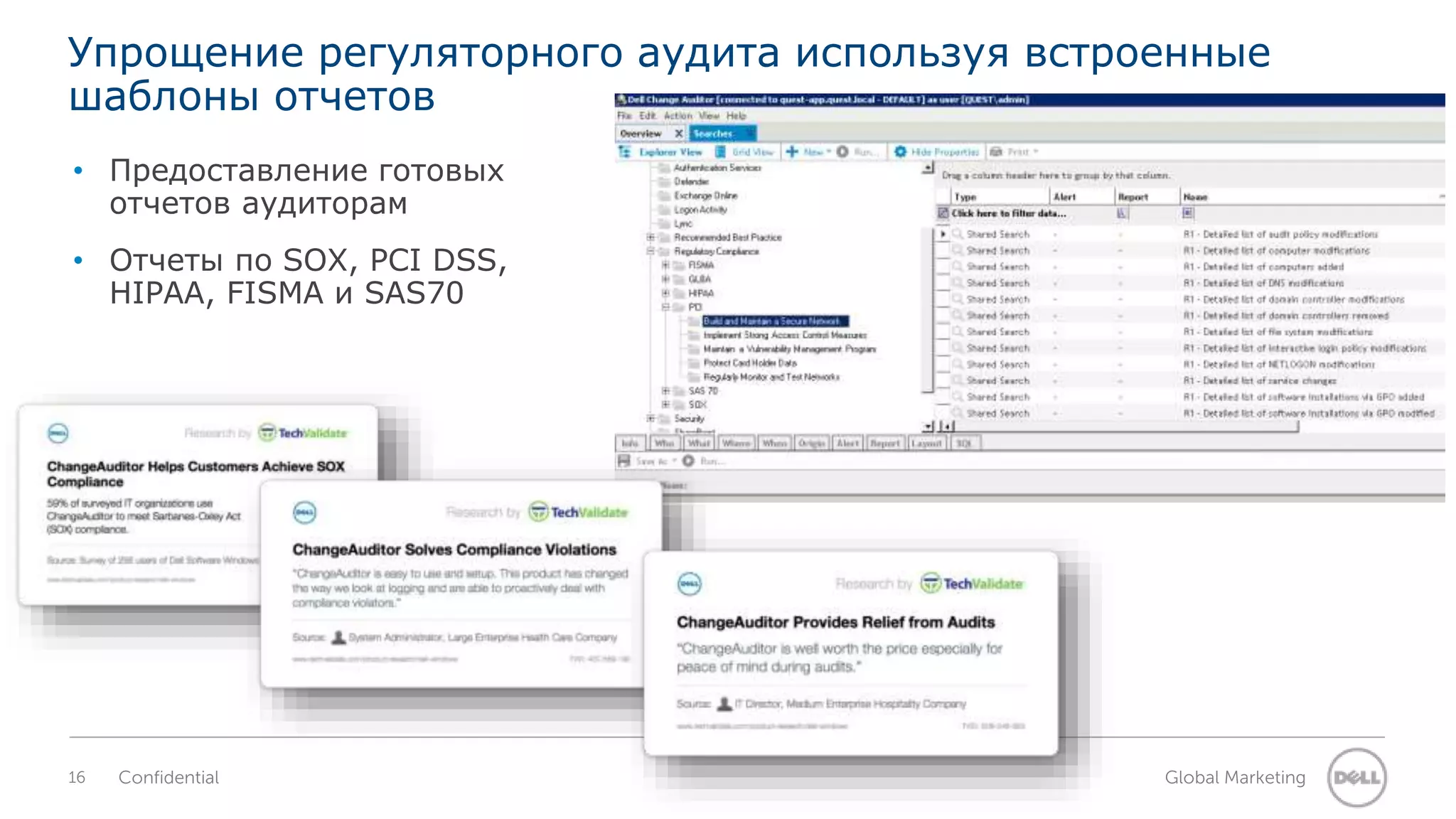

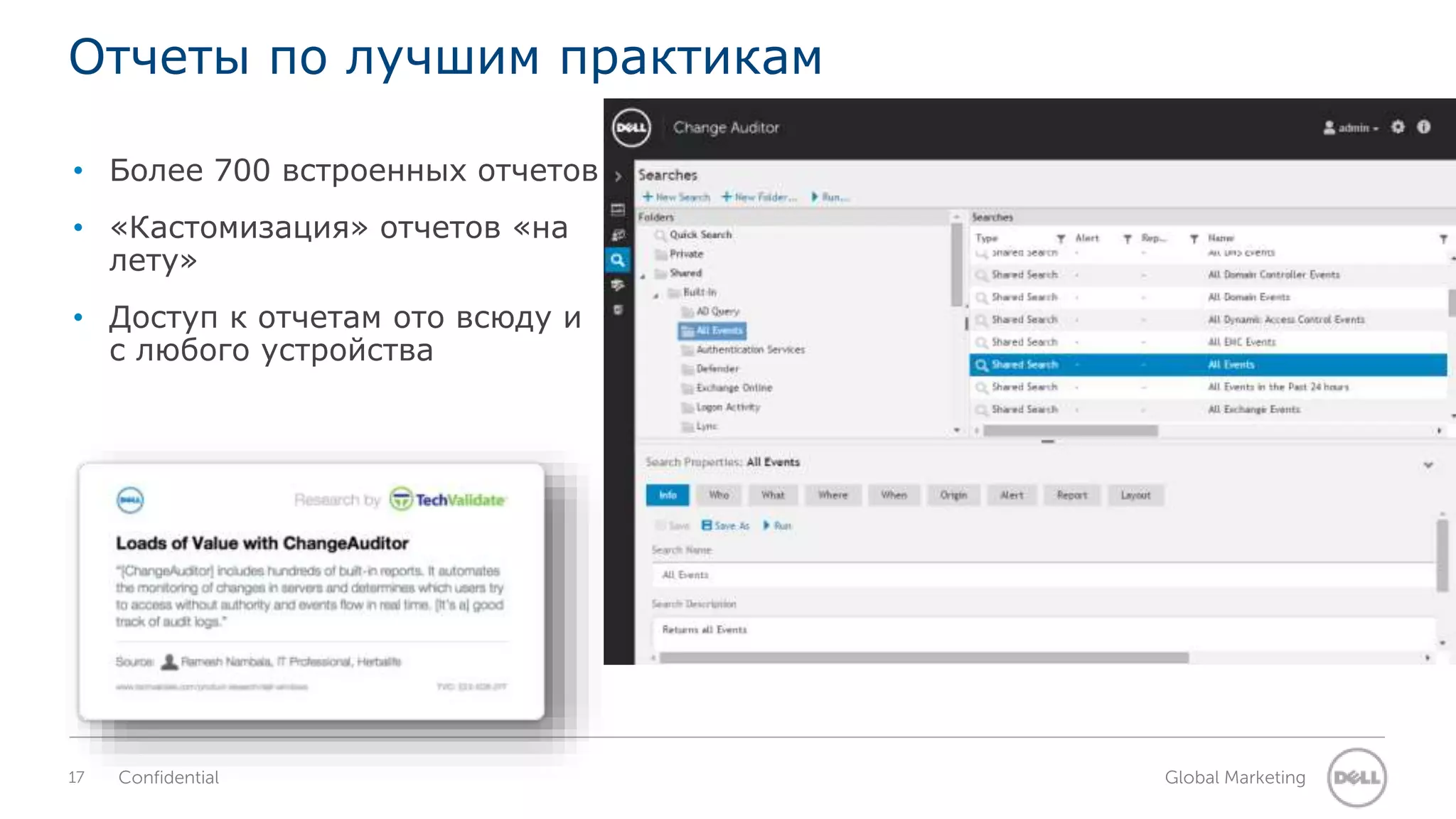

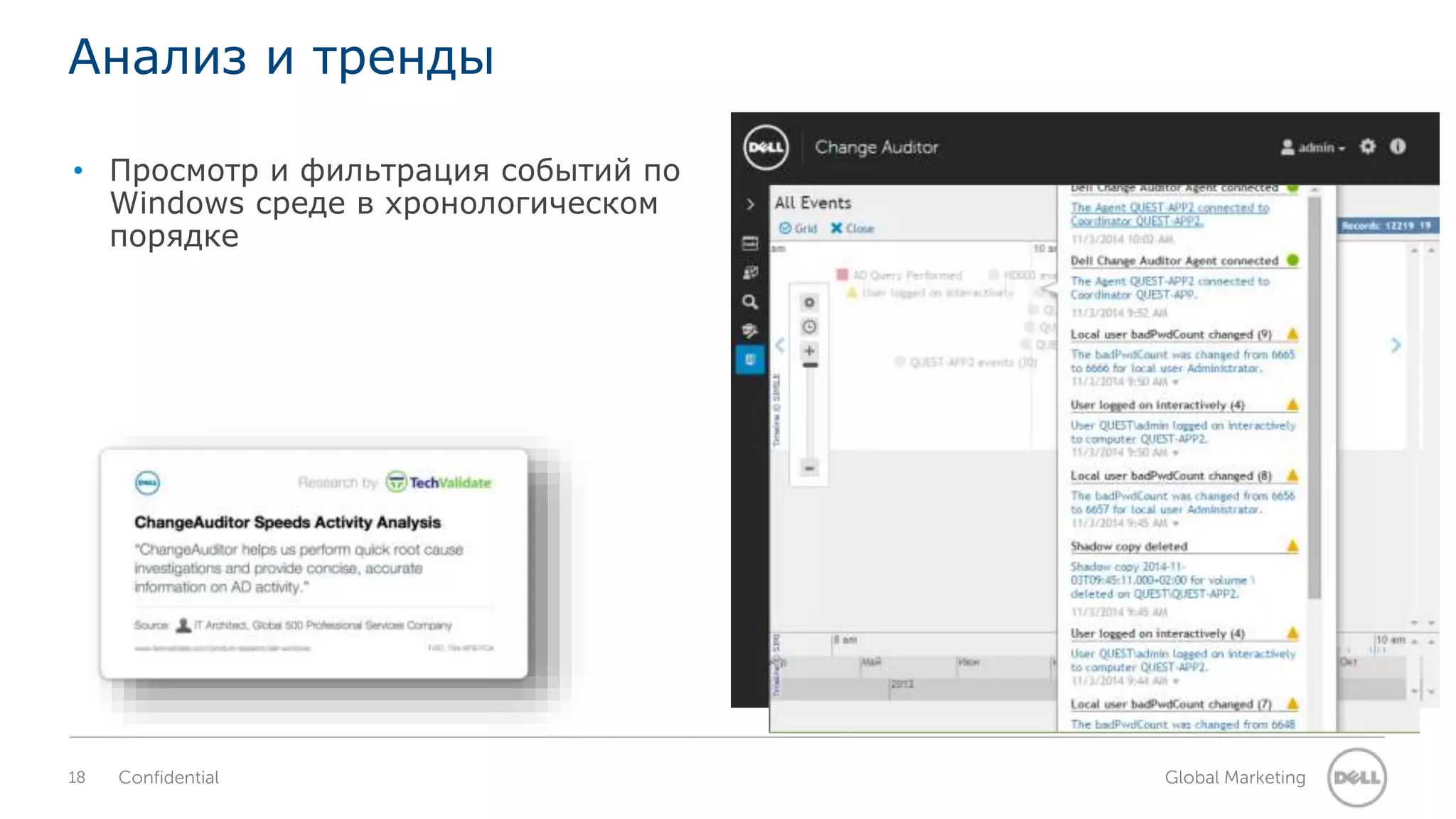

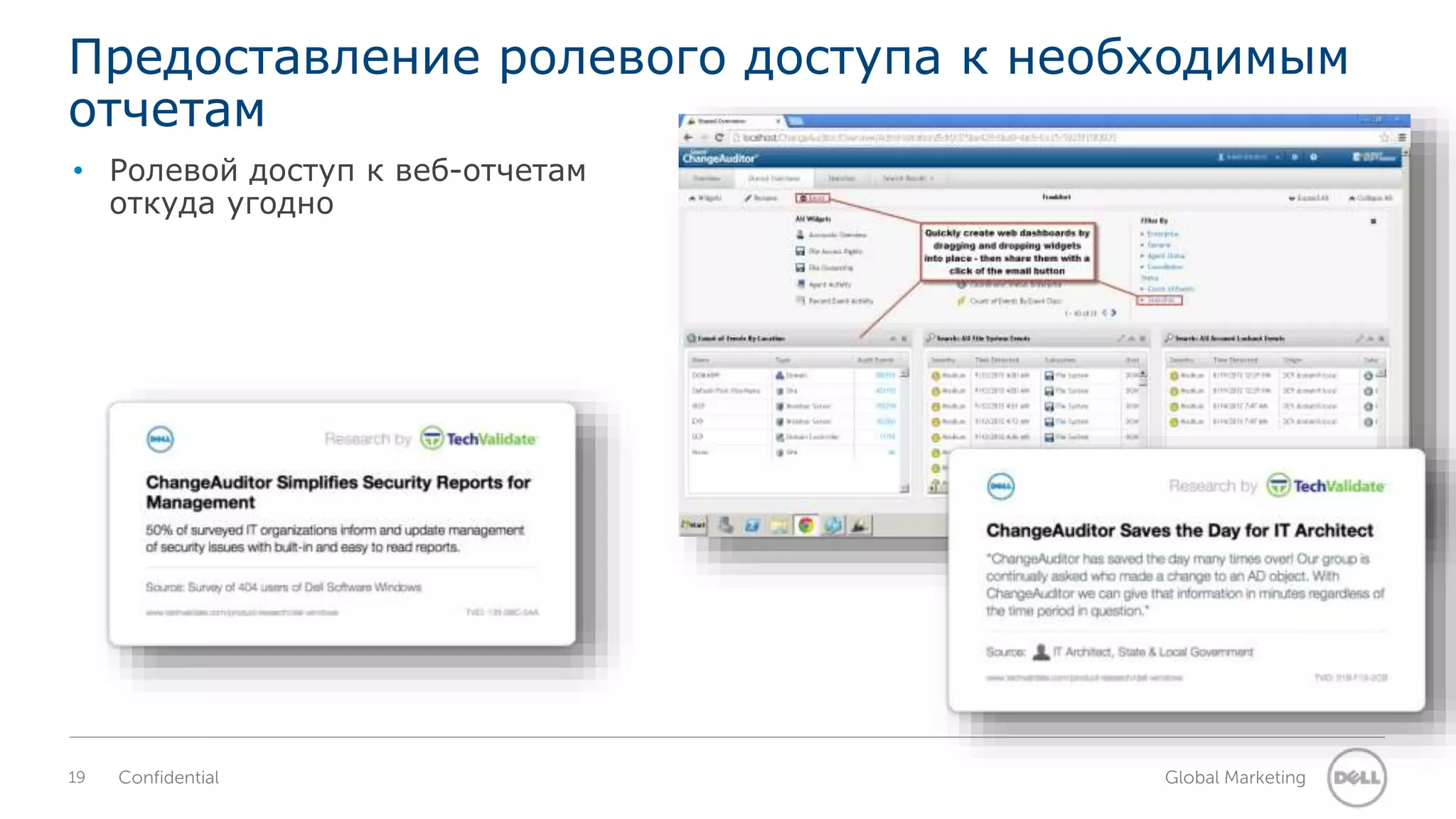

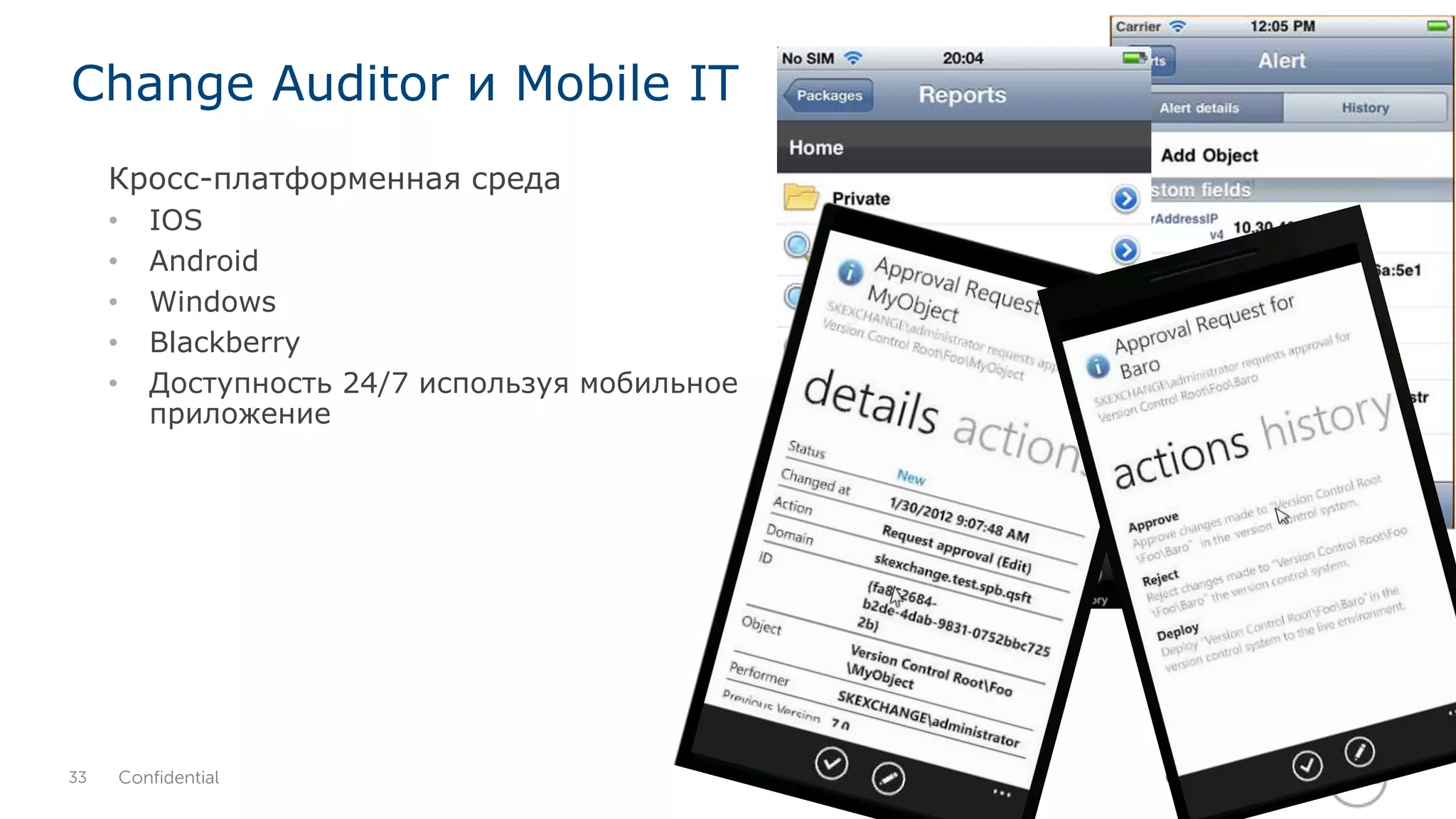

Документ описывает проблемы и риски, связанные с отсутствием контроля и аудита изменений в IT-инфраструктуре, включая недостаточную видимость действий пользователей и угрозы безопасности. Решение представлено в виде Change Auditor, который предлагает детальный мониторинг и отчетность по изменениям в Microsoft среде в реальном времени, что позволяет устранять пробелы безопасности и упрощать проведение аудитов. Документ также подчеркивает важность интеграции системы с другими решениями для обеспечения комплексного подхода к управлению изменениями.