More Related Content

PDF

「さくらのクラウド」スタートアップスクリプトを作ってみよう! - concrete5を題材に -(オープンソースカンファレンス2014 Shimane) PDF

PDF

PDF

PPT

KEY

VPS借りたけどセキュリティが心配! 初心者が気をつけたいセキュリティの話 PDF

Docker hands on nifty sakura jul19 PDF

Amazon Web Service 基本の「き」 ~Amazon EC2でWebサーバを公開してみよう!~ Similar to SSH応用編_20231129.pdf

PDF

沢山のスマホサービス環境を カジュアルにセキュアに運用する PDF

PDF

PPTX

さくらのクラウドをAPIで操作する(LT) @ さくらクラブ in 岐阜 PDF

【改訂版】Amazon Web Service 基本の「き」 ~Amazon EC2でWebサーバを公開してみよう!~ PDF

IaaSクラウドを支える基礎技術 演習編_v1_0 PDF

H26第1回 沖縄オープンラボラトリ・ハンズオンセミナー:OpenStack 基礎操作編 PDF

Apache cloudstack4.0インストール PDF

PDF

Uptime Database Appliance テクノロジープレビュー PDF

Apache CloudStack 4.0 インストール(ver0.5) PDF

Personal Cloud Automation PDF

PPTX

PPTX

基礎教養としてのUbuntuサーバ_前編.pptx PPTX

PPTX

PDF

Spring Boot on Kubernetes : Yahoo!ズバトク事例 #jjug_ccc PDF

PDF

オープンソースソフトウェアで実現するエンタープライズにおけるセキュリティ脅威分析の勘所 SSH応用編_20231129.pdf

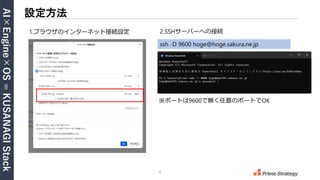

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

AI×Engine×OS

=

KUSANAGI

Stack

6

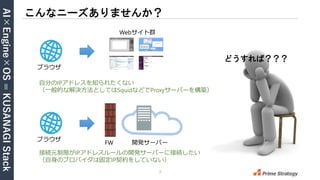

ダイナミックフォワード機能

ssh -D 9600hoge@hoge.sakura.ne.jp

ブラウザ

Linux Server

(hoge.sakura.ne.jp)

Webサイト群

SSHサーバー

(openssh-server)

127.0.0.1:9600 SSHトンネル

-D [bind_address:]port

ローカルの「動的」アプリケーションレベルのポート転送を指定します。これは、ローカル側のポートを

リッスンするソケットを割り当てることによって機能し、オプションで指定されたbind_addressにバイン

ドされます。このポートへの接続が行われるたびに、接続は安全なチャネル経由で転送され、アプリケー

ション プロトコルを使用してリモート マシンからの接続先が決定されます。現在、SOCKS4 および

SOCKS5 プロトコルがサポートされており、ssh は SOCKS サーバーとして機能します。 root のみが特権

ポートを転送できます。動的ポート転送は構成ファイルで指定することもできます。

代理アクセス

- 7.

- 8.

- 9.

- 10.

AI×Engine×OS

=

KUSANAGI

Stack

10

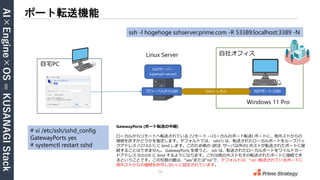

ポート転送機能

ブラウザ

Linux Server

SSHサーバー

(openssh-server)

GatewayPorts (ポート転送の中継)

ローカルからリモートへ転送されている(リモート ->ローカルのポート転送) ポートに、他ホストからの

接続を許すかどうかを指定します。デフォルトでは、 ssh(1) は、転送されたローカルポートをループバッ

クアドレス (127.0.0.1) に bind します。このため他の (訳注: サーバ以外の) ホストが転送されたポートに接

続することはできません。 GatewayPorts を使うと、 ssh は、転送されたローカルポートをワイルドカー

ドアドレス (0.0.0.0) に bind するようになります。これは他のホストもその転送されたポートに接続でき

るということです。この引数の値は、“yes”または“no”で、デフォルトは、“no” (転送されているポートに

他ホストからの接続を許可しない) に設定されています。

自宅PC

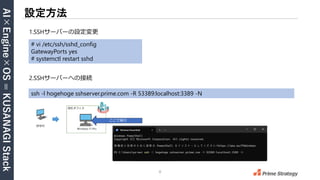

# vi /etc/ssh/sshd_config

GatewayPorts yes

# systemctl restart sshd

ssh -l hogehoge sshserver.prime.com -R 53389:localhost:3389 -N

Windows 11 Pro

自社オフィス

RDPポート:3389

グローバルIP:53389 SSHトンネル

- 11.

- 12.

- 13.

![AI×Engine×OS

=

KUSANAGI

Stack

6

ダイナミックフォワード機能

ssh -D 9600 hoge@hoge.sakura.ne.jp

ブラウザ

Linux Server

(hoge.sakura.ne.jp)

Webサイト群

SSHサーバー

(openssh-server)

127.0.0.1:9600 SSHトンネル

-D [bind_address:]port

ローカルの「動的」アプリケーションレベルのポート転送を指定します。これは、ローカル側のポートを

リッスンするソケットを割り当てることによって機能し、オプションで指定されたbind_addressにバイン

ドされます。このポートへの接続が行われるたびに、接続は安全なチャネル経由で転送され、アプリケー

ション プロトコルを使用してリモート マシンからの接続先が決定されます。現在、SOCKS4 および

SOCKS5 プロトコルがサポートされており、ssh は SOCKS サーバーとして機能します。 root のみが特権

ポートを転送できます。動的ポート転送は構成ファイルで指定することもできます。

代理アクセス](https://image.slidesharecdn.com/ssh20231129-231129122004-39a196ae/85/SSH-_20231129-pdf-6-320.jpg)