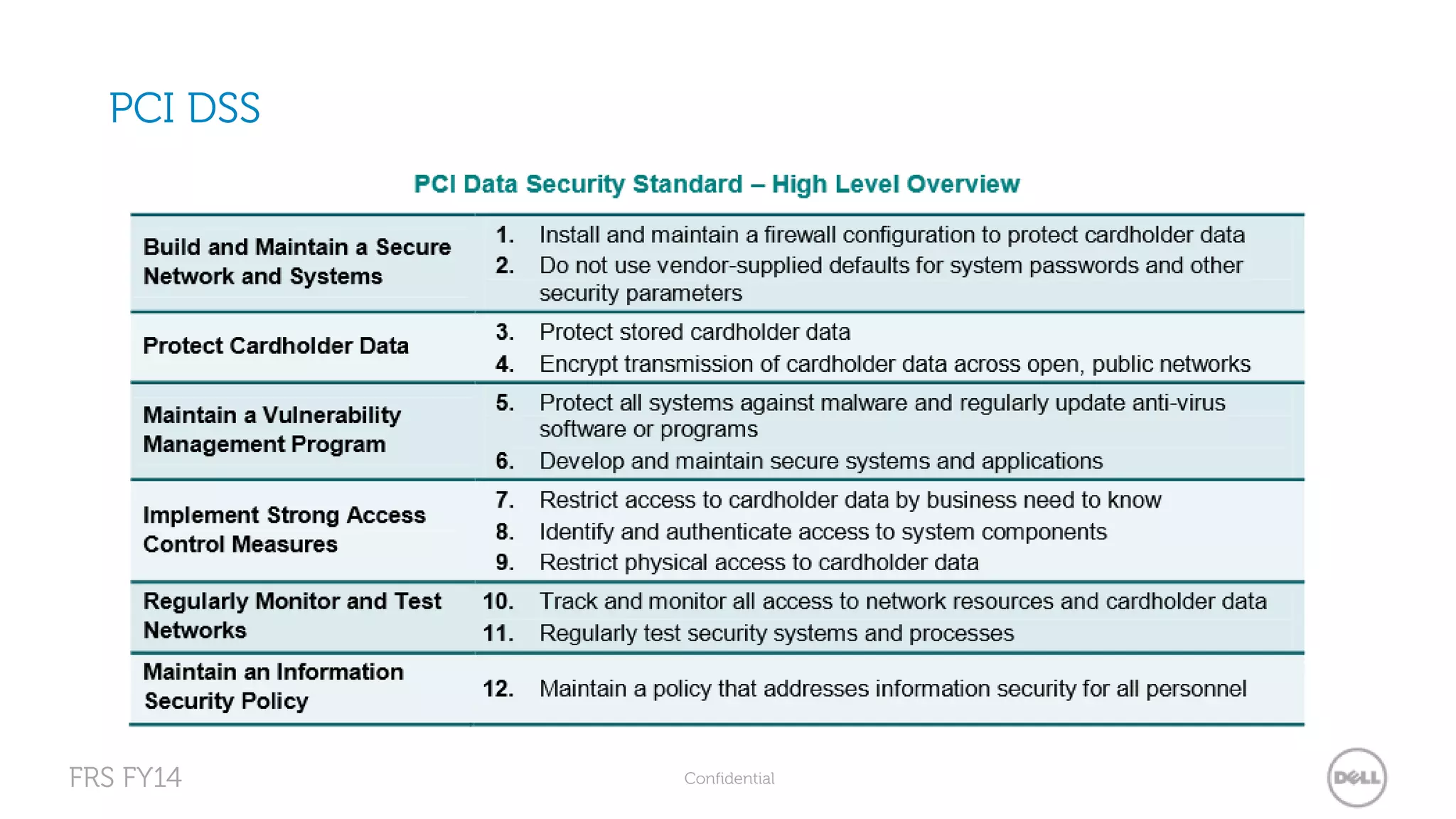

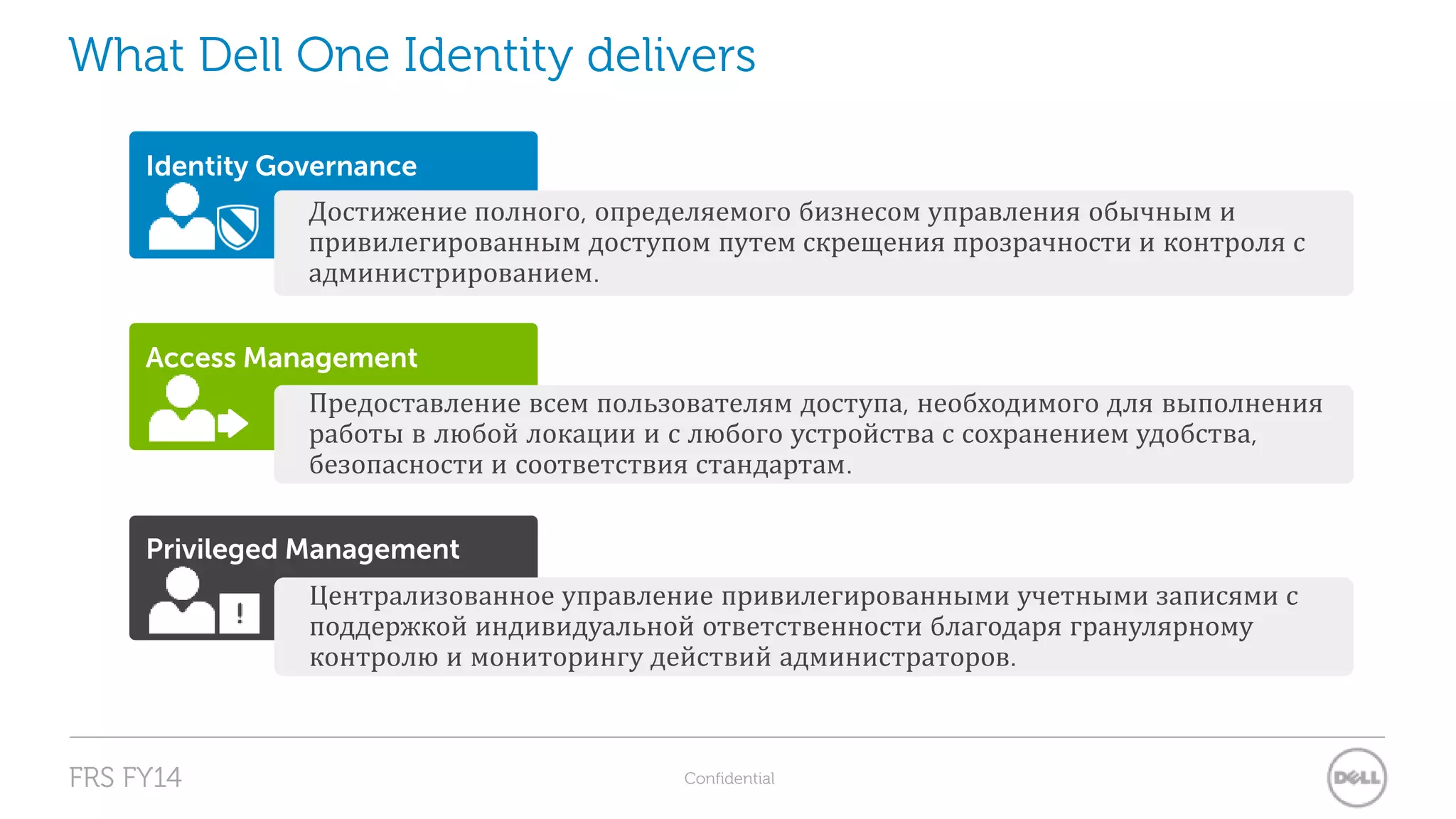

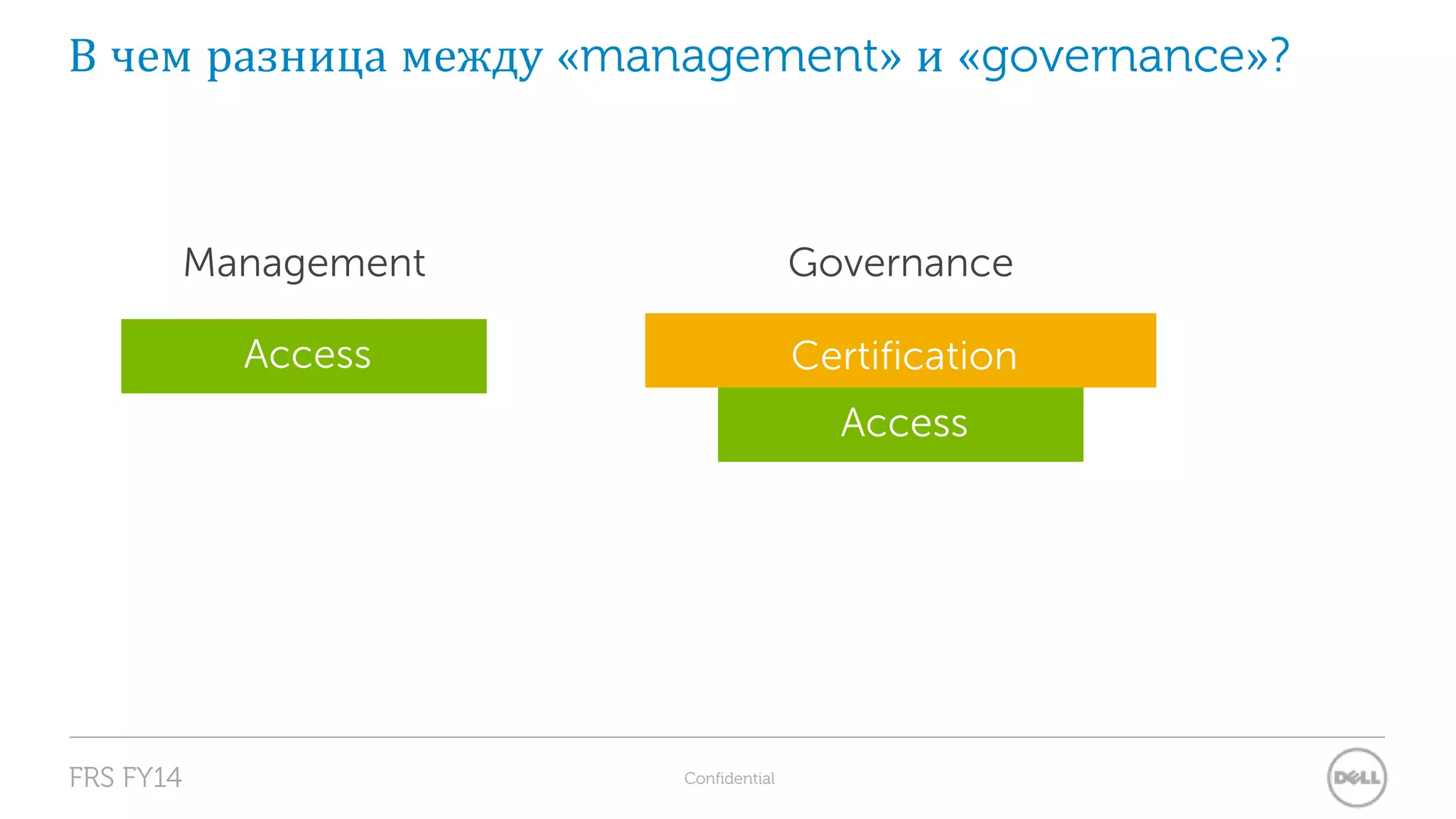

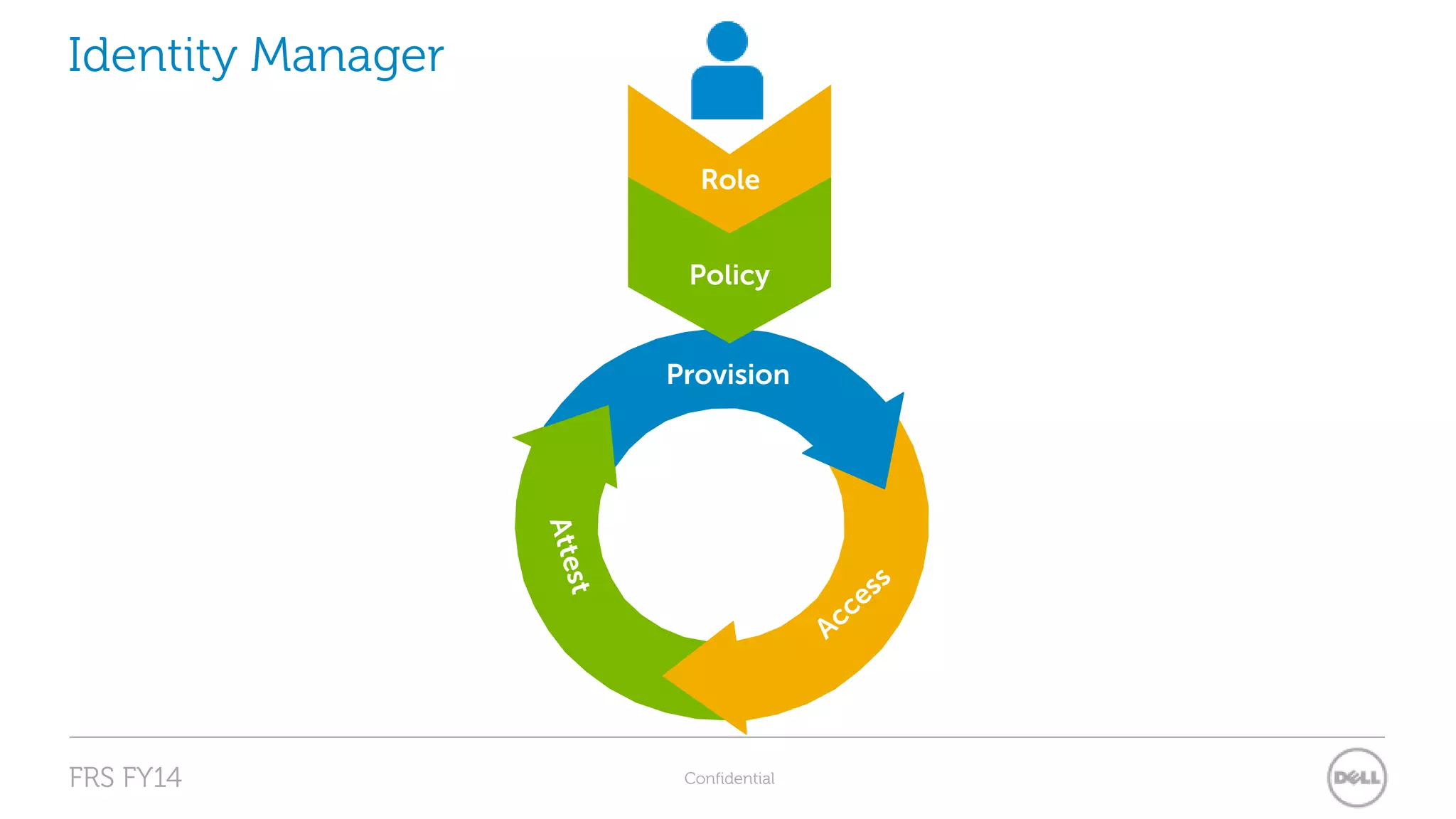

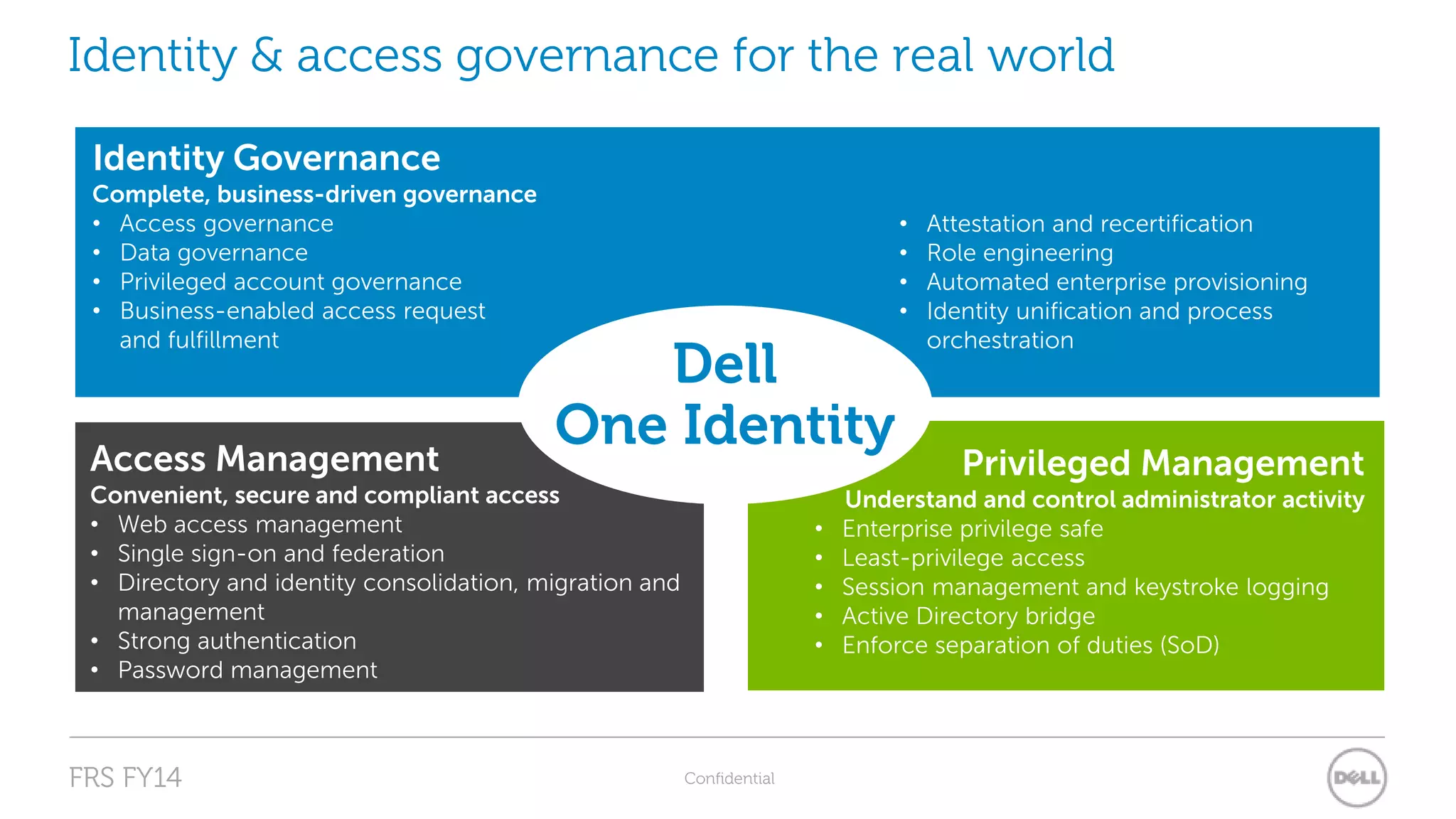

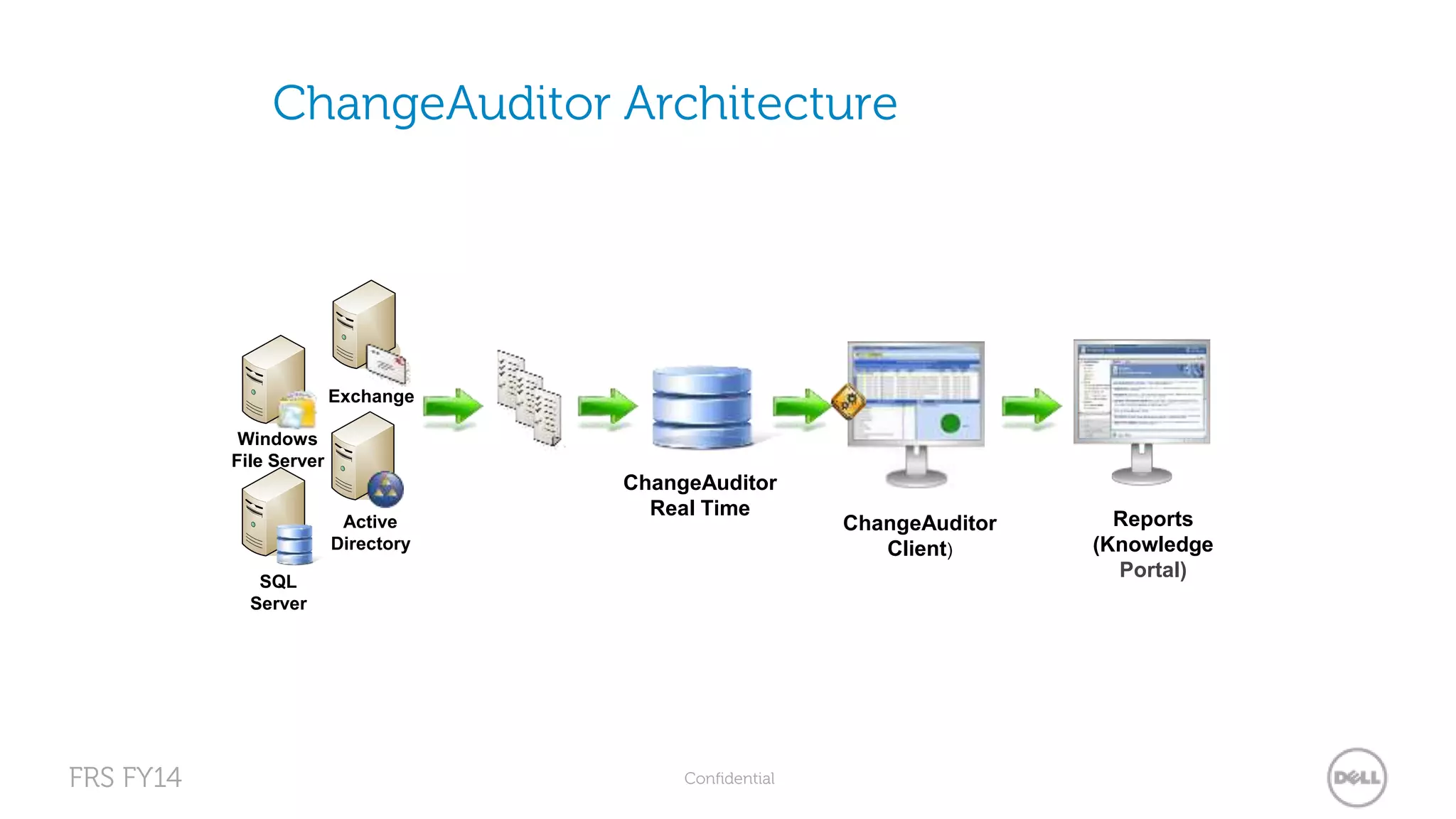

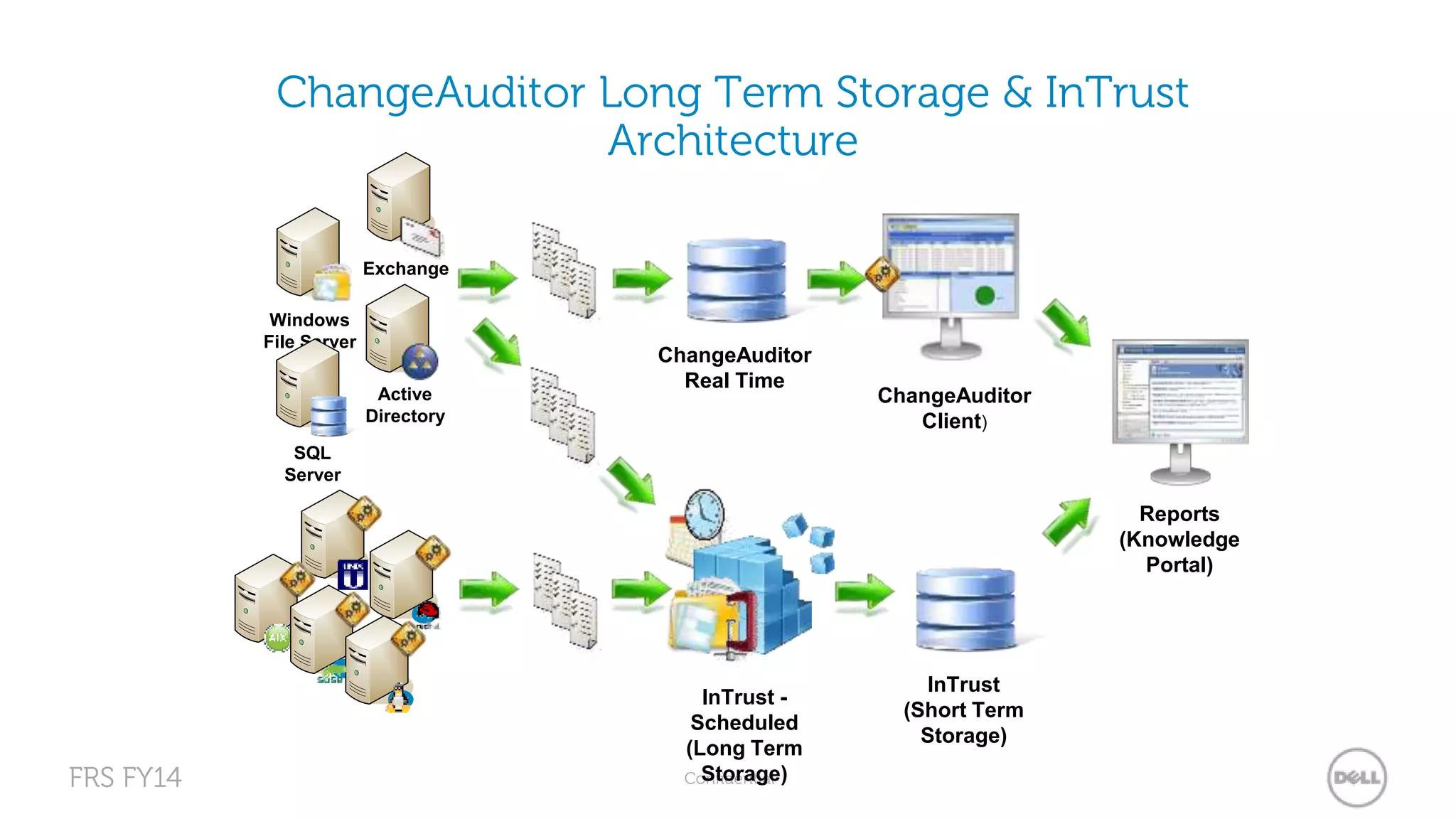

Документ обсуждает решения безопасности компании Dell, включая стандарт PCI DSS и продукты Dell One Identity, предназначенные для управления доступом и соблюдения норм безопасности. Основное внимание уделяется управлению и контролю привилегированных учетных записей, доступом пользователей и надлежащей оценке рисков. Кроме того, рассматриваются недостатки стандартных средств аудита в контексте Active Directory и файловых серверов, предлагая альтернативные решения для улучшения аудита и отчетности.