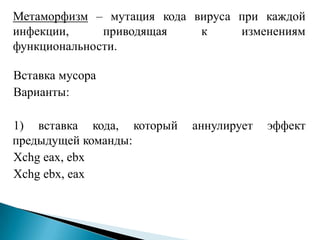

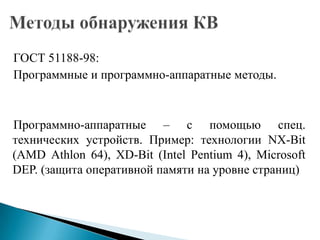

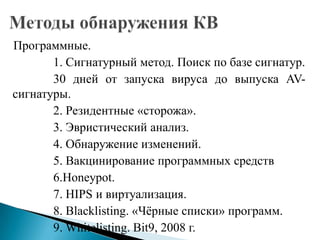

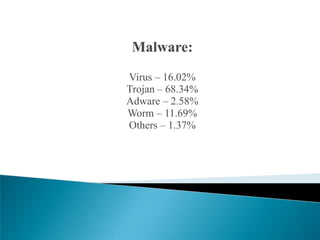

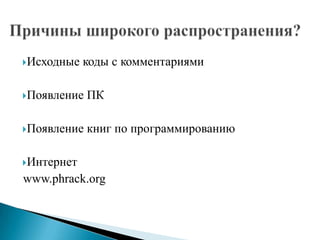

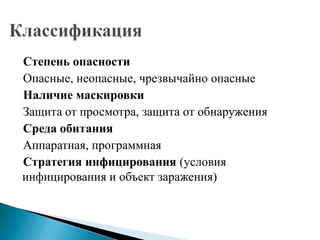

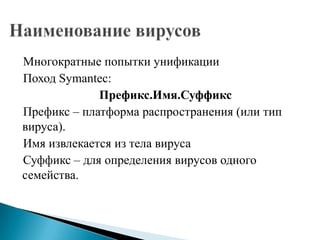

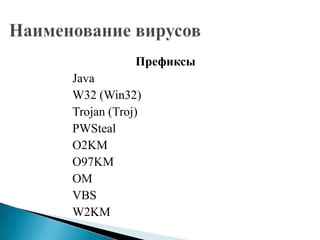

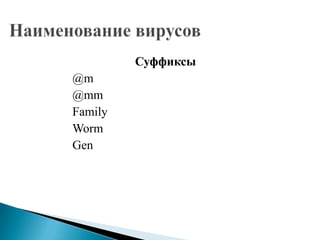

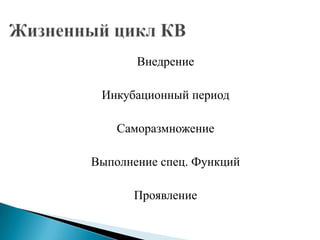

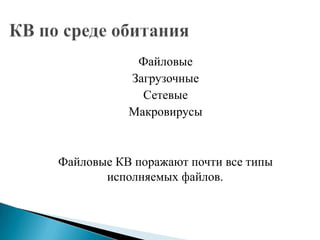

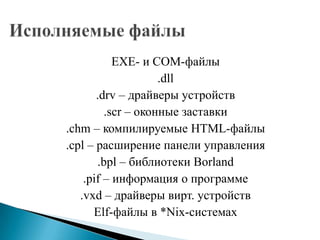

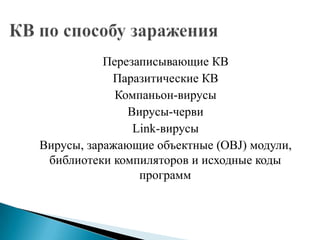

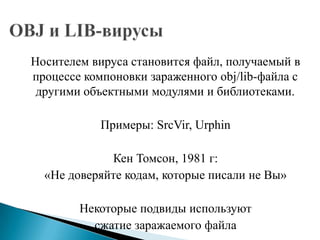

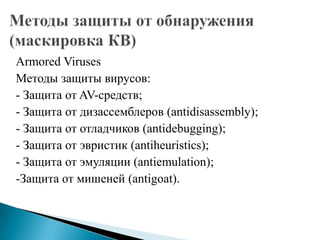

Документ содержит информацию о различных типах вредоносных программ, включая вирусы, трояны и черви, и их характеристики. Он описывает историю развития компьютерных вирусов, методы их защиты и распространения, а также влияет на мобильные устройства. Различные примеры вирусов и их поведение подчеркивают необходимость защиты информации и осведомленности пользователей.

![Использование «мусорных команд»

Код без «мусора»:

mov esi, start_of_virus_body

mov ebx, decryption_key

mov ecx, virus_size

decryption_loop:

xor [esi], ebx

inc esi

loop decryption_loop

Код, содержащий «мусор»

mov esi, start_of_virus_body

nop

mov ebx, decryption_key

add edx, 105

mov ecx, virus_size

xchg ebp, edx

jc decryption_loop:

decryption_loop:

xor [esi], ebx

push ebx

pop eax

inc esi

dec eax

loop decryption_loop

jcxz next

next:](https://image.slidesharecdn.com/random-131205054526-phpapp02/85/slide-38-320.jpg)