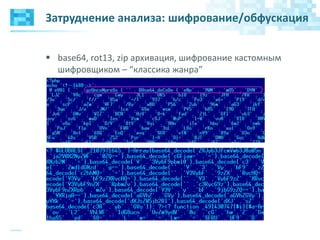

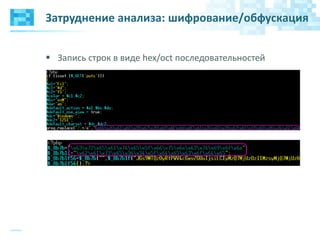

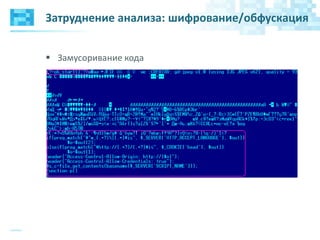

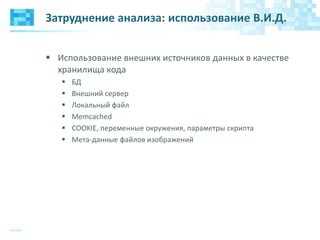

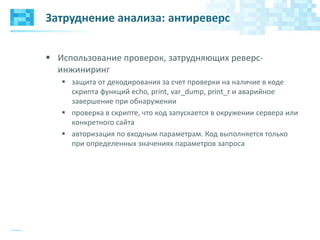

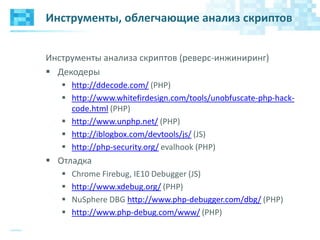

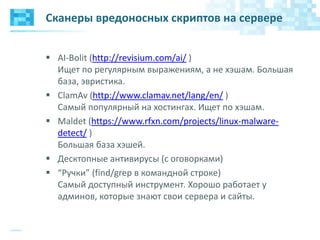

Документ обсуждает методы, используемые разработчиками вредоносного кода на PHP для затруднения его обнаружения и анализа, включая шифрование и обфускацию. Предложены десять приемов затруднения обнаружения и девять методов анализа, таких как скрытие кода среди мусора и использование динамического формирования кода. Также упоминаются инструменты для анализа и сканирования вредоносных скриптов на сервере.

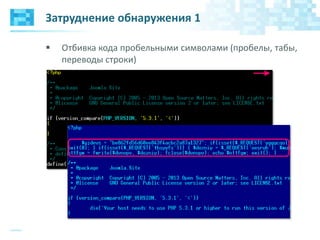

![Затруднение обнаружения 9

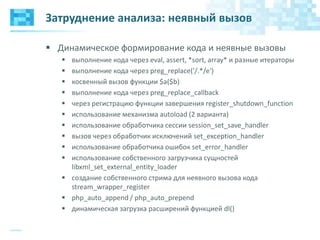

Использование “гибкого синтаксиса” языка php для

записи конструкций

Строки как константы:

@assert( @$_POST[a])

Пробельные символы/переводы строк в аргументах:

preg_replace( '/.*/e' , …)

Косвенный вызов:

$_POST [„f‟]( $_POST[ „arg‟ ])

Разбавление кода комментариями:

eval(/*zzz*/ gzinflate( @base64_decode…

Опускание скобок при вызове функций:

$a = base64_decode „…‟;

Не чувствительность к регистру

PrEG_ReplAce(„/.‟ . „*/‟ . “e”, „eval(base64…

Без использования регулярных выражений не

обнаружить](https://image.slidesharecdn.com/zemskovrevisiumphdays2014-140521061344-phpapp01/85/PHP-11-320.jpg)