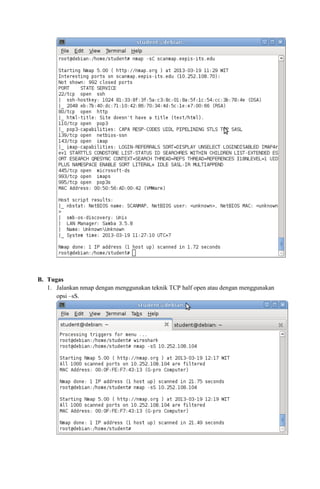

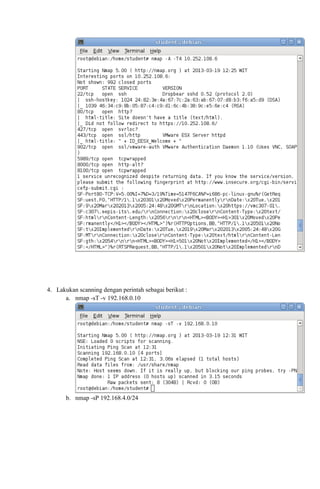

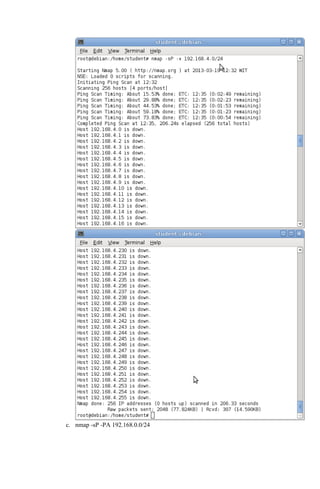

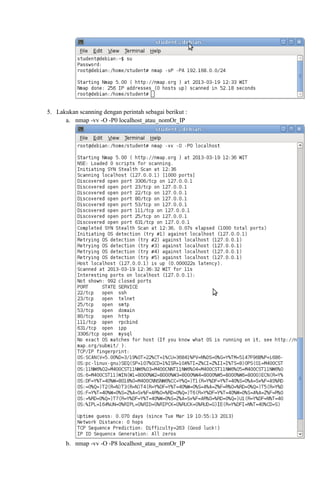

Dokumen tersebut membahas tentang penggunaan tool nmap untuk melakukan scanning jaringan dan mengumpulkan informasi mengenai target. Nmap digunakan untuk mendeteksi IP yang hidup, memeriksa port yang terbuka, dan mengidentifikasi sistem operasi dan layanan yang berjalan. Dokumen ini juga menjelaskan langkah-langkah dalam melakukan penyerangan jaringan seperti footprinting, scanning dan enumeration untuk mengumpulkan informasi mengenai target sebelum melakukan