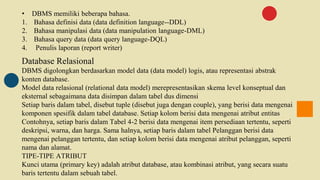

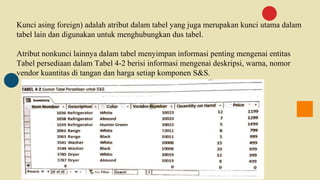

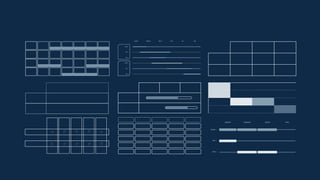

Dokumen ini membahas sistem informasi database relasional, yang merupakan metode untuk menyimpan data terpusat dengan meminimalkan redundansi dan inkonsistensi data. Terdapat penjelasan mengenai peran administrator database, penggunaan gudang data untuk analisis bisnis, serta berbagai teknik penipuan dan penyalahgunaan komputer yang umum. Selain itu, dokumen ini juga menggambarkan desain database relasional dan tantangan yang dihadapi dalam keamanan informasi dan rekayasa sosial.