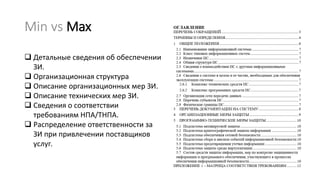

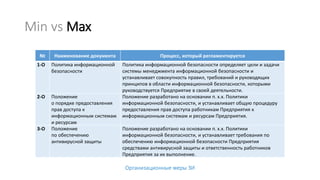

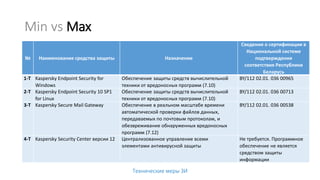

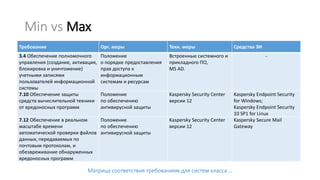

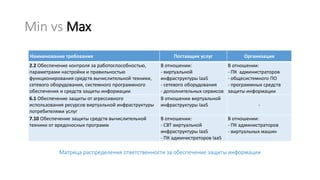

Документ описывает общую схему системы защиты информации (СЗИ) в организации, включая требования к технической и криптографической защите информации в информационных системах. Он также содержит политические и организационные меры по обеспечению безопасности, а также сведения о программных и технических средствах защиты. Кроме того, представлены процедуры предоставления прав доступа и меры по антивирусной защите информации.