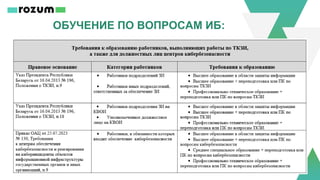

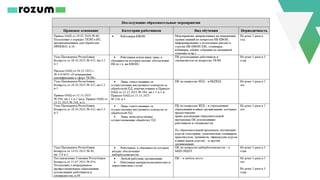

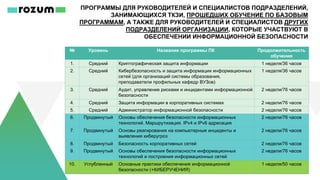

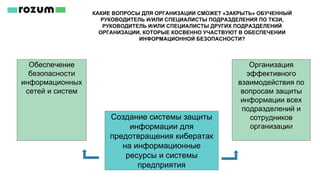

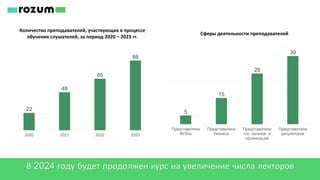

Документ описывает создание Международного центра образования 'Rozum' в 2020 году для повышения квалификации в области информационной безопасности, включая программы по кибербезопасности и защите персональных данных. Обучение охватывает как теоретические, так и практические аспекты, а также учитывает требования законодательства и рост кибератак. Центр организует различные уровни подготовки и курсы для специалистов и руководителей, направленные на улучшение безопасности информации в организациях.