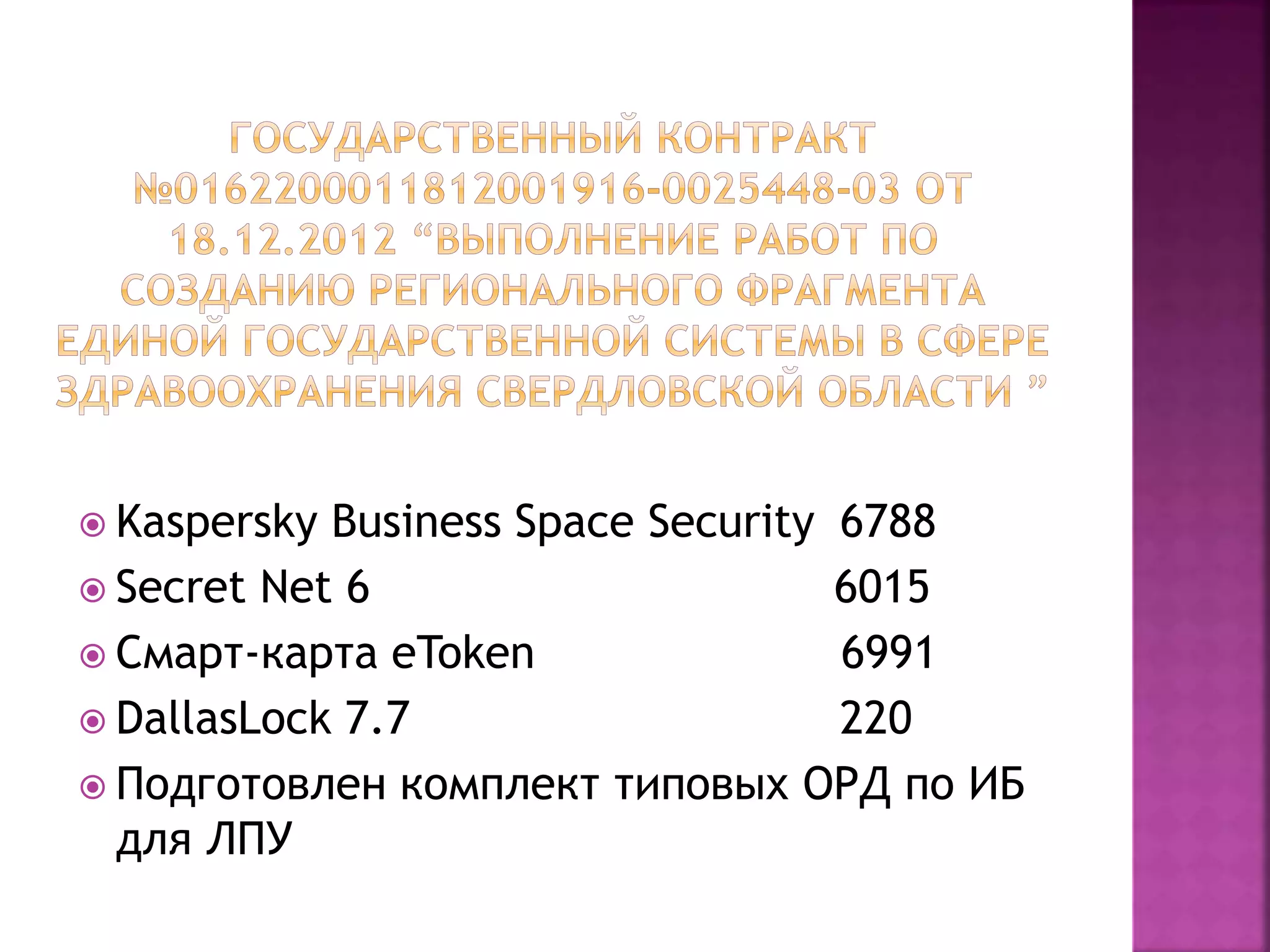

Документ обсуждает требования и меры по обеспечению безопасности персональных данных в информационных системах в соответствии с российским законодательством. Он охватывает организационные и технические меры, а также требования к защите, идентификации и аутентификации доступов. Включены рекомендации по подготовке документации и обеспечению контроля за доступом и защитой информации.