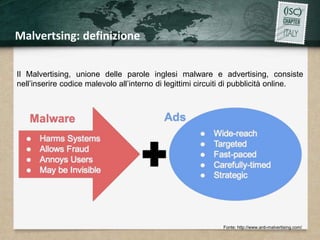

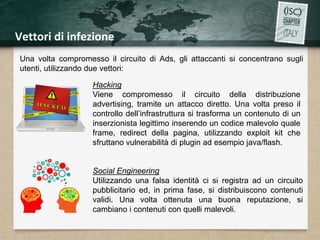

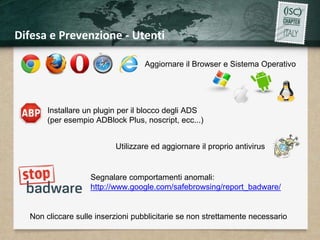

Il malvertising è una minaccia crescente che inserisce codice dannoso in circuiti pubblicitari online legittimi, compromettendo anche siti considerati sicuri. Gli attaccanti utilizzano tecniche come l'hacking e il social engineering per diffondere malware, mirato a specifici utenti attraverso pubblicità infette. Le misure di difesa includono aggiornamenti di sicurezza, impiego di plugin di blocco pubblicitario e controlli approfonditi sui partner commerciali in ambito pubblicitario.

![Difesa e Prevenzione - Corporate

alert tcp $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS (msg:"Malvertising Redirection to

Exploit Kit"; flow:established,to_server; content:"/ajs.php?zoneid="; http_uri; fast_pattern:only;

pcre:"//ajs.php?zoneid=[0-9]+/U"; classtype:trojan-activity; sid:xxxx; rev:1;)

alert tcp $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS (msg:"Malvertising Redirection to

Exploit Kit"; flow:established,to_server; content:"/afr.php?zoneid="; http_uri; fast_pattern:only;

pcre:"//afr.php?zoneid=[0-9]+/U"; classtype:trojan-activity; sid:xxxx; rev:1;)

http://permalink.gmane.org/gmane.comp.security.ids.snort.emerging-sigs/21992

Inserire la categoria «Advertising» nei sistemi di Web Filtering / Proxy

Browser Sandboxing / Browser Virtualization](https://image.slidesharecdn.com/malvertisingminacciainespansione-141106135040-conversion-gate02/85/Malvertising-una-minaccia-in-espansione-15-320.jpg)