More Related Content

PDF

PPTX

PDF

hbstudy# 28 SELinux HandsOn 公開版 PDF

VMware vSphereとプラットフォーム・セキュリティー PDF

PDF

Osc2017 tokyo spring_soss_sig PDF

rsyslog + SE-PostgreSQL = ??? PDF

What's hot

PPTX

Windows+VirtualBoxで作るTensorFlow環境 PPT

PPT

PDF

WSL2使ってみた / Preview for WSL2 KEY

PDF

PPTX

Visual StudioでWixをビルドしてみた PPT

PDF

PPTX

PPTX

PDF

20031020 「プロセス実行履歴に基づくアクセスポリシー自動生成システム」 PDF

PDF

ODP

PPTX

Internet Week 2016 脆弱性スキャナによる対策支援の課題 Vuls PDF

Vulsで危険な脆弱性を最速検知!(The fastest detection of dangerous vulnerability by Vuls! ) KEY

SEAndroid -AndroidのアーキテクチャとSE化について- PPTX

More from sounakano

PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

Return Oriented Programming PPTX

PDF

ARMアーキテクチャにおけるセキュリティ機構の紹介 Linux Security

- 1.

- 2.

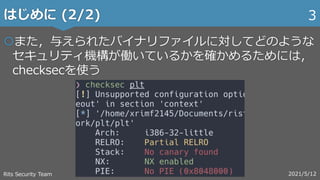

はじめに (1/2)

Binary Exploitに関する有名な攻撃手法に対して,様々

なセキュリティ機構がOSレベルで実装されている

本スライドでは,シナリオを設定しそのときのLinuxに

おけるセキュリティ機構に関して解説する

2021/5/12

Rits Security Team

2

- 3.

- 4.

- 5.

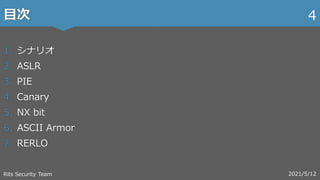

目次

1. シナリオ

2. ASLR

3.PIE

4. Canary

5. NX bit

6. ASCII Armor

7. RERLO

2021/5/12

Rits Security Team

5

後期の講習会ではそんなに問題にならない

- 6.

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

- 13.

- 14.

- 15.

- 16.

- 17.

- 18.

- 19.

- 20.

- 21.

- 22.

- 23.

- 24.

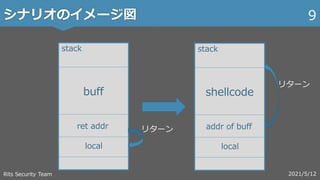

概要

データ領域やスタック領域に機械語を配置してそれを実行するようにことは通常しない

NXbitが立っているときこのような領域には実行不可属性を与える

実行不可属性の領域に格納された機械語を実行しようとしたとき,OSがそれを検知しプロセ

スをkillする

NX bitが立っている状態のことをDEPが有効というときもある(正確ではないが伝わるので

OK)

2021/5/12

Rits Security Team

24

code

data

heap

libc

stack

実行不可属性

- 25.

- 26.

- 27.

- 28.

- 29.

- 30.