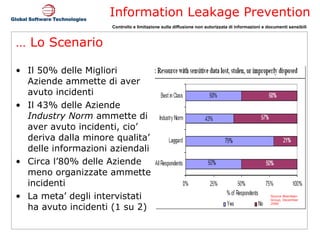

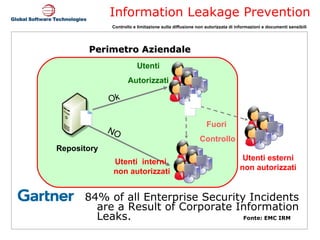

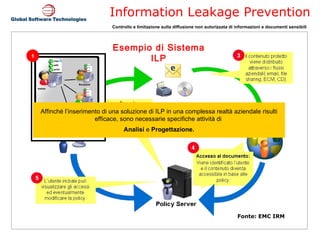

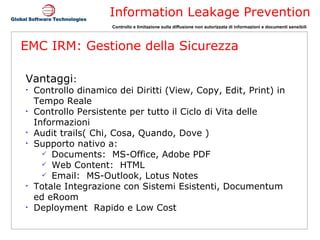

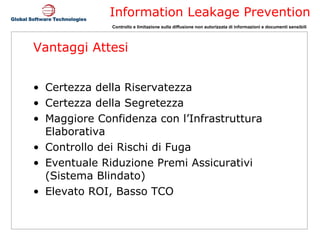

Il documento discute la prevenzione della fuga di informazioni sensibili all'interno delle aziende, sottolineando l'importanza di proteggere i dati non solo da attacchi esterni ma anche da minacce interne. Viene evidenziato che una grande percentuale di incidenti di sicurezza è causata da fughe di informazioni e che è necessaria un'adeguata gestione e controllo delle informazioni sensibili tramite politiche e tecnologie specifiche. L'implementazione di un sistema di Information Leakage Prevention (ILP) è essenziale per garantire la sicurezza dei dati aziendali e soddisfare le normative vigenti.