Tài liệu này nghiên cứu về SSL (Secure Socket Layer) và TLS (Transport Layer Security), giới thiệu kiến trúc, giao thức và quy trình hoạt động của chúng trong việc bảo mật thông tin trực tuyến. Nó giải thích vai trò của SSL trong việc xác thực danh tính, mã hóa dữ liệu và đảm bảo tính toàn vẹn của thông tin trong các giao dịch thương mại điện tử. Bên cạnh đó, tài liệu cũng thảo luận về các cuộc tấn công đối với SSL và khả năng ứng dụng của nó trong việc bảo mật thông tin.

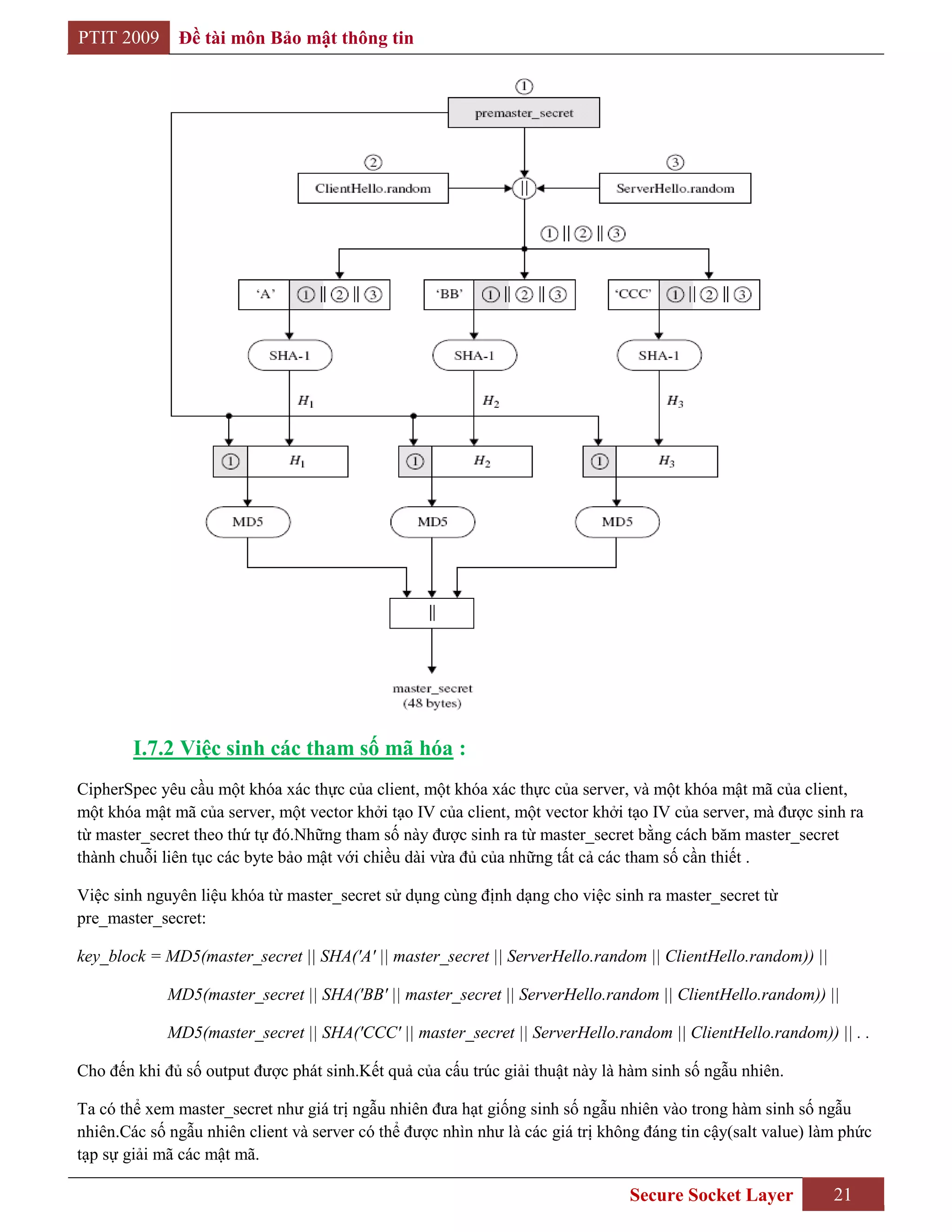

![PTIT 2009 Đề tài môn Bảo mật thông tin

I.8 Transport Layer Security :

I.8.1 Version Number :

Định dạng của một record TLS giống định dạng của record SSL, và các trường trong phần header cũng có ý nghĩa

giống nhau.Một sự khác biệt là trong các giá trị phiên bản TLS hiện tại,bản chính là 3 và bản phụ là 1.

I.8.2 Message Authentication Code :

Có 2 điểm khác biệt giữa SSLv3 và TLS MAC schemes: giải thuật thực tế và phạm vi của phép tính MAC.

TLS tạo ra việc sử dụng giải thuật HMAC được định nghĩa trong RFC 2104.Nhớ lại,HMAC được định nghĩa như

sau:

HMACK(M) = H[(K+ opad)||H[(K+ ipad)||M]]

Với : H: hàm băm nhúng(dành cho TLS, hoặc MD5 hoặc SHA-1)

M: thông điệp đầu ra đối với HMAC

K+ : khóa bí mật đệm các số 0 vào phía bên trái để kết quả bằng với chiều dài khối mã băm

(đối với MD5, và SHA-1, chiều dài khối bằng 512 bits)

Secure Socket Layer 22](https://image.slidesharecdn.com/ssl-120515002418-phpapp02/75/Giao-th-c-b-o-m-t-SSL-22-2048.jpg)

![PTIT 2009 Đề tài môn Bảo mật thông tin

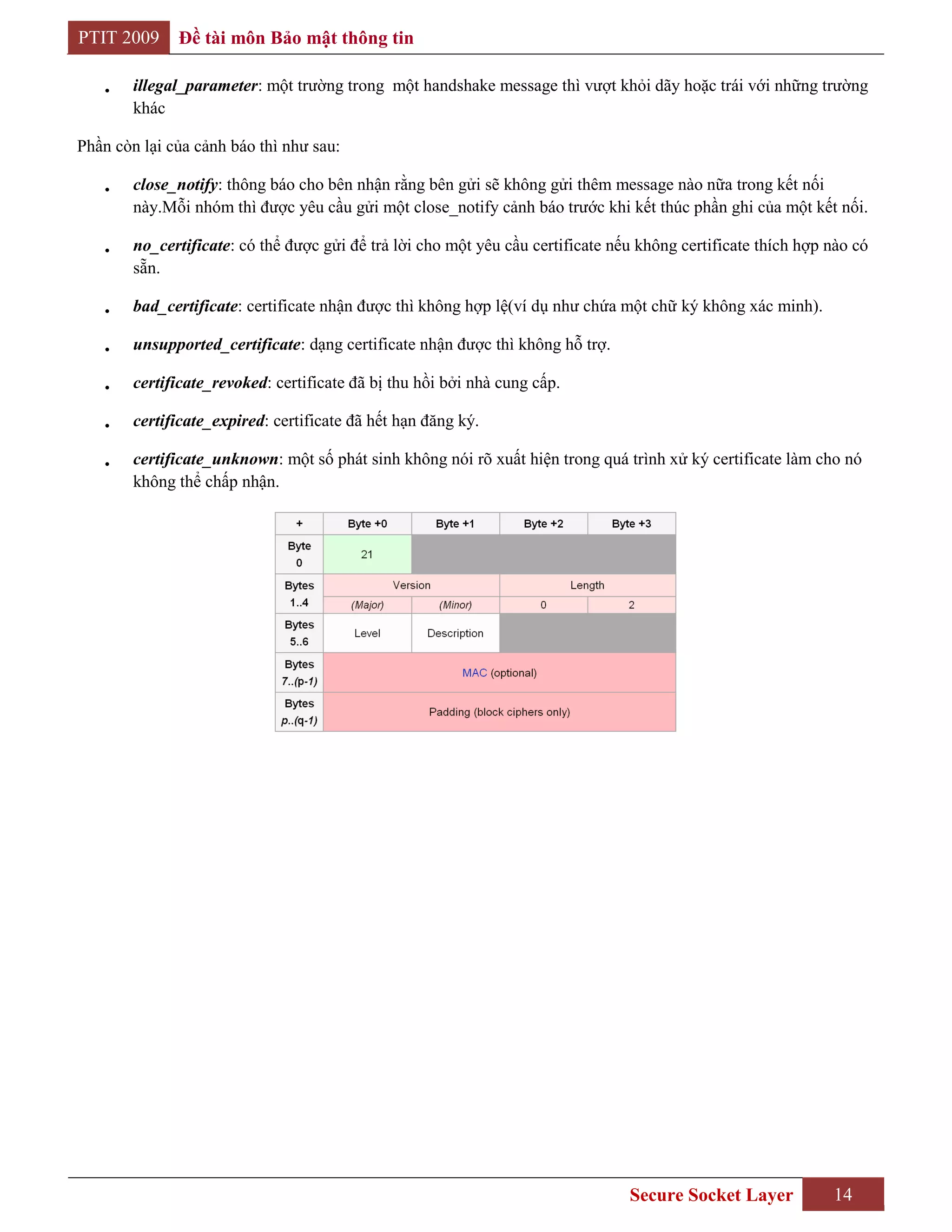

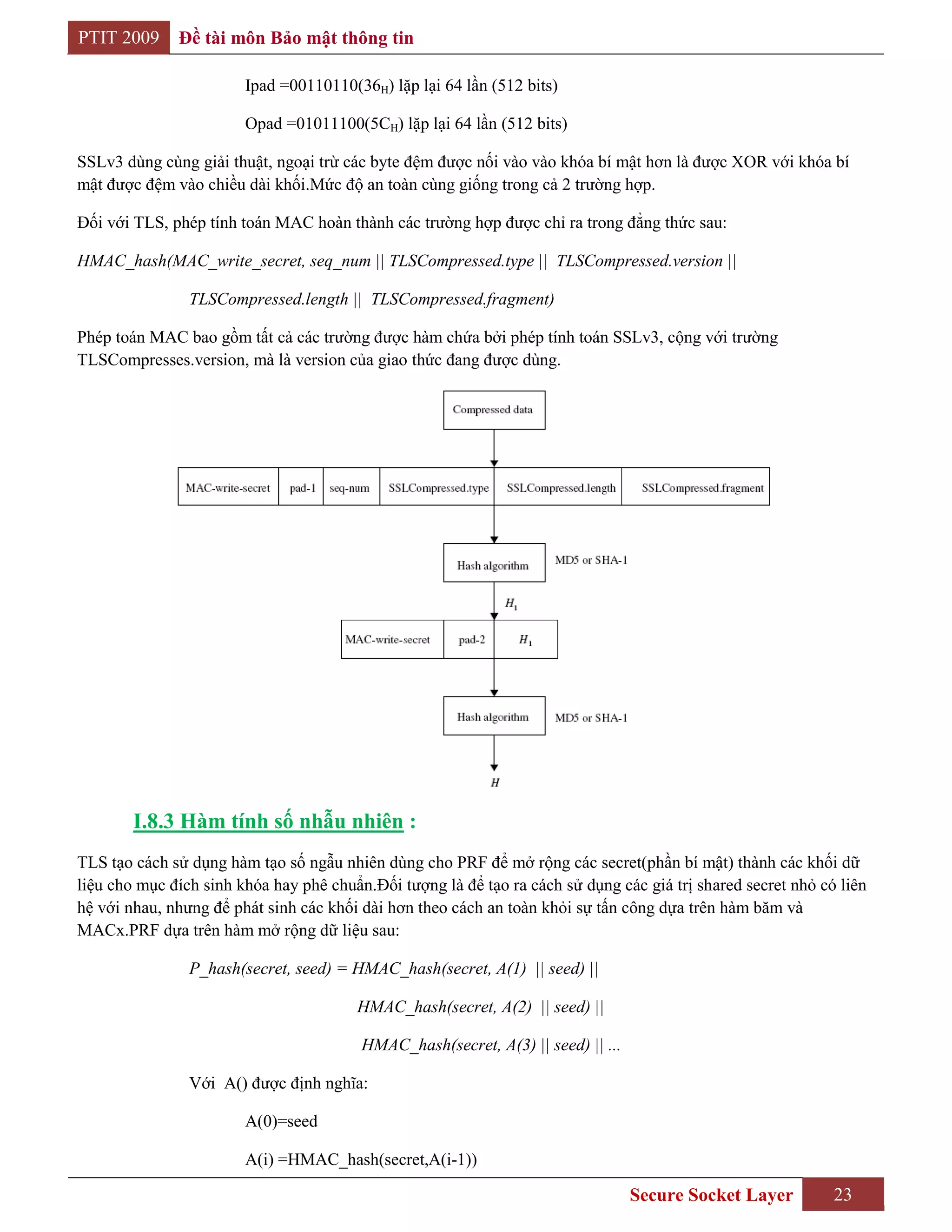

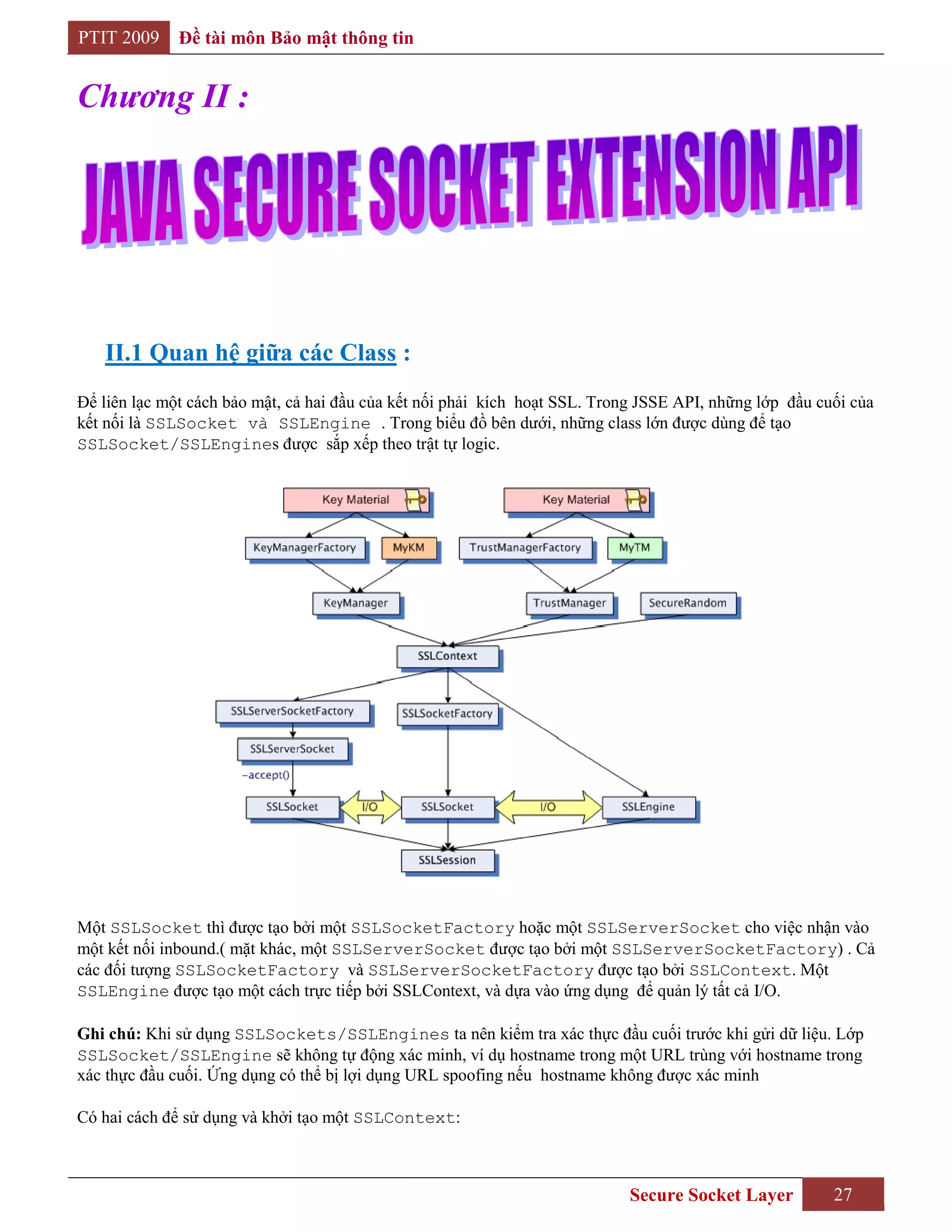

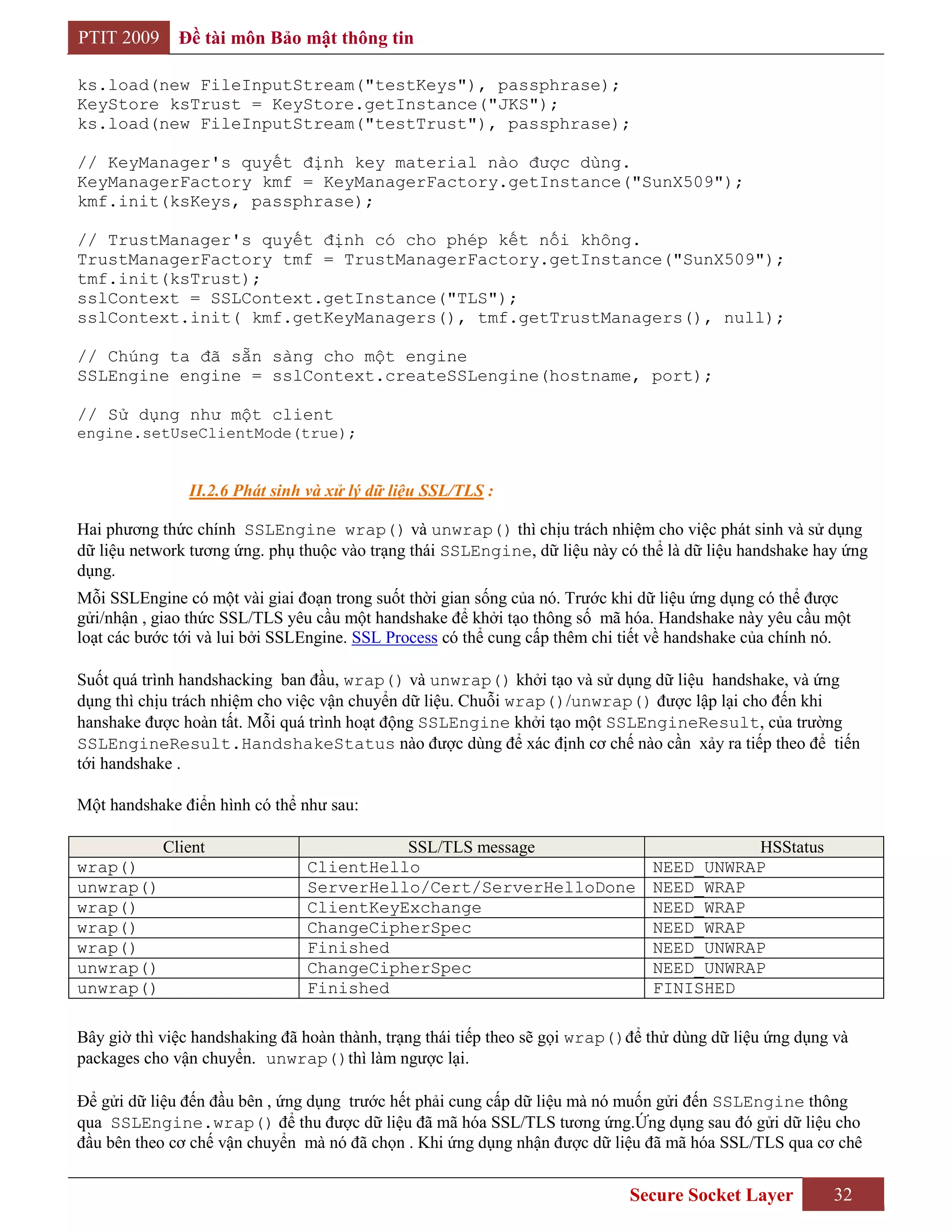

Tầng ứng dụng ở bên trái cung cấp dữ liệu ứng dụng (plaintext) trong một application buffer và chuyển nó cho

SSLEngine . SSLEngine xử lý dữ liệu chứa trong buffer hoặc bất cứ dữ liệu handshaking nào để tạo ra dữ liệu đã

mã hóa SSL/TLS vào đặt vào network buffer cung cấp bởi ứng dụng. Ứng dụng thì sau đó chịu trách nhiệm cho

việc vận chuyển tương ứng (bên phải) để gửi nội dung của network buffer đến đầu bên.Lúc nhận dữ liệu đã mã hóa

SSL/TLS từ đầu bên ( thông qua tầng vận chuyển) , ứng dụng đưa dữ liệu vào trong network buffer và chuyển nó

đến SSLEngine . SSLEngine xử lý nội dung network buffer để tạo ra dữ liệu handshaking hay dữ liệu ứng dụng.

Về tổng thể , SSLEngine có thể là một trong năm trạng thái :

1. Creation – sẵn sàng để cấu hình.

2. Initial handshaking - thực thi chứng thực và thương lượng thông số truyền thông.

3. Application data – sẵn sàng cho trao đổi dữ liệu.

4. Rehandshaking - tái thương lượng thông số truyền thông / chứng thực;dữ liệu handshaking có thể đã được

gắn vào dữ liệu ứng dụng.

5. Closure – sẵn sàng đóng kết nối.

Năm trạng thái này được miêu tả chi tiết hơn trong tài liệu lớp SSLEngine

II.2.5 Quá trình khởi động :

Để tạo một SSLEngine , bạn sử dụng phương thức SSLContext.createSSLEngine() . Bạn phải cấu hình cơ chế hoạt

động như một client hoặc một server, cũng như đặt các thông số cấu hình khác như là cipher suites được dùng và có

yêu cầu chứng thực client không.

Đây là một ví dụ mà tạo một SSLEngine . Chú ý rằng tên server và số port thì không được dùng cho liên lạc với

server – tất các vận chuyển là trách nhiệm của ứng dụng.Chúng gợi ý cho người cung cấp JSSE sử dụng việc cache

SSL session, và cho việc thực thi Kerberos-cipher suite cơ bản để định rõ ủy quyền server nào nên được chọn.

import javax.net.ssl.*;

import java.security.*;

// Khởi tạo SSLContext với key material

char[] passphrase = "passphrase".toCharArray();

// Khởi tạo lần đầu key và trust material.

KeyStore ksKeys = KeyStore.getInstance("JKS");

Secure Socket Layer 31](https://image.slidesharecdn.com/ssl-120515002418-phpapp02/75/Giao-th-c-b-o-m-t-SSL-31-2048.jpg)

![PTIT 2009 Đề tài môn Bảo mật thông tin

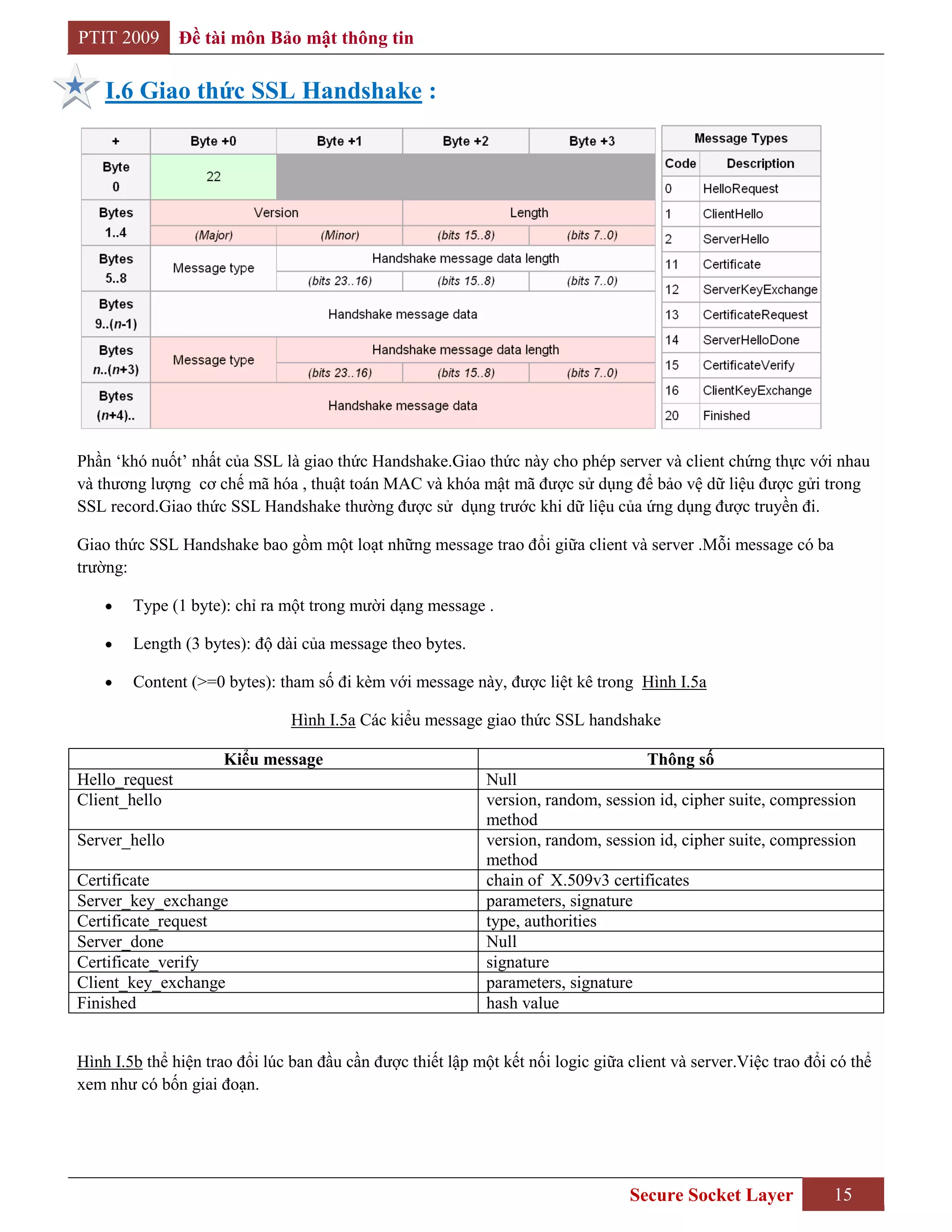

II.3.1 Lớp SSLContext :

Javax.net.ssl.SSLContext là 1 lớp engine cho việc thực thi của 1 giao thức SSL.Một thực thể của lớp này hành động

như 1 factory cho các SSL socket factories và SSL engine.Một SSLContext giữ tất cả các thông tin trạng thái được

chia sẻ qua tất cả các đối tượng được tạo dưới ngữ cảnh này.Ví dụ,trạng thái phiên được kết hợp với SSLContext

khi nó thỏa thuận thông qua giao thức bắt tay bằng socket được tạo bởi socket factories cung cấp bởi ngữ

cảnh.Những phiên được lưu có thể được tái sử dụng và chia sẻ bởi các socket khác được tạo dưới cùng ngữ cảnh.

Mỗi thực thể được cấu hình thông qua phương thức khởi tạo init với các khóa,chuỗi chứng thực,và các chứng thực

CA gốc được tin cậy mà nó cần để biểu diễn xác thực.Cấu hình này được cung cấp dưới dạng các manager đáng tin

cậy và khóa.Những manager này cung cấp hỗ trợ cho việc xác thực và các khía cạnh thỏa thuận khóa của các cipher

suite được hỗ trợ bởi ngữ cảnh.

Hiện tại chỉ hỗ trợ X509 dựa trên các manager .

Việc tạo 1 đối tượng SSLContext

Giống như các provider JCA dựa trên các lớp engine,các đối tượng SSLContext được tạo sử sụng phương thức

factory getInstanse của lớp SSLContext.Những phương thức tĩnh này mỗi cái trả về 1 thực thể mà thực hiện ít nhất

1 giao thức SSL được yêu cầu.Thực thể trả về cũng có thể thực hiện giao thức khác.Ví dụ,getInstance(“SSLv3”) có

thể trả về 1 thực thể mà thực hiện “SSLv3” và “TLSv1”.Phương thức getSupportedProtocols trả về 1 danh sác các

giao thức hỗ trợ khi 1 SSLSocket,SSLServerSocket hoặc SSLEngine được tạo từ ngữ cảnh này.Bạn có thể kiểm

soát cái mà các giao thức thực sự dùng cho kết nối SSL bằng cách sử dụng phương thức

setEnabledProtocols(String[] protocols).

Note: 1 đối tượng SSLContext được tạo ra tự động,được khởi tạo và đánh dấu tĩnh đối với lớp SSLSocketFactory

khi bạn gọi SSLSocketFactory.getDefault.Vì vậy,bạn không cần phải tạo trực tiếp và khởi tạo 1 đối tượng

SSLContext(nếu bạn không muốn ghi đè lên thuộc tính mặc định).

Để tạo 1 đối tượng SSLContext bằng cách gọi 1 phương thức factory getInstance,bạn có thể xác định tên giao

thức.bạn cũng có thể xác định các mà nhà cung cấp muốn bạn cung cấp cách thực hiện giao thức yêu cầu:

public static SSLContext getInstance(String protocol);

public static SSLContext getInstance(String protocol,String provider);

public static SSLContext getInstance(String protocol,Provider provider);

Nếu chỉ có 1 tên giao thức được xác định,hệ thống sẽ xác định nếu có 1 cách thực hiện của giao thức được yêu cầu

sẵn có trong môi trường,và nếu có nhiều hơn 1,nếu có 1 cái là được thích hợp hơn cả…

Nếu cả 1 tên giao thức và nhà cung cấp đều được chỉ định,hệ thống sẽ xác định nếu có 1 cách thực thi lên các giao

thức trong provider được yêu cầu, và đưa ra 1 ngoại lê nếu không có.

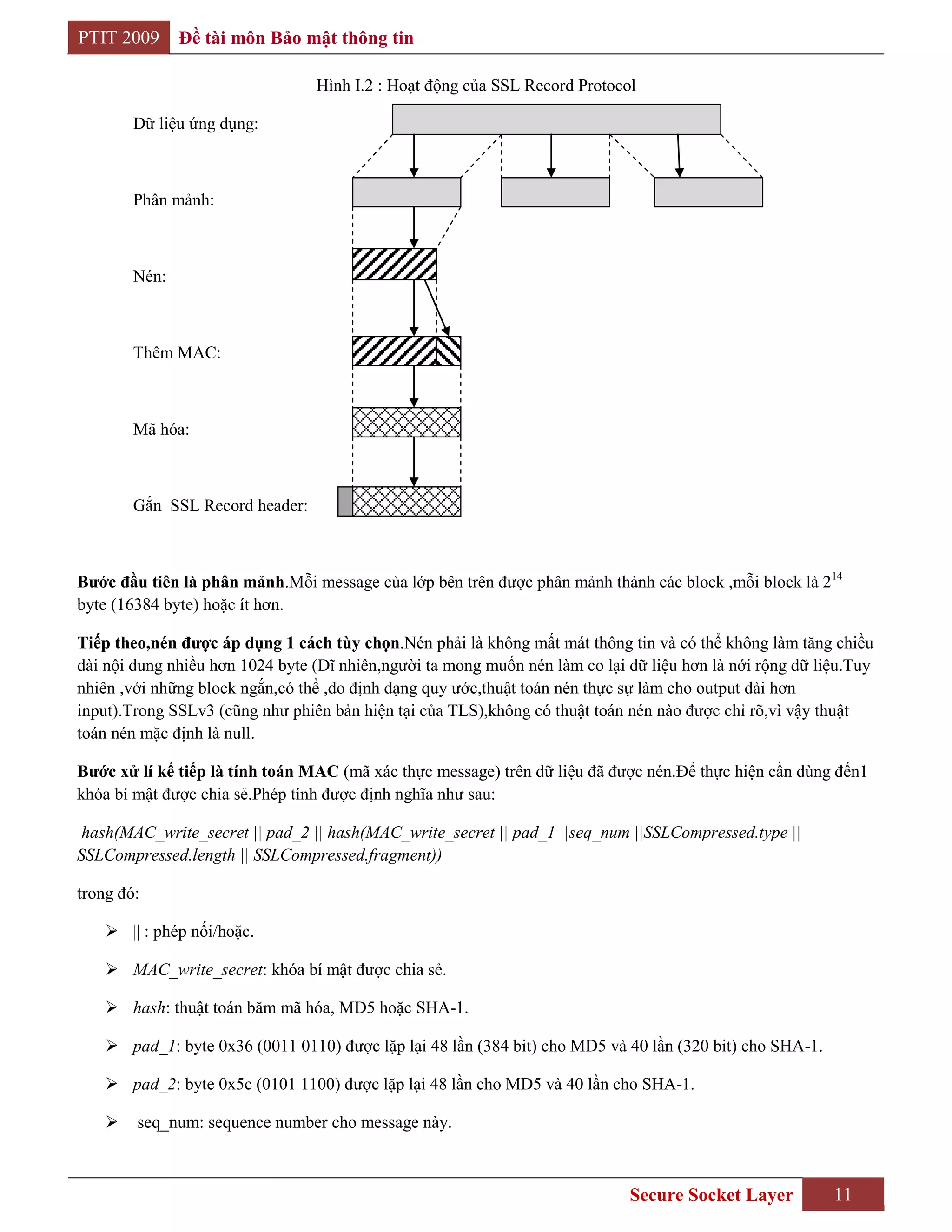

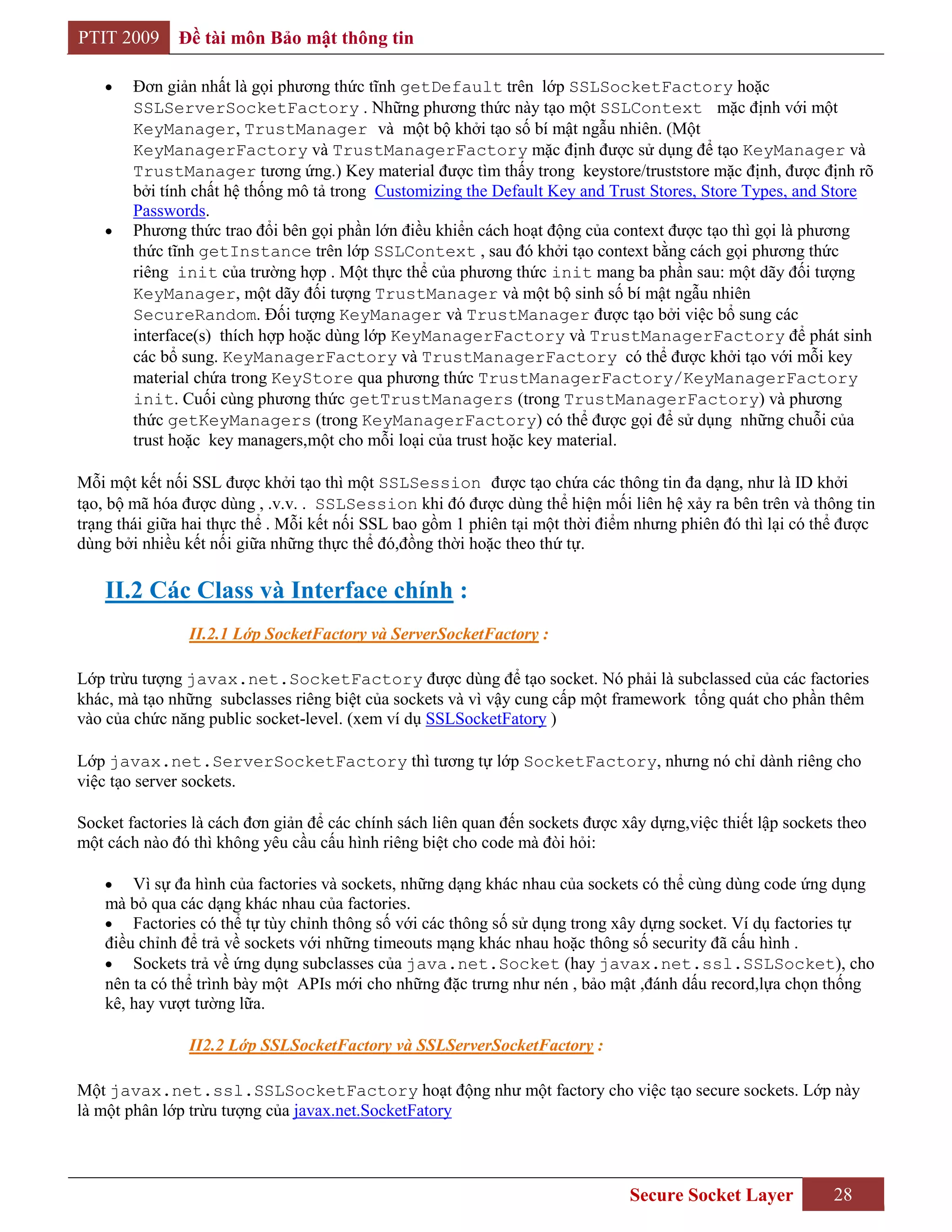

Một giao thức là 1 chuỗi(như “SSL”) mô tả giao thức SSL mong muốn.Tên giao thức chung danh cho các đối tượng

SSLContext:

Secure Socket Layer 38](https://image.slidesharecdn.com/ssl-120515002418-phpapp02/75/Giao-th-c-b-o-m-t-SSL-38-2048.jpg)

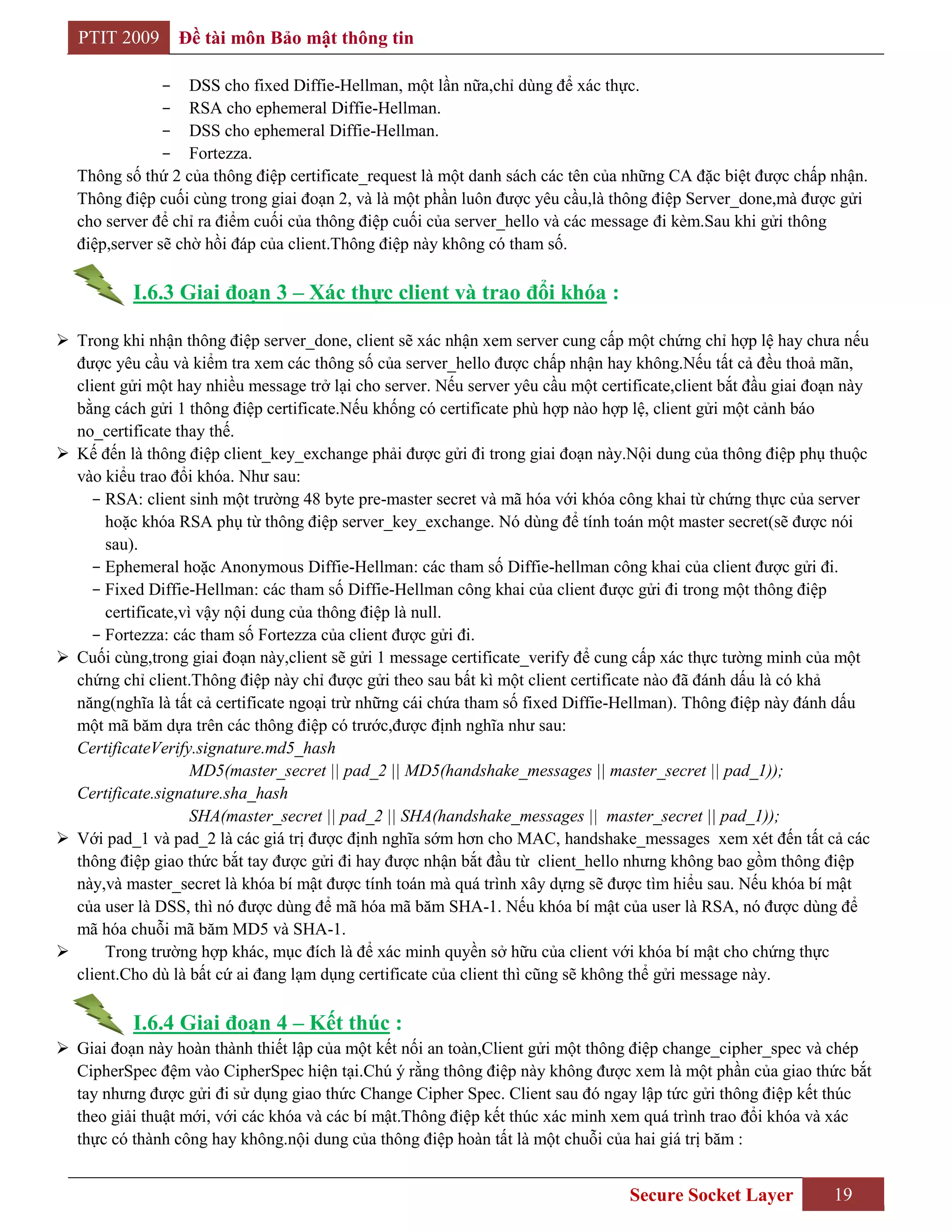

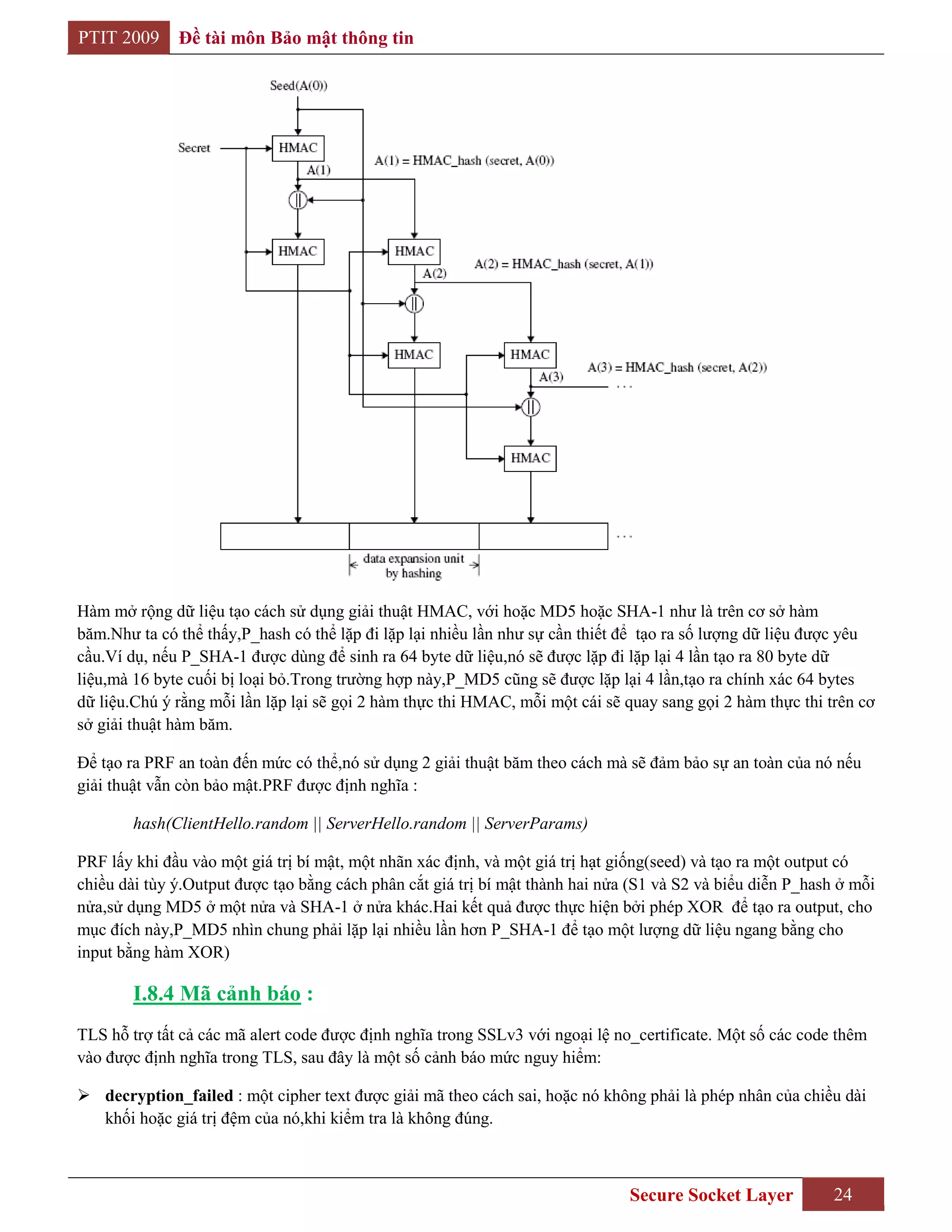

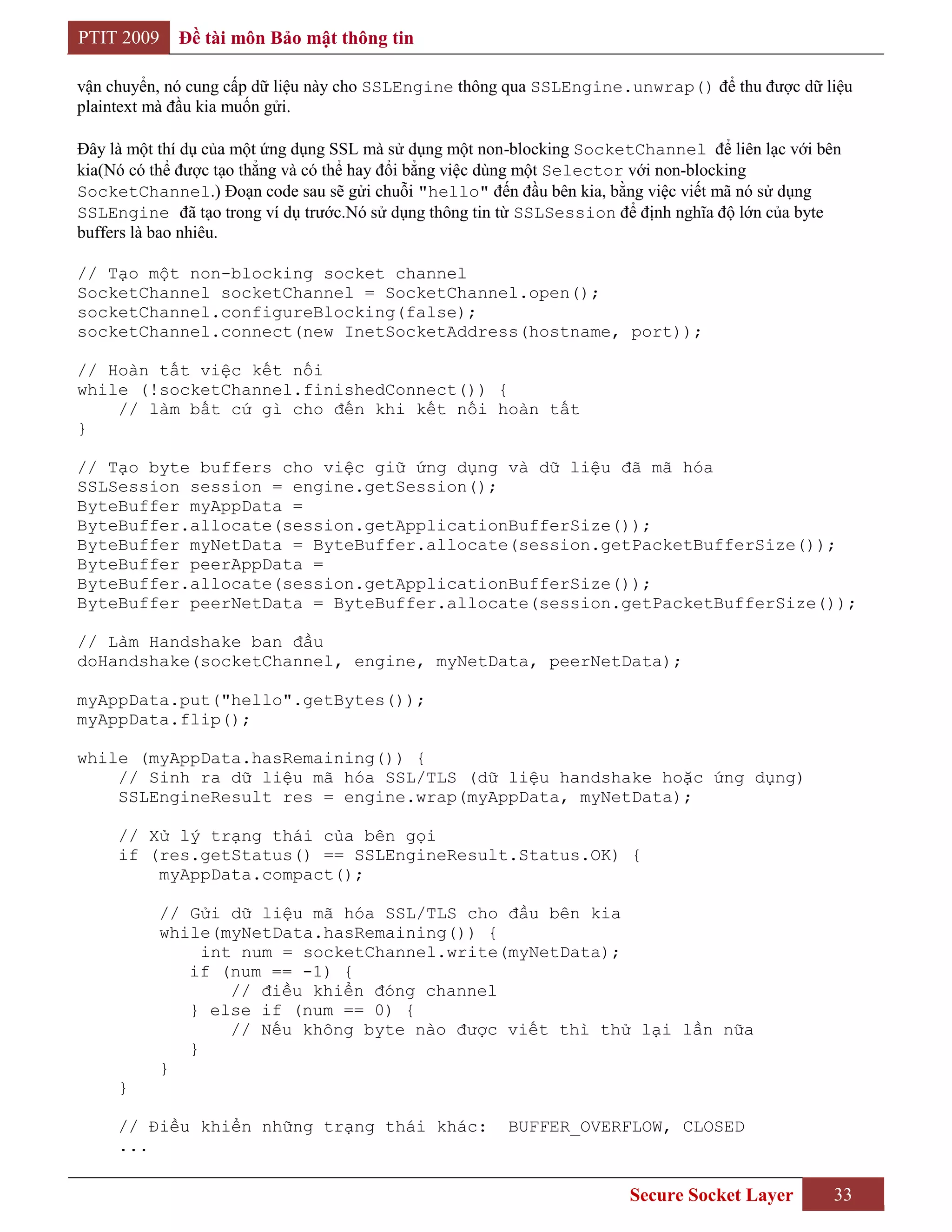

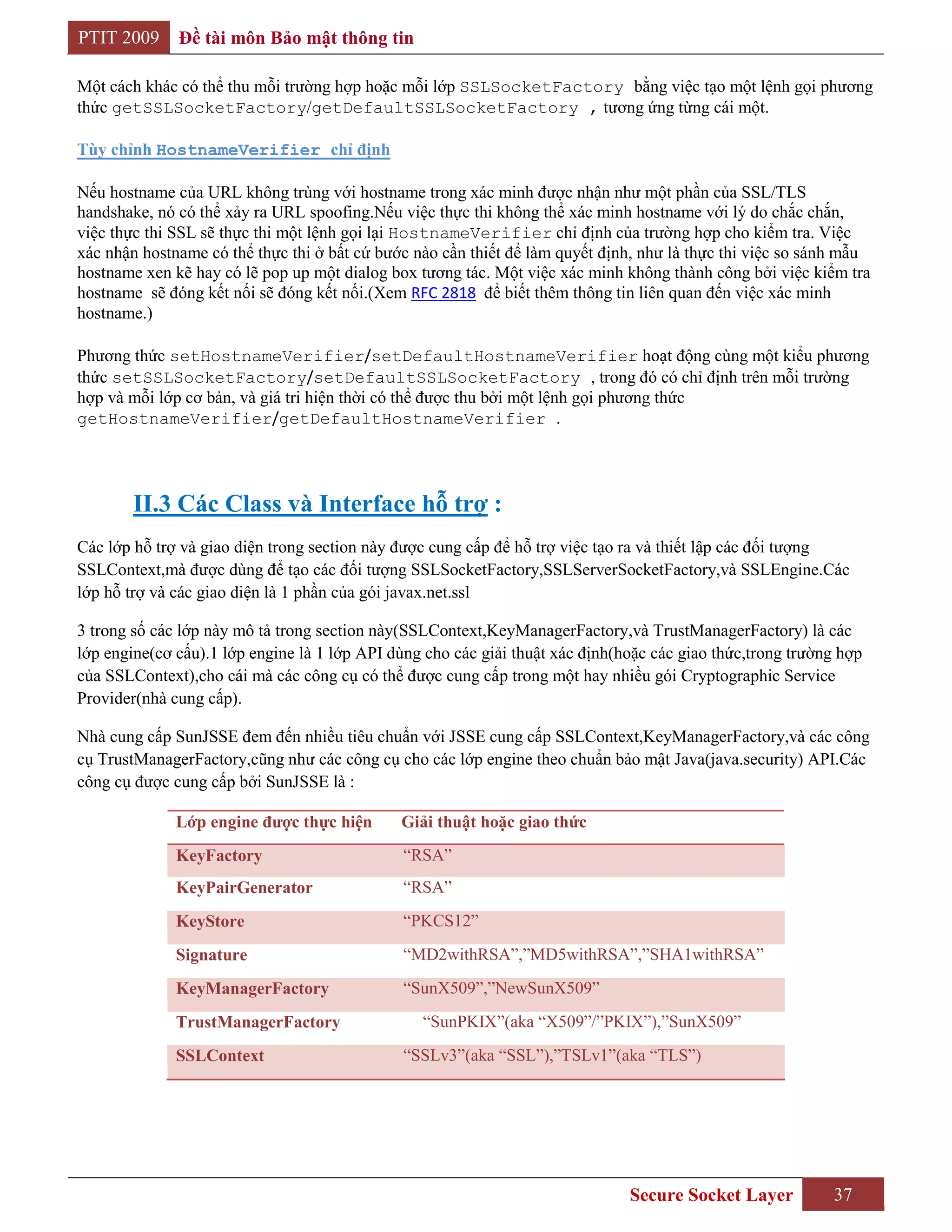

![PTIT 2009 Đề tài môn Bảo mật thông tin

Protocol Comment

SSL Hỗ trợ những version của SSL; có thể hỗ trợ một số version khác

SSLv2 Hỗ trợ SSL version 2 hoặc cao hơn

SSLv3 Hỗ trợ SSL version 3; có thể hỗ trợ một số version khác

TLS Hỗ trợ những version của TLS; có thể hỗ trợ một số version khác

TLSv1 Hỗ trợ TLS version 1; có thể hỗ trợ một số version khác

Sau đây là 1 vài ví dụ về thu được 1 SSLContext:

SSLContext sc = SSLContext.getInstance("SSL");

SSLContext đc tạo mới nên được khởi tạo bằng cách gọi phương thức init:

public void init(KeyManager[] km , TrustManager[] tm , SecureRandom random);

Nếu tham số KeyManager[] là null,thì 1 KeyManager rỗng sẽ được định nghĩa cho ngữ cảnh này.Nếu tham số

TrustManager[] là null,các provider bảo mật được cài đặt sẽ được tìm kiếm cho việc thực hiện có độ ưu tiên cao

nhất của TrustManagerFactory,từ đó 1 TrustManager thích hợp sẽ được thu đượcc.Theo cách đó,tham số

SecureRandom sẽ là null,trong trường hợp ta thực hiện mặc định.

Nếu ta dùng ngữ cảnh được khởi tạo mặc định(như SSLContext được tạo bởi SSLSocketFactory .getDefault() hoặc

SSLServerSocketFactory.getDefault()),1 KeyManager mặc định và 1 TrustManager được tạo ra.Ta chon việc thực

hiện SecureRandom mặc định.

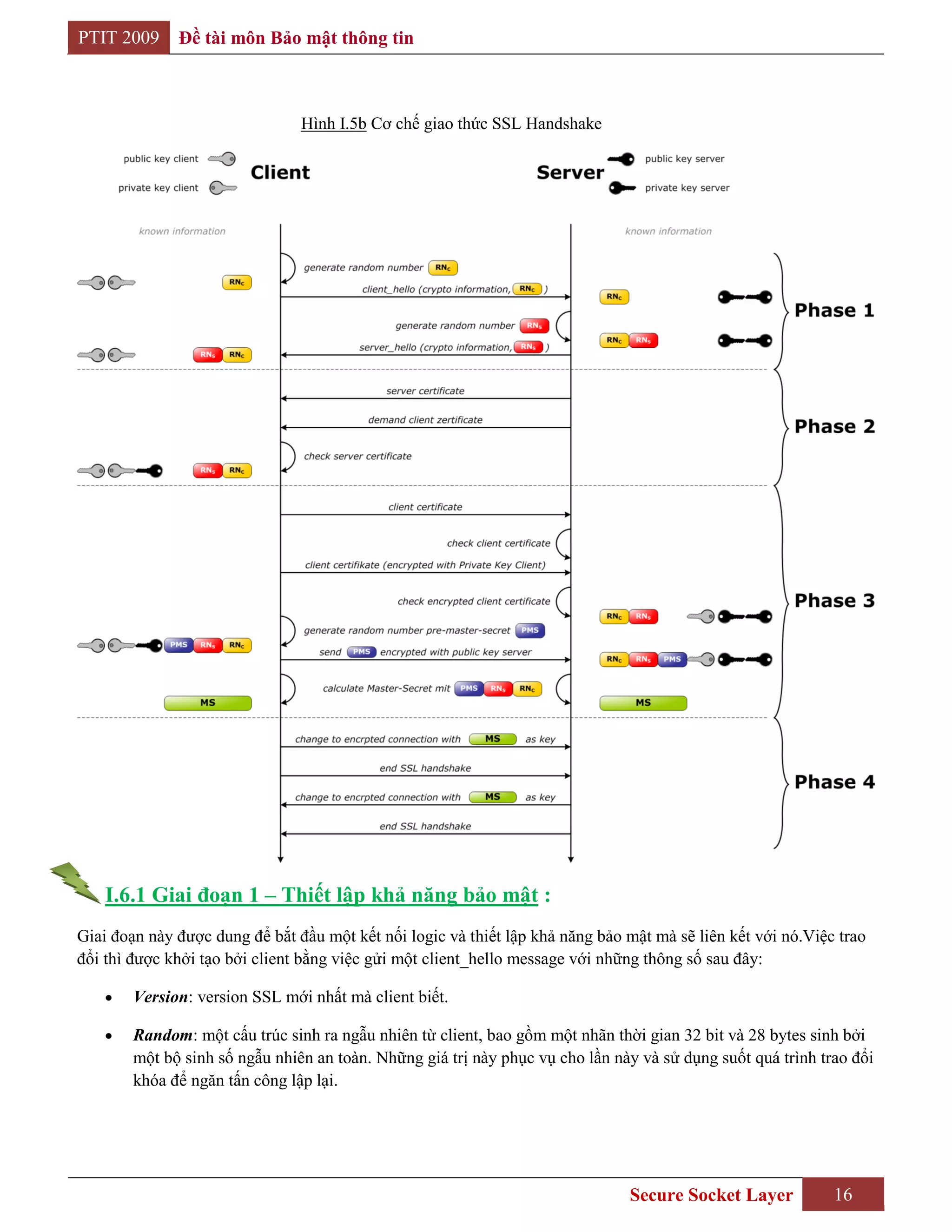

II.3.2 TrustManager Interface :

Trách nhiệm cơ bản của TrustManager là xác định thử xem giấy ủy quyền xác thực được đưa ra có phải là đáng tin

cậy.Nếu giấy ủy quyền không đáng tin,kết nối sẽ bị kết thúc.Để xác thực thực thể từ xa của 1 điểm đầu cuối socket

bảo mật,bạn cần phải khởi tạo 1 đối tượng SSLContext với 1 hoặc nhiều TrustManager.Bạn cần vượt qua 1

TrustManager cho mỗi cơ chế xác thực mà được hỗ trợ.Nếu giá trị null được gửi vào việc khởi tạo,1 trust manager

sẽ được tạo ra cho bạn.Thông thường,có 1 trust manager đơn hỗ trợ xác thực dựa trên chứng thực khóa công khai

X.509 (như X509TrustManager).Một vài secure socket implement cũng hỗ trợ xác thực dựa trên việc chia sẻ khóa

bí mật,như Kerberos,hoặc 1 vài cơ chế khác.

TrustManager được tạo hoặc là bằng TrustManagerFactory,hoặc bằng việc cung cấp 1 thực hiện cụ thể của

interface.

II.3.3 Lớp TrustManagerFactory :

Javax.net.ssl.TrustManagerFactory là 1 lớp engine dùng cho 1 provider dựa trên dịch vụ mà hành động như 1

factory cho 1 hay nhiều kiểu đối tượng TrustManager .Vì nó là provider cơ sở,các factory bổ sung có thể được thực

hiện và cấu hình mà cung cấp các trust manager thêm vào và luân phiên mà cung cấp nhiều dịch vụ phức tạp hoặc

thực hiện các policy xác thực được cài đặt cụ thể.

Tạo 1 TrustManagerFactory:

Secure Socket Layer 39](https://image.slidesharecdn.com/ssl-120515002418-phpapp02/75/Giao-th-c-b-o-m-t-SSL-39-2048.jpg)

![PTIT 2009 Đề tài môn Bảo mật thông tin

Một vài trustmanager có thể tạo 1 quyết định đáng tin cậy mà không phải khởi tạo tường minh với 1 đối

tượng KeyStore hoặc bất kỳ tham số nào khác.ví dụ,chúng có thể truy cập nguyên liệu đáng tin cậy từ dịch vụ danh

mục cục bộ thông qua LDAP,có thể sử dụng 1 trạng thái chứng thực trực tuyến từ xa hoặc có thể truy cập nguyên

liệu tin cậy mặc định từ 1 vị trí cục bộ chuẩn.

Hỗ trợ PKIX TrustManager:

Trust manager factory CertPath dựa trên X.509 được gọi là “SunPKIX” được thêm vào.SunPKIX là có

sẵn cùng với trust manager factory X.509 mặc định mà đơn giản được biết như là “SunX509”.

Trong J2SE 5,bây giờ SunPKIX là X509TrustManagerFactory mặc định.Nó được chọn bởi các thuộc tính

ssl.TrustManagerFactory.algorithm trong file java.security(để trở lại sử dụng trust manager cũ,theo thủ tục trong

Customizing the Default Key and Trust Manager để thay đổi thuộc tính từ PKIX đến SunX5.09).Chú ý rằng sự thay

đổi này chỉ ảnh hưởng đến các ứng dụng mà sử dụng trust mananager mặc định,nó ko ảnh hưởng đến các ứng dụng

mà trust manager cụ thể tường minh với SSLContext.init(…,TrustManager[],…).Cách khác,SunPKIX factory có thể

được truy cập một cách có lập trình bằng cách gọi TrustManagerFactory.getInstance(“SunPKIX”).

PKIX trust manager factory sử dụng CertPath PKIX implementation từ 1 nhà cung cấp bảo mật được cài đặt.,1 nhà

cung cấp “SUN” CertPath được cung cấp với bộ J2SE 5 Development Kit.Trust manager factory có thể được khởi

tạo sử dụng phương thức init(KeyStore ks) thông thường,hoặc bằng cách gửi vào các tham số CertPath cho PKIX

trust manager sử dụng lớp được giới thiệu mới javax.net.ssl.CertpathTrustmanagerparameters.

Đây là ví dụ về lam cách nào để lấy trust manager để sử dụng 1 lưu trữ chứng thực LDAP riêng biệt và kích hoạt bộ

kiểm tra thu hồi.

import javax.net.ssl.*;

import java.security.cert.*;

import java.security.KeyStore;

...

// Tạo tham số PKIX

KeyStore anchors = KeyStore.getInstance("JKS");

anchors.load(new FileInputStream(anchorsFile));

CertPathParameters pkixParams = new PKIXBuilderParameters(anchors,

new X509CertSelector());

// Chỉ định nơi LDAP certificate để dùng

LDAPCertStoreParameters lcsp = new LDAPCertStoreParameters("ldap.imc.org", 389);

pkixParams.addCertStore(CertStore.getInstance("LDAP", lcsp));

// Chỉ định rằng việc kiểm tra thu hồi thì được kích hoạt

pkixParams.setRevocationEnabled(true);

// Gói chúng lại như thông số Trust manager

ManagerFactoryParameters trustParams =

Secure Socket Layer 41](https://image.slidesharecdn.com/ssl-120515002418-phpapp02/75/Giao-th-c-b-o-m-t-SSL-41-2048.jpg)

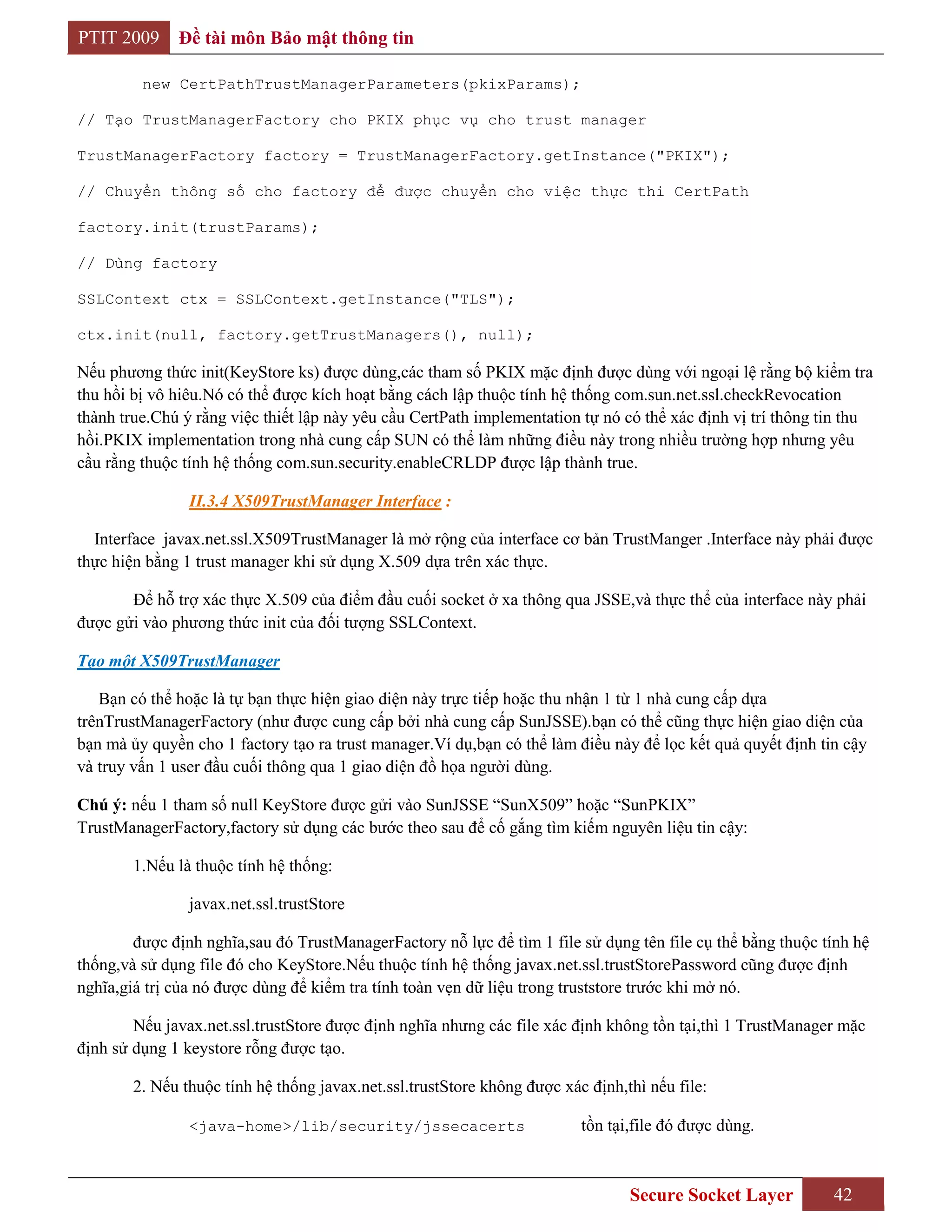

![PTIT 2009 Đề tài môn Bảo mật thông tin

3. Nếu file:

<java-home>/lib/security/cacerts tồn tại,file đó được dùng.

(Nếu các file này đều không tồn tại,điều này có thể xảy ra ổn thỏa,vì có các cipher suite SSL mà ngầm

định,mà không làm bất cứ xác thực nào và vì vậy không cần 1 truststore.)

Factory tìm kiếm 1 file cụ thể cùng với thuộc tính bảo mật javax.net.ssl.trustStore hoặc cho file jssecacerts

trước khi kiểm tra 1 file cacerts để mà bạn có thể cung cấp 1 tập JSSE cụ thể của chứng thực gốc đáng tin cậy mở

rộng từ chúng mà có thể được trình diễn trong cacerts cho các mục đích code-signing.

Tạo ra X509TrustManager của riêng bạn:

Nếu hành vi được cung cấp X509TrustManager không phù hợp với tình huống của bạn,bạn có thể tạo ra

X509TrustManager của riêng bạn bằng cách hoặc là tạo và đăng ký TrustManagerFactory của riêng bạn hoặc là

bằng cách thực hiện giao diện X509TrustManager trực tiếp.

Lớp MyX509TrustManager sau đây làm tăng hành vi SunJSSE X509 TrustManager mặc định bằng cách

cung cấp xác thực có thể thay đổi 1 cách logic khi SunJSSE X509 TrustManager mặc định hỏng:

class MyX509TrustManager implements X509TrustManager {

/*

* X509TrustManager mặc định được trả về bởi SunX509. Chúng ta sẽ ủy quyền

* quyết định cho nó, và phải dùng đến tính logic trong Class nếu

* X509TrustManager mặc định không tin tưởng nó.

*/

X509TrustManager sunJSSEX509TrustManager;

MyX509TrustManager() throws Exception {

// Tạo một JSSE X509TrustManager mặc định.

KeyStore ks = KeyStore.getInstance("JKS");

ks.load(new FileInputStream("trustedCerts"),

"passphrase".toCharArray());

TrustManagerFactory tmf =

TrustManagerFactory.getInstance("SunX509", "SunJSSE");

tmf.init(ks);

TrustManager tms [] = tmf.getTrustManagers();

/*

* Lặp lại trustmanagers được trả về, tìm kiếm

* một trường hợp của X509TrustManager. Nếu tìm thấy,

* dùng nó như là trust manager mặc định của chúng ta.

*/

for (int i = 0; i < tms.length; i++) {

if (tms[i] instanceof X509TrustManager) {

sunJSSEX509TrustManager = (X509TrustManager) tms[i];

return;

}

}

/*

* Tìm vài cách khác để khởi tạo hoặc là chúng ta sẽ phải làm hỏng

* việc xây dựng.

*/

throw new Exception("Couldn't initialize");

}

/*

Secure Socket Layer 43](https://image.slidesharecdn.com/ssl-120515002418-phpapp02/75/Giao-th-c-b-o-m-t-SSL-43-2048.jpg)

![PTIT 2009 Đề tài môn Bảo mật thông tin

* Ủy nhiệm đến trust manager mặc định.

*/

public void checkClientTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

sunJSSEX509TrustManager.checkClientTrusted(chain, authType);

} catch (CertificateException excep) {

// Làm bất cứ xử lý đặc biệt ở đây hoặc xem lại ngoại lệ

}

}

/*

* Ủy quyền cho trust manager mặc định.

*/

public void checkServerTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

sunJSSEX509TrustManager.checkServerTrusted(chain, authType);

} catch (CertificateException excep) {

/*

* Có thể pop up một dialog box hỏi có hay không tin tưởng

* chuỗi cert

*/

}

}

/*

* Chỉ đơn giản thông qua việc này.

*/

public X509Certificate[] getAcceptedIssuers() {

return sunJSSEX509TrustManager.getAcceptedIssuers();

}

}

Một khi bạn tạo ra 1 trust manager như thế,gán nó cho 1 SSLContext thông qua phương thức khởi

tạo.SocketFactories tương lai được tạo từ SSLContext này sẽ sử dụng TrustManager mới của bạn khi tạo các quyết

định đáng tin cậy.

TrustManager[] myTMs = new TrustManager []{new MyX509TrustManager() };

SSLContext ctx = SSLContext.getInstance("TLS");

ctx.init(null, myTMs, null);

Cập nhật keyStore động:

Bạn có thể làm tăng MyX509TrustManager để điều khiển cập nhật keystore động.Khi một checkClientTrusted

hoặc checkServerTrusted kiểm tra có lỗi và không thiết lập 1 chuỗi chứng thực đáng tin cậy,bạn có thể thêm vào

chứng thực đáng tin cậy được yêu cầu cho keystore.Bạn cần tạo 1 sunX509TrustManager mới từ

TrustManagerFactory được khởi tạo với keystore được cập nhật.Khi bạn thiết lập 1 kết nối mới(sử dụng

SSLContext khởi tạo trước đó),chứng chỉ thêm vào mới sẽ được gọi để tạo các quyết định đáng tin cậy.

II.3.5 KeyManager Interface :

Trách nhiệm chính của của KeyManager là chọn giấy ủy quyền chứng thực mà sẽ kết luận cuối cùng rằng được gửi

đi đến host ở xa.Để xác thực bản thân bạn(điểm đầu cuối socket bảo mật cục bộ) đến 1 điểm đầu cuối ở xa,bạn cần

khởi tạo 1 đối tượng SSLContext với 1 hoặc nhiều KeyManagers.Bạn cần gửi 1 KeyManager đối với mỗi cơ chế

xác thực sẽ được hỗ trợ.Nếu giá trị null được gửi vào việc khỏi tạo SSLContext,1 KeyManager rỗng sẽ được

tạo.Nếu ngữ cảnh mặc định bên trong được dùng(như SSLContext được tạo bởi SSLSocketFactory.getDefalut()

hoặc SSLServerSocketFactory.getDefault()),1 KeyManager mặc định được tạo.Điển hình,có 1 key manager đơn hỗ

Secure Socket Layer 44](https://image.slidesharecdn.com/ssl-120515002418-phpapp02/75/Giao-th-c-b-o-m-t-SSL-44-2048.jpg)

![PTIT 2009 Đề tài môn Bảo mật thông tin

trợ xác thực dựa trên các chứng thực khóa công khai X.509.Một vài secure socket implement cũng có thể hỗ trợ xác

thực dựa trên các khóa bí mật được chia sẻ,Kerberos,hay các cơ chế khác.

Các KeyManager được tạo ra hoặc bằng KeyManagerFactory,hoặc bằng việc cung cấp 1 thực thi cụ thể của

interface.

II.3.6 Lớp KeyManagerFactory :

Javax.net.ssl.KeyManagerFactory là 1 lớp engine cho người cung cấp dựa trên dịch vụ mà hành động như 1 factory

cho 1 hoặc nhiều kiểu đối tượng KeyManager.Người cung cấp SunJSSE thực thi 1 factory có thể trả về 1 key

manager X.509 cơ sở.Vì đó là nhà cung cấp cơ sở,các factory thêm vào có thể được thực hiện và cấu hình để cung

cấp các key manager có thể thêm vào hay thay đổi.

Tạo 1 KeyManagerFactory

Bạn tạo 1 thực thể của lớp này theo 1 kiểu tương tự như SSLContext,ngoại trừ gửi vào chuỗi tên giải thuật thay vì

tên của giao thức phương thức getInstance:

public static KeyManagerFactory getInstance(String algorithm);

public static KeyManagerFactory getInstance(String algorithm, String provider);

public static KeyManagerFactory getInstance(String algorithm, Provider provider);

1 chuỗi tên giải thuật mẫu như sau: “SunX509”

Gọi phương thức như sau:

KeyManagerFactory kmf = KeyManagerFactory.getInstance("SunX509", "SunJSSE");

Cách gọi ở trên sẽ tạo ra 1 thực thể của key manager factory mặc định của nhà cung cấp SunJSSE, mà cung

cấp X509 cơ sở dựa trên các khóa xác thực.

1 factory được tạo mới nên được khởi tạo bằng cách gọi 1 trong những phương thức init sau:

public void init(KeyStore ks, char[] password);

public void init(ManagerFactoryParameters spec);

Bạn nên gọi bất cứ cái gì mà phương thức init phù hợp cho KeyManagerFactory bạn đang sử dụng.(Hỏi nhà

cung cấp )

Đối với nhiều factory,như “SunX509” mặc định KeyManagerFactory từ nhà cung cấp SunJSSE, KeyStore

và mật khẩu chỉ là thông tin được yêu cầu để khởi tạo KeyManagerFactory và vì vậy phương thức init đầu tiên là

phương thức thích hợp để gọi.KeyManagerFactory sẽ truy vấn KeyStore vì các thông tin trên khóa bí mật và liên

kết các chứng chỉ khóa công khai nên được dùng cho việc xác thực đến 1 điểm đầu cuối socket từ xa.Tham số

password xác định mật khẩu sẽ dùng với các phương thức cho truy cập khóa từ KeyStore.Tất cả các khoá trong

KeyStore phải được bảo vệ bằng mật khẩu giống nhau.

Trong 1 vài trường hợp,các tham số khởi tạo như KeyStore và mật khẩu có thể cần thiết đối với nhà cung

cấp.Người sử dụng của nhà cung cấp riêng biệt đó được mong đợi vượt qua việc thực thi của

ManagerFactoryParameters phù hợp như được định nghĩa bởi nhà cung cấp.Sau đó nhà cung cấp có thể gọi các

phương thức cụ thể trong việc thực thi ManagerFactoryParameters để thu được thông tin cần thiết.

Secure Socket Layer 45](https://image.slidesharecdn.com/ssl-120515002418-phpapp02/75/Giao-th-c-b-o-m-t-SSL-45-2048.jpg)