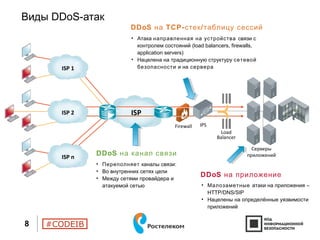

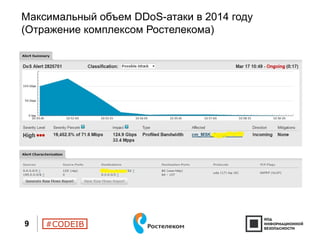

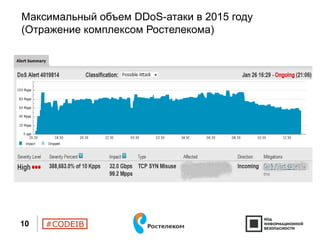

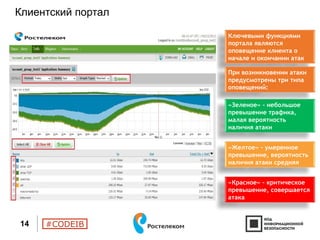

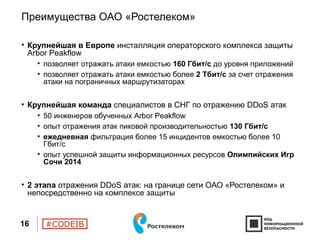

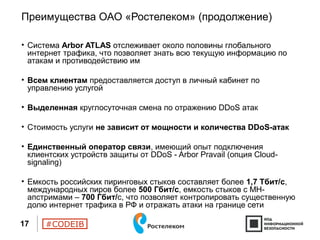

Документ представляет обзор методов защиты от DDoS-атак со стороны оператора связи Ростелеком, включая статистику по количеству абонентов и технические аспекты проведения атак. Освещены различные типы DDoS-атак, такие как amplification и reflection, а также способы их анализа и предотвращения. Также упомянуты преимущества Ростелекома как крупнейшего оператора в России в области защиты от DDoS-атак, включая современное оборудование и опыт в отражении угроз.