Tài liệu hướng dẫn cấu hình cơ bản cho router Cisco, bao gồm việc sử dụng chế độ dòng lệnh, cấu hình tên router, mật khẩu, và địa chỉ IP cho các giao diện. Nó cũng đề cập đến cách lưu cấu hình vào bộ nhớ NVRAM để giữ lại sau khi khởi động lại. Cuối cùng, tài liệu mô tả cách cấu hình hai router để giao tiếp với nhau và thực hiện kiểm tra ping.

![CCNA: LAB 1 – BASIC ROUTER CONFIGURATION

June 16, 2011 in CCNA | Tags: ccna, lab

Trong bài lab này chúng ta sẽ thực hiện vài cấu hình cơ bản và cùng xem qua chế độ dòng lệnh trên thiết

bị router Cisco.

1. Đầu tiên, bạn cho một router bất kỳ, kéo thả vào màn hình, click đôi vào nó để mở router ra, chuyển

qua tab CLI. Đây là màn hình làm việc của router.

Bạn có thể nhìn thấy những dấu # đang chạy, và cuối cùng là câu hỏi Continue with configuration dialog?

[yes/no]: Bạn chọn no, vì câu hỏi này là “bạn có muốn khởi động chế độ cấu hình tự động hay không.

Nếu chọn yes, có nghĩa là chương trình sẽ bắt đầu cấu hình. Điều này không nên khi chúng ta đang làm

lab, và chúng ta muốn cấu hình bằng tay. Sau khi chọn no, bạn sẽ thấy dấu nhắc lệnh.

Router>

2. Dấu lớn hơn này cho chúng ta biết rằng ta đang ở chế độ user mode. Nhập ? để xem danh sách các lệnh

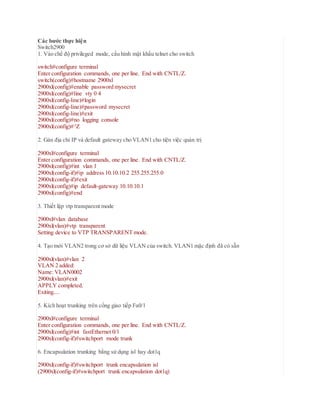

mà chế độ này có thể dùng.](https://image.slidesharecdn.com/ccna-lap-151013180258-lva1-app6892/75/Ccna-lap-1-2048.jpg)

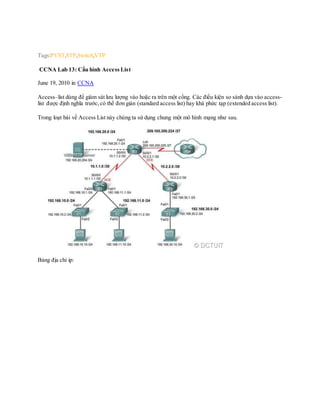

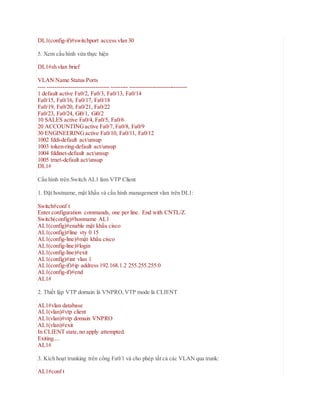

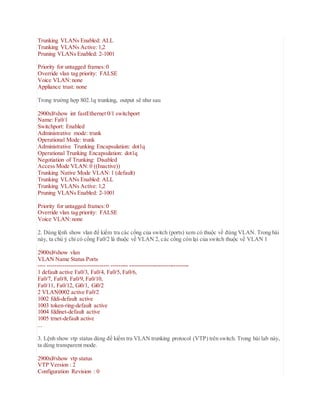

![16. Để xem các cấu hình đã lưu trong DRam, bạn dùng lệnh showrunning-config, viết ngắn là showrun

Router1#showrunning-config

Building configuration…

Current configuration : 696 bytes

!

version 12.2

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Router1

!

!

!

enable secret 5 $1$mERr$vTbHul1N28cEp8lkLqr0f/

enable password ccnalab

!

!

!

!

!

!

!

–More–

17. Để xem các cấu hình lưu trong NVRam, bạn dùng lệnh showstartup-config

Router1#show startup-config

startup-config is not present

18. Chúng ta cần giải thích một chút về bộ nhớ DRam và NVRam. Những gì mà bạn cấu hình lúc router

đang chạy sẽ lưu vào bộ nhớ DRam,khi khởi động lại thì cấu hình đó sẽ mất. Để giữ lại cấu hình đó bạn

lưu chúng vào bộ nhớ NVRam. Khi router khởi động lần hai thì sẽ load cấu hình trong NVRam nạp vào

DRam để xử lý. Lúc trước chưa lưu nên khi gõ lệnh show ở bước 18 bạn thấy thông báo là không có gì.

Để lưu DRam vào NVRam bạn dùng lệnh copy running-config startup-config, sau đó gõ lại lệnh show

startup để xem.

Router1#copy running-config startup-config

Destination filename [startup-config]?

Building configuration…

[OK]

Router1#show startup-config

Using 696 bytes

!

version 12.2](https://image.slidesharecdn.com/ccna-lap-151013180258-lva1-app6892/85/Ccna-lap-7-320.jpg)

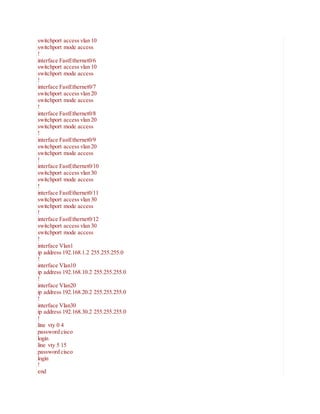

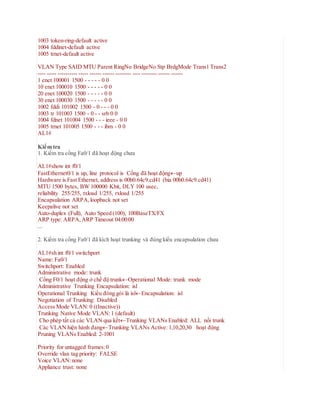

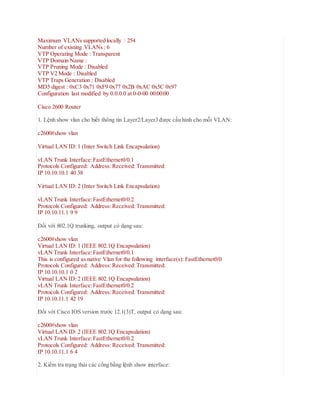

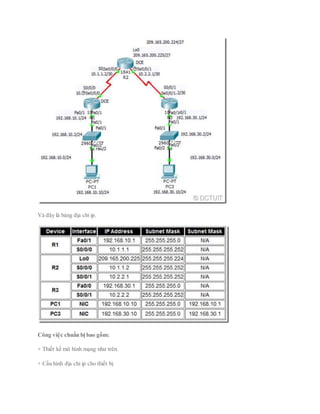

![Router2(config-router)#network 192.168.20.0

Router2(config-router)#network 30.0.0.0

Bạn cần phải biết là chúng ta đang sử dụng địa chỉ đường mạng chứ không phải địa chỉ ip.

3. Kiểm tra lại bảng route bằng lệnh show, ví dụ ở đây là router1

C 10.0.0.0/8 is directly connected,FastEthernet0/0

R 20.0.0.0/8 [120/1]via 192.168.10.2,00:00:13,Serial2/0

R 30.0.0.0/8 [120/1]via 192.168.30.2,00:00:05,Serial3/0

C 192.168.10.0/24 is directly connected, Serial2/0

R 192.168.20.0/24 [120/1] via 192.168.10.2, 00:00:13,Serial2/0

[120/1] via 192.168.30.2, 00:00:05,Serial3/0

C 192.168.30.0/24 is directly connected, Serial3/0

Và kết quả ping từ các PC vớinhau là thành công.

4. Dòng được in đậm ở trên là các route có nhiều đường đi khác nhau, có cùng mestric. Do đó router sẽ

dùng cả hai đường đi để load balance, nếu muốn thay đổi tức bạn có thể dùng 6 đường để load balance.

Bạn dùng lệnh maxium-paths

5. Mặc định thì giao thức RIP sẽ gửi bằng update cho tất cả các interface,bạn có thể cấu hình không

muốn gửi lên interface nào.

Router0(config-router)#passive-interface ?

Ethernet IEEE 802.3

FastEthernet FastEthernet IEEE 802.3

GigabitEthernet GigabitEthernet IEEE 802.3z

Loopback Loopback interface

Serial Serial](https://image.slidesharecdn.com/ccna-lap-151013180258-lva1-app6892/85/Ccna-lap-21-320.jpg)

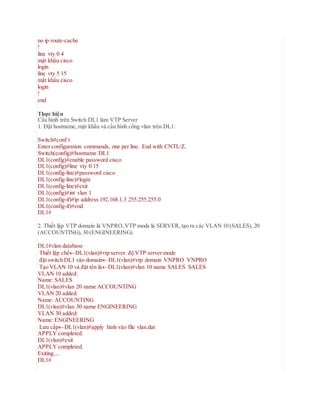

![Số 10 sau câu lệnh router eigrp chính là AS number, số này phải giống nhau cho cả ba router, nếu đặt

khác nhau thì chỉ có router nào có cùng AS number mới gửi update bảng router cho nhau. Theo sau nữa là

lệnh network, bạn cần cung cấp các địa chỉ đường mạng có kết nối với router tương ứng.

3. Bạn xem lại bảng routing có đúng không nhé.

Router1#show ip route

C 10.0.0.0/8 is directly connected, FastEthernet0/0

D 20.0.0.0/8 [90/20514560] via 192.168.10.2, 00:01:24,Serial2/0

D 30.0.0.0/8 [90/20514560] via 192.168.30.2, 00:00:40,Serial3/0

C 192.168.10.0/24 is directly connected, Serial2/0

D 192.168.20.0/24 [90/21024000] via 192.168.10.2, 00:01:30, Serial2/0

[90/21024000] via 192.168.30.2, 00:00:51, Serial3/0

C 192.168.30.0/24 is directly connected, Serial3/0

Router2#show ip route

D 10.0.0.0/8 [90/20514560] via 192.168.10.1, 00:06:42,Serial2/0

C 20.0.0.0/8 is directly connected, FastEthernet0/0

D 30.0.0.0/8 [90/20514560] via 192.168.20.2, 00:05:39,Serial3/0

C 192.168.10.0/24 is directly connected, Serial2/0

C 192.168.20.0/24 is directly connected, Serial3/0

D 192.168.30.0/24 [90/21024000] via 192.168.10.1, 00:06:42, Serial2/0

[90/21024000] via 192.168.20.2, 00:05:50, Serial3/0

Router3#show ip route

D 10.0.0.0/8 [90/20514560] via 192.168.30.1, 00:06:32,Serial2/0

D 20.0.0.0/8 [90/20514560] via 192.168.20.1, 00:06:41,Serial3/0

C 30.0.0.0/8 is directly connected, FastEthernet0/0

D 192.168.10.0/24 [90/21024000] via 192.168.20.1, 00:06:41, Serial3/0

[90/21024000] via 192.168.30.1, 00:06:32, Serial2/0

C 192.168.20.0/24 is directly connected, Serial3/0

C 192.168.30.0/24 is directly connected, Serial2/0

4. Thử ping từ PC bên này qua PC bên kia, nếu thành công thì quá trình cấu hình của bạn đã thành công.

5. Bạn có thể xem lại các neighbor route tại mỗi router

Router1#show ip eigrp neighbors

IP-EIGRP neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 192.168.10.2 Se2/0 12 00:01:53 40 1000 0 17

1 192.168.30.2 Se3/0 14 00:01:53 40 1000 0 23

CCNA LAB 13:CẤU HÌNH ACCESS LIST

Posted in CCNA by Đinh Chí Thành](https://image.slidesharecdn.com/ccna-lap-151013180258-lva1-app6892/85/Ccna-lap-26-320.jpg)

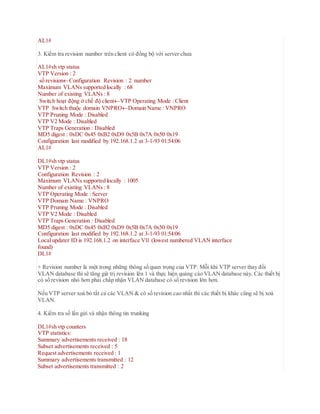

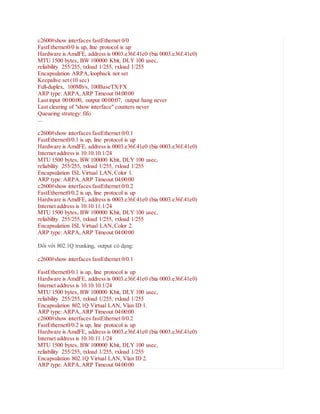

![c2600(config)#int fastEthernet 0/0.1

c2600(config-subif)#encapsulation isl 1

+ Trong trường hợp dùng giao thức dot1q, bạn cần đảm bảo native VLAN ở hai đầu kết nối trunk là giống

nhau (mặc định trên switch 2900XL là VLAN 1).

c2600(config-subif)#encapsulation dot1Q 1 ?

native Make this is native vlan

<cr>

c2600(config-subif)#encapsulation dot1Q 1 native

4. Cấu hình thông tin lớp 3 cho sub-interface Fa0/0.1

c2600(config-subif)#ip address 10.10.10.1 255.255.255.0

c2600(config-subif)#exit

5. Kích hoạt trunking trên sub-interface Fa0/0.2 và encapsulation bằng isl

c2600(config)#int fastEthernet 0/0.2

c2600(config-subif)#encapsulation isl 2

(hay bằng dot1q: c2600(config-subif)#encapsulation dot1Q 2)

6. Cấu hình thông tin Layer 3 cho sub-interface Fa0/0.2

c2600(config-subif)#ip address 10.10.11.1 255.255.255.0

c2600(config-subif)#exit

c2600(config)#^Z

7. Lưu cấu hình

c2600#write memory

Building configuration...

[OK]

c2600#

Kiểm tra

Catalyst 2900xl Switch

1. Dùng lệnh show int FastEthernet <module/port> switchport để kiểm tra trạng thái port và đảm bảo

native VLAN ở cả 2 đầu kết nối trunk là giống nhau:

2900xl#show int fastEthernet 0/1 switchport

Name: Fa0/1

Switchport: Enabled

Administrative mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: isl

Operational Trunking Encapsulation: isl

Negotiation of Trunking: Disabled

Access Mode VLAN:0 ((Inactive))

Trunking Native Mode VLAN:1 (default)](https://image.slidesharecdn.com/ccna-lap-151013180258-lva1-app6892/85/Ccna-lap-48-320.jpg)

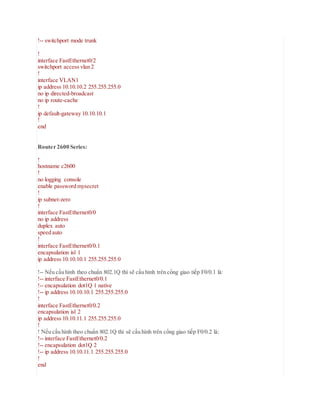

![*Aug 17 19:02:53.416: Se0/0/0 PPP: Phase is DOWN, Setup

*Aug 17 19:02:53.416: Se0/0/0 PPP: Using default call direction

*Aug 17 19:02:53.416: Se0/0/0 PPP: Treating connection asa dedicated

line

*Aug 17 19:02:53.416: Se0/0/0 PPP: Session handle[E4000001] Session

id[0]

*Aug 17 19:02:53.416: Se0/0/0 PPP: Phase is ESTABLISHING,Active Open

*Aug 17 19:02:53.424: Se0/0/0 LCP: O CONFREQ [Closed] id 1 len 10

*Aug 17 19:02:53.424: Se0/0/0 LCP: MagicNumber 0x63B994DE

(0x050663B994DE)

R1(config-if)#

*Aug 17 19:02:55.412: Se0/0/0 PPP: Outbound cdp packet dropped

*Aug 17 19:02:55.432: Se0/0/0 LCP: TIMEout: State REQsent

Chứng thực PAP

Để cấu hình chứng thực, bạn gõ nhanh các lệnh sau đây trên Router 1:

R1(config)#username R1 password cisco

R1(config)#int s0/0/0

R1(config-if)#ppp authentication pap

R1(config-if)#ppp pap sent-username R2 password cisco

Password trong trường hợp này là phải giống nhau. Quan sát trên router 2, bạn sẽ được kết quả như sau:

Serial0/0/0 LCP: State is Open

Serial0/0/0 PPP: Phase is AUTHENTICATING

Serial0/0/0 PPP: O pkt type 0xc021, datagramsize 104

Serial0/0/0 PPP: O pkt type 0xc021,datagramsize 104

Serial0/0/0 PPP: I pkt type 0xc021, datagramsize 104

Serial0/0/0 PPP: O pkt type 0xc021,datagramsize 104

Cho thấy quá trình chứng thực đang diễn ra, nhưng không thành công. Tại đây quá trình giao tiếp của hai

router sẽ không thành công.

Tiếp tục, bạn cấu hình chứng thực trên router 2:

R2(config)#username R2 password cisco

R2(config)#int s0/0/0

R2(config-if)#ppp authentication pap

R2(config-if)#ppp pap sent-username R1 password cisco](https://image.slidesharecdn.com/ccna-lap-151013180258-lva1-app6892/85/Ccna-lap-66-320.jpg)

![00:38:10: %OSPF-5-ADJCHG:Process 1,Nbr 192.168.10.1 on Serial0/0/0 fromEXCHANGE to FULL,

Exchange Done

Giờ thì bạn đã có thể ping từ router 1 đến router 2.

Chứng thực CHAP

Bây giờ thì tôi sẽ cấu hình giao thức chứng thực CHAP cho giao tiếp giữa Router 2 và Router 3.

Cấu hình trên Router 2:

R2(config)#username R3 password cisco

R2(config)#int s0/0/1

R2(config-if)#encapsulation ppp

R2(config-if)#ppp authentication chap

Trên Router 2 bạn phải tạo user là R3, là hostname của Router 3.

Cấu hình trên router 3

R3(config)#userR2 pass cisco

R3(config)#int s0/0/1

R3(config-if)#encapsulation ppp

R3(config-if)#ppp authentication chap

Quan sát trên Router 2, một quá trình chứng thực xẩy ra:

Serial0/0/1 LCP: State is Open

Serial0/0/1 IPCP: I CONFREQ [Closed] id 1 len 10

Serial0/0/1 IPCP: O CONFACK [Closed] id 1 len 10

Serial0/0/1 IPCP: I CONFREQ [REQsent] id 1 len 10

Serial0/0/1 IPCP: O CONFACK [REQsent] id 1 len 10

Serial0/0/1 PPP: Phase is FORWARDING, Attempting Forward

Serial0/0/1 Phase is ESTABLISHING,Finish LCP

Serial0/0/1 Phase is UP

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up

Serial0/0/1 LCP: State is Open

Serial0/0/1 PPP: Phase is AUTHENTICATING](https://image.slidesharecdn.com/ccna-lap-151013180258-lva1-app6892/85/Ccna-lap-67-320.jpg)

![Serial0/0/1 IPCP: O CONFREQ [Closed] id 1 len 10

Serial0/0/1 IPCP: I CONFREQ [Closed] id 1 len 10

Serial0/0/1 IPCP: O CONFACK [Closed] id 1 len 10

Serial0/0/1 IPCP: I CONFACK [Closed] id 1 len 10

Serial0/0/1 IPCP: O CONFREQ [Closed] id 1 len 10

Serial0/0/1 IPCP: I CONFREQ [REQsent] id 1 len 10

Serial0/0/1 IPCP: O CONFACK [REQsent] id 1 len 10

Serial0/0/1 IPCP: I CONFACK [REQsent] id 1 len 10

Serial0/0/1 PPP: Phase is FORWARDING, Attempting Forward

Serial0/0/1 Phase is ESTABLISHING,Finish LCP

Serial0/0/1 Phase is UP

00:46:12: %OSPF-5-ADJCHG:Process 1,Nbr 192.168.30.1 on Serial0/0/1 from EXCHANGE to FULL,

Exchange Done

Đến đây thì quá trình giao tiếp giữa Router 2 và Router 3 diễn ra thành công tốt đẹp.](https://image.slidesharecdn.com/ccna-lap-151013180258-lva1-app6892/85/Ccna-lap-68-320.jpg)