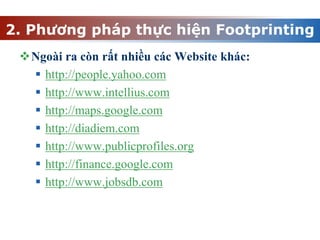

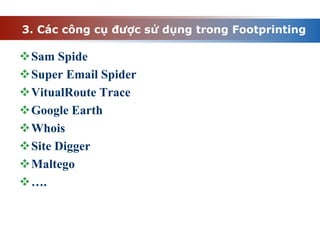

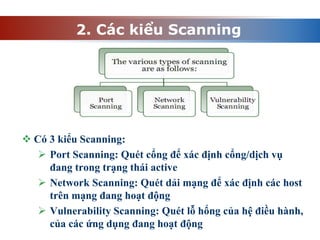

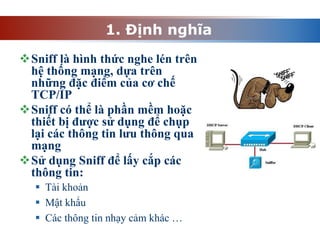

Tài liệu giới thiệu về kỹ thuật footprinting, là bước đầu tiên trong tấn công mạng nhằm thu thập thông tin về mục tiêu như tên, địa chỉ và sơ đồ mạng. Nó phân loại các phương pháp footprinting thành passive và active, cùng với các công cụ hỗ trợ như Google hacking và SQL injection. Tài liệu cũng đề cập đến scanning, system hacking và sniffing như các khía cạnh quan trọng trong quá trình tấn công mạng.

![2. Google Hacking

Những cú pháp tìm kiếm nâng cao với Google:

[intitle:]

Giúp Google giới hạn kết quả tìm kiếm về những trang có chứa từ đó

trong tiêu đề.

VD: intitle:login password, allintitle:login password

[inurl:]

Giới hạn kết quả tìm kiếm về những địa chỉ URL có chứa từ khóa t́m

kiếm.

VD: inurl:etc/password, allinurl:etc/password

[site:]

Giới hạn Google chỉ truy vấn những từ khóa xác định trong một site

hoặc tên miền riêng biệt.

VD: site:actvn.edu.vn

[filetype:]

Giới hạn Google chỉ tìm kiếm những files trên internet có phần mở

rộng riêng biệt (như: doc, pdf hay ppt v.v...)

VD: filetype:doc](https://image.slidesharecdn.com/biginghackweb-220906071532-13f0d5ff/85/Bai-gi-ng-hack-web-ppt-17-320.jpg)

![2. Google Hacking

[link:]

Liệt kê những trang web mà có các liên kết đến đến những trang web

chỉ định

VD: link:www.securityfocus.com

[intext:]

Tìm kiếm các từ trong một website riêng biệt.

VD: intext:hacker

Một số thuật ngữ kết hợp sử dụng trong Google Hacking:

Index of /admin

Index of /passwd

Index of /password

Index of /mail

"Index of /" +passwd

"Index of /" +password.txt

"Index of /" +.htaccess

"Index of /secret“

"Index of /confidential“

"Index of /root“

"Index of /cgi-bin“

"Index of /credit-card“

"Index of /logs“

"Index of /config"](https://image.slidesharecdn.com/biginghackweb-220906071532-13f0d5ff/85/Bai-gi-ng-hack-web-ppt-18-320.jpg)

![Nmap

–sT: TCP scan

–sU: UDP Scan

–sP: Ping Scan

–sF: FIN Scan

–sX: XMAS Scan

–sN: NULL Scan

–sV: Scan tên các ứng dụng và version

–SR: RPC Scan

Cấu trúc:

nmap [Scan Type(s)][Option]<host or net #1…[#N]>

-O: Scan hệ điều hanh

-P: Giải Port sử dụng để Scan

-V: Sử dụng Scan 2 lần

-P0: Không sử dụng Ping để Scan

-6: Scan IPv6](https://image.slidesharecdn.com/biginghackweb-220906071532-13f0d5ff/85/Bai-gi-ng-hack-web-ppt-37-320.jpg)

![Câu hỏi

Đoạn dưới là một đoạn code php của một

website. Theo anh, chị thì đoạn code này có

mắc lỗi bảo mật gì không ? Miêu tả qua về

lỗi và đưa ra phương án khắc phục lỗi.

<?php

include(“$ex/index.php”);

[…]

?>](https://image.slidesharecdn.com/biginghackweb-220906071532-13f0d5ff/85/Bai-gi-ng-hack-web-ppt-139-320.jpg)

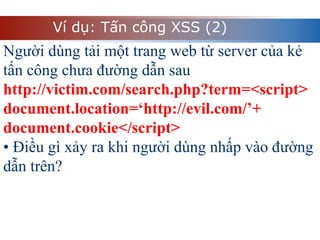

![Ví dụ: Tấn công XSS (1)

Giả sử trên website của mục tiêu cung cấp tính năng

tìm kiếm.

http://victim.com/search.php?term=

• Đoạn mã thực thi trên server như sau:

<HTML> <TITLE> Search Results </TITLE>

<BODY>

Results for <?php echo $_GET[term] ?>:

. . .

</BODY> </HTML>](https://image.slidesharecdn.com/biginghackweb-220906071532-13f0d5ff/85/Bai-gi-ng-hack-web-ppt-145-320.jpg)