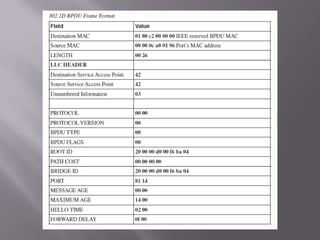

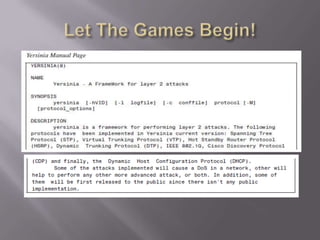

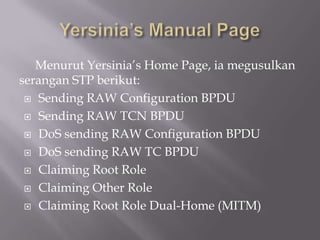

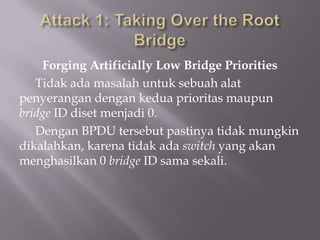

Dokumen ini membahas tentang serangan terhadap Spanning Tree Protocol (STP) dan bagaimana switch Ethernet membangun tabel penerusan mereka. Termasuk di dalamnya mekanisme dan tahapan STP, serta berbagai serangan yang dapat diluncurkan, seperti pengambilalihan root dan DoS. Selain itu, dokumen ini menggambarkan langkah-langkah pertahanan seperti bpdu-guard dan portfast untuk melindungi jaringan dari eksploitasi STP.