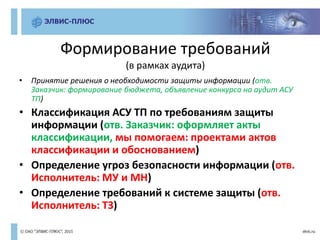

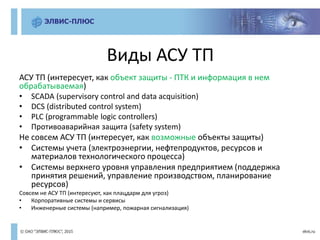

Документ описывает практические аспекты выбора и реализации мер защиты автоматизированных систем управления технологическими процессами (АСУ ТП) в соответствии с приказом ФСТЭК России №31. Главное внимание уделяется формированию требований, классификации АСУ ТП, определению угроз безопасности информации и алгоритму аудита, а также выбору и оценке мер защиты. В нем также рассматриваются рекомендации по созданию комплексной системы защиты информации в АСУ ТП.

![Перечень и описание компонентов

ПТК для каждого уровня/сегмента№ Название

компонента

Реализуемый

функциональный

блок

Место

монтажа

Краткое описание

Исполнительные устройства

1 ЭПК Отдельные

компоненты

Кабина

локомотив

а

Электропневматический клапан (ЭПК) – исполнительное

устройство, предназначенное для подачи машинисту

предупредительного сигнала о необходимости торможения и

экстренного торможения поезда. Содержит механические

элементы и электрический магнит. Электронные компоненты

отсутствуют. Пример внешнего вида представлен на рисунке (см.

ПРИЛОЖЕНИЕ А). Более подробное описание содержится в [1],

[2], [3].

Измерительные устройства

4 Носимое

устройство

ТСКБМ

(ТСКБМ-Н)

Контроль

бодрствования

машиниста

Запястье

машиниста

Прибор ТСКБМ-Н – измерительное устройство, предназначенное

для получения информации об относительном изменении

электрического сопротивления кожи и передачи ее по

радиоканалу в цифровом виде на приемник ТСКБМ-П.

Представляет собой телеметрический датчик, располагающийся

на запястье машиниста, и содержит электроды для измерения

сопротивления кожи, электронную схему и элемент

электропитания. Детальная информация (элементная база,

принципиальная схема) об электронной схеме отсутствует.

Пример внешнего вида представлен на рисунке (см.

ПРИЛОЖЕНИЕ А). Более подробное описание содержится в [9],

[10], [11], [12].](https://image.slidesharecdn.com/asutp-protection-150709113930-lva1-app6891/85/31-14-320.jpg)