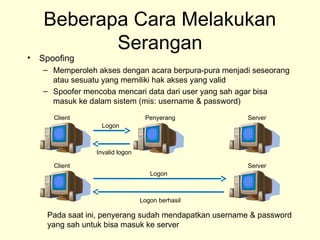

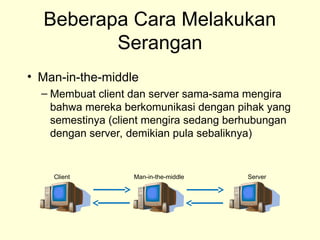

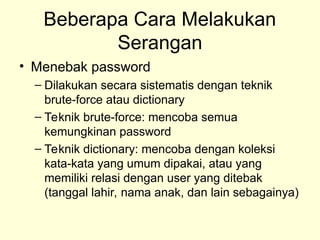

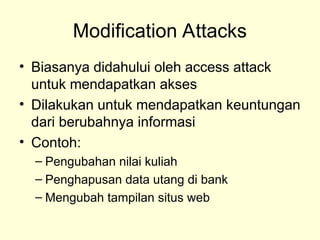

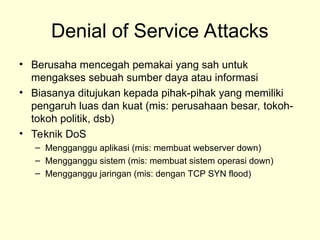

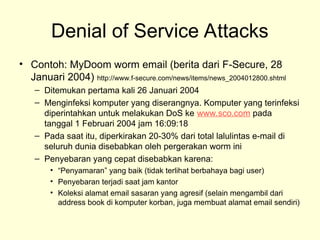

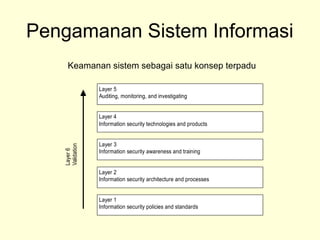

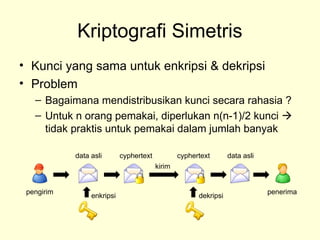

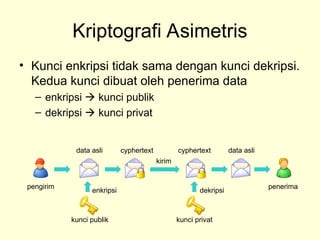

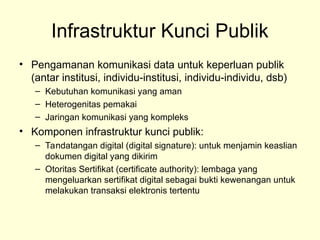

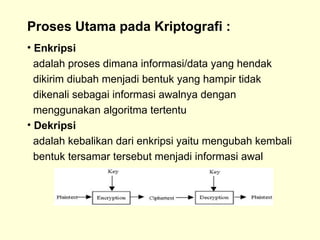

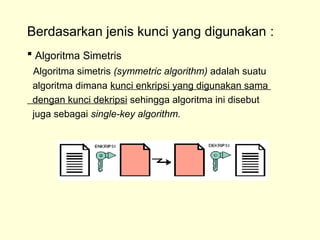

Dokumen ini membahas pentingnya keamanan jaringan komputer, termasuk teknik dan ancaman yang ada terhadap sistem informasi. Kriptografi sebagai metode pengamanan dengan berbagai jenis algoritma juga dijelaskan, termasuk kriptografi simetris dan asimetris. Serangan yang umum terjadi seperti sniffing, spoofing, dan denial of service diuraikan untuk menekankan perlunya pengamanan data.