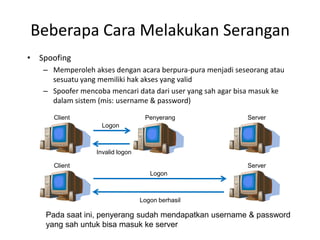

Dokumen tersebut membahas pentingnya keamanan jaringan komputer dan informasi. Beberapa topik yang dibahas adalah ancaman terhadap keamanan sistem informasi, teknik pengamanan jaringan komputer seperti kriptografi dan infrastruktur kunci publik, serta alat untuk mengamankan jaringan.