More Related Content

PDF

PDF

20140418 aws-casual-network PDF

JAWS FESTA Tohoku 2014 WordPressとAWSの素敵な関係 PDF

PPTX

PDF

PDF

PPTX

What's hot

PDF

PDF

PPTX

Multicastが出来ないならUnicastすればいいじゃない PDF

PPTX

Applibot presents Smartphone Game on AWS PDF

Ansible + Packer + CloudFormationでらくらく構築・運用 PDF

PDF

PPTX

PDF

AWS Lambdaで作るクローラー/スクレイピング PPTX

Raspberry Piを利用した顔の表情分析と感情を認識するシステム構築 PDF

AWSクラウドデザインパターン(CDP) - コンテンツ配信編 - PPTX

PDF

PDF

AWS LambdaとDynamoDBがこんなにツライはずがない #ssmjp PDF

Amazon s3へのデータ転送における課題とその対処法を一挙紹介 PPTX

AWSによるWebサイト構築と運用 - concrete5 編 - PDF

PDF

クラウド移行を終えてからが本番〜AWSの使いこなし術〜 PDF

Viewers also liked

PDF

20140329 modern logging and data analysis pattern on .NET PDF

PDF

Spot Instance + Spark + MLlibで実現する簡単低コスト機械学習 PDF

Kinesis Analyticsの適用できない用途と、Kinesis Firehoseの苦労話 PDF

PDF

fluentd を利用した大規模ウェブサービスのロギング PPTX

Similar to CloudTrail でログとれ〜る

PDF

20210119 AWS Black Belt Online Seminar AWS CloudTrail PDF

AWS Black Belt Techシリーズ AWS CloudTrail & CloudWatch Logs PPTX

Amazon cloud trailご紹介とsumologicによる活用入門 PDF

まる見え、AWS!! - JAWS UG 2015 - PDF

[AWS re:invent 2013 Report] AWS CloudTrail PDF

[Sumo Logic x AWS 共催セミナー_20190829] Sumo Logic on AWS -AWS を活用したログ分析とセキュリティモニ... PDF

20190326 AWS Black Belt Online Seminar Amazon CloudWatch PDF

PDF

AWS サービスアップデートまとめ 2014年7月 PPTX

クラウド移行で改善するガバナンスファーストのWebサービス障害対策について PDF

PPTX

Security Operations and Automation on AWS PDF

20170725 black belt_monitoring_on_aws PDF

AWS におけるモニタリングとセキュリティの基本について - "毎日のAWSのための監視、運用、セキュリティ最適化セミナー" - PPTX

20121221 AWS re:Invent 凱旋報告 PPTX

PPTX

PDF

IAM & Consolidated Billing -ほぼ週刊AWSマイスターシリーズ第4回 PDF

【第20回セキュリティ共有勉強会】Amazon FSx for Windows File Serverをセキュリティ観点で試してみたお話 PDF

AWS初心者向けWebinar これで完璧、AWSの運用監視 CloudTrail でログとれ〜る

- 1.

- 2.

- 3.

自己紹介

• 星 北斗 /Hokuto Hoshi

a.k.a. カルビ生焼け王

• @kani_b / id: kani_b

• クックパッド株式会社

インフラストラクチャー部

セキュリティ担当

• 2013年度旧卒

• 社会人13ヶ月目になりました

- 4.

自己紹介

• 好きなサービス:

IAM &CloudFront & CloudTrail

• ここ1週間のマイブーム:

秘密 の交換と証明書失効

• 嫌いなもの:

パスワードリスト攻撃

行儀の悪いスクレイピング

- 5.

- 7.

- 9.

- 10.

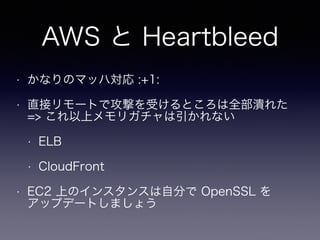

AWS と Heartbleed

•かなりのマッハ対応 :+1:

• 直接リモートで攻撃を受けるところは全部潰れた

=> これ以上メモリガチャは引かれない

• ELB

• CloudFront

• EC2 上のインスタンスは自分で OpenSSL を

アップデートしましょう

- 11.

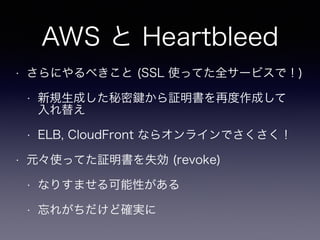

AWS と Heartbleed

•さらにやるべきこと (SSL 使ってた全サービスで!)

• 新規生成した秘密 から証明書を再度作成して

入れ替え

• ELB, CloudFront ならオンラインでさくさく!

• 元々使ってた証明書を失効 (revoke)

• なりすませる可能性がある

• 忘れがちだけど確実に

- 12.

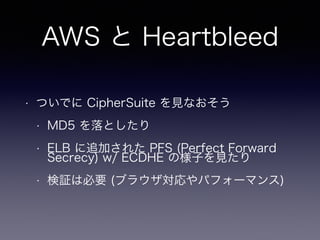

AWS と Heartbleed

•ついでに CipherSuite を見なおそう

• MD5 を落としたり

• ELB に追加された PFS (Perfect Forward

Secrecy) w/ ECDHE の様子を見たり

• 検証は必要 (ブラウザ対応やパフォーマンス)

- 13.

- 15.

- 16.

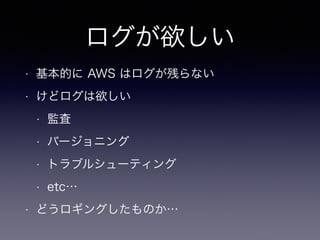

ログが欲しい

• 基本的に AWSはログが残らない

• けどログは欲しい

• 監査

• バージョニング

• トラブルシューティング

• etc…

• どうロギングしたものか…

- 17.

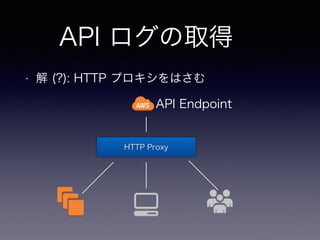

• 解 (?):HTTP プロキシをはさむ

API ログの取得

HTTP Proxy

API Endpoint

- 18.

HTTP Proxy…

• Proxyが落ちる = API コールできなくなる

• クラウドとは…

• HTTP の生ログパースしたくない

• クライアントに制約がかかる

• Management Console で取るの難しい。。

- 19.

- 20.

- 21.

- 22.

- 23.

- 24.

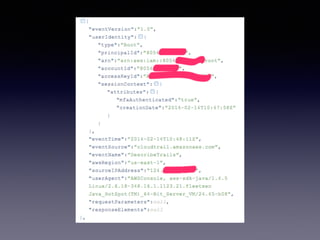

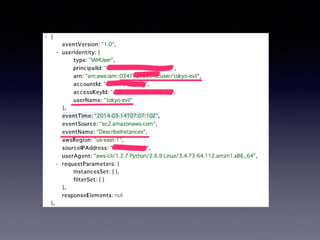

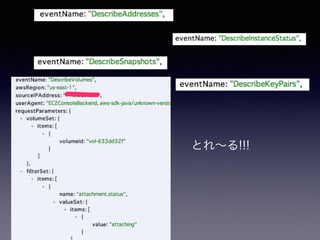

• ログ形式は JSON

•色々入ってる(おトク!)

• アカウント ID, IAM のユーザ名, タイムスタンプ,

コール先リージョン, 対象 API, UA, リクエストパ

ラメータ,レスポンス, Access Key ID, etc…

About

- 26.

• 勝手にパースしてよしなに扱うのが基本

• AWS側では特に何も提供されてない

• Mongo や ElasticSearch に突っ込む

• 解析してくれるサービス使うのもあり

• SumoLogic, Splunk, Stackdriver, loggly, etc…

• ログのパース、検索、サマライズがメイン

• 色々紹介されてるので今回は特に紹介しません

How to use

- 27.

- 28.

- 29.

- 30.

- 31.

- 32.

- 33.

- 34.

- 36.

- 37.

- 38.

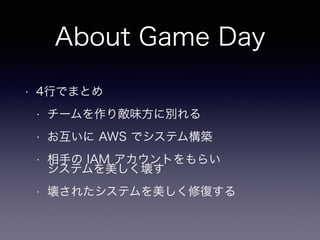

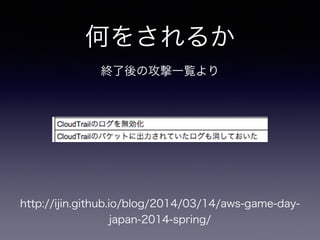

About Game Day

•4行でまとめ

• チームを作り敵味方に別れる

• お互いに AWS でシステム構築

• 相手の IAM アカウントをもらい

システムを美しく壊す

• 壊されたシステムを美しく修復する

- 39.

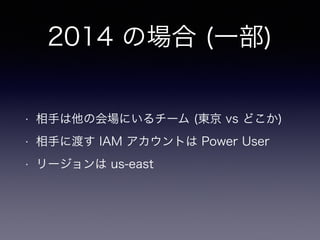

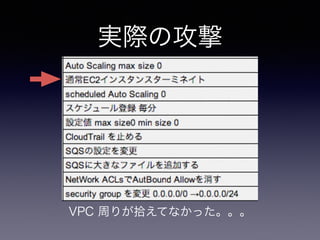

2014 の場合 (一部)

•相手は他の会場にいるチーム (東京 vs どこか)

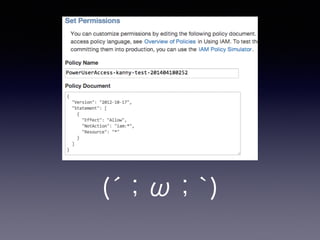

• 相手に渡す IAM アカウントは Power User

• リージョンは us-east

- 40.

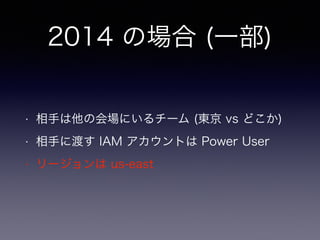

2014 の場合 (一部)

•相手は他の会場にいるチーム (東京 vs どこか)

• 相手に渡す IAM アカウントは Power User

• リージョンは us-east

- 41.

- 42.

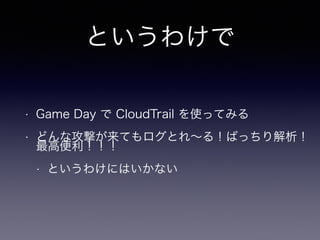

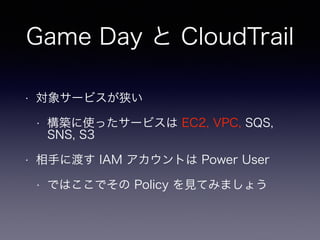

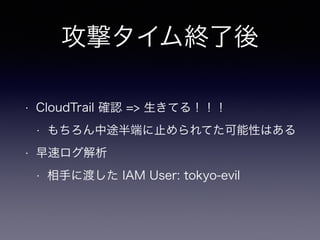

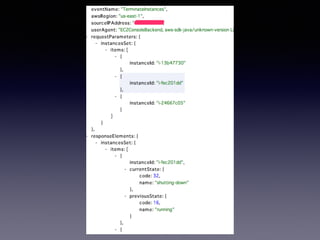

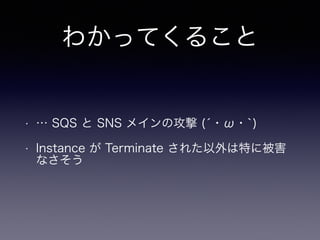

Game Day とCloudTrail

• 対象サービスが狭い

• 構築に使ったサービスは EC2, VPC, SQS,

SNS, S3

• 相手に渡す IAM アカウントは Power User

• ではここでその Policy を見てみましょう

- 43.

- 44.

- 45.

- 46.

- 47.

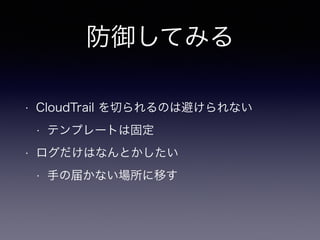

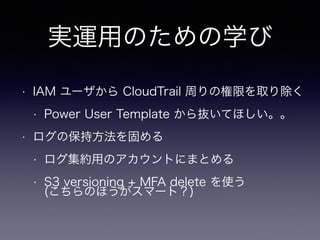

実運用のための学び

• IAM ユーザからCloudTrail 周りの権限を取り除く

• Power User Template から抜いてほしい。。

• ログの保持方法を固める

• ログ集約用のアカウントにまとめる

• S3 versioning + MFA delete を使う

(こちらのほうがスマート?)

- 48.

- 50.

- 52.

- 53.

- 54.

まとめ

• CloudTrail はAPI リクエストを

まるっとロギングしてくれ∼る

• 運用時の IAM 権限と S3 バケットの扱いに

気をつける

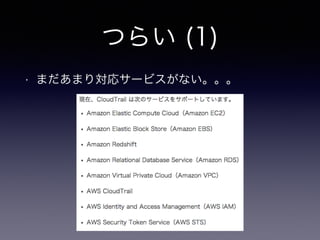

• まだ対応サービスが少ないので正座して待ちましょう

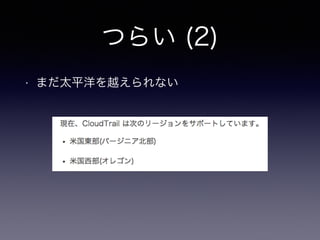

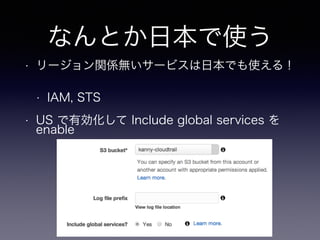

• まだ太平洋を渡ってないので正座して待ちましょう

- 55.

- 56.

- 57.

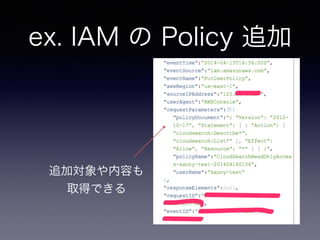

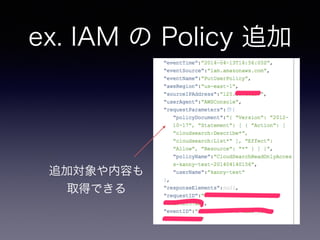

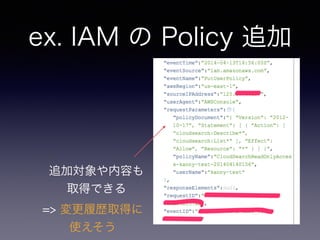

ex. IAM のPolicy 追加

追加対象や内容も

取得できる

=> 変更履歴取得に

使えそう

- 58.

- 59.

- 60.

- 61.

- 62.

- 63.