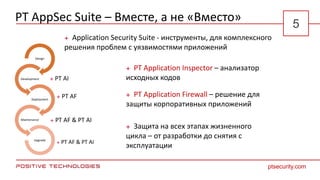

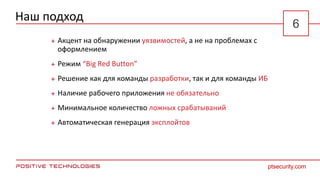

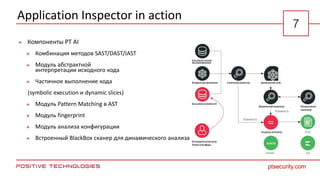

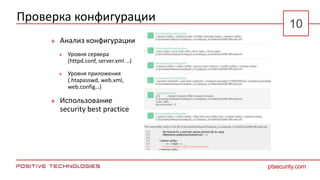

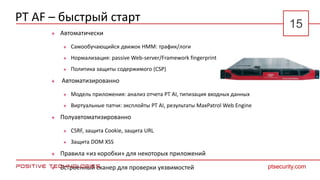

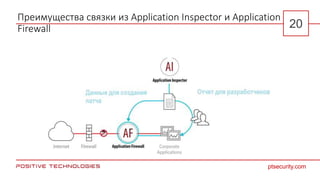

Документ обсуждает важность защиты веб-приложений, акцентируя внимание на уязвимостях, выявленных в 2014 году, и предлагая решения, такие как PT AppSec Suite и PT Application Firewall. Описываются инструменты и методы для мониторинга и защиты приложений на всех этапах их жизненного цикла. Авторы подчеркивают необходимость автоматизации и интеграции защиты, чтобы своевременно выявлять и устранять уязвимости.