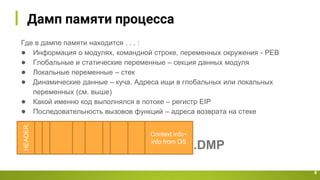

Документ содержит подробное руководство по отладке программного обеспечения, фокусируясь на сложностях, таких как воспроизведение дефектов, утечки памяти и взаимоблокировки потоков. Описываются инструменты, такие как утилиты для анализа дампов памяти и отладчики, а также рекомендуемые процедуры для устранения ошибок. Кроме того, рассматриваются стратегии автоматизации анализа дампов для повышения эффективности работы разработчиков.

![Windbg. Pецепт

19

● Запустить программу под отладчиком

● Поставить точку останова в контрольной точке [1]

● После остановки программы на точке останова выполнить команду

!htrace -enable, продолжить выполнение

● Поставить точку останова в контрольной точке [2]

● После остановки программы на точке останова выполнить команду

!htrace –diff.

При отладке в среде заказчика собрать дамп процесса (.dump /ma file.dmp)

и выполнить команду !htrace во время анализа на стороне

разработчика.](https://image.slidesharecdn.com/when-it-doesnt-get-reproducedcorehard2019light-191210125827/85/Windbg-CoreHard-Autumn-2019-19-320.jpg)

![Windows error reporting

39

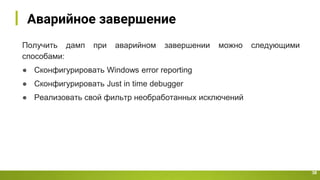

Конфигурация создания дампов памяти при аварийном завершении

находится: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows

Windows Error ReportingLocalDumps [ImageName.exe]

DumpFolder Путь к каталогу, в котором будут

сохраняться дампы

REG_EXPAND_SZ

DumpCount Максимальное количество дампов. REG_DWORD

DumpType Тип дампа памяти:

• 0: Custom dump

• 1: Mini dump

• 2: Full dump

REG_DWORD](https://image.slidesharecdn.com/when-it-doesnt-get-reproducedcorehard2019light-191210125827/85/Windbg-CoreHard-Autumn-2019-38-320.jpg)