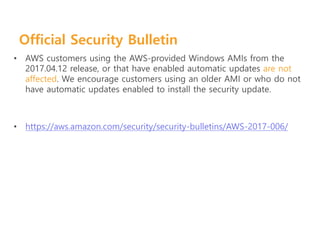

최근 랜섬웨어(Ransomware)를 통한 공격이 늘어나고 있습니다. 이에 대비하여 AWS 클라우드를 사용하는 고객의 대응 방안에 대해 알려드리는 보안 특집 세미나입니다. 본 세션에서는 다원화되고 있는 랜섬웨어 공격 패턴과 WannaCry 같은 잘 알려진 공격 및 이에 대한 AWS 공식적인 보안 공지 및 대응 매뉴얼을 소개합니다. 또한, AWS 고객들이 랜섬웨어 공격에 미리 대비하기 위해 OS 패치 및 보안 관리를 위한 EC2 System Manager, VPC 보안 그룹 및 Flow Logs 활용 방법, AWS Inspector 를 통한 취약점 관리 등에 대해 상세히 설명합니다.

![Detect with VPC Flow Logs

Easy to setup, will identify compromised hosts in your environment:

http://docs.aws.amazon.com/AmazonVPC/latest/UserGuide/flow-

logs.html#flow-logs-cw-alarm-example

[version, account, eni, source, destination, srcport, destport=”445",

protocol="6", packets, bytes, windowstart, windowend,

action="REJECT", flowlogstatus]](https://image.slidesharecdn.com/ransomwareawscloudsecurity-170727060446/85/Ransomware-AWS-AWS-44-320.jpg)