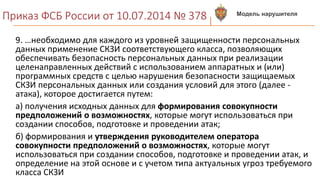

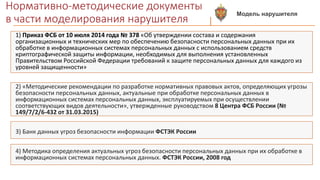

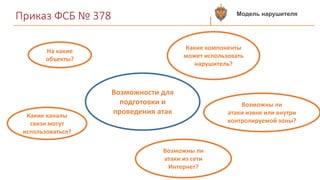

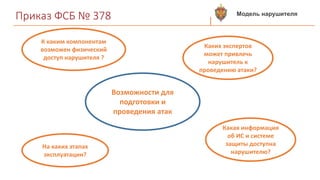

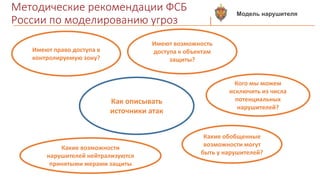

Документ описывает модель нарушителя безопасности информации, представленную Сергеем Борисовым, которая включает применение криптографических средств защиты персональных данных. Упоминаются нормативные документы, включая приказ ФСБ России, определяющие организационные и технические меры безопасности при обработке персональных данных. Также рассматриваются возможности проведения атак и подготовка к ним, включая внутренние и внешние угрозы.