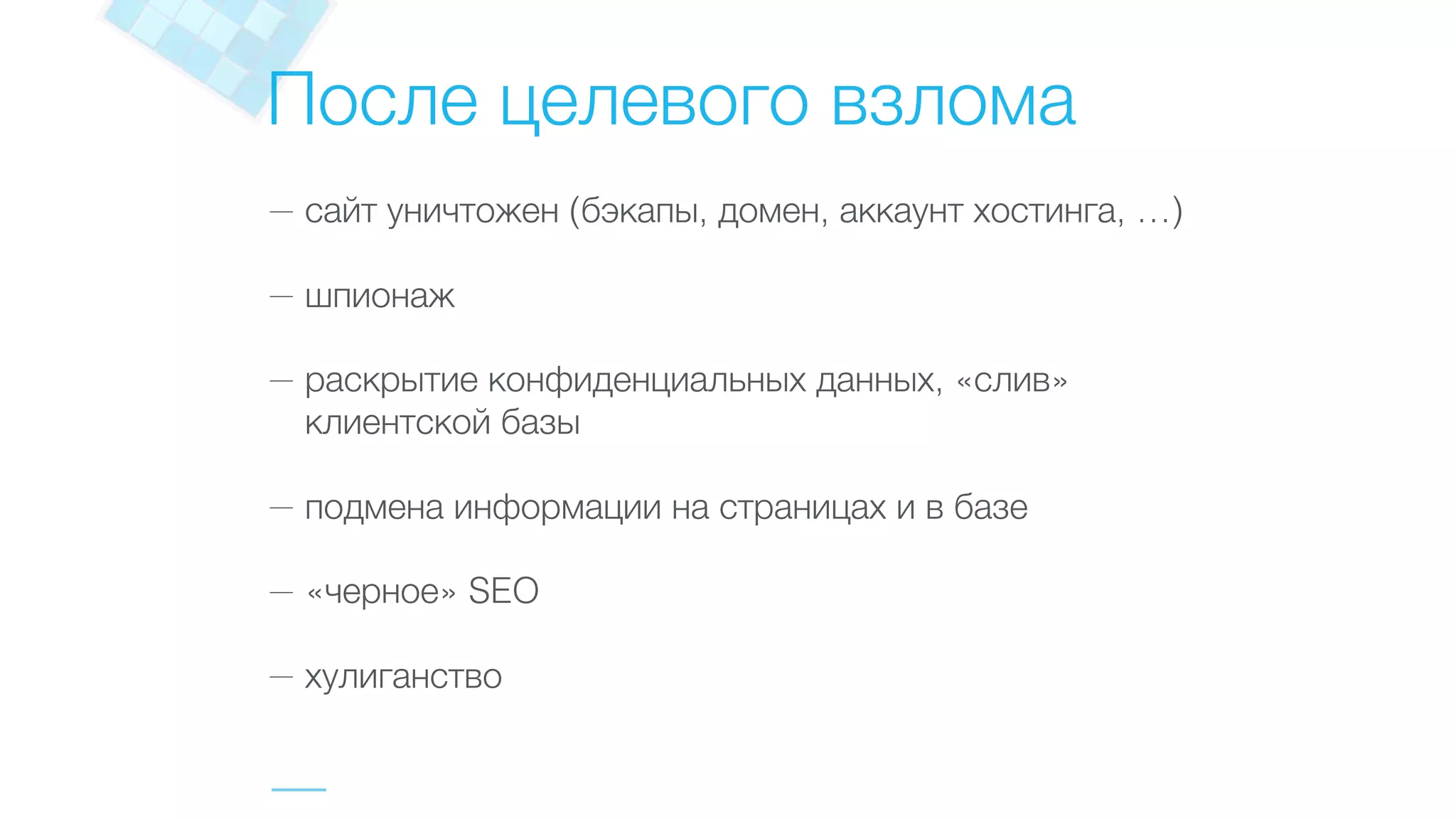

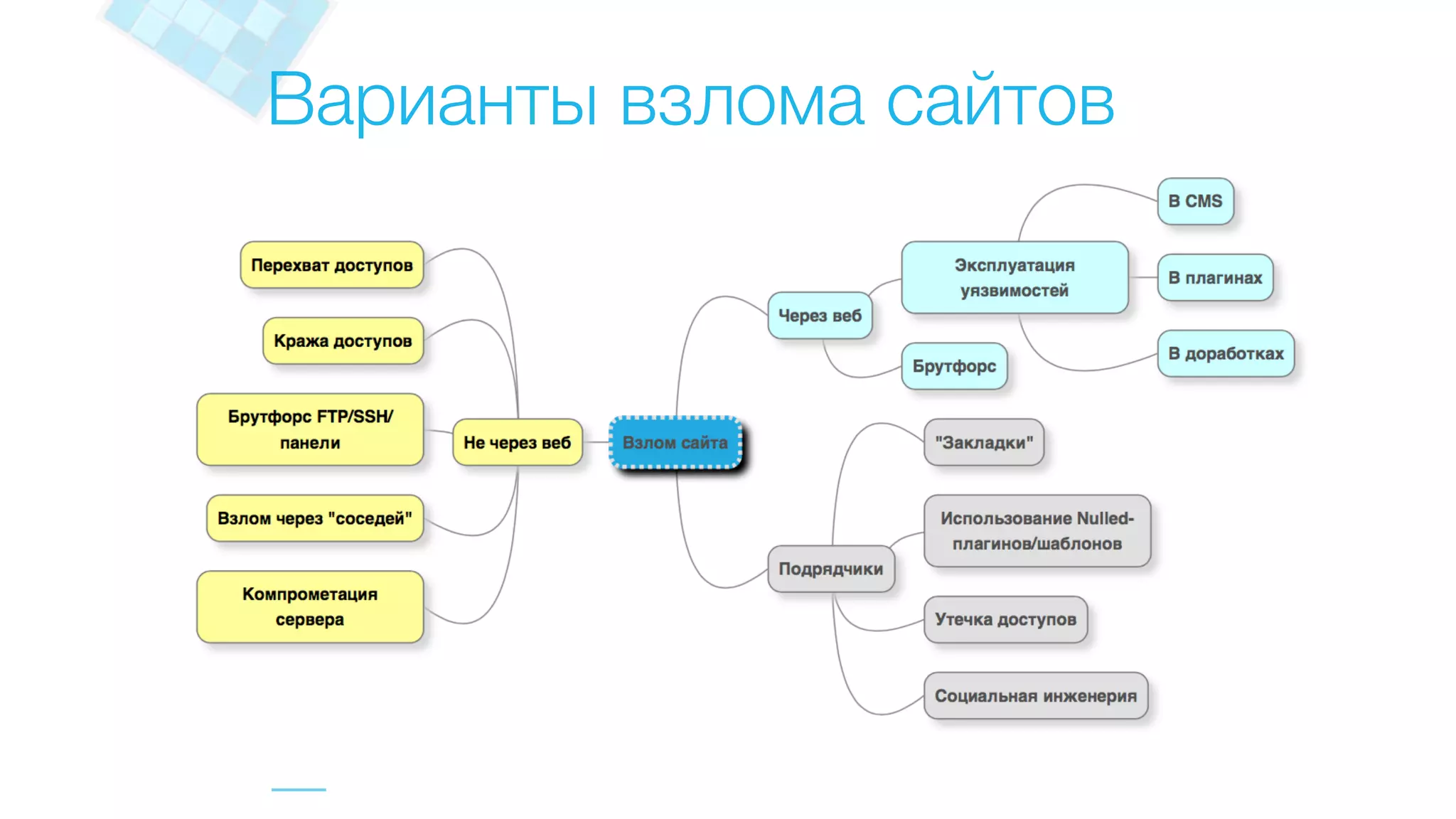

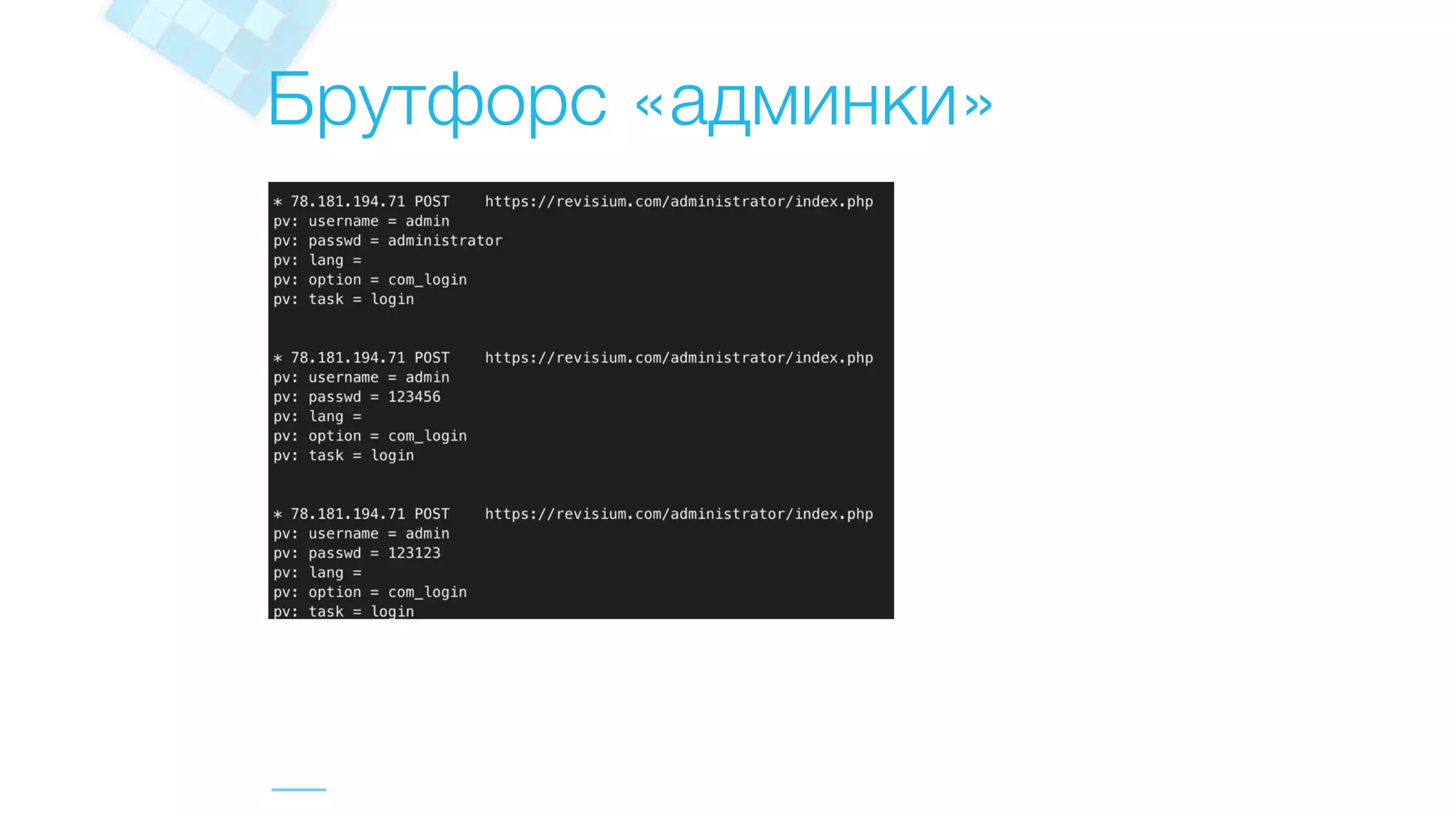

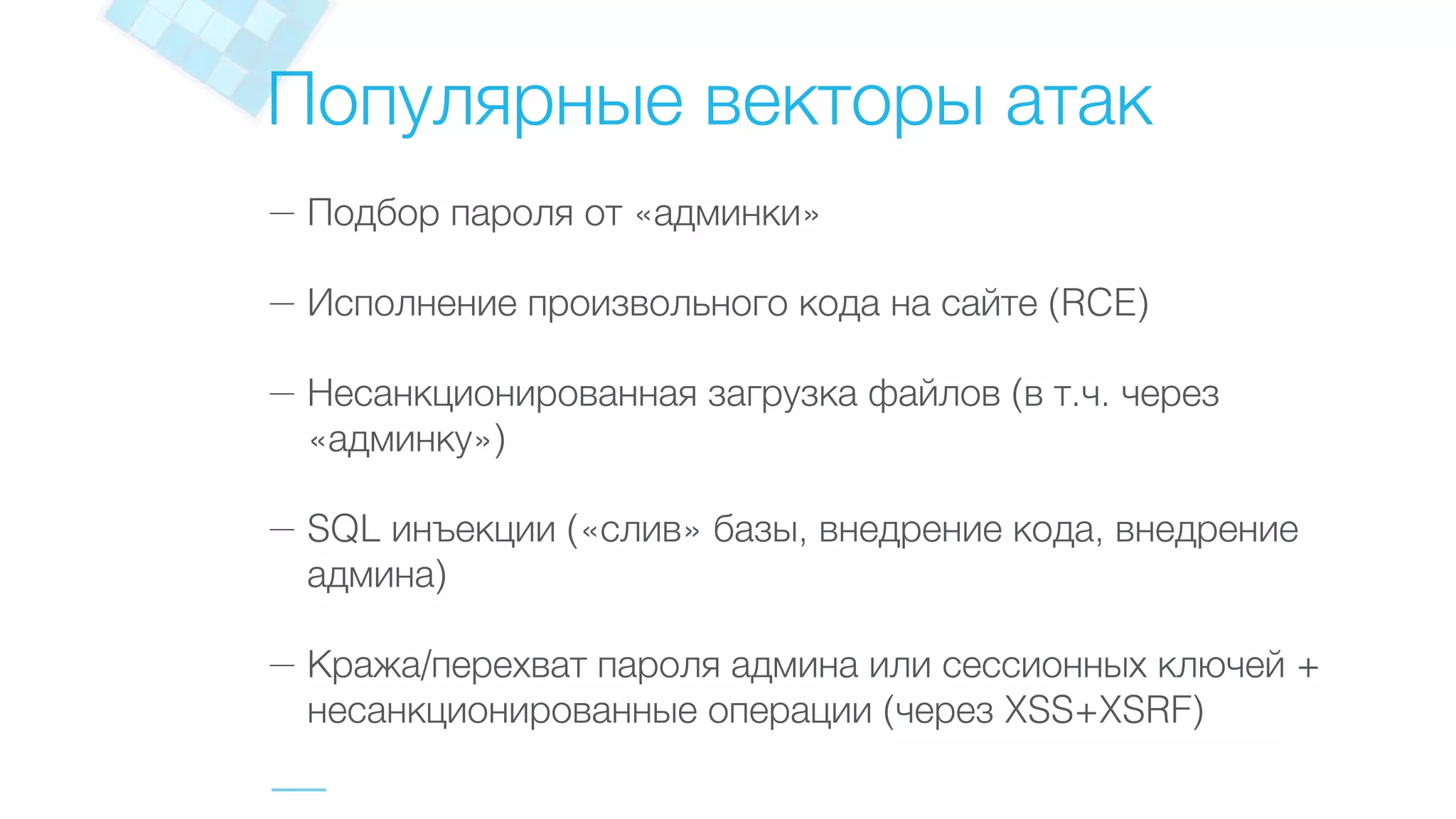

Документ обсуждает важность безопасности сайтов на Joomla, раскрывая уязвимости и популярные методы атак, такие как подбор паролей и SQL-инъекции. Выделяются мифы о безопасности и перечисляются рекомендации для улучшения защиты, включая обновление компонентов, двухфакторную аутентификацию и регулярный аудит безопасности. Также акцентируется внимание на важности организационных мер и обучении сотрудников для минимизации рисков.

![[Не]безопасность Joomla](https://image.slidesharecdn.com/revisium-160817204725/75/Joomla-2-2048.jpg)