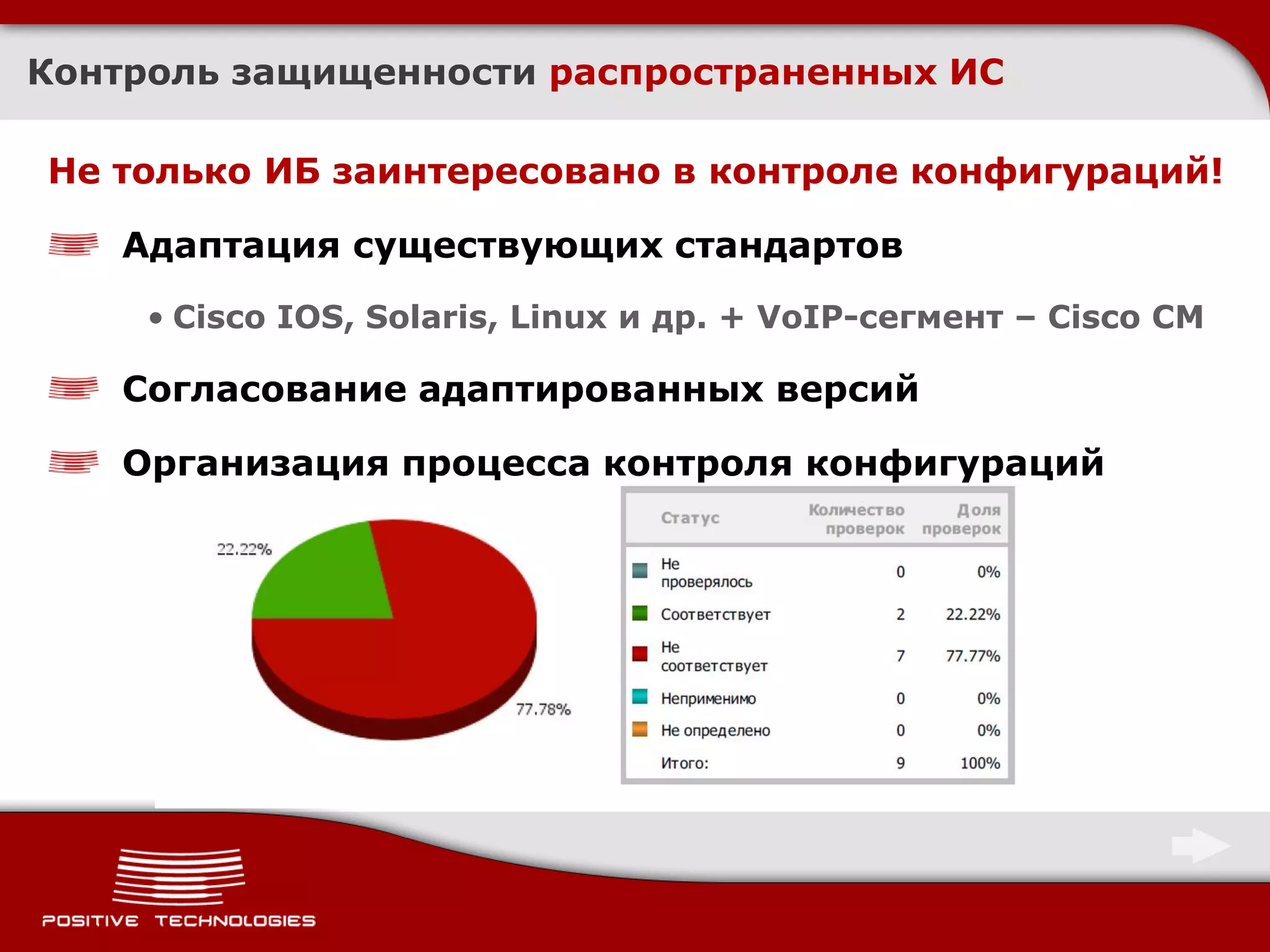

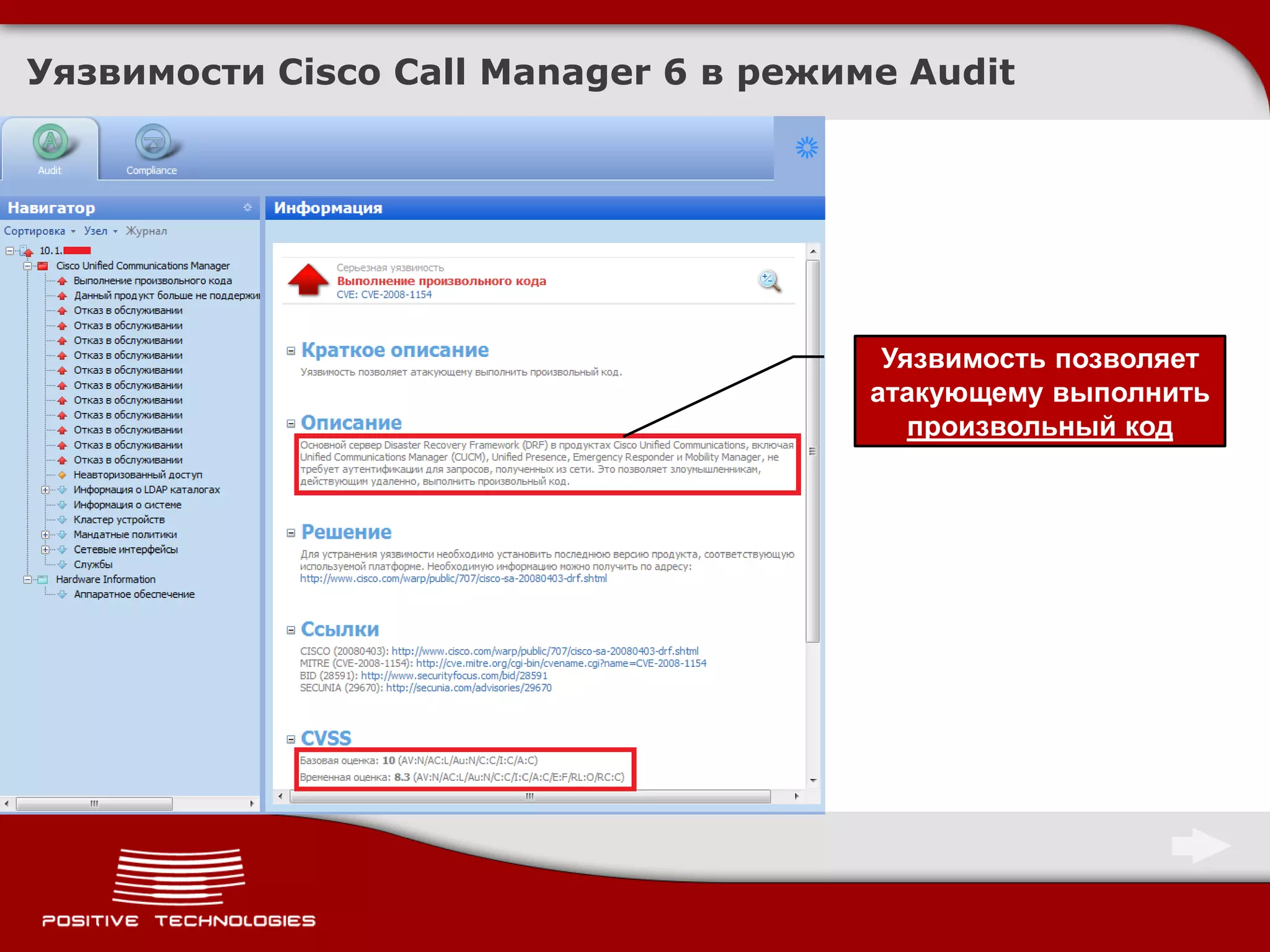

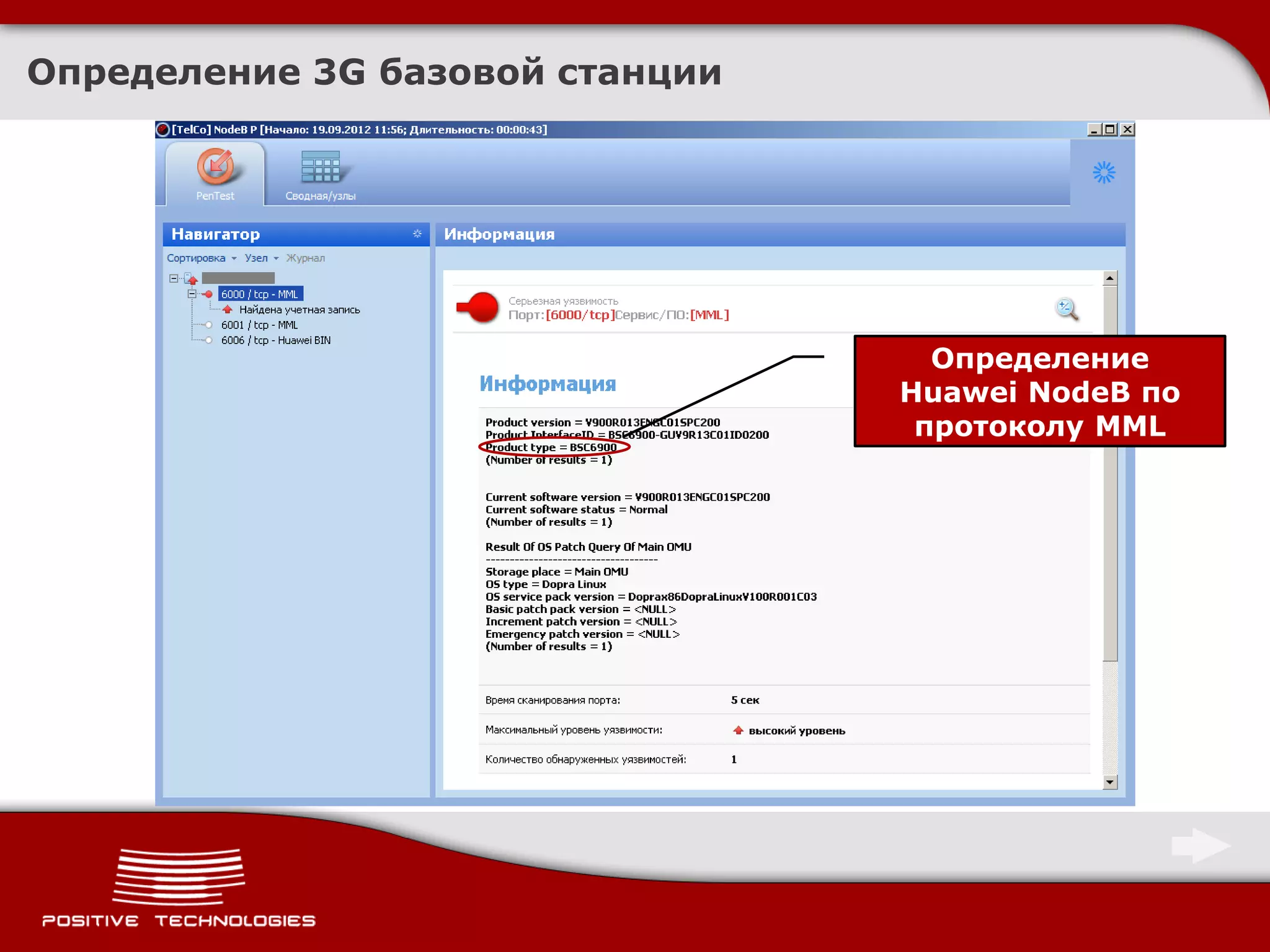

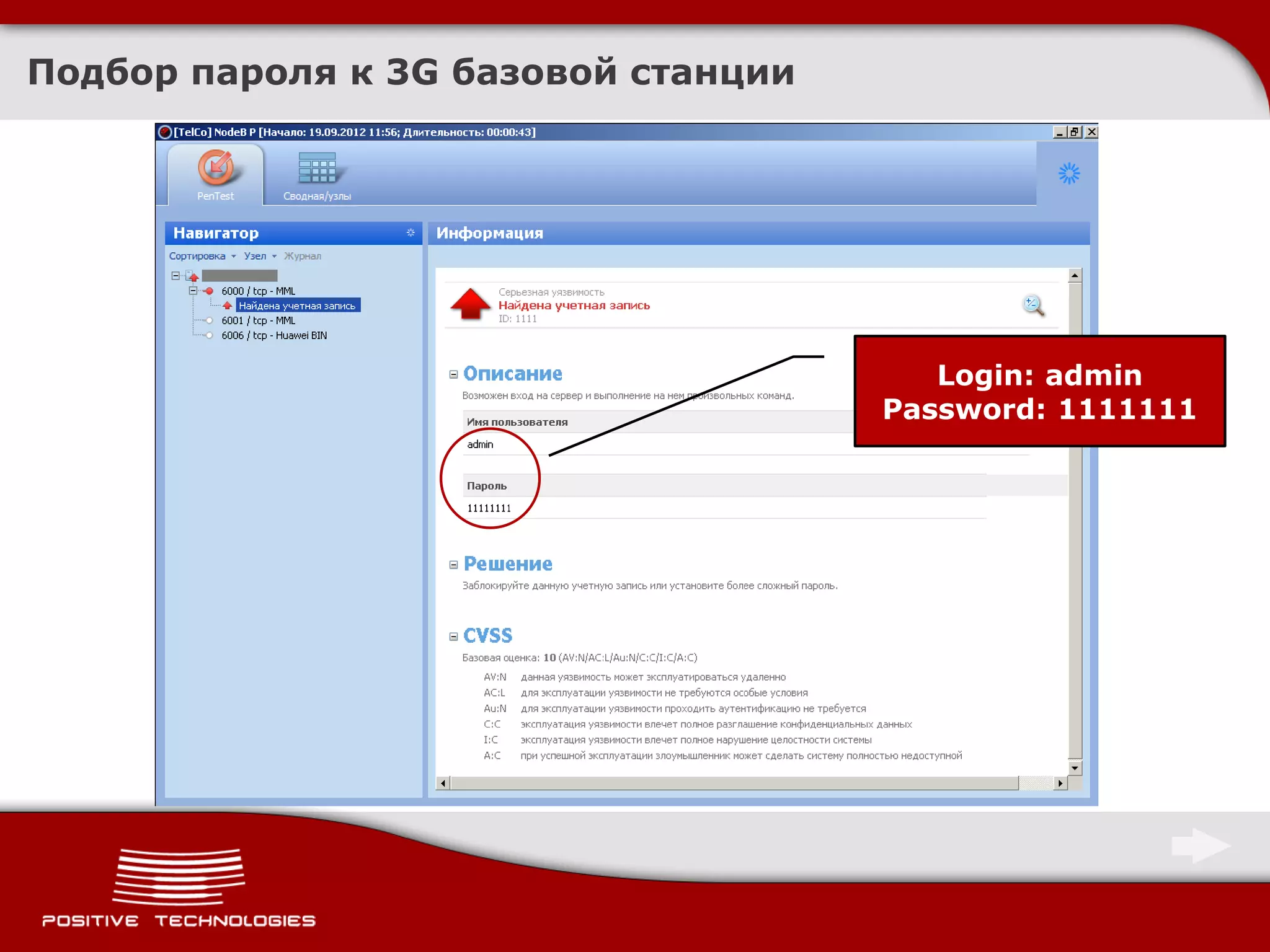

Документ описывает эволюцию безопасности сетей связи от SS7 к IP, подчеркивая увеличение сложности атак и угроз в современных технологических сетях. Обсуждаются недостатки текущих практик безопасности, включая отсутствие процессов для устранения уязвимостей и недобросовестный аутсорсинг. Приводится план по контролю защищенности сетей и разработке стандартов безопасности для телеком оборудования.