Инфографика. Информационная безопасность

•

0 likes•1,149 views

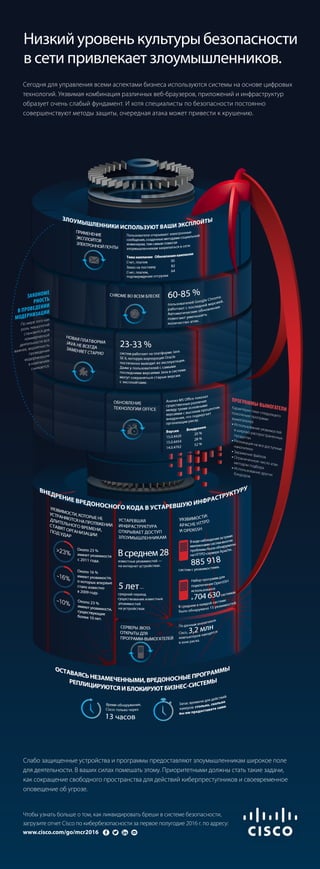

Низкий уровень культуры безопасности в сети привлекает злоумышленников.

Report

Share

Report

Share

Download to read offline

Recommended

Recommended

More Related Content

What's hot

What's hot (20)

Анализ защиты мобильных приложений Facebook, Instagram, LinkedIn, Вконтакте и...

Анализ защиты мобильных приложений Facebook, Instagram, LinkedIn, Вконтакте и...

презентация поцелуевская е. - лаборатория касперского

презентация поцелуевская е. - лаборатория касперского

Trend Micro. Карен Карагедян. "Ransomware: платить нельзя защититься"

Trend Micro. Карен Карагедян. "Ransomware: платить нельзя защититься"

Контрольный список для предотвращения атак программ-вымогателей

Контрольный список для предотвращения атак программ-вымогателей

Fortinet. Мирослав Мищенко. "Противодействие ATP с помощью современных средст...

Fortinet. Мирослав Мищенко. "Противодействие ATP с помощью современных средст...

ФРОДЕКС. Андрей Луцкович. "Актуальные тренды развития угроз кибермошенничеств...

ФРОДЕКС. Андрей Луцкович. "Актуальные тренды развития угроз кибермошенничеств...

Доктор Веб. Вячеслав Медведев. "Как избавиться от шифровальщиков"

Доктор Веб. Вячеслав Медведев. "Как избавиться от шифровальщиков"

Программы-вымогатели: все, что нужно знать об этом виде угроз

Программы-вымогатели: все, что нужно знать об этом виде угроз

Программы-вымогатели: многоуровневая защита для блокирования хакерских атак

Программы-вымогатели: многоуровневая защита для блокирования хакерских атак

Фильтры Cisco IronPort Outbreak Filters: блокировка почтовых угроз, которые т...

Фильтры Cisco IronPort Outbreak Filters: блокировка почтовых угроз, которые т...

Сергей Горбачёв - Современные угрозы безопасности - выстраиваем иммунную сист...

Сергей Горбачёв - Современные угрозы безопасности - выстраиваем иммунную сист...

Similar to Инфографика. Информационная безопасность

Similar to Инфографика. Информационная безопасность (20)

Отчет по информационной безопасности. Полугодовой отчет Cisco за 2014 год

Отчет по информационной безопасности. Полугодовой отчет Cisco за 2014 год

Краткий справочник по кибербезопасности Cisco за 2016 год

Краткий справочник по кибербезопасности Cisco за 2016 год

Устранение веб-угроз с помощью комплексных средств безопасности

Устранение веб-угроз с помощью комплексных средств безопасности

Полугодовой отчет Cisco за 2014 год. Отчет по информационной безопасности

Полугодовой отчет Cisco за 2014 год. Отчет по информационной безопасности

Сети управления. Поддержка доступности сетей при кибератаке

Сети управления. Поддержка доступности сетей при кибератаке

Сети управления. Поддержка доступности сетей при кибератаке

Сети управления. Поддержка доступности сетей при кибератаке

CISCO. Алексей Лукацкий: "Тенденции в области угроз безопасности"

CISCO. Алексей Лукацкий: "Тенденции в области угроз безопасности"

Межсетевые экраны следующего поколения Cisco ASA c сервисами FirePower – борь...

Межсетевые экраны следующего поколения Cisco ASA c сервисами FirePower – борь...

Отчет Cisco по кибербезопасности за первое полугодие 2016 г.

Отчет Cisco по кибербезопасности за первое полугодие 2016 г.

Решения КРОК для противодействия направленным атакам

Решения КРОК для противодействия направленным атакам

Выбор межсетевого экрана нового поколения: 10 важнейших факторов

Выбор межсетевого экрана нового поколения: 10 важнейших факторов

Годовой отчет Cisco по информационной безопасности за 2016 год

Годовой отчет Cisco по информационной безопасности за 2016 год

More from Cisco Russia

More from Cisco Russia (20)

История одного взлома. Как решения Cisco могли бы предотвратить его?

История одного взлома. Как решения Cisco могли бы предотвратить его?

Обзор Сервисных Услуг Cisco в России и странах СНГ.

Обзор Сервисных Услуг Cisco в России и странах СНГ.

Клиентские контракты на техническую поддержку Cisco Smart Net Total Care

Клиентские контракты на техническую поддержку Cisco Smart Net Total Care

Профессиональные услуги Cisco для Software-Defined Access

Профессиональные услуги Cisco для Software-Defined Access

Обнаружение известного вредоносного кода в зашифрованном с помощью TLS трафик...

Обнаружение известного вредоносного кода в зашифрованном с помощью TLS трафик...

Промышленный Интернет вещей: опыт и результаты применения в нефтегазовой отрасли

Промышленный Интернет вещей: опыт и результаты применения в нефтегазовой отрасли

Полугодовой отчет Cisco по информационной безопасности за 2017 год

Полугодовой отчет Cisco по информационной безопасности за 2017 год

Годовой отчет Cisco по кибербезопасности за 2017 год

Годовой отчет Cisco по кибербезопасности за 2017 год

Безопасность для цифровой экономики. Развитие продуктов и решений Cisco

Безопасность для цифровой экономики. Развитие продуктов и решений Cisco

Cisco StealthWatch. Использование телеметрии для решения проблемы зашифрованн...

Cisco StealthWatch. Использование телеметрии для решения проблемы зашифрованн...

Обеспечение бесперебойной работы корпоративных приложений в больших гетероген...

Обеспечение бесперебойной работы корпоративных приложений в больших гетероген...

Новое поколение серверов Сisco UCS. Гиперконвергентное решении Cisco HyperFle...

Новое поколение серверов Сisco UCS. Гиперконвергентное решении Cisco HyperFle...

Recently uploaded

Recently uploaded (9)

ИСТОЧНИКИ ИННОВАЦИОННОСТИ КИТАЯ (ПО ВЕРСИИ DGAP) | The Sources of China’s Inn...

ИСТОЧНИКИ ИННОВАЦИОННОСТИ КИТАЯ (ПО ВЕРСИИ DGAP) | The Sources of China’s Inn...

Cyber Defense Doctrine Managing the Risk Full Applied Guide to Organizational...

Cyber Defense Doctrine Managing the Risk Full Applied Guide to Organizational...

СИСТЕМА ОЦЕНКИ УЯЗВИМОСТЕЙ CVSS 4.0 / CVSS v4.0 [RU].pdf![СИСТЕМА ОЦЕНКИ УЯЗВИМОСТЕЙ CVSS 4.0 / CVSS v4.0 [RU].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![СИСТЕМА ОЦЕНКИ УЯЗВИМОСТЕЙ CVSS 4.0 / CVSS v4.0 [RU].pdf](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

СИСТЕМА ОЦЕНКИ УЯЗВИМОСТЕЙ CVSS 4.0 / CVSS v4.0 [RU].pdf

Инфографика. Информационная безопасность

- 1. Сегодня для управления всеми аспектами бизнеса используются системы на основе цифровых технологий. Уязвимая комбинация различных веб-браузеров, приложений и инфраструктур образует очень слабый фундамент. И хотя специалисты по безопасности постоянно совершенствуют методы защиты, очередная атака может привести к крушению. Низкийуровенькультурыбезопасности в сети привлекает злоумышленников. Слабо защищенные устройства и программы предоставляют злоумышленникам широкое поле для деятельности. В ваших силах помешать этому. Приоритетными должны стать такие задачи, как сокращение свободного пространства для действий киберпреступников и своевременное оповещение об угрозе. Чтобы узнать больше о том, как ликвидировать бреши в системе безопасности, загрузите отчет Cisco по кибербезопасности за первое полугодие 2016 г. по адресу: www.cisco.com/go/mcr2016 ПРОГРАММЫ-ВЫМОГАТЕЛИХарактеристики следующего поколения программ-вымогателей• Использование уязвимостей в широко распространенных продуктах • Репликация на все доступные накопители • Заражение файлов• Ограниченное число атакметодом подбора• Использование другихбэкдоров ЗАКОНОМЕ РНОСТЬ В ПРОВЕДЕНИИ МОДЕРНИЗАЦИИ По мере того как роль технологий становится для коммерческой деятельности все важнее, вероятность проведения модернизации в компаниях снижается.