SSLの技術的な仕組みとサイトのSSL化について

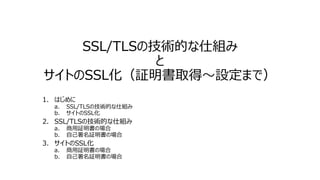

- 1. SSL/TLSの技術的な仕組み と サイトのSSL化(証明書取得~設定まで) 1. はじめに a. SSL/TLSの技術的な仕組み b. サイトのSSL化 2. SSL/TLSの技術的な仕組み a. 商用証明書の場合 b. 自己署名証明書の場合 3. サイトのSSL化 a. 商用証明書の場合 b. 自己署名証明書の場合

- 2. 1.はじめに 1

- 3. 1.はじめに > a.SSL/TLSの技術的な仕組み SSL通信における証明書の役割は通信相手の実在証明と共通鍵の受け渡しである 1. パソコンのWebブラウザで、企業サイトにアクセス(通信先サーバーへ接続要求) 2. 通信先サーバーからSSL証明書と公開鍵が送られてくる 3. Webブラウザは、あらかじめ登録されている認証局の証明書を使って、SSL証明書を検証 4. 有効なSSL証明書であった場合は、「共通鍵(セッションキー)」を生成 5. 共通鍵は、SSL証明書に含まれる「公開鍵」で暗号化し、通信先サーバーに返送する 6. 返送された「共通鍵」は、通信先サーバー側で保持している「秘密鍵」で復号され、取り出 される ここまでの手順で、自分のWebブラウザと、通信先サーバーで同じ共通鍵を保有している状態 になります。この後は、共通鍵を使って暗号化通信を開始する手順です。 7. Webサーバーは、共通鍵で通信データを暗号化し、通信先サーバーに送る 通信先サーバーは、先ほど復元した共通鍵で通信データを復元して、データを取得する イメージ図 出典:https://www.geotrust.co.jp/ssl_guideline/ssl_beginners/ SSL証明書とは?仕組みや種類についてわかりやすく解説 より引用 https://www.rworks.jp/system/system-column/sys-entry/21283/ 2

- 4. 1.はじめに > b.サイトのSSL化 サーバ証明書とは認証局の秘密鍵で署名したCSRである SSLサーバ証明書のお申し込みは大きく4つのステップに分けられます。 1.CSRの生成 1. SSL/TLSを利用するサーバでCSR(署名リクエスト:Certificate Signing Request)を生成します。 2. CSRはSSL/TLSを導入するウェブサイトに関する情報が含まれる、小さなテキストデータです。 2.オンライン申込み 1. 認証局のオンライン申請サイト上で画面の流れに沿って、必要事項を入力します。この際に@で生成したCSRを申請画面に貼り付けます。 2. サイト運営企業の登記上の本社住所などを事前に確認してから申し込みをするとスムーズです。 3.必要書類の準備と認証局への送付 1. EV SSL証明書など、認証局による発行審査で特別な書類が必要な場合は、準備して認証局へ送付します。 2. ※ドメイン認証型証明書の場合、この手順は通常不要です。 4.SSLサーバ証明書の発行とインストール 1. ジオトラストの場合、Eメールで証明書が送付されます。 2. 受信した証明書をサーバに保存してインストールします。 SSL/TLSのお申し込みの流れ より引用 https://www.geotrust.co.jp/ssl_guideline/ssl_beginners/ 3

- 6. 2.SSL/TLSの技術的な仕組み > a.商用証明書の場合 ①A企業のSSL化済みサイトへ接続を要求する クライアント端末(PC) ①接続を要求 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 5 「信頼されたルート証明機関の証明書」はデフォルトでブラウザに設定されている

- 7. ②サーバ証明書を接続要求元に送付する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 2.SSL/TLSの技術的な仕組み > a.商用証明書の場合 6

- 8. ③送付されたサーバ証明書をデフォルト導入されているルート証明機関の証明書で検証する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 ③証明書を検証 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 2.SSL/TLSの技術的な仕組み > a.商用証明書の場合 7

- 9. ④サーバ証明書に含まれる公開鍵で共通鍵を暗号化する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 ③証明書を検証 共通鍵 ④サーバ証明書に含まれる 公開鍵で共通鍵を暗号化 共通鍵 (暗号化済み) A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 2.SSL/TLSの技術的な仕組み > a.商用証明書の場合 8

- 10. ⑤暗号化した共通鍵をWEBサーバに送付する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 ③証明書を検証 共通鍵 ④サーバ証明書に含まれる 公開鍵で共通鍵を暗号化 共通鍵 (暗号化済み) ⑤暗号化した共通鍵を送付 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 共通鍵 (暗号化済み) A企業のサーバー証明書の秘密鍵 2.SSL/TLSの技術的な仕組み > a.商用証明書の場合 9

- 11. ⑥WEBサーバ内の秘密鍵で共通鍵を復号する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 ③証明書を検証 共通鍵 ④サーバ証明書に含まれる 公開鍵で共通鍵を暗号化 共通鍵 (暗号化済み) ⑤暗号化した共通鍵を送付 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 共通鍵 共通鍵 (暗号化済み) A企業のサーバー証明書の秘密鍵 ⑥秘密鍵で 共通鍵を復号 2.SSL/TLSの技術的な仕組み > a.商用証明書の場合 10

- 13. ⓪クライアント端末(PC)に自己署名証明書をインストールする クライアント端末(PC) ①接続を要求 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 ⓪証明書の インストール 2.SSL/TLSの技術的な仕組み > b.自己署名証明書の場合 12 自己署名証明書の場合には、クライアント端末に作成した自己署名証明書(3-b.⓪で作成)をインストール する必要がある ※インストールしていない場合、信頼された証明機関から発行されたものではない旨のエラーメッセージが表示される

- 14. ①A企業のSSL化済みサイトへ接続を要求する クライアント端末(PC) ①接続を要求 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 2.SSL/TLSの技術的な仕組み > b.自己署名証明書の場合 13

- 15. ②サーバ証明書を接続要求元に送付する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 2.SSL/TLSの技術的な仕組み > b.自己署名証明書の場合 14

- 16. ③送付されたサーバ証明書をデフォルト導入されている手動導入したルート証明機関の証明書で検証する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 ③証明書を検証 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 2.SSL/TLSの技術的な仕組み > b.自己署名証明書の場合 15

- 17. ④サーバ証明書に含まれる公開鍵で共通鍵を暗号化する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 ③証明書を検証 共通鍵 ④サーバ証明書に含まれる 公開鍵で共通鍵を暗号化 共通鍵 (暗号化済み) A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 2.SSL/TLSの技術的な仕組み > b.自己署名証明書の場合 16

- 18. ⑤暗号化した共通鍵をWEBサーバに送付する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 ③証明書を検証 共通鍵 ④サーバ証明書に含まれる 公開鍵で共通鍵を暗号化 共通鍵 (暗号化済み) ⑤暗号化した共通鍵を送付 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 共通鍵 (暗号化済み) A企業のサーバー証明書の秘密鍵 2.SSL/TLSの技術的な仕組み > b.自己署名証明書の場合 17

- 19. ⑥WEBサーバ内の秘密鍵で共通鍵を復号する クライアント端末(PC) A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ①接続を要求 ②サーバ証明書を送付 信頼されたルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 信頼されたルート証明機関の公開鍵 ③証明書を検証 共通鍵 ④サーバ証明書に含まれる 公開鍵で共通鍵を暗号化 共通鍵 (暗号化済み) ⑤暗号化した共通鍵を送付 A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 共通鍵 共通鍵 (暗号化済み) A企業のサーバー証明書の秘密鍵 ⑥秘密鍵で 共通鍵を復号 2.SSL/TLSの技術的な仕組み > b.自己署名証明書の場合 18

- 21. 3.サイトのSSL化 20

- 22. A企業のWEBサーバ A企業のサーバー証明書の秘密鍵 ①秘密鍵とCSRを作成する ルート認証局 ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ※必ずしも利用するWEBサーバでCSRの発行を行う必要はありません ①秘密鍵と CSRを作成する 3.サイトのSSL化 > a.商用証明書の場合 21

- 23. A企業のWEBサーバ A企業のサーバー証明書の秘密鍵 ②A企業より指定された企業情報とCSRを認証局に送付する ②CSRを送付する ルート認証局 ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ①秘密鍵と CSRを作成する CSR 3.サイトのSSL化 > a.商用証明書の場合 22

- 24. A企業のWEBサーバ A企業のサーバー証明書の秘密鍵 ③別途A企業より送付された企業情報とCSRの検証を行う(認証局内の事務手続き) ②CSRを送付する ルート認証局 ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ①秘密鍵と CSRを作成する ③別途送付された 企業情報とCSRを検証する CSR 3.サイトのSSL化 > a.商用証明書の場合 23

- 25. A企業のWEBサーバ A企業のサーバー証明書の秘密鍵 ④CSRに秘密鍵で署名する(A企業のサーバ証明書を作成する) ②CSRを送付する ルート認証局 ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ①秘密鍵と CSRを作成する ③別途送付された 企業情報とCSRを検証する A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ④CSRに秘密鍵で署名する =サーバ証明書を作成する CSR 3.サイトのSSL化 > a.商用証明書の場合 24

- 26. A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 ⑤(E-Mailなどで)サーバ証明書をA企業に送付する ②CSRを送付する ルート認証局 ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ①秘密鍵と CSRを作成する ③別途送付された 企業情報とCSRを検証する A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ④CSRに秘密鍵で署名する =サーバ証明書を作成する CSR ⑤(E-Mailなどで) サーバ証明書を送付 3.サイトのSSL化 > a.商用証明書の場合 25

- 27. A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 ⑥WEBサーバに秘密鍵と証明書を設定する ②CSRを送付する ルート認証局 ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ⑥WEBサーバに 秘密鍵と証明書 を設定する ①秘密鍵と CSRを作成する ③別途送付された 企業情報とCSRを検証する A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ④CSRに秘密鍵で署名する =サーバ証明書を作成する CSR ⑤(E-Mailなどで) サーバ証明書を送付 3.サイトのSSL化 > a.商用証明書の場合 26

- 28. A企業のWEBサーバ ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 ⓪秘密鍵と 証明書を作成する ⓪秘密鍵と証明書を作成する 3.サイトのSSL化 > b.自己署名証明書の場合 27 自己署名証明書の場合には、まずルート証明機関の証明書と秘密鍵を用意する必要がある また、ここで作成したルート証明機関の証明書はクライアントに配布する必要がある(手順2-b.⓪)

- 29. A企業のWEBサーバ A企業のサーバー証明書の秘密鍵 ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ①秘密鍵と CSRを作成する ⓪秘密鍵と 証明書を作成する ①秘密鍵とCSRを作成する 3.サイトのSSL化 > b.自己署名証明書の場合 28 ※必ずしも利用するWEBサーバでCSRの発行を行う必要はありません

- 30. A企業のWEBサーバ A企業のサーバー証明書の秘密鍵 ②CSRを送付する ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ①秘密鍵と CSRを作成する ⓪秘密鍵と 証明書を作成する ②CSRを送付する ⇒ 自サーバ内で完結するため不要 3.サイトのSSL化 > b.自己署名証明書の場合 29

- 31. A企業のWEBサーバ A企業のサーバー証明書の秘密鍵 ②CSRを送付する ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ①秘密鍵と CSRを作成する ③別途送付された 企業情報とCSRを検証する ⓪秘密鍵と 証明書を作成する ③別途送付された企業情報とCSRを検証する ⇒ 自己署名証明書においては実施無し 3.サイトのSSL化 > b.自己署名証明書の場合 30

- 32. A企業のWEBサーバ A企業のサーバー証明書の秘密鍵 ②CSRを送付する ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ①秘密鍵と CSRを作成する ③別途送付された 企業情報とCSRを検証する ④CSRに秘密鍵で署名する =サーバ証明書を作成する ⓪秘密鍵と 証明書を作成する A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ④CSRに秘密鍵で署名する(A企業のサーバ証明書を作成する) 3.サイトのSSL化 > b.自己署名証明書の場合 31

- 33. A企業のWEBサーバ A企業のサーバー証明書の秘密鍵 ⑤(E-Mailなどで)サーバ証明書を送付 ⇒ 自サーバ内で完結するため不要 ②CSRを送付する ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ①秘密鍵と CSRを作成する ③別途送付された 企業情報とCSRを検証する ④CSRに秘密鍵で署名する =サーバ証明書を作成する ⓪秘密鍵と 証明書を作成する A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 ④CSRに秘密鍵で署名する =サーバ証明書を作成する ⑤(E-Mailなどで) サーバ証明書を送付 3.サイトのSSL化 > b.自己署名証明書の場合 32

- 34. A企業のWEBサーバ A企業のサーバ証明書 発行先:A企業 発行者:ルート認証局 有効期間 A企業の公開鍵 A企業のサーバー証明書の秘密鍵 ⑥WEBサーバに秘密鍵と証明書を設定する ②CSRを送付する ルート証明機関の証明書 発行先:ルート認証局 発行者:ルート認証局 有効期間 ルート認証局の公開鍵 ルート証明機関の証明書の秘密鍵 CSR(証明書署名要求) 組織名・ドメイン名 A企業の公開鍵 ⑥WEBサーバに 秘密鍵と証明書 を設定する ①秘密鍵と CSRを作成する ③別途送付された 企業情報とCSRを検証する ④CSRに秘密鍵で署名する =サーバ証明書を作成する ⓪秘密鍵と 証明書を作成する ④CSRに秘密鍵で署名する =サーバ証明書を作成する ⑤(E-Mailなどで) サーバ証明書を送付 3.サイトのSSL化 > b.自己署名証明書の場合 33