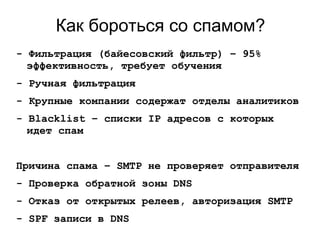

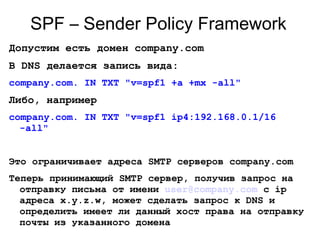

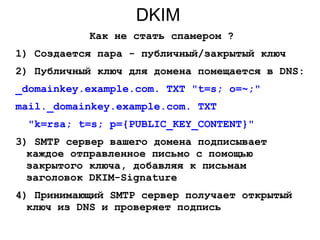

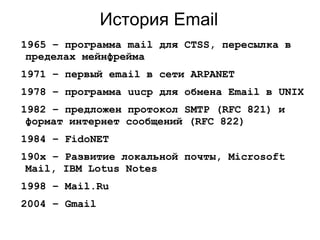

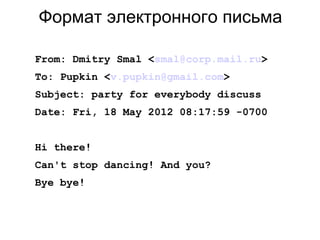

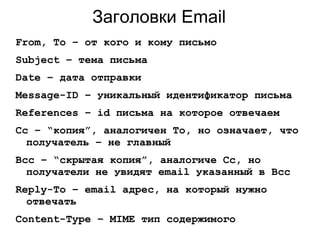

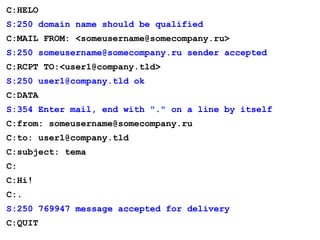

Документ охватывает историю и технические аспекты электронной почты, начиная с 1965 года и до современных протоколов, таких как SMTP, POP3 и IMAP. Он также описывает структуру заголовков электронных писем, методы кодирования и шифрования сообщений, а также средства борьбы со спамом, включая SPF и DKIM. В заключение, предлагаются примеры кода для отправки писем на Python и рекомендации по отправке/получению почты с использованием telnet.

![Отправка писем из python

import smtplib

from email.MIMEText import MIMEText

text = 'Тестовое письмо!nОтправка письма из python'

msg = MIMEText(text, "", "utf-8")

msg['Subject'] = 'Тестовое письмо'

msg['From'] = 'support.tonics@gmail.com'

msg['To'] = 'destination@mail.ru'

s = smtplib.SMTP('smtp.gmail.com', 25)

s.ehlo()

s.starttls()

s.ehlo()

s.login("support.tonics@gmail.com", "password")

s.sendmail('support.tonics@gmail.com', 'destination@mail.ru',

msg.as_string())

s.quit()](https://image.slidesharecdn.com/web201212-130809023344-phpapp01/85/Web-2012-12-14-320.jpg)