Embed presentation

Download to read offline

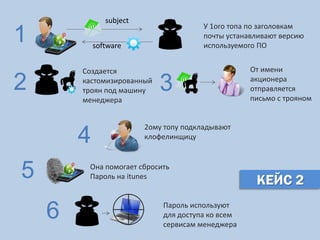

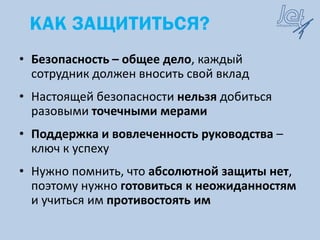

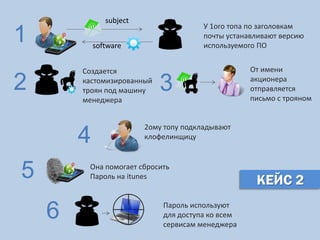

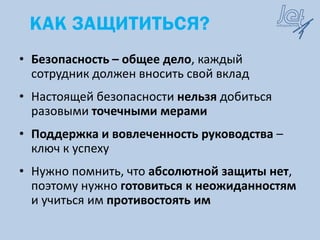

Документ описывает два случая продвинутых устойчивых угроз (APT), где преступники получают доступ к учетным записям собственников и топ-менеджеров компаний, используя различные методы, включая вредоносные программы и социальную инженерию. Основное внимание уделяется необходимости комплексного подхода к безопасности, вовлеченности руководства и подготовке к неожиданным угрозам. Указано, что абсолютной защиты не существует, и организациям следует готовиться к возможным атакам.