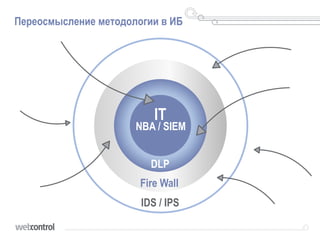

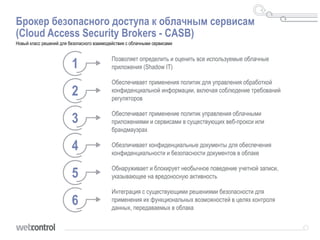

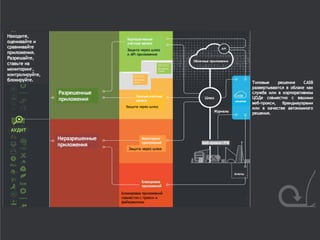

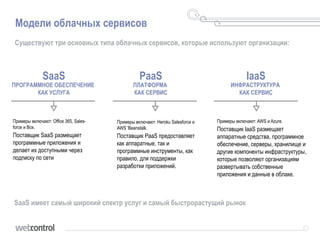

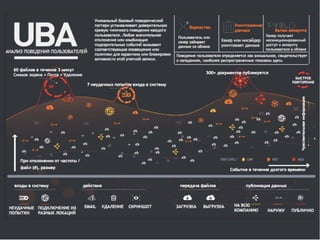

Документ описывает важность облачных решений для организаций, подчеркивая их влияние на гибкость работы и затраты, а также необходимость новых подходов к информационной безопасности. Рассматриваются различные модели облачных сервисов (SaaS, PaaS, IaaS) и важность управления несанкционированными облачными приложениями (shadow IT) с помощью решений, таких как облачные брокеры безопасности (CASB). Также перечисляются ключевые компоненты и требования к подобным решениям, включая защиту данных, управление инцидентами и обнаружение угроз.