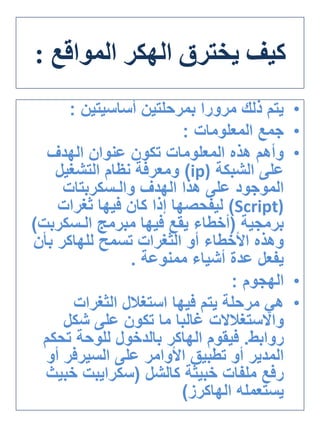

الهاكرز هم الأشخاص الذين يمتلكون مهارات عالية في مجال أمن الشبكات والحاسوب، ويتم تصنيفهم إلى أنواع مختلفة حسب نواياهم، مثل الهاكر الأخلاقي (قبعة بيضاء) والهاكر المفسد (قبعة سوداء). يستخدم الهاكرز أساليب هجومية متعددة لاختراق الأنظمة، مما يتضمن استغلال الثغرات في البرامج والخوادم، وقد تحولت هذه الأنشطة إلى شكل من أشكال الحرب المعلوماتية بين الدول. تشمل العمليات الهجومية مراحل مختلفة، تبدأ بجمع المعلومات عن الهدف ثم استغلال الثغرات لإجراء الهجوم المطلوب.