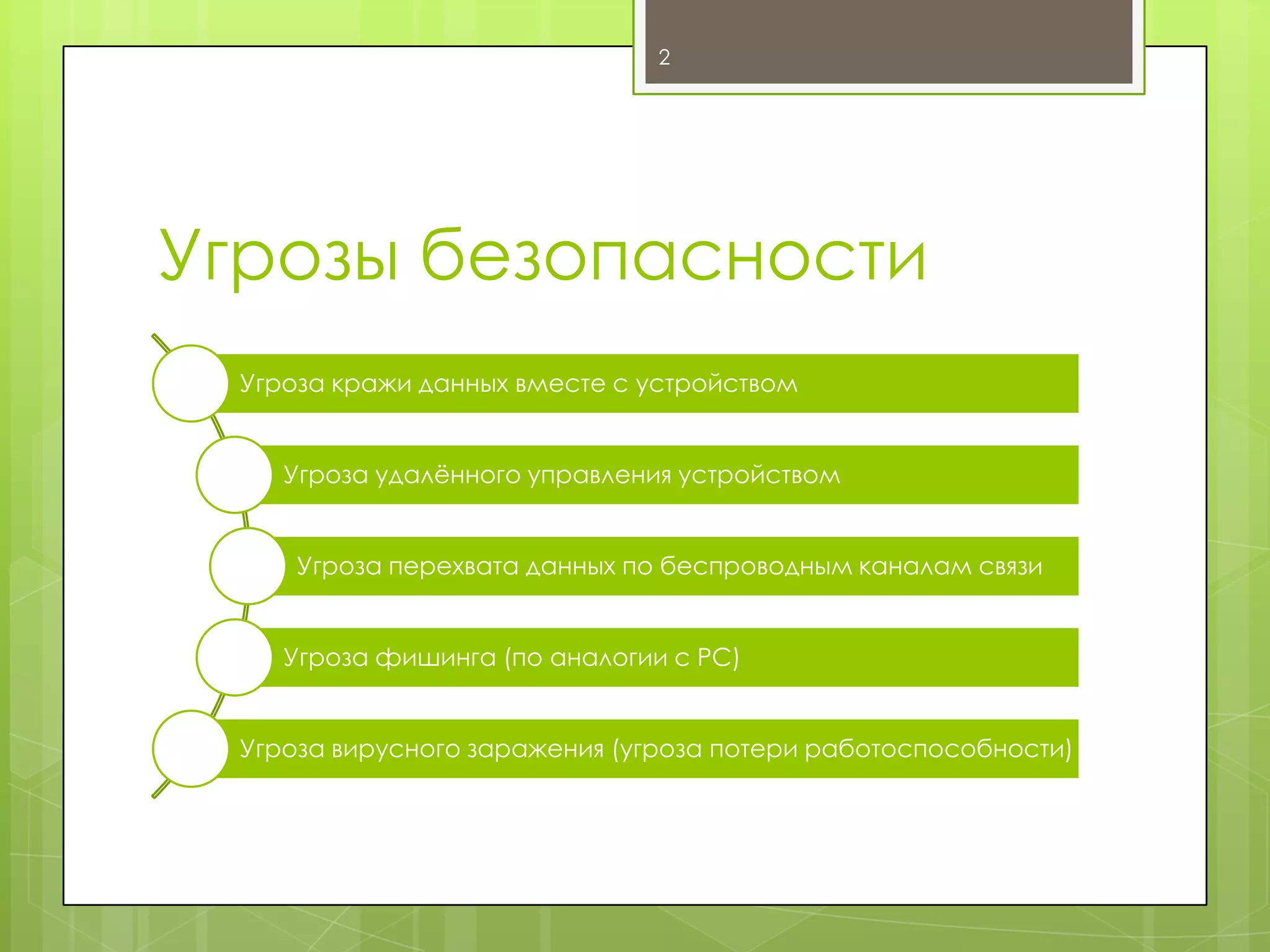

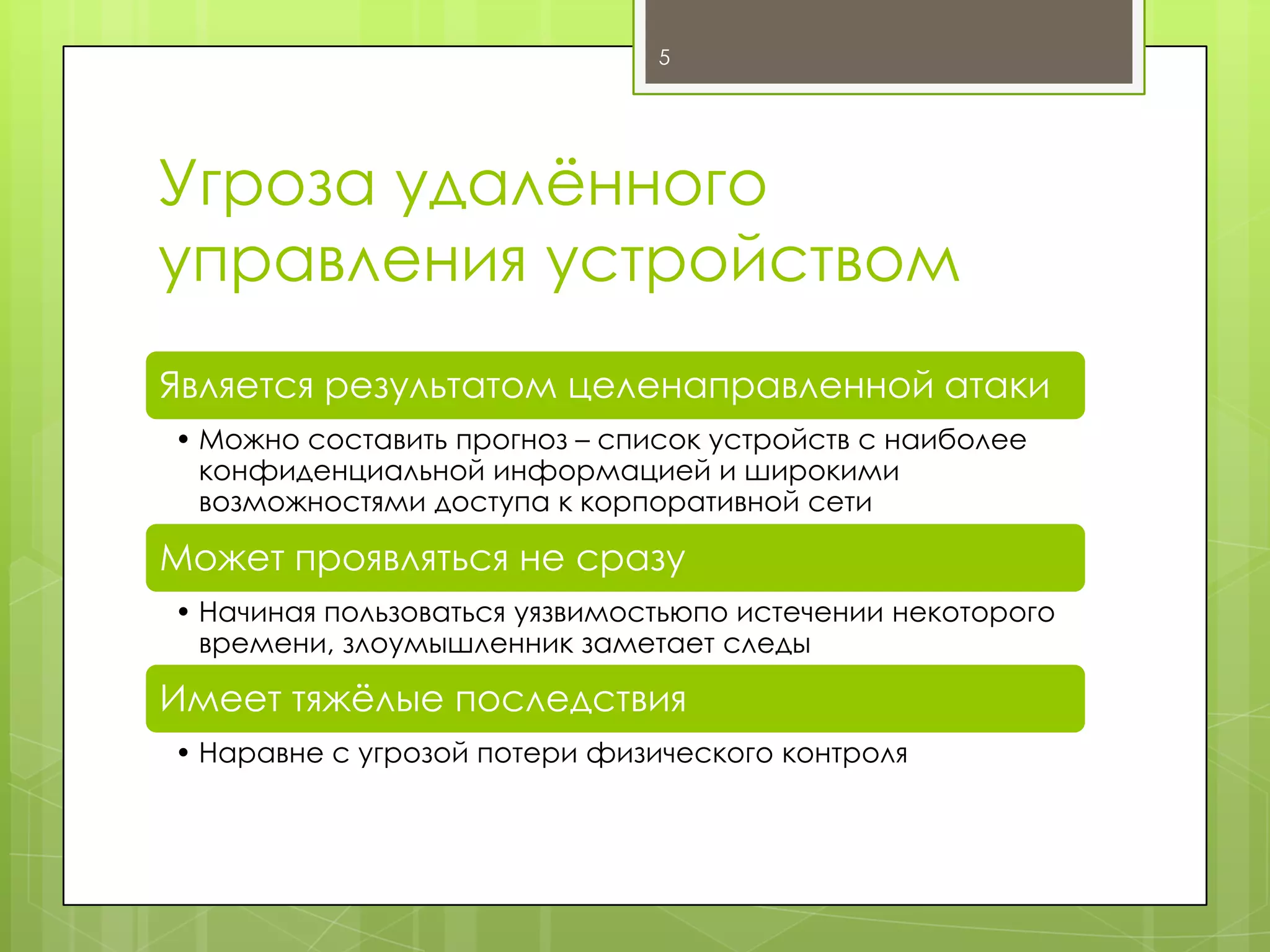

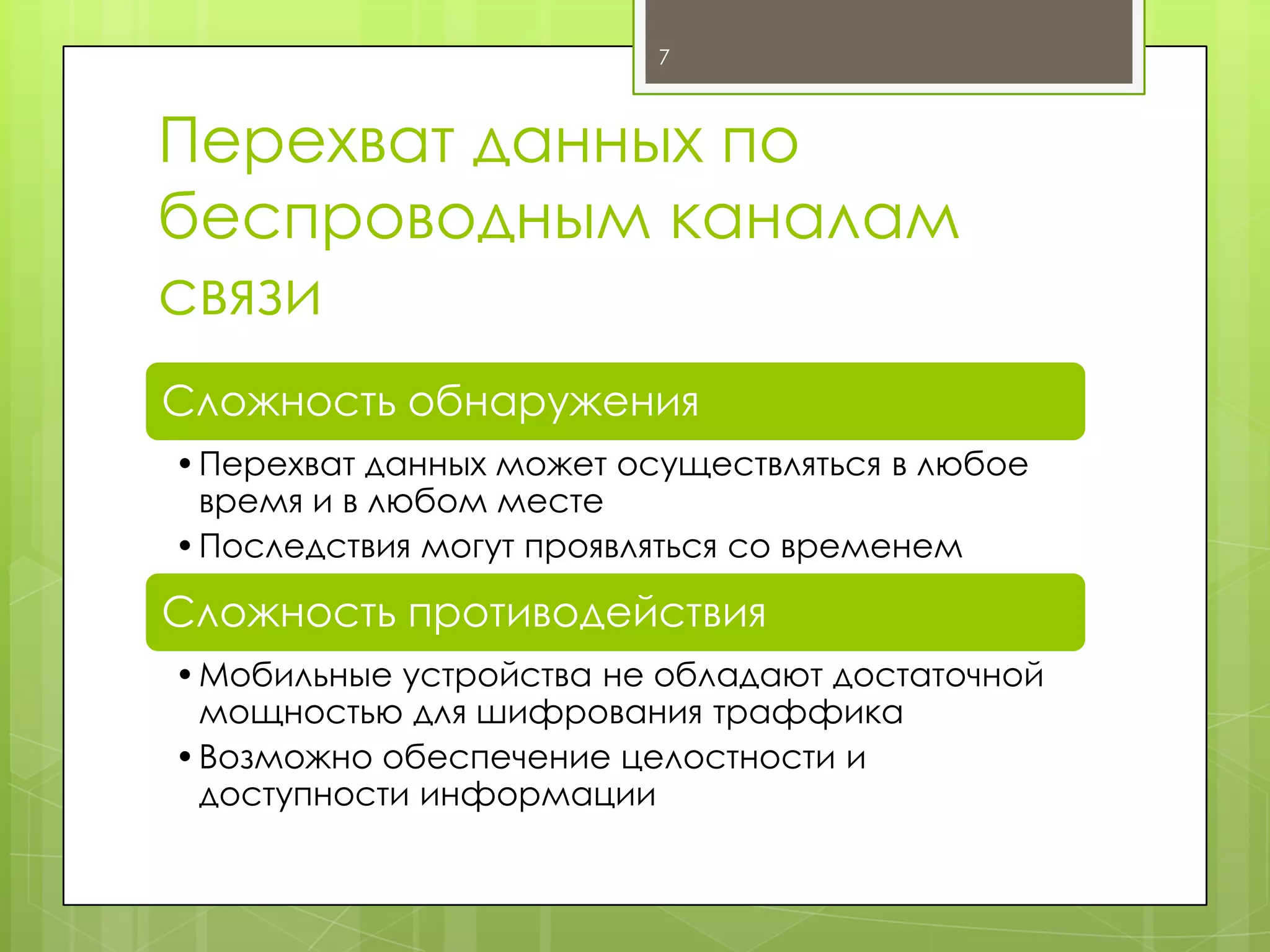

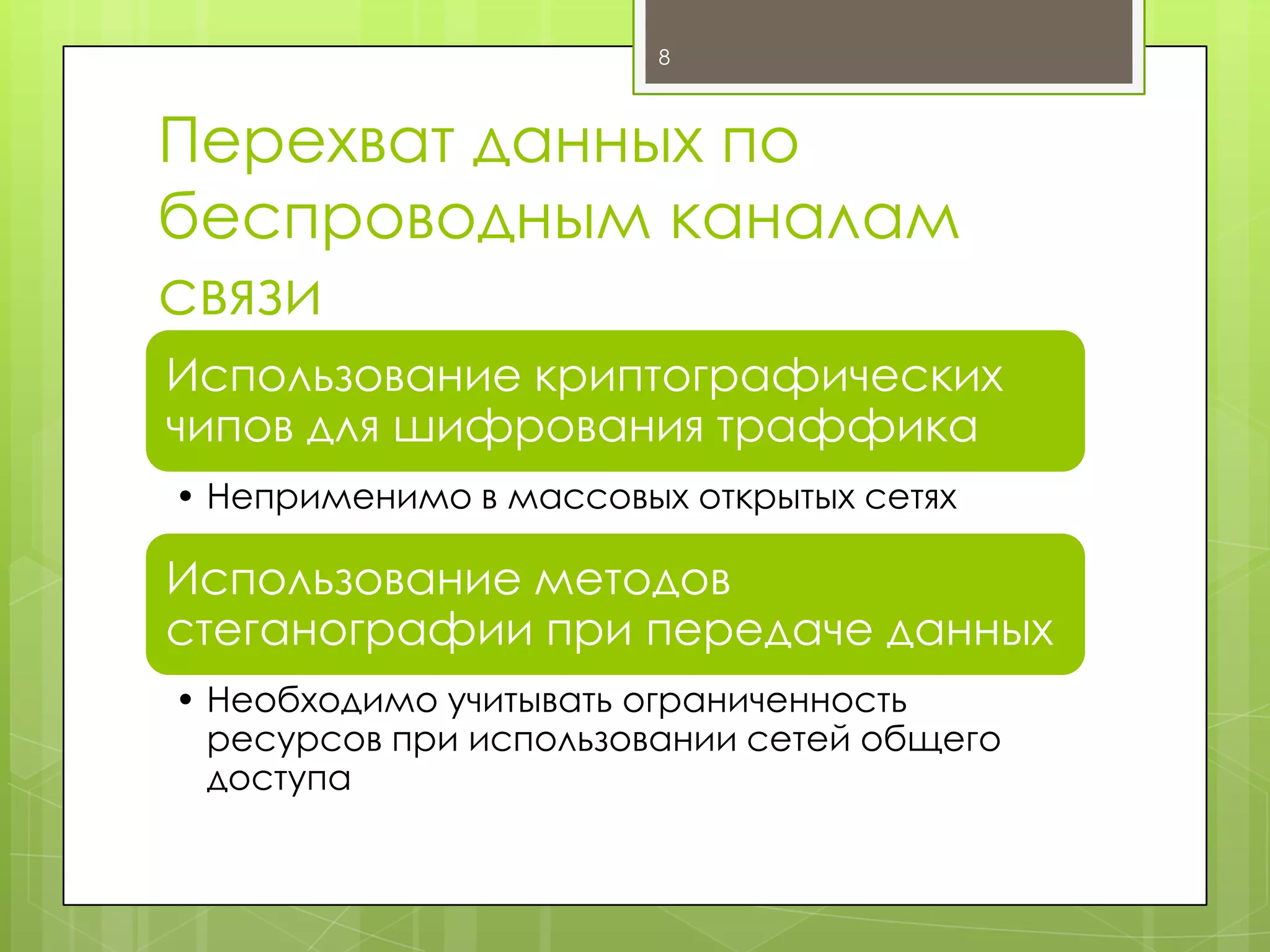

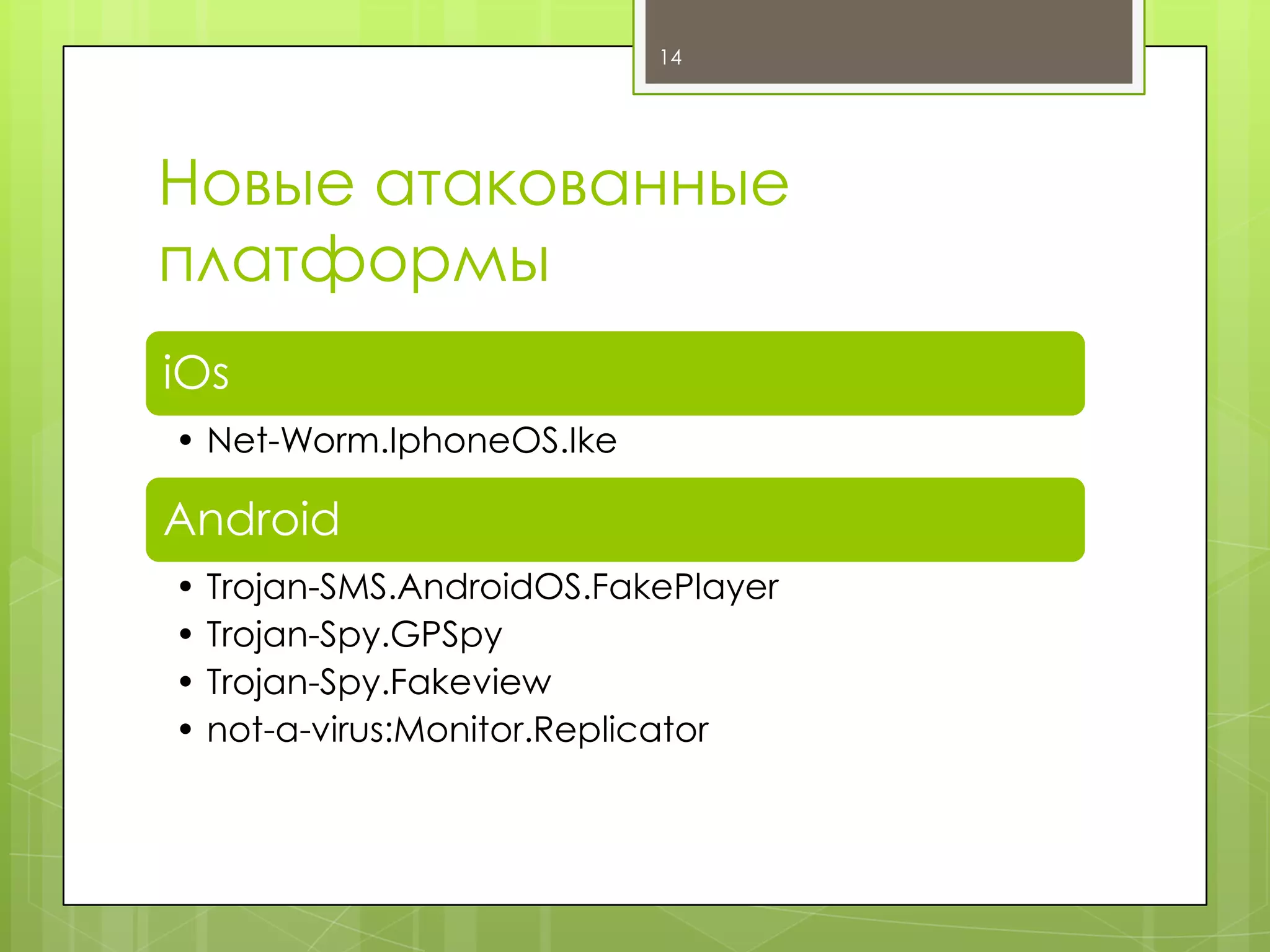

Документ обсуждает классификацию мобильных угроз, включая кражу данных, удалённое управление и перехват информации. Упоминаются последствия потери физического контроля и необходимость создания систем управления мобильными устройствами с возможностью удалённого контроля и защиты от вредоносного ПО. Рассматриваются методы противодействия угрозам, такие как обновление программного обеспечения, соблюдение политик безопасности и использование цифровых подписей.