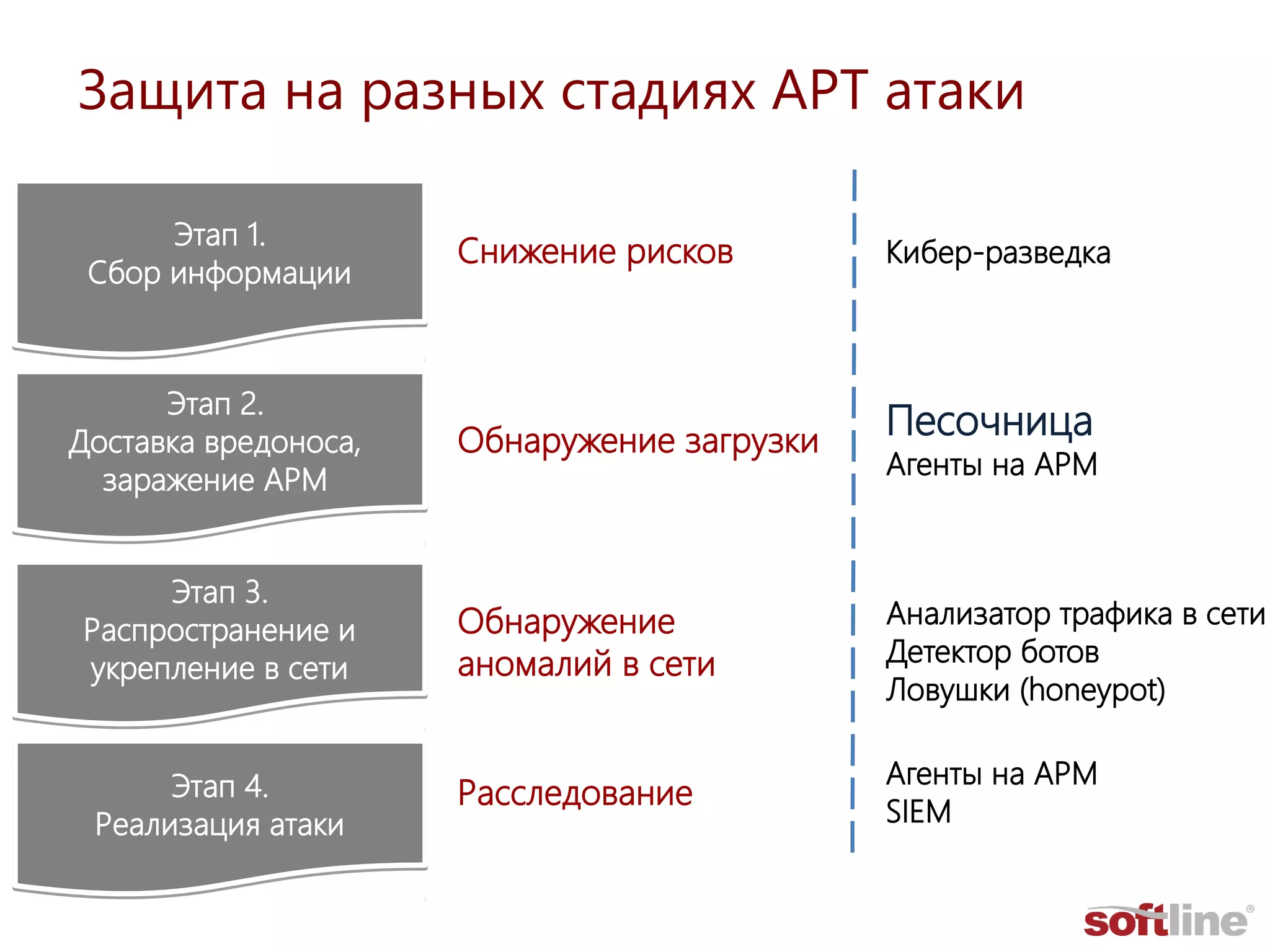

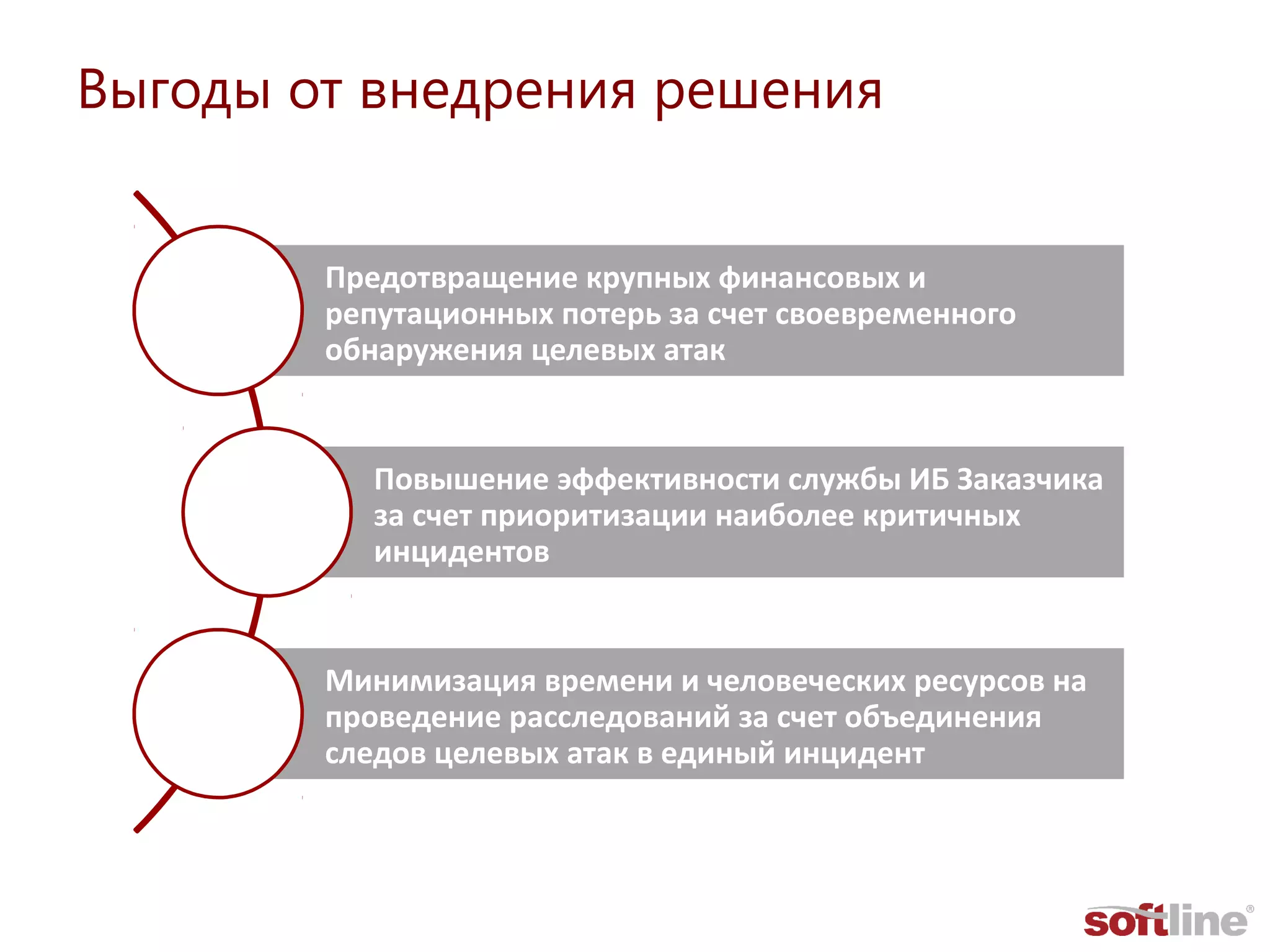

Документ рассматривает защиту от целевых атак (APT) и описывает их природу, используя данные о современных угрозах и методах социальной инженерии. Предлагаются стратегические рекомендации по защите от APT на различных этапах атаки и подчеркиваются выгоды внедрения таких решений для снижения финансовых и репутационных потерь. Также упоминаются трудности, такие как необходимость обучения сотрудников и борьба с ложными срабатываниями.