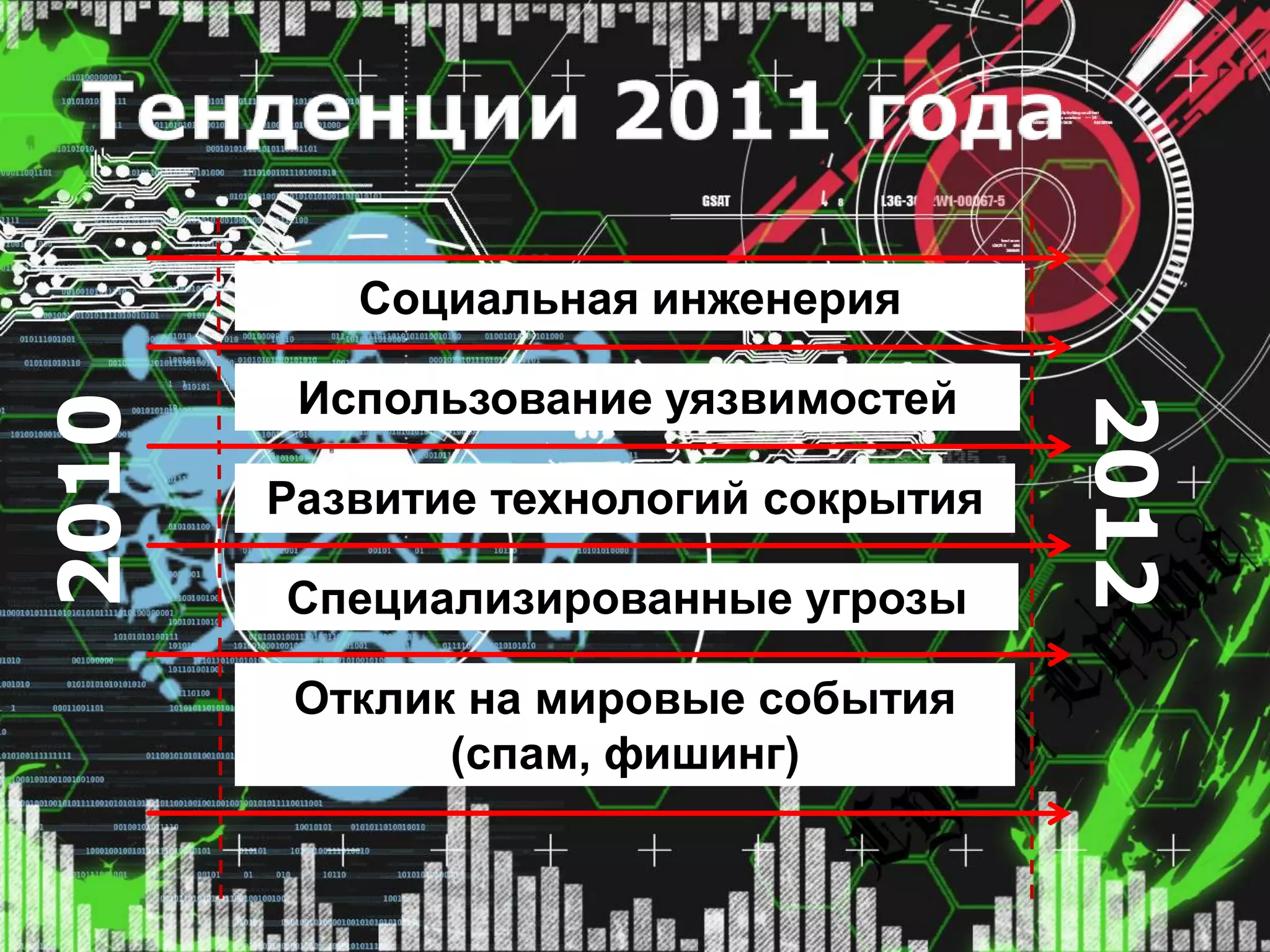

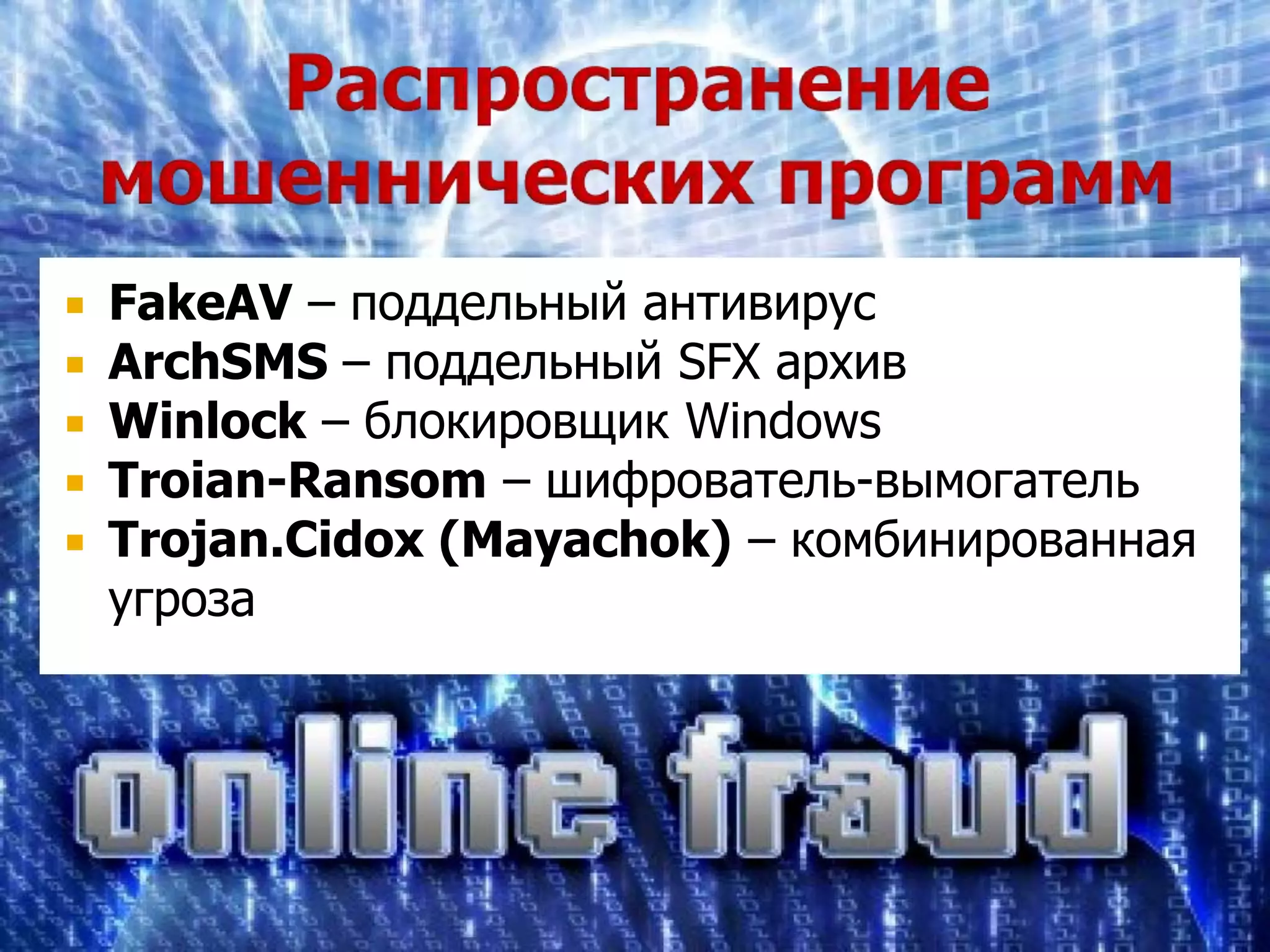

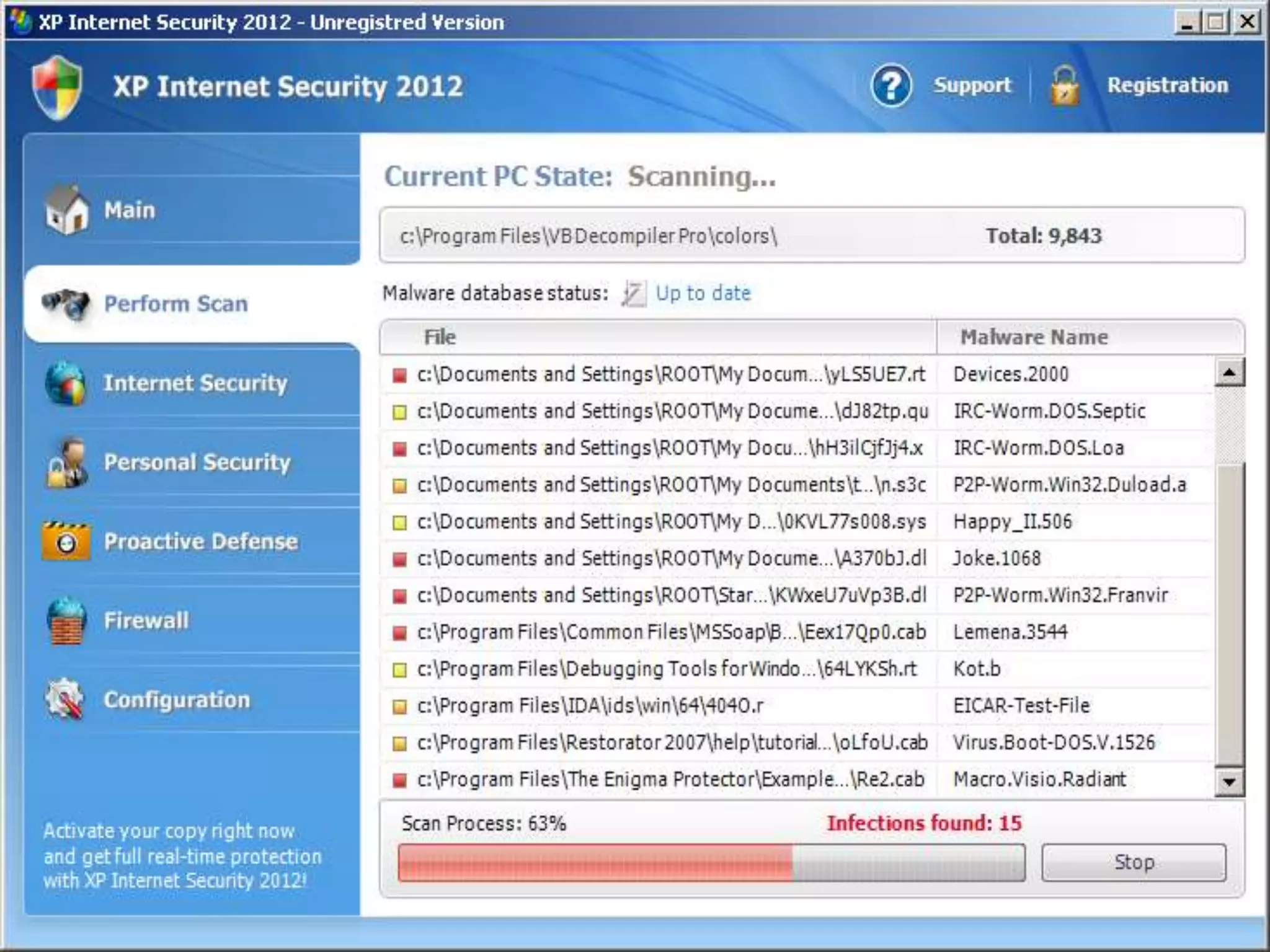

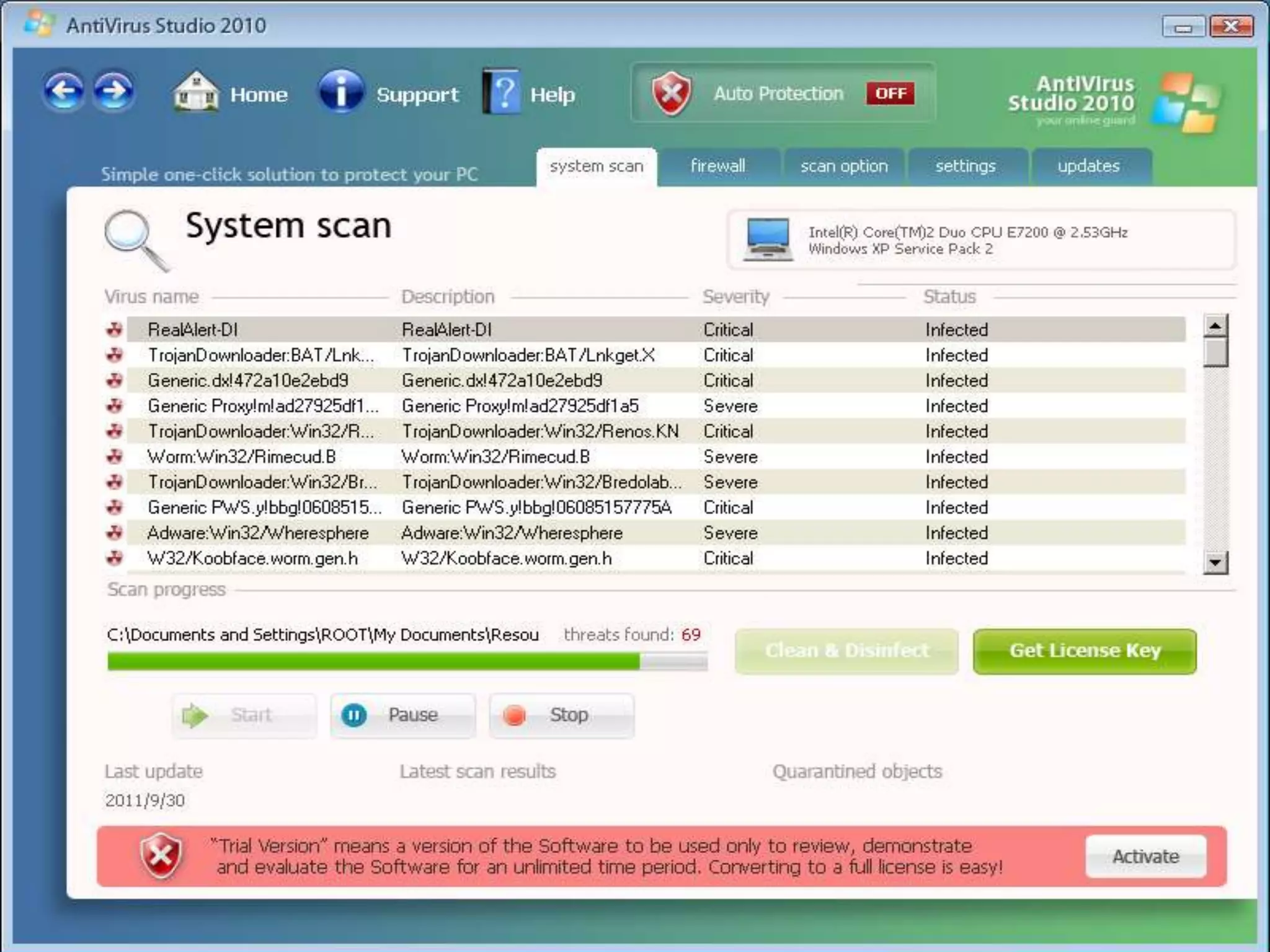

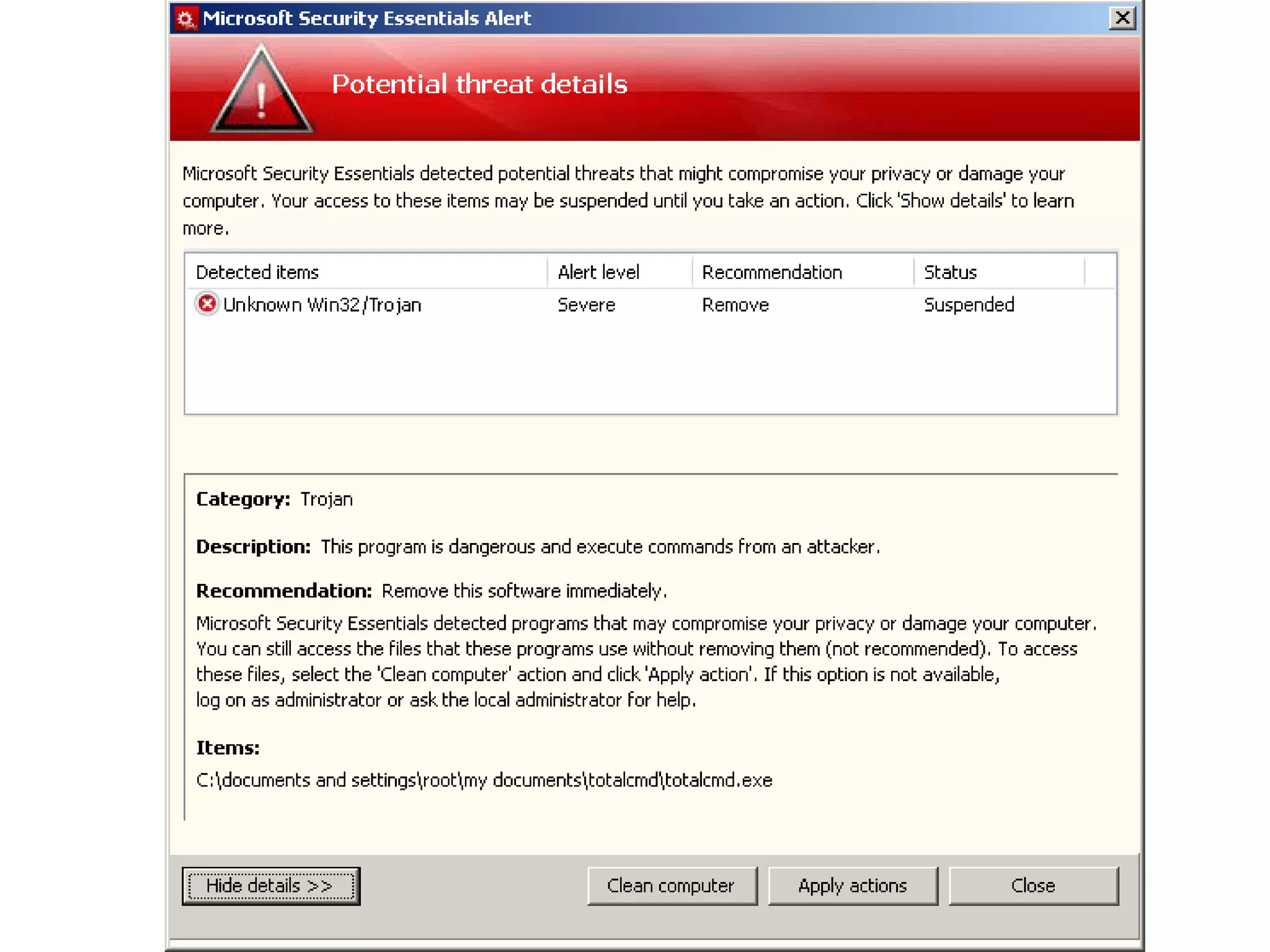

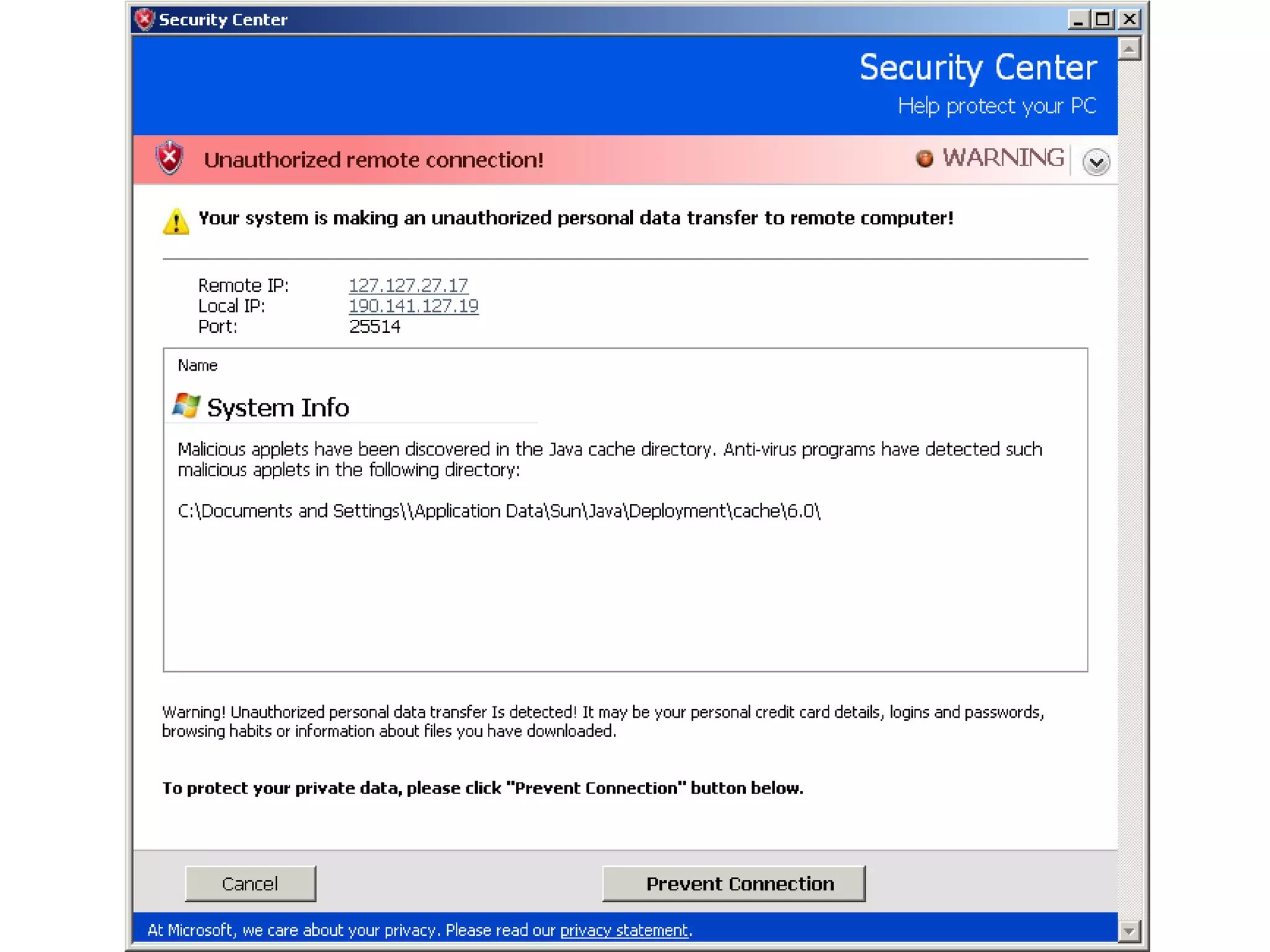

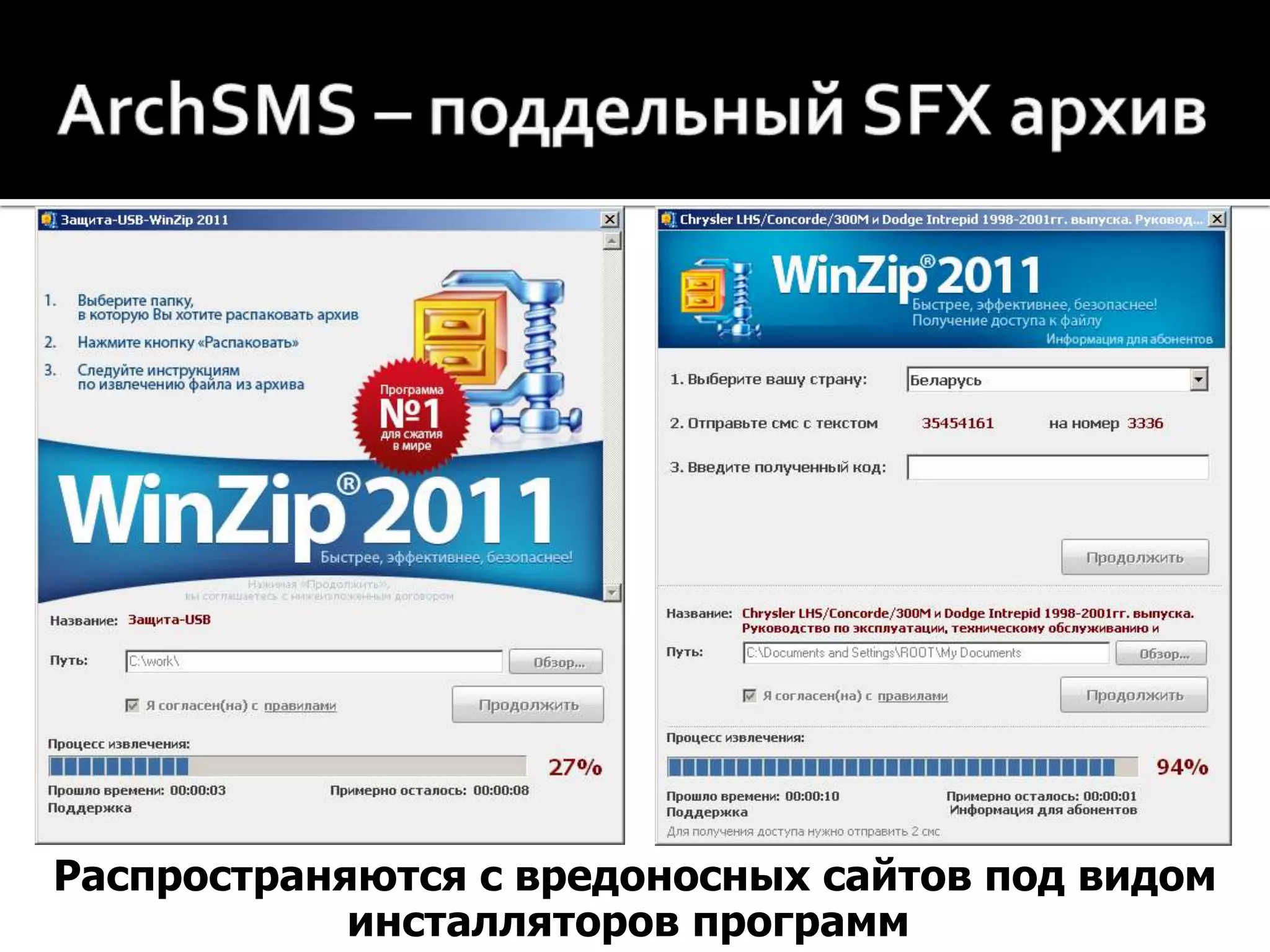

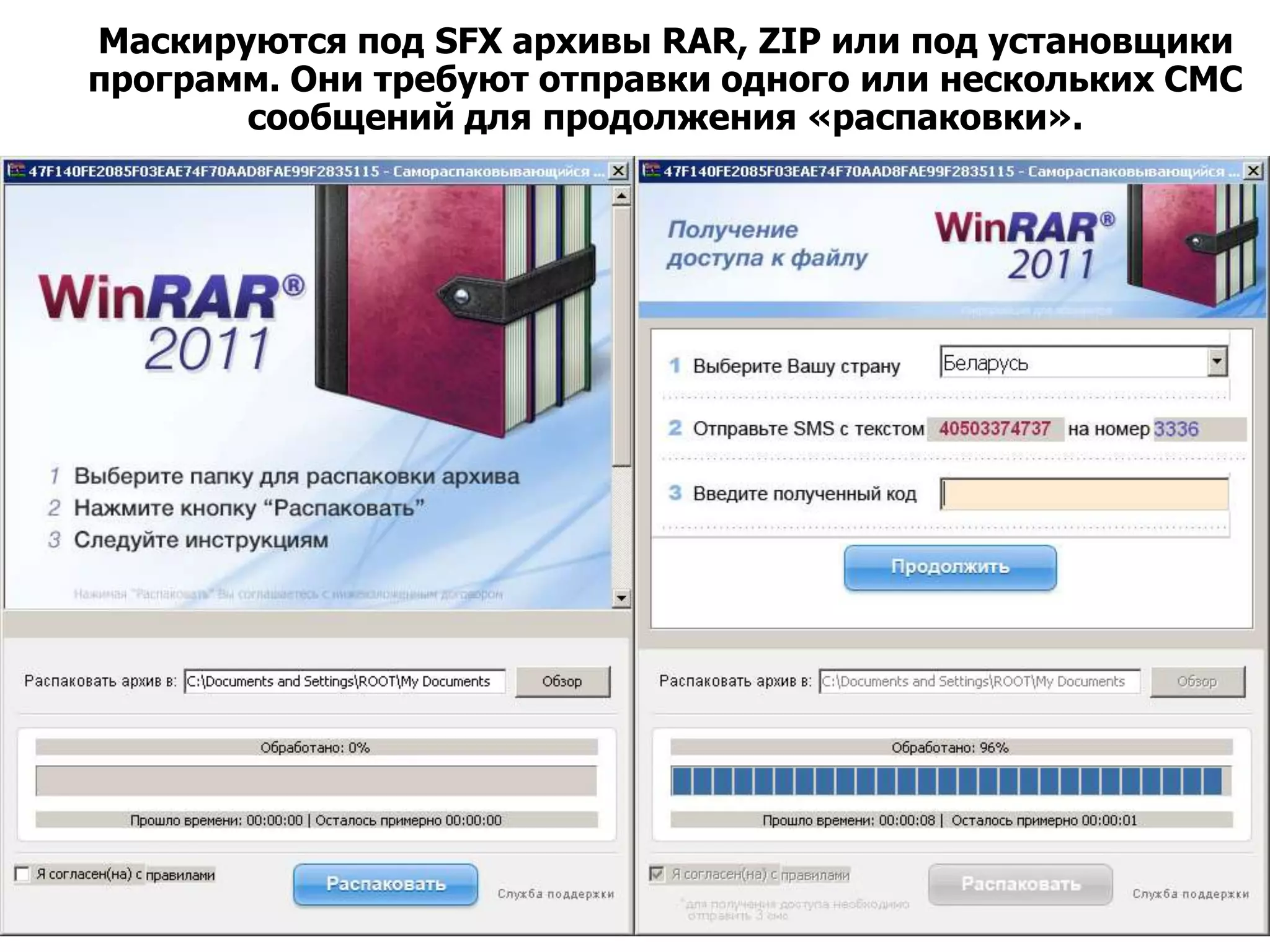

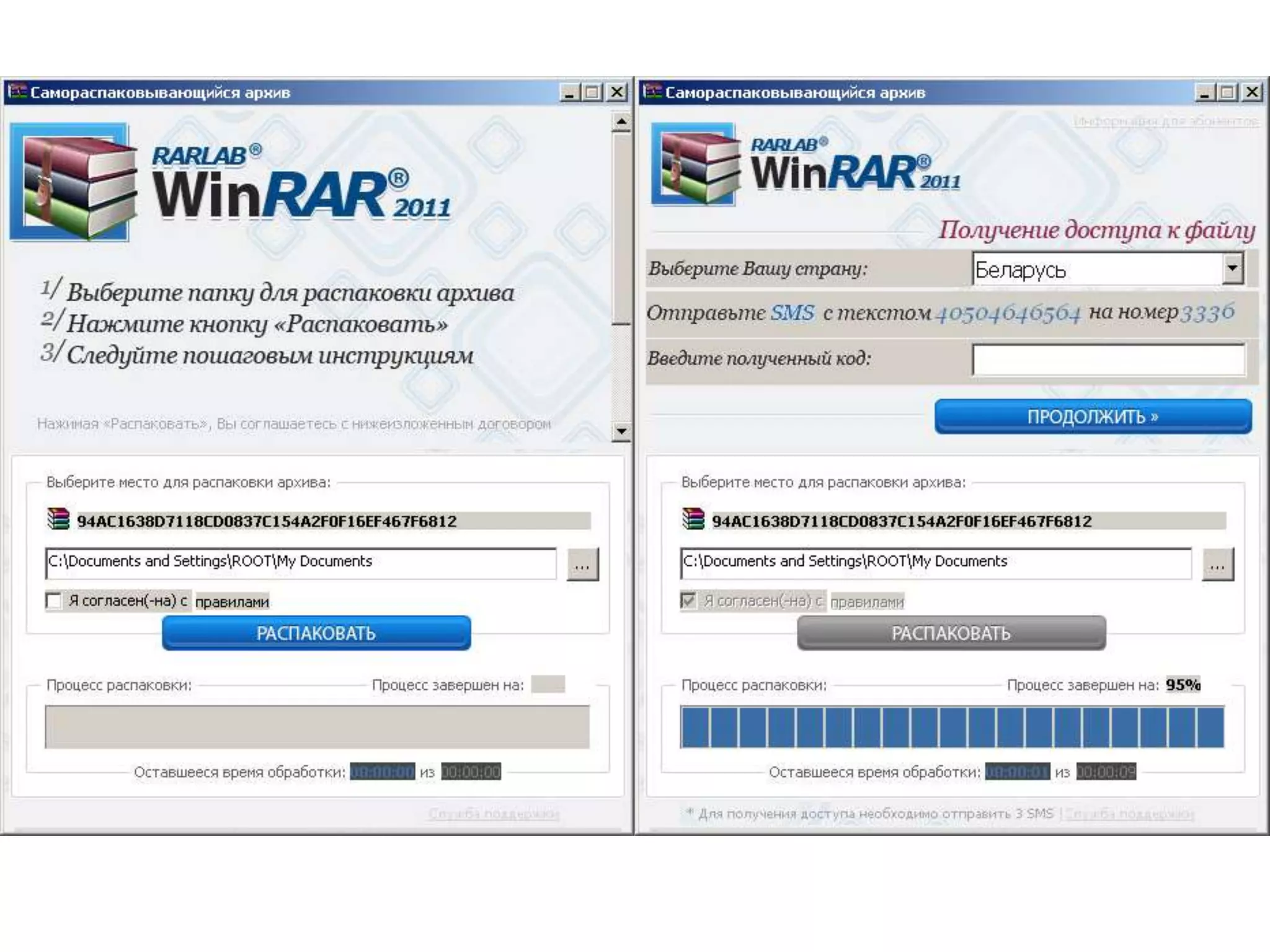

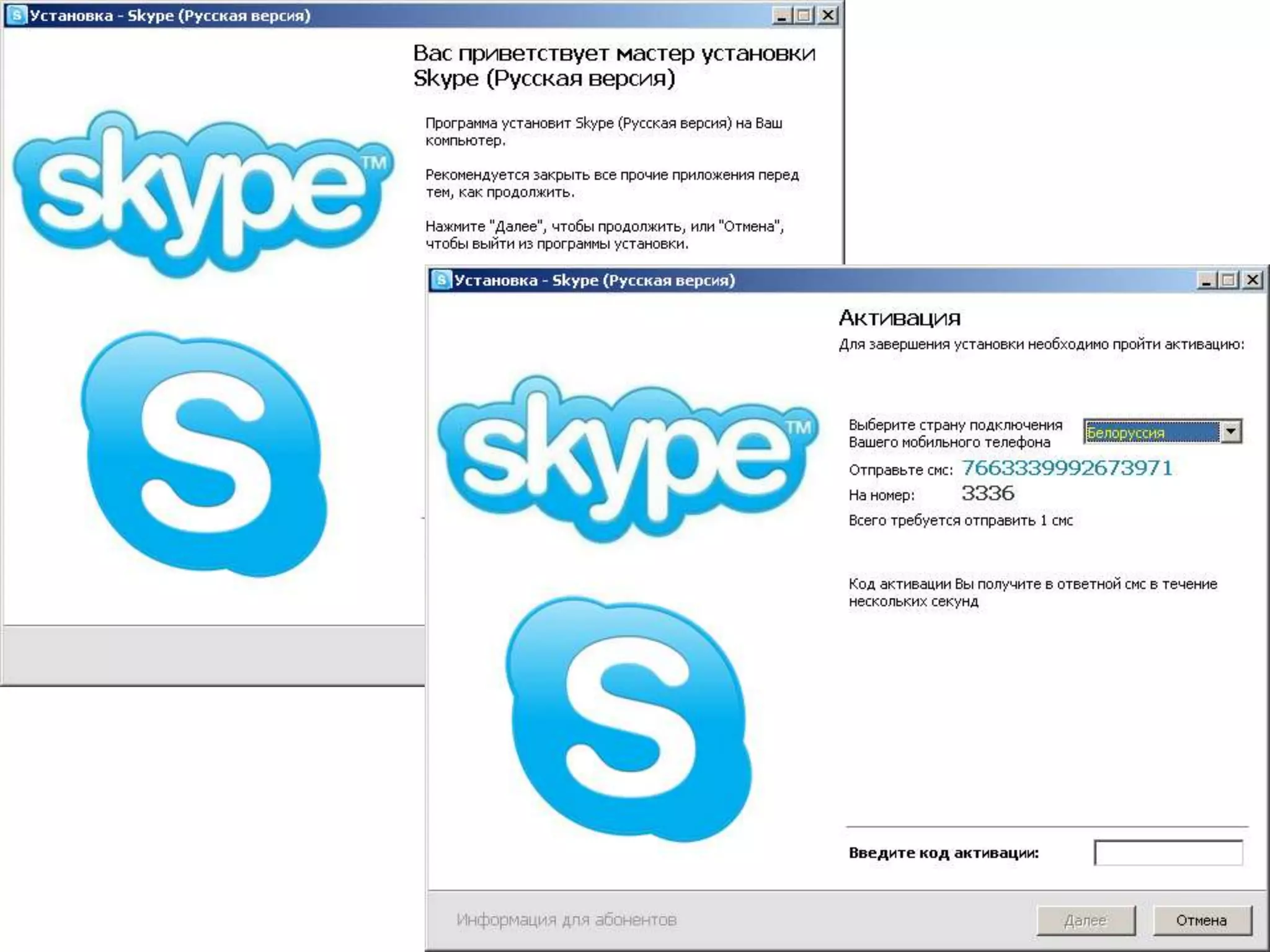

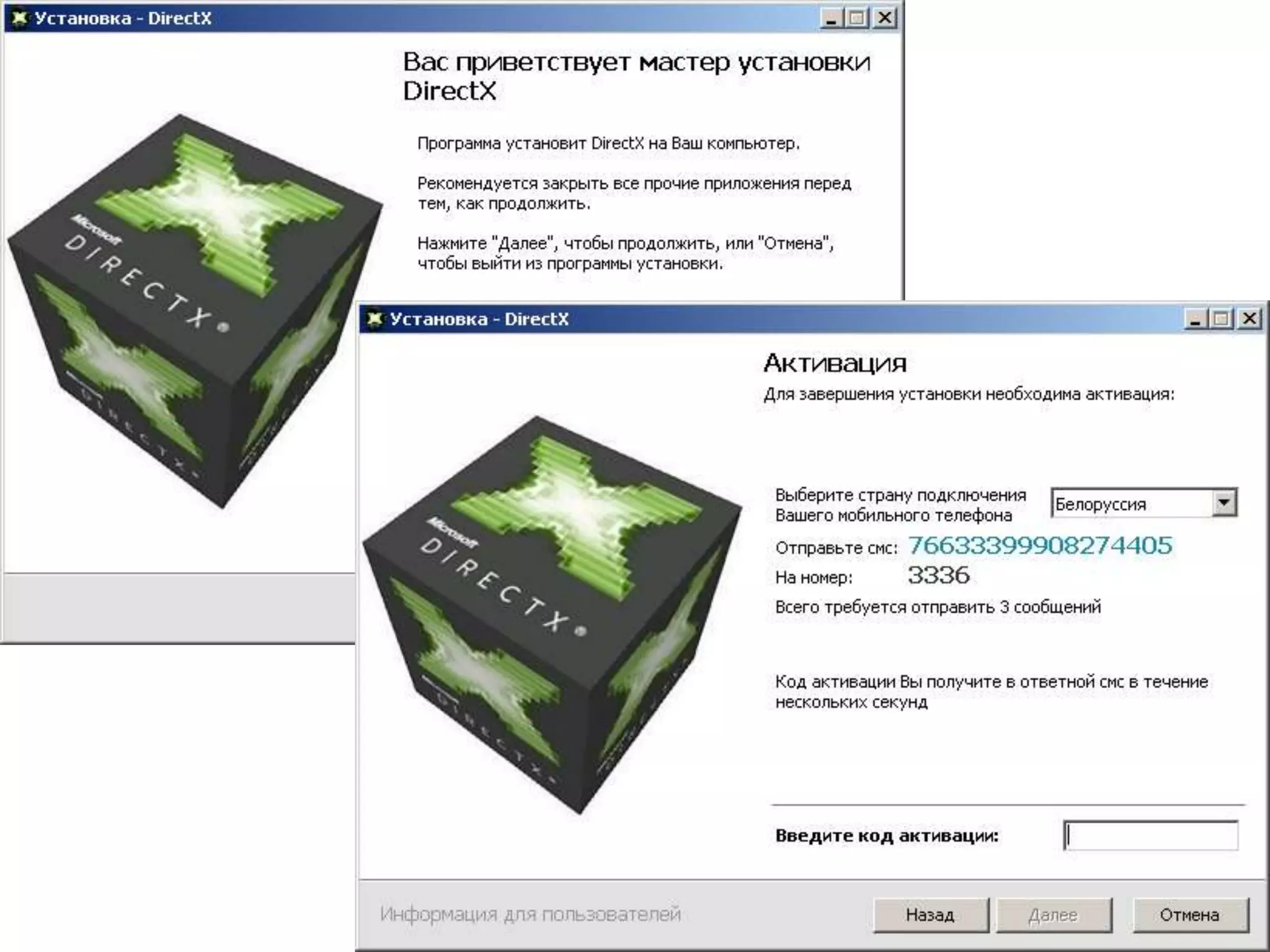

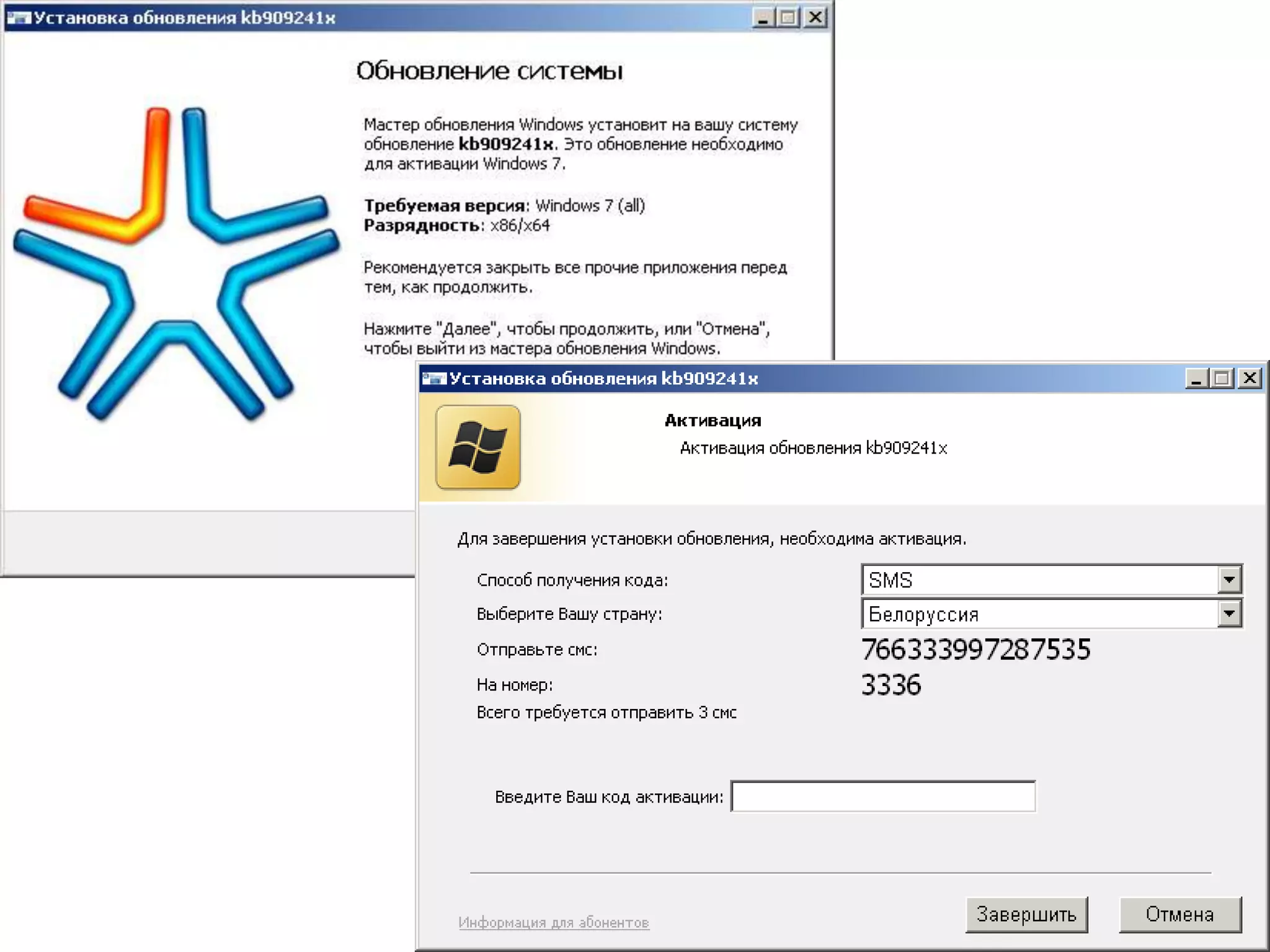

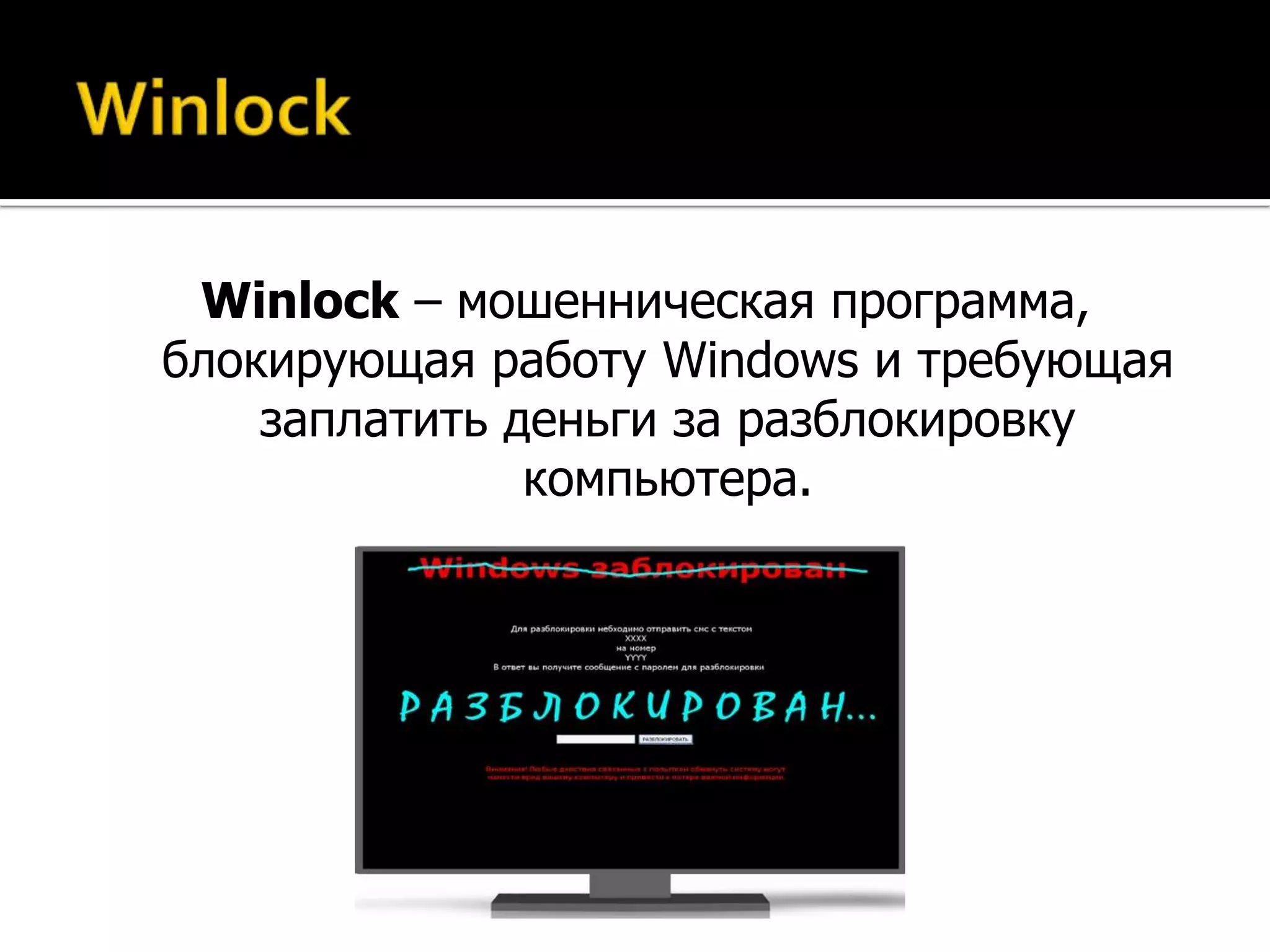

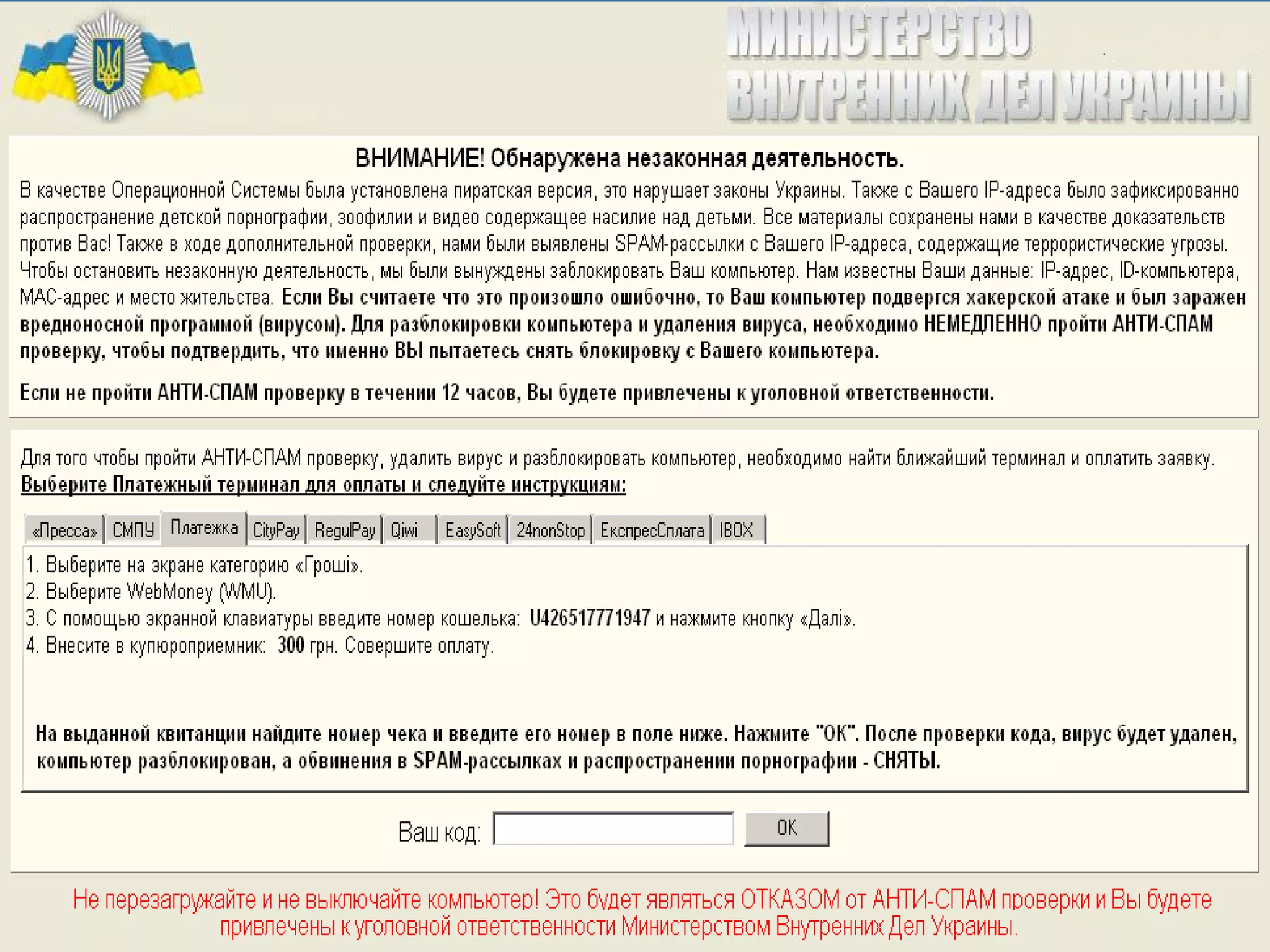

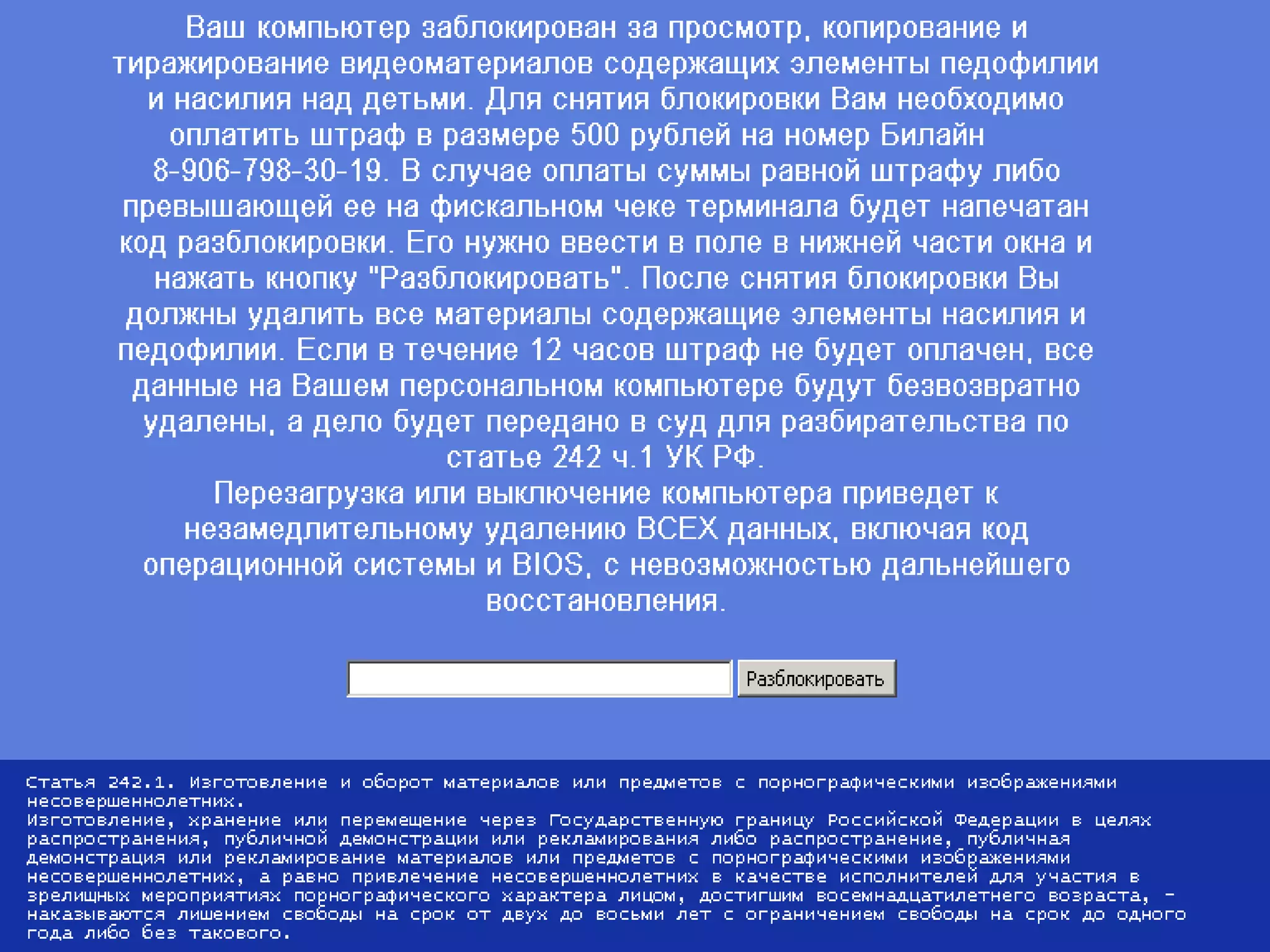

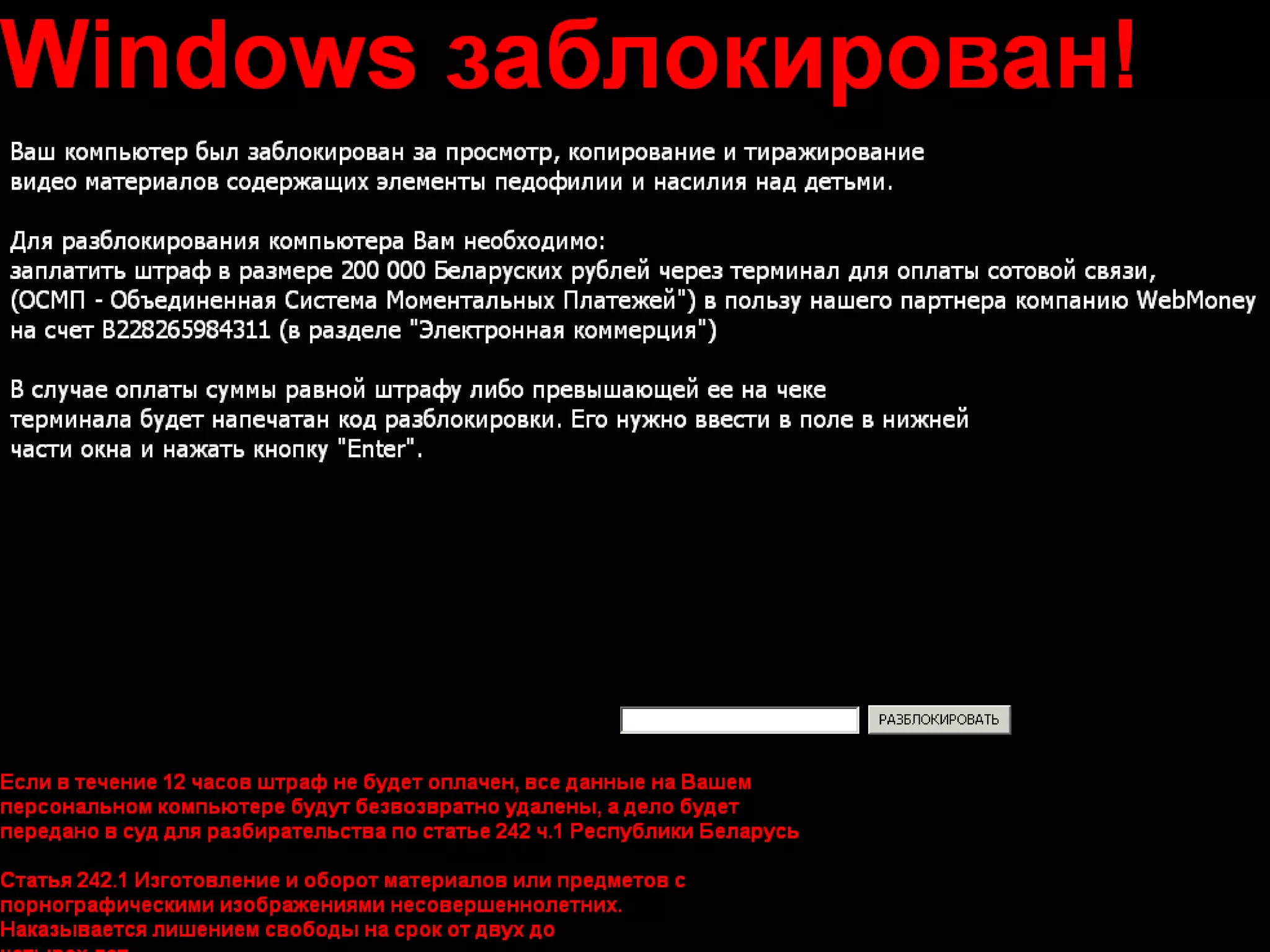

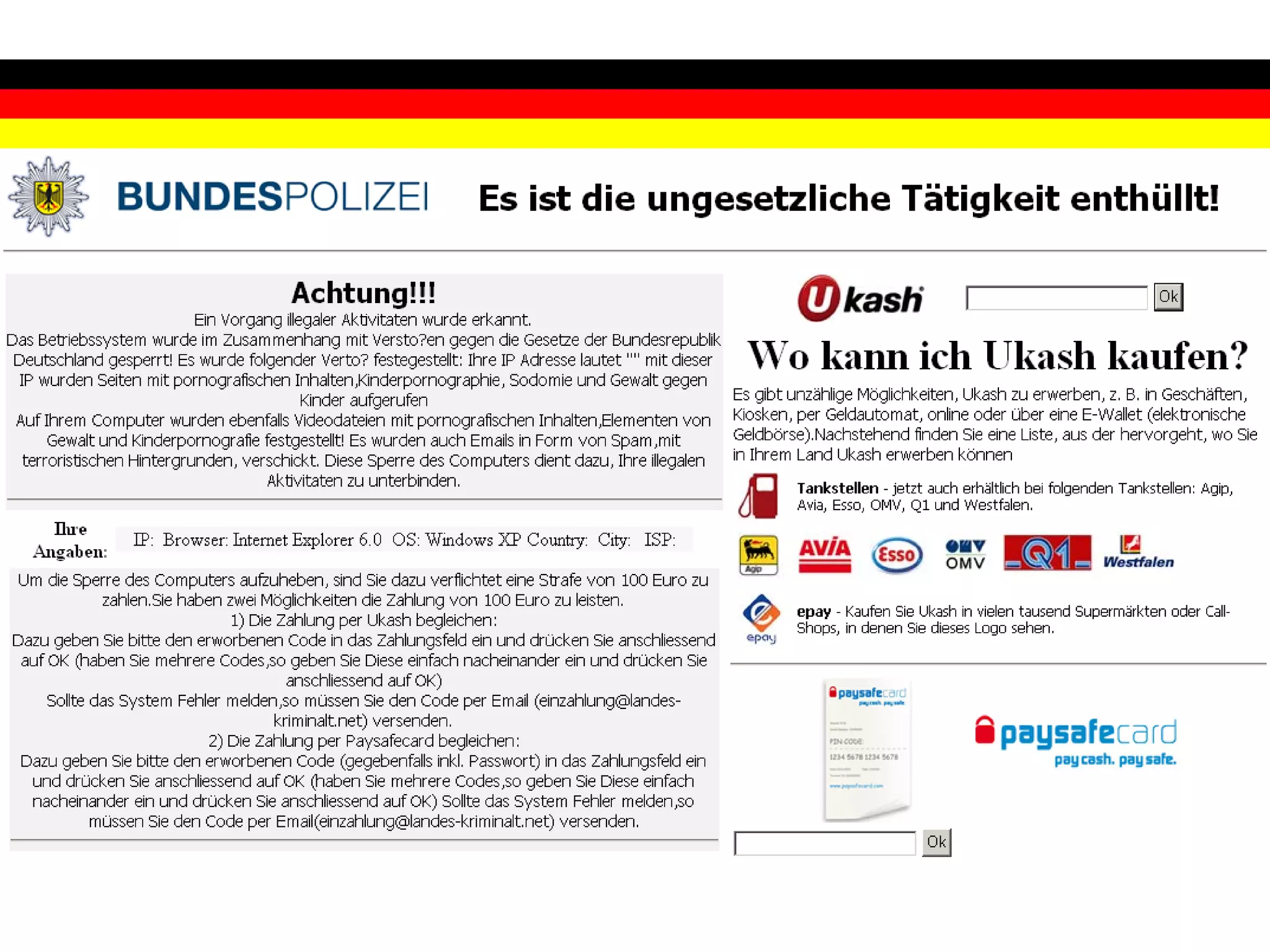

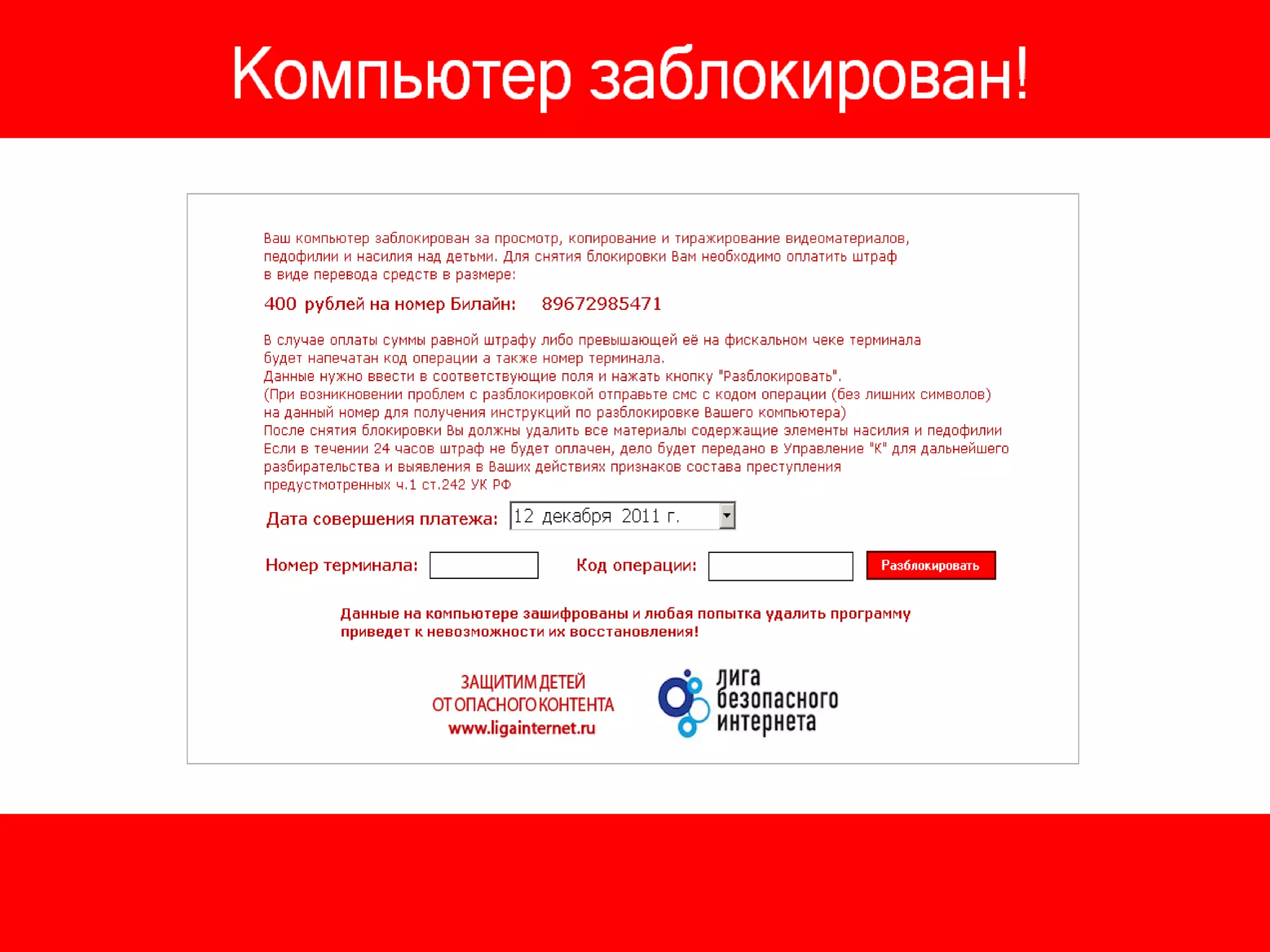

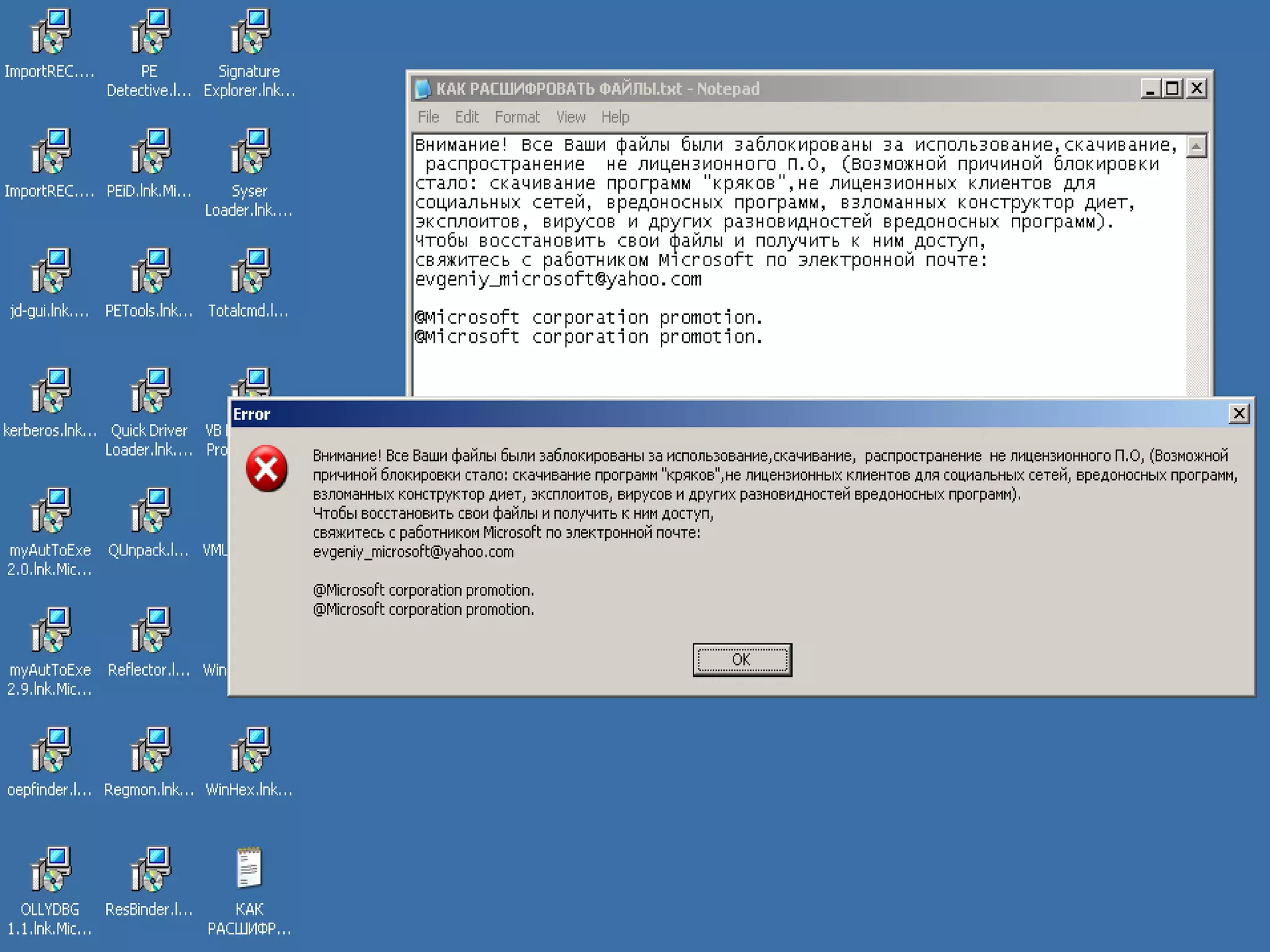

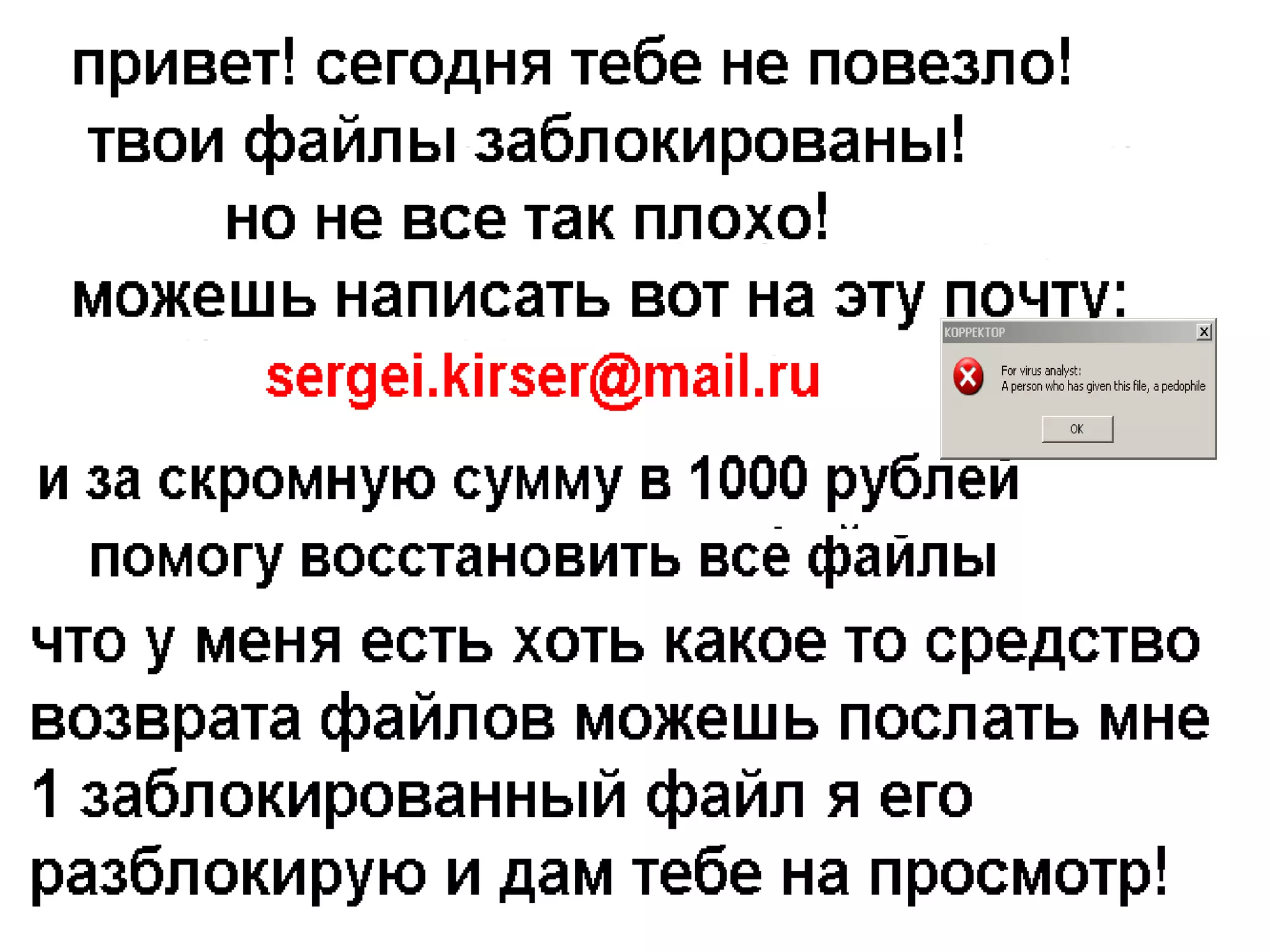

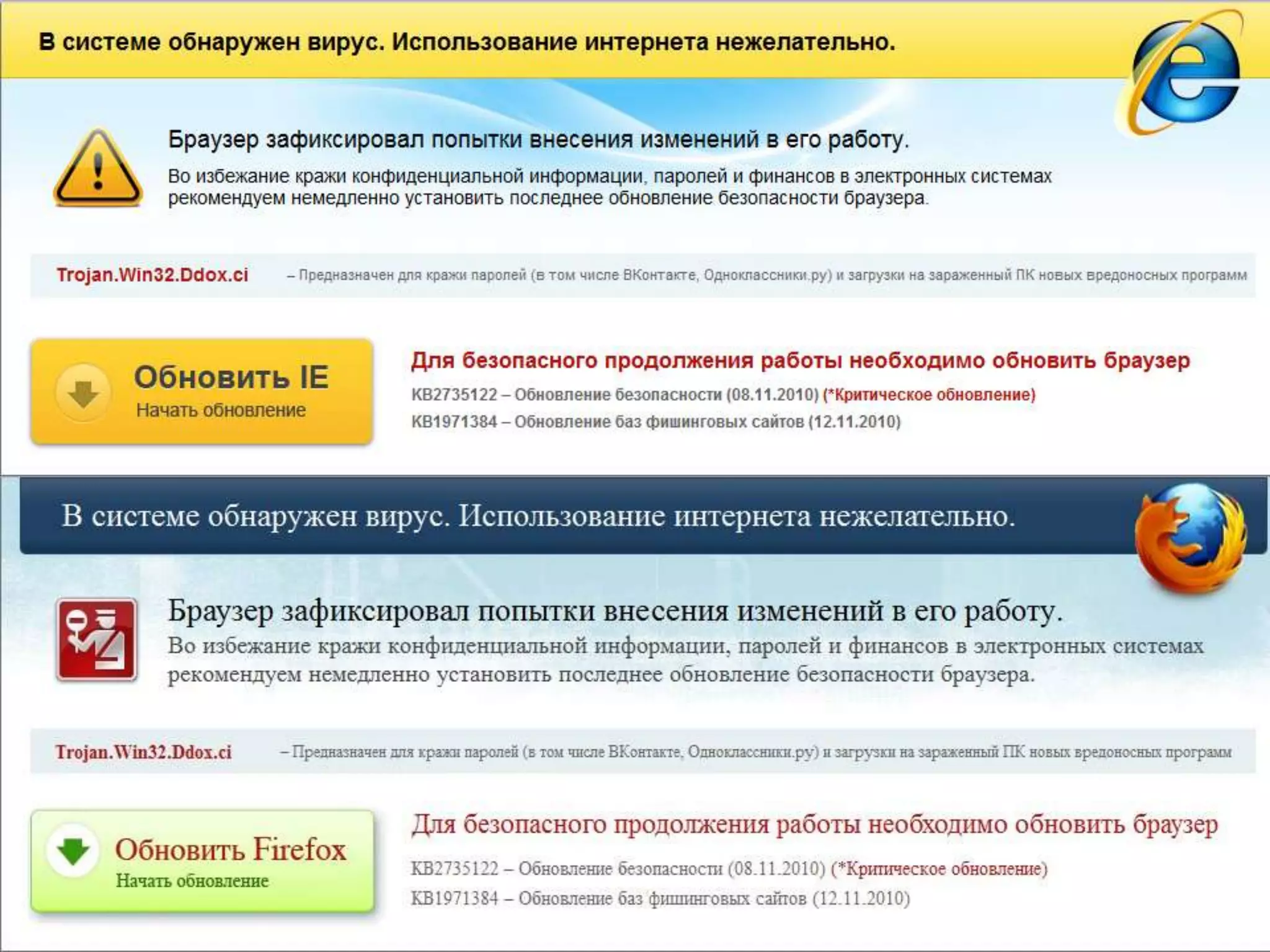

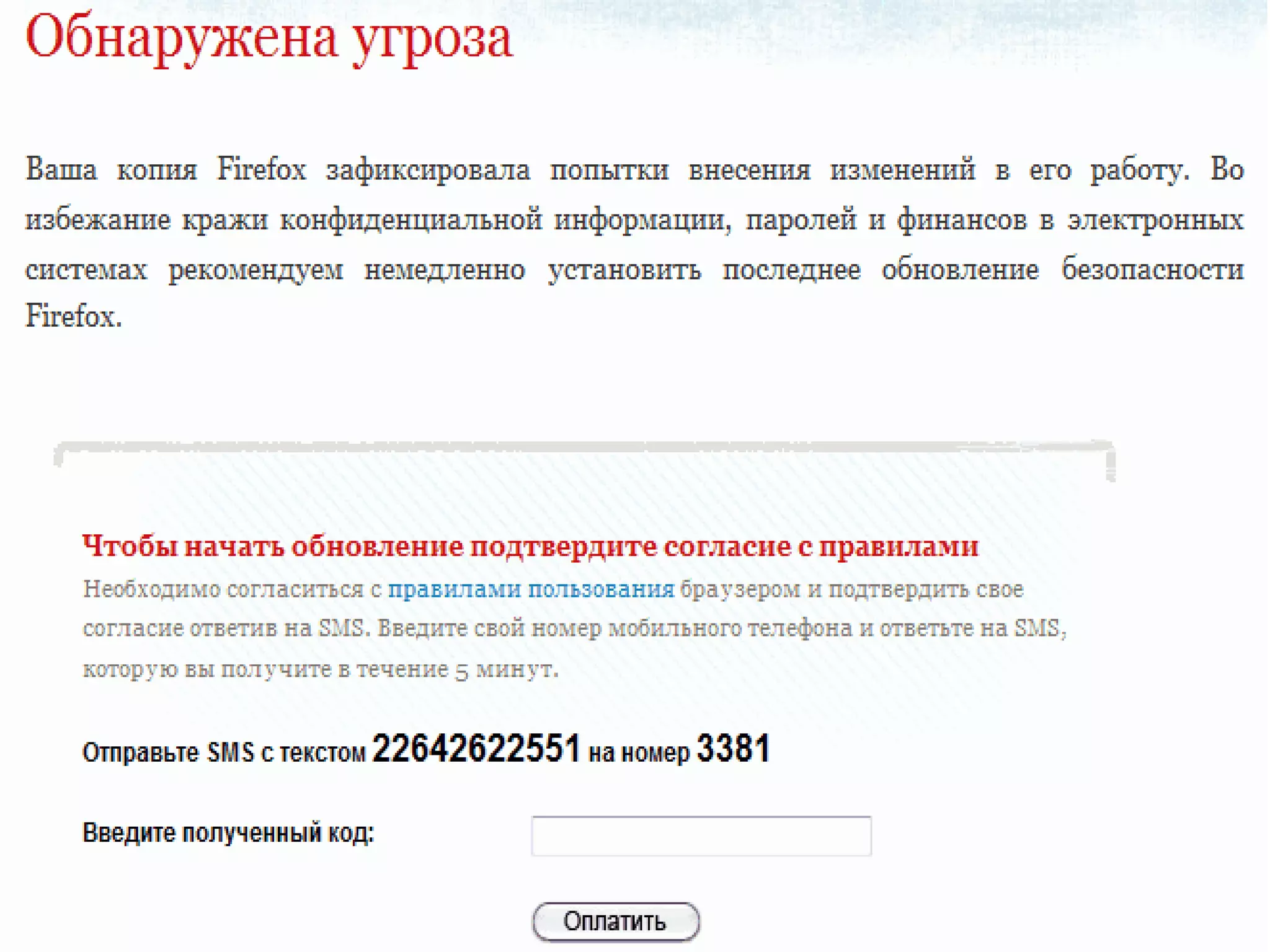

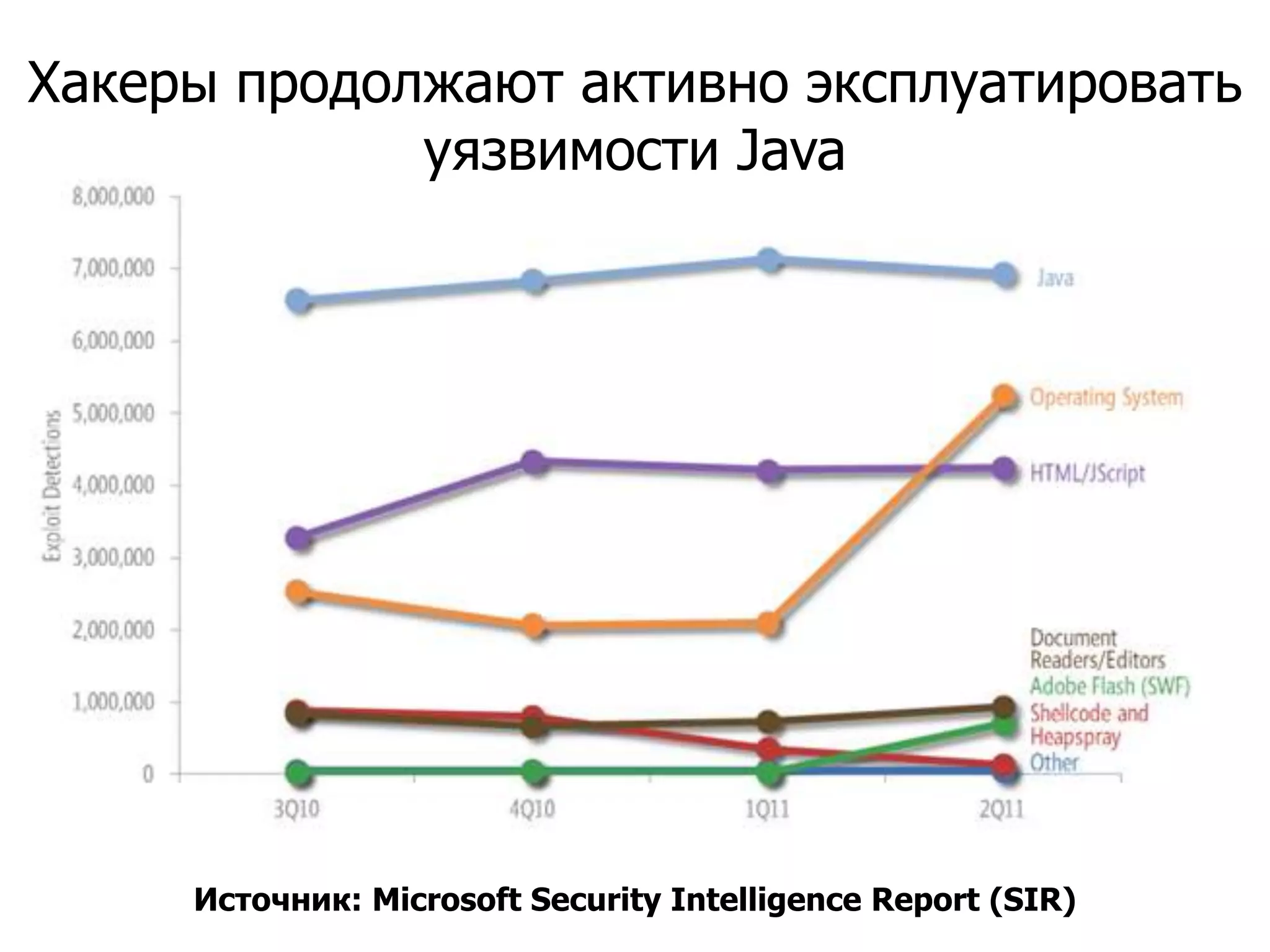

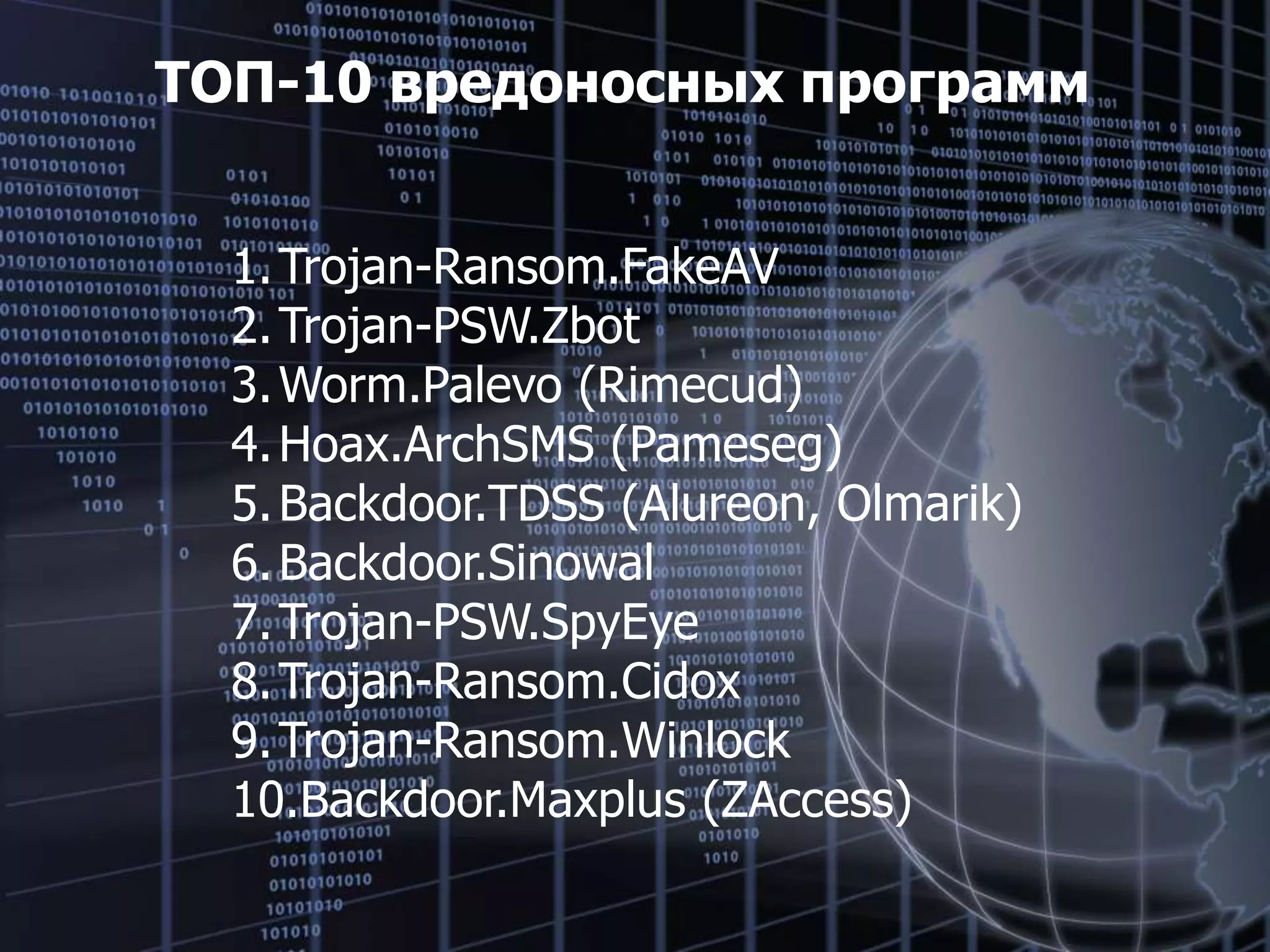

Документ обсуждает современные вирусные угрозы, включая развитие вредоносных программ, таких как fakeav и winlock, а также методы социальной инженерии. Упоминается, что вредоносные программы активно используют уязвимости в операционных системах и приложениях для распространения, в результате чего пользователи часто становятся жертвами киберпреступников. Также рассматриваются специализированные угрозы, такие как шпионские программы, предназначенные для сбора конфиденциальных данных.