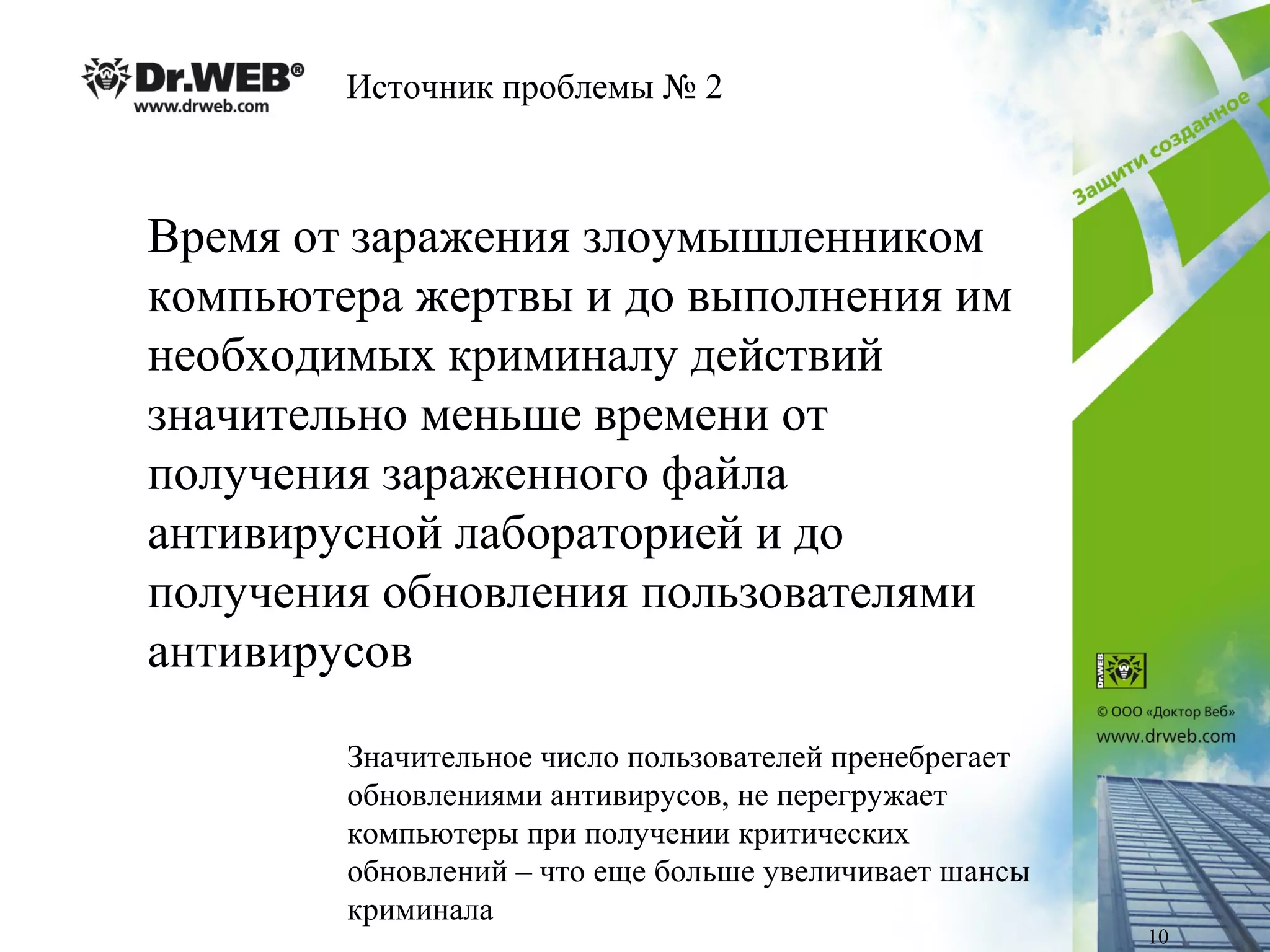

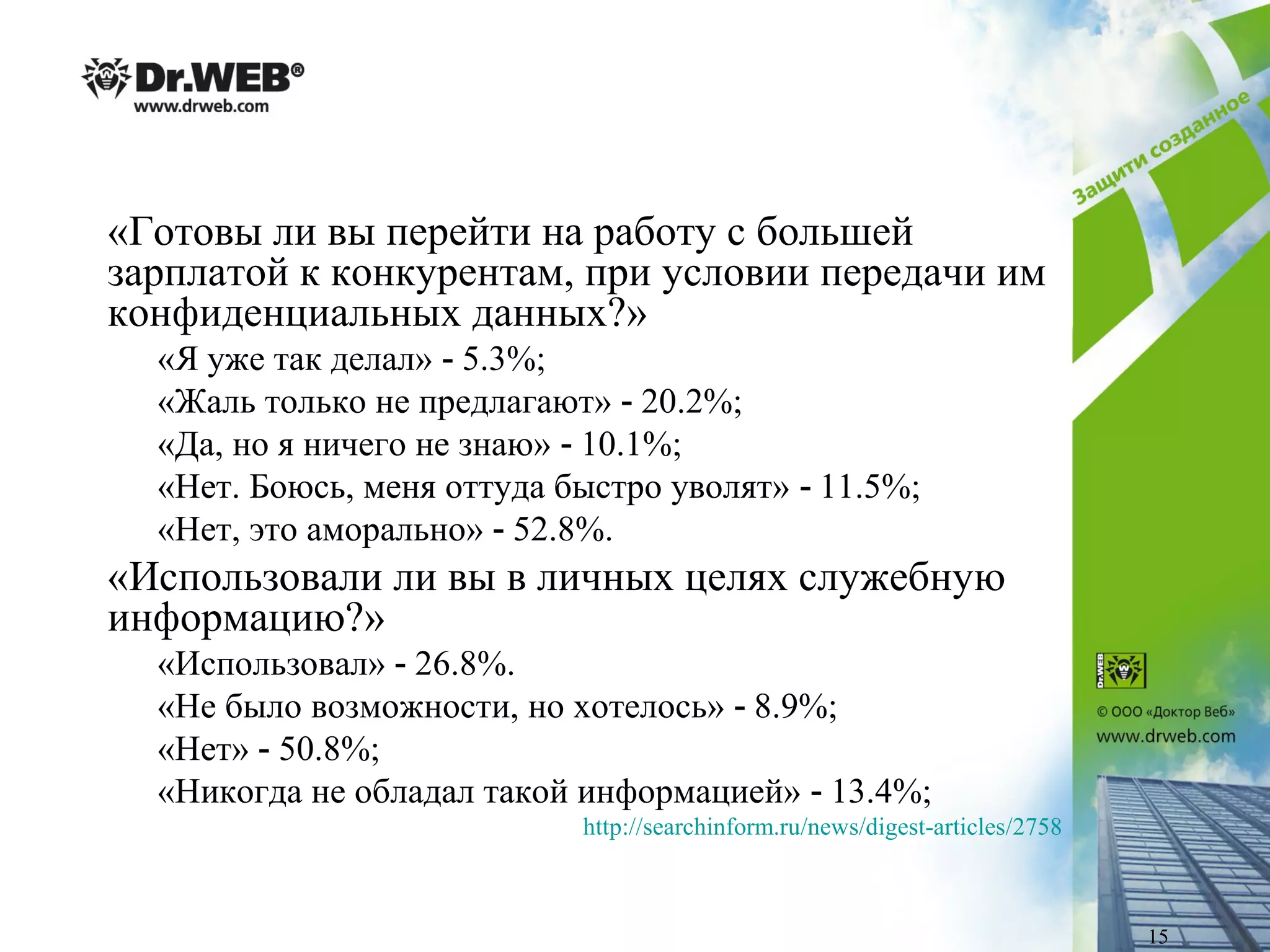

Документ обсуждает недостатки антивирусных решений и их неспособность эффективно защищать компании от современных угроз, включая вирусы и вредоносные программы. Основные проблемы заключаются в том, что многие из таких программ остаются незамеченными антивирусами, и организованные преступные группы разрабатывают их с высокой степенью специализации. Для обеспечения безопасности организации необходимо использовать комплексный подход, включая обновление программного обеспечения и защиту на уровне серверов.