バイオエコノミー産業の サイバーセキュリティ最新動向

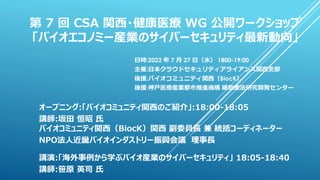

- 1. 第 7 回 CSA 関西・健康医療 WG 公開ワークショップ 「バイオエコノミー産業のサイバーセキュリティ最新動向」 日時:2022 年 7 月 27 日(水) 1800-19:00 主催:日本クラウドセキュリティアライアンス関西支部 後援:バイオコミュニティ関西(BiocK) 後援:神戸医療産業都市推進機構 細胞療法研究開発センター オープニング:「バイオコミュニティ関西のご紹介」:18:00-18:05 講師:坂田 恒昭 氏 バイオコミュニティ関西(BiocK)関西 副委員⾧ 兼 統括コーディネーター NPO法人近畿バイオインダストリー振興会議 理事⾧ 講演:「海外事例から学ぶバイオ産業のサイバーセキュリティ」 18:05-18:40 講師:笹原 英司 氏

- 2. Introduction Bioisac; バイオエコノミーの活動に影響を与えるインフラへの脅威に対処するための防御ツールの開 発と評価の促進を支援し、国家のバイオセキュリティインフラへのリスク軽減を 目的としたUSの組織 (2021) NIIMBL; 抗体、細胞・遺伝子治療、mRNAなどバイオ医薬品の製造に係る課題の解決、人材 育成を行う、企業、アカデミア、業界団体から成る官民連携パートナーシップ RESILIENCE; Synthetic Biologyを駆使し、抗体医薬品、細胞・遺伝子治療、核酸、 ワクチンなどの製造、サプライチェーンの構築を支援するCDMO ⇒ 電子カルテデータ、健康データだけでなく、製造含めたR&Dデータに係るセキュリティに ついての議論が進んでいる 出典; https://www.isac.bio/

- 3. バイオエコノミー産業の サイバーセキュリティ最新動向 (2022年7月27日) Cloud Security Alliance Health Information Management WG

- 4. SECtember 2022 @ Seattle, WA

- 5. AGENDA 1. はじめに 2. 事例に学ぶバイオエコノミーのサイバーセキュリティ 3. バイオエコノミーのセキュリティ/プライバシー管理策 4. Q&A/ディスカッション

- 6. AGENDA 1.はじめに • 1-1. バイオエコノミーとは? • 1-2. バイオエコノミーR&Dにおける米国政府機関の役割 • 1-3. バイオエコノミーとセキュリティ/プライバシー

- 7. 5 1-1. バイオエコノミーとは? • 欧州連合(EU)の定義: • 「再生可能な生物資源の生産およびこれらの資源や廃棄物の流れの付加 価値製品への転換で、食品、飼料、生物由来製品、バイオエネルギーなどを 含む。そのセクターや産業には、地域の暗黙な知識とともに、幅広い科学や 実現可能な産業技術の用途があるので、強力な可能性のあるイノベーション が存在する」 • 米国議会調査局(CRS)の定義: • 「生物資源(例:植物、微生物)から派生した製品やサービス、プロセスに 基づく経済の共有」 • 全米科学・工学・医学アカデミー(NASEM)の定義: • 「ライフサイエンスやバイオテクノロジーにおける研究やイノベーションにけん引 される経済活動で、工学や計算処理、情報科学における技術進化により可能 になる」

- 8. 6 1-2. バイオエコノミーR&Dにおける米国政府機関の役割(1) • 米合衆国大統領行政府 「2021会計年度研究開発予算優先事項」 (2019年8月30日) https://www.whitehouse.gov/wp-content/uploads/2019/08/FY-21-RD-Budget-Priorities.pdf • 米国の保健とバイオエコノミーにおけるイノベーション: 遺伝子編集を使用して開発された製品に関し、微生物・植物・動物の安全性 と有効性を迅速に確立し、バイオテクノロジー製品の採用と社会的責任のある 使用を促進するべく、証拠に基づいた基準と研究を優先する必要がある。 さらに、バイオテクノロジー、オミクス、科学的コレクション、バイオセキュリティ、 データ分析によって、ヘルスケア、医薬品、製造業、農業など複数のセクターに わたる経済成⾧を促進する研究開発に焦点を当てる必要がある。 • 米国立標準技術研究所(NIST)「バイオエコノミーにおけるNISTの役割」 (2019年10月9日) (https://www.nist.gov/bioscience/nists-role-bioeconomy) • NISTは、新たなバイオ技術の成功製品への成熟を支援するために、評価科 学、妥当性のあるデータ、標準規格開発の先導的役割を提供する

- 9. 7 1-2. バイオエコノミーR&Dにおける米国政府機関の役割(2) • NIST NCCoE「NISTにおけるヒトゲノミクス」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic- data/post-workshop-materials) • NISTのヒトゲノミクスにおける専門知識:技術規格の国際標準化 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 10. 8 1-2. バイオエコノミーR&Dにおける米国政府機関の役割(3) • NISTのゲノム編集技術における専門知識:フィジカルとデジタルの融合 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 11. 9 1-2. バイオエコノミーR&Dにおける米国政府機関の役割(4) • 合成生物学の応用:デジタルを駆使した自動化 ⇔ サイバーセキュリティ脅威 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 12. 10 1-2. バイオエコノミーR&Dにおける米国政府機関の役割(5) • グローバル脅威の全体像:成⾧するバイオエコノミー産業全体が標的に 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 13. 11 1-3. バイオエコノミーとセキュリティ/プライバシー(1) • NIST 国家サイバーセキュリティ・センター・オブ・エクセレンス(NCCoE) 「ゲノムデータサイバーセキュリティ」 (https://www.nccoe.nist.gov/projects/cybersecurity-genomic-data) プロジェクト目的: ゲノムデータのタイプに関する特質を 特定し、共通のセキュリティ課題を 認識して、ゲノムデータに関する セキュリティおよびプライバシーの ベストプラクティスについての ガイダンスを提供する 出典:NIST NCCoE「Cybersecurity of Genomic Data」 (https://www.nccoe.nist.gov/projects/cybersecurity-genomic-data)

- 14. 12 1-3. バイオエコノミーとセキュリティ/プライバシー(2) • バイオエコノミーにおけるセキュリティ/プライバシーの重要性 • データの完全性 • データの信頼性 • 個人の遺伝子情報への アクセス制限の維持 • 知識/知的財産の保護 • データの再利用可能性/ 損失の防止 • 不正利用や悪用の防止 • プライバシー/個人情報保護 プライバシー 個人情報保護 (例)HIPAA、GDPR セキュリティ (例)ISO 27001 FedRAMP 品質管理 (例) ISO 9001 GxP CISOの視点 (Chief Information Security Officer) CPOの視点 (Chief Privacy Officer) CQOの視点 (Chief Quality Officer) 出典:ヘルスケアクラウド研究会(2022年7月)

- 15. AGENDA 2. 事例に学ぶバイオエコノミーのサイバーセキュリティ • 2-1. バイオエコノミー産業に対する国家支援型APT攻撃事例 • 2-2. 次世代シーケンサーのセキュリティ脆弱性情報共有事例 • 2-3. 消費者直接取引型(DTC)遺伝子検査のサイバーインシデント事例 • 2-4. バイオエコノミー向けクラウドサービス事例

- 16. 14 2-1.バイオエコノミー産業に対する国家支援型APT攻撃事例(1) NIST NCCoE「現代のコンテキストにおけるデジタルバイオセキュリティ」 (2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials) • COVID-19緊急対応下の バイオインフラストラクチャの パブリックドメインへの攻撃 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 17. 15 2-1.バイオエコノミー産業に対する国家支援型APT攻撃事例(2) 米国保健福祉省(HHS)保健医療セクターサイバーセキュリティ調整センター (HC3)「バイオISAC Tardigrade増幅アラート」(2021年11月23日) (https://www.hhs.gov/sites/default/files/bio-isac-tardigrade-malware-alert.pdf) • バイオISAC「Tardigrade: バイオエコノミーへのAPT攻撃」(2021年11月23日) • 2021年春のサイバー攻撃で標的になった大規模バイオ製造業施設に関する調査により、 マルウェアローダーが特定され、高いレベルの自律性や変成機能を示した • 2021年10月、第2の施設でこのマルウェアが確認された Tardigrade(緩歩動物) • HC3は、高度標的型(APT)攻撃の疑いがあるとして、バイオテクノロジー企業や保健 医療・公衆衛生セクター(HPH)宛に、バイオISACの報告書を見直し、Tardigradeの 拡大に対して情報インフラストラクチャを保護するために適切な行動をとるよう推奨 出典:BIO-ISAC 「Tardigrade: APT Attack on the Bioeconomy」 (2021年11月23日)(https://www.isac.bio/post/tardigrade) 出典:Health Sector Cybersecurity Coordination Center (HC3)「BIO-ISAC Tardigrade Amplify Alert」(2021年11月 23日)(https://www.hhs.gov/sites/default/files/bio- isac-tardigrade-malware-alert.pdf)

- 18. 16 2-2.次世代シーケンサーのセキュリティ脆弱性情報共有事例(1) 国土安全保障省(DHS)サイバーセキュリティ・インフラストラクチャセキュリティ庁 (CISA) 「ICS アドバイザリ(ICSA-22-153-02): イルミナLocal Run Manager(LRM)」(2022年6月2日) (https://www.cisa.gov/uscert/ics/advisories/icsa-22-153-02) • 英国のセキュリティ企業の研究者が米国イルミナ製遺伝情報解析用次世代シーケンサーに使用 されたLocal Run Manager(LRM)ソフトウェア(バージョン 1.3~3.1)の脆弱性を確認 • 体外診断用医療機器製品(NextSeq 550Dx、MiSeq Dx) • 研究使用限定製品(NextSeq 500、NextSeq 550、 MiSeq、iSeq 100、MiniSeq) • 英国企業からの報告を受けたイルミナがCISAに報告 • CISAと同時に、米国食品医薬品局(FDA)も注意 喚起を発出 出典:Cybersecurity & Infrastructure Security Agency (CISA)「ICS Advisory (ICSA-22-153-02) Illumina Local Run Manager」(2022年6月2日)(https://www.cisa.gov/uscert/ics/advisories/icsa-22-153-02)

- 19. 17 2-2.次世代シーケンサーのセキュリティ脆弱性情報共有事例(2) • CISAが推奨する脆弱性の悪用によるリスクを最小化するための予防策 • 全ての制御システム機器および/またはシステムについてネットワークエクス ポージャーを最小化し、インターネットからアクセスできないことを保証する。 • ファイアウォールの背後に制御システムネットワークと遠隔機器を設置し、 ビジネスネットワークから分離する。 • 遠隔アクセスが要求されたら、仮想プライベートネットワーク(VPN)など、 安全な方法を利用して、VPNに脆弱性がある可能性があることを認識 しながら、利用可能な最新バージョンに更新すべきである。また、VPNは、 接続された機器と同レベルの安全性しかないことを認識する。

- 20. 18 2-2.次世代シーケンサーのセキュリティ脆弱性情報共有事例(3) 米国食品医薬品局(FDA) 「イルミナのサイバーセキュリティ脆弱性が患者の結果や 顧客ネットワークに関するリスクを示す可能性がある:医療機関向け文書」 (2022年6月2日)(https://www.fda.gov/medical-devices/letters-health-care-providers/illumina-cybersecurity-vulnerability-may-present- risks-patient-results-and-customer-networks-letter) • 脆弱性の影響を受ける可能性がある機器 • 体外診断用医療機器に該当する「NextSeq 550Dx」、「MiSeqDx」 • 研究使用限定(RUO)製品に該当する「NextSeq 500」、「NextSeq 550」、「MiSeq」、「iSeq」、 「MiniSeq」 • デュアルブートモードで、ユーザーが臨床診断モードまたはRUOモードのいずれかで操作できるものがある • 権限のないユーザーは、脆弱性を悪用して以下のことが可能 • 遠隔で機器をコントロールする • システムを操作して、機器または顧客のネットワーク上で設定、構成、 ソフトウェア、データを変更する • 臨床診断を意図した機器における患者の検査結果に影響を及ぼす (機器に結果を出さない、不正確な結果、変更された結果、潜在的な データ侵害など) 出典:U.S. Food and Drug Administration (FDA)「Illumina Cybersecurity Vulnerability May Present Risks for Patient Results and Customer Networks: Letter to Health Care Providers」(2022年6月2日) (https://www.fda.gov/medical-devices/letters-health-care-providers/illumina-cybersecurity- vulnerability-may-present-risks-patient-results-and-customer-networks-letter)

- 21. 19 2-2.次世代シーケンサーのセキュリティ脆弱性情報共有事例(4) • 製造者の対応状況 • CISAの発出情報より: 「イルミナは、これらの脆弱性の遠隔での悪用に対する保護のために、ソフトウェアパッチを 開発し、既存および将来の機器のために永久的なソフトウェアの修正を提供するために、 積極的に活動している」 • FDAの発出情報より: 「イルミナは、脆弱性の悪用に対する保護のために、ソフトウェアのパッチを開発し、現在 および将来の機器向けに永久的なソフトウェアの修正を提供すべく取り組んでいる」 • 製造者のホワイトハッカー向け窓口Webページより: (https://www.illumina.com/company/contact-us/security-issues.html) • 製造者における情報セキュリティの位置づけ • セキュリティに関する問題の報告手順 • セキュリティに関する問題の評価方法 • 一般への通知

- 22. 20 2-3.消費者直接取引型(DTC)遺伝子検査のサイバーインシデント事例(1) NIST NCCoE「ゲノムデータに対する脅威」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials) • 消費者直接取引型(DTC)遺伝子検査企業のセキュリティ課題 • 望ましいターゲット: DTC遺伝子検査企業、情報交換所、データライブラリは、外国の敵対者、 サイバー犯罪者、インサイダー脅威にとって、望ましいターゲットである。 • 巨大な遺伝子の保有: DTC遺伝子検査企業は、大容量のヒトゲノムデータおよびその他の個人情報 を保有している。昨年、米国医師会(AMA)は、2021年末までに1億人の 個人がDTC遺伝子検査を受けると予測していた。 • 米国の医療機関よりも規制が緩い: DTC遺伝子検査企業が保有するデータは、医療機関に適用されるHIPAA プライバシー・セキュリティ要求事項の対象ではないので、医療機関の関与 無しで消費者がサンプルを直接送付する。

- 23. 21 2-3.消費者直接取引型(DTC)遺伝子検査のサイバーインシデント事例(2) • DTC遺伝子検査企業のサイバーインシデント事例 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 24. 22 2-3.消費者直接取引型(DTC)遺伝子検査のサイバーインシデント事例(3) • 2021年11月、オハイオ州のDNA検査企業は、ハッキングインシデントに より210万人分の個人情報が獲られたことを規制当局に報告した。遺伝子 データが盗まれたという報告はなかった。 • 2019年7月、カリフォルニア州のDNA検査企業は、遺伝子データを含む300 ファイルなど、消費者3,000人分の個人情報が、偶発的にオンラインで露出し た。 • 2018年6月、イスラエルのDNA検査企業は、データ漏えいが発生し、ユー ザー9200万人以上の電子メールが危険にさらされたことを告知した。遺伝子 データが盗まれたという報告はなかった。

- 26. 24 2-4.バイオエコノミー向けクラウドサービス事例(1) NIST NCCoE「ゲノミクス向けAWS」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials) • ゲノムデータ活用における課題 • 大容量データを転送、保存、 分析する必要がある • 塩基配列決定や分析に不変の 処理能力と時間を要する • しばしば複数データセットの統合を 必要とする • 保護対象保健情報(PHI)を セキュアにしなければならない 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 27. 25 2-4.バイオエコノミー向け クラウドサービス事例(2) • AWSにおけるゲノミクス 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 28. 26 2-4.バイオエコノミー向け クラウドサービス事例(3) • 主要ゲノムデータセットへのオープンアクセス 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 29. 27 2-4.バイオエコノミー向け クラウドサービス事例(4) • AWSの責任共有モデル 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 30. 28 2-4.バイオエコノミー向け クラウドサービス事例(5) • AWSのセキュリティ、アイデンティティ、コンプライアンス・ソリューション 出典:NIST NCCoE「NCCoE Virtual Workshop on the Cybersecurity of Genomic Data」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials)

- 31. 29 2-4.バイオエコノミー向け クラウドサービス事例(6) • (参考) OWASP DevSlop 「AWS顧客のセキュリティインシデントからの教訓」 (https://www.youtube.com/watch?v=JBUgAXvcObU) 出典:OWASP DevSlop「Learning from AWS Customer Security Incidents」(2022年5月14日) (https://www.youtube.com/watch?v=JBUgAXvcObU)

- 32. AGENDA 3. バイオエコノミーのセキュリティ/プライバシー管理策 • 3-1. ハードウェアのセキュリティ/プライバシー課題と管理策 • 3-2. ソフトウェアのセキュリティ/プライバシー課題と管理策

- 33. 31 3-1.ハードウェアのセキュリティ/プライバシー課題と管理策(1) NIST NCCoE「ゲノムシーケンス機器のセキュリティ」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials) • ゲノムシーケンサーのセキュリティ課題(例) テーマ 課題 研究・教育機関やスタートアップ 企業のミッション ・関連会社が、自社製シーケンサーを提供する ・IoTとBYODの課題全てが結びつく 不可欠なIoTデバイスとしての シーケンサー ・インターネット接続が必要 ・専用PC ・未知のソフトウェア ・ソフトウェアファイアウォール 可用性 対 セキュリティ ・セキュリティは可用性や正確性の後回しにされる ・ソフトウェアアップデートで問題が発生する可能性がある セキュリティ標準規格の欠如 ・ガイドラインや標準規格がない(例.セキュリティ技術導入ガイド (STIG)) 予測される拡散 ・費用の低減と利用の拡大は攻撃の増加をもたらす

- 35. 33 出典:NIST NCCoE「Virtual Workshop on Exploring Solutions for the Cybersecurity of Genomic Data」 (2022年5月18日)(https://www.nccoe.nist.gov/sites/default/files/2022-06/20220518-Genomics-Workshop-Deck.pdf) MUDの サポート 脅威シグナ リングの サポート 更新の サポート 3-1.ハードウェアのセキュリティ/プライバシー課題と管理策(3) ・製造者利用法記述(MUD)を利用したネットワークベース攻撃の低減: 参照アーキテクチャ(例)

- 36. 34 3-1.ハードウェアのセキュリティ/プライバシー課題と管理策(4) ・シーケンサー事例のレファレンスアーキテクチャ(例) 出典:NIST NCCoE「Virtual Workshop on Exploring Solutions for the Cybersecurity of Genomic Data」 (2022年5月18日)(https://www.nccoe.nist.gov/sites/default/files/2022-06/20220518-Genomics-Workshop-Deck.pdf) MUDの サポート 製造者の サポート

- 37. 35 3-1.ハードウェアのセキュリティ/プライバシー課題と管理策(5) NIST NCCoE「SP 1800-15 小規模企業と家庭用IoT機器のセキュア化: 製造者利用法記述(MUD)を利用したネットワークベース攻撃の低減」 (2021年5月26日)(https://www.nist.gov/publications/securing-small-business-and-home-internet-things-iot-devices-mitigating- network-based) ・製造者利用法記述(MUD)の 物理的アーキテクチャ(例) • Build1: スイッチ、MUD管理、 FreeRADIUSサーバー、 仮想アプライアンス • Build2: Yikes!ルーター • Build3: Micronetsゲートウェイ、 無線アクセスポイント • Build4: SDNコントローラー/ MUD管理、SDNゲートウェイ、 承認/未承認サーバー 出典:NIST NCCoE「SP 1800-15 Securing Small-Business and Home Internet of Things (IoT) Devices: Mitigating Network-Based Attacks Using Manufacturer Usage Description (MUD)」(2021年5月26日) (https://www.nist.gov/publications/securing-small-business-and-home-internet-things-iot-devices-mitigating-network-based)

- 38. 36 3-2.ソフトウェアのセキュリティ/プライバシー課題と管理策(1) NIST NCCoE「ゲノムソフトウェアのセキュリティ課題」(2022年1月26日) (https://www.nccoe.nist.gov/get-involved/attend-events/nccoe-virtual-workshop-cybersecurity-genomic-data/post-workshop-materials) • ゲノムソフトウェアのセキュリティ要求事項(例) • アーキテクチャ • ゼロトラストアーキテクチャの考慮 *(参考) CSAゼロトラスト・アドバンスメントセンター (https://cloudsecurityalliance.org/zt/) • 堅牢で監査可能な認証と認可(権限付与) • 継続的モニタリング • 高度な自動化による24時間365日の常時監視 • 可能な限り、インシデント対応手順を自動化する • 業界標準規格に対する説明責任 • 連邦情報セキュリティマネジメント法(FISMA)に基づく「FedRAMP」の中・高 レベルまたは類似規格 (NIST 800シリーズ規格) • 情報セキュリティマネジメントシステム向け「ISO 27000」シリーズ規格 • 頻度の高いディスカバリー・サンプリング監査(信頼と検証)

- 39. 37 3-2. ソフトウェアのセキュリティ/プライバシー課題と管理策(2) • ゲノムソフトウェアのプライバシー要求事項(例) • 適用可能なプライバシー規制の遵守 • EU市民向けのGDPR • 個人識別情報(PII)や保護対象保健情報(PHI)に関する連邦政府/ 州政府/自治体の規制 • 医療保険の携行性と責任に関する法律(HIPAA) • 遺伝子情報差別禁止法(GINA) • 連邦取引委員会(FTC)法第5条 • カリフォルニア州遺伝情報プライバシー保護法(GIPA)など • コンセント管理 • 監査証跡による提供者からの同意取得の継続的管理 • 家族に関するスキャンの管理(法執行措置) • データプライバシーの自動スキャン • データ主体アクセス要求(DSAR)向けサポート

- 40. 38 3-2. ソフトウェアのセキュリティ/プライバシー課題と管理策(3) • ゲノムソフトウェアのデータ要求事項(例) • 機密性、完全性、可用性(CIA) • 転送および保存時のデータ暗号化 • データのライフスパンを通して正確性と一貫性を証明するエビデンス • コード/データは、認証された人のみが時間制限内に利用可能である • ガバナンス • コード/データ上で適切な認可を設定する • 何が保持されるべきか? どこで? どれくらいの間? • 来歴 • プライバシーの懸念、コンセントとの関係、法令遵守を追跡・証明する能力 • メタデータ – 配列、シーケンサー、処理のステップのソース • 品質 • ユースケース毎の品質をどのうように評価するか?

- 41. 39 3-2. ソフトウェアのセキュリティ/プライバシー課題と管理策(4) • ゲノムソフトウェアののソフトウェア要求事項(例) • 配列のサイズやオミックスのタイプによって制約されない • 水平的・垂直的スケーリング – アプリケーション、メタデータ、処理など • クローズドプラットフォーム 対 オープン連携 • ユーザーが、マルウェア、暗号通貨マイニング、サポート切れおよび脆弱な ライブラリのサポート(log4j) • 利用されたソフトウェアのライセンス管理(資産管理) • オープンソースソフトウェア - 寛容、軽い拡散性、高い拡散性、GNU アフェロGPL • 商用ソフトウェア – 利用方法とバランスをとる必要がある条項 • 監査可能性 • すべてのオブジェクトで実行されたすべての行動を示す不変のログ

- 42. 40 3-2. ソフトウェアのセキュリティ/プライバシー課題と管理策(5) • ゲノムソフトウェアののネットワーク要求事項(例) • 容量と速度 • 年間40%以上で増加している • 集中型レポジトリまたは連携型レポジトリ • 全体設計上でネットワークの利用法が変わる • データのロケーションに関する規制や契約書の強制 • プライバシー規制はデータが国/地域の管轄内に留まり、データが利用 可能な方法を要求する • 商業契約書は、データが存在する場所やアクセス・利用できる方法を 制御する

- 44. 42 4-1. CSA関西支部/健康医療情報管理WGの2022-2023年活動計画 2022年6月 ワークショップ 1. データ駆動型医療AIとクラウドセキュリティ 2022年7月 ワークショップ 2. バイオエコノミー産業のサイバーセキュリティ最新動向 2022年8月 ブログ 1. バイオ/医療サプライチェーンのサイバーセキュリティリスク管理 2022年9月 ワークショップ 3. バイオ/医療サプライチェーンのサイバーセキュリティリスク管理 2022年10月 ブログ 2. バイオ/医療のクラウド利用とサードパーティベンダーリスク管理 2022年11月 ワークショップ 4. バイオ/医療のクラウド利用とサードパーティベンダーリスク管理 2022年12月 ブログ 3. バイオエコノミー産業のデジタルツインとIoTセキュリティ 2023年1月 ブログ 4. バイオ/医療データの相互運用性とプライバシーエンジニアリング技術 2023年2月 ワークショップ 5. バイオ/医療データの相互運用性とプライバシーエンジニアリング技術 2023年3月 ブログ 5. バイオ/医療の品質保証とガバナンス/リスク/コンプライアンス管理 2023年4月 ワークショップ 6. バイオ/医療の品質保証とガバナンス/リスク/コンプライアンス管理 2023年5月 ブログ 6. バイオエコノミー産業のSDGsとクラウドネイティブ技術