Слайди та відео на моєму блозі https://radetskiy.wordpress.com/2022/03/19/security_in_warzone/

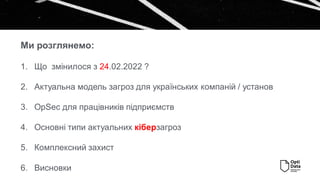

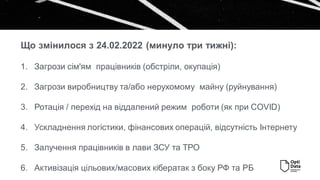

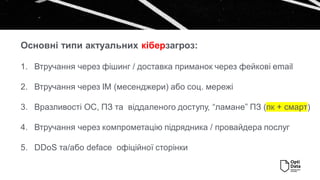

Модель загроз, основи OpSec, чим нас атакують і як захищатися. Відео: https://youtu.be/IdjfzuhVrCE

Поширюйте і підписуйтеся на наш YouTube.

Корисні сервіси:

- - - - - - - - - - - - - - - - - - - - - - - - - - -

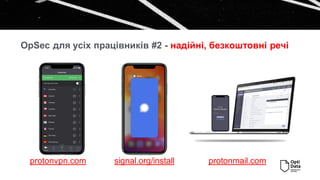

https://signal.org/install

https://protonvpn.com/

https://protonmail.com/

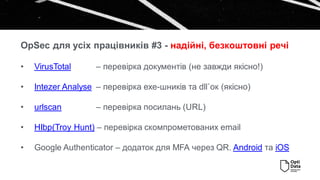

https://www.virustotal.com/gui/home/upload

https://analyze.intezer.com/

https://urlscan.io/

https://haveibeenpwned.com/

https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2

https://apps.apple.com/us/app/google-authenticator/id388497605

- - - - - - - - - - - - - - - - - - - - - - - - - - -

Матеріали про посилення захисту:

https://radetskiy.wordpress.com/2022/03/02/messenger_wars/

https://www.youtube.com/watch?v=NspCtpbLkQY

https://radetskiy.wordpress.com/2022/02/21/ens_vs_remote/